【非エンジニア向け】手動でセキュリティグループのルールを変更する (手順付き)

📌 本記事は、AWS 操作に慣れていない非エンジニアの方向けの記事です。

はじめに

こんにちは、フニです。

本記事では、AWS 操作に慣れていない方向けに、手動でのセキュリティグループのルール変更方法を解説します。

セキュリティグループとは?

AWS リソースで利用する Firewall のような機能です。

詳細は以下の公式ドキュメントをご参照ください。

運用上の課題

固定IP環境以外にも、カフェなどの公共ネットワークや動的IP環境からアクセスが必要な場合があります。

このような場合、接続元IPが都度変更されるため、特定のIPアドレスに限定したアクセス制御が困難になります。

アクセス制御が難しくなるからといって、セキュリティグループで全てのIPアドレス(0.0.0.0/0)からポート22(SSH)や3389(RDP)へのアクセスを許可すると、不正アクセスのリスクが高まります。詳細は以下のブログをご参照ください。

解決策

| 項目 | AWS Systems Manager | セキュリティグループ更新 |

|---|---|---|

| 非エンジニア対応 | 難しい | 容易 |

| ポート開放 | 不要 | 必要 (SSH/RDP) |

| 運用の手間 | 少ない | やや多い (都度更新) |

| 推奨対象 | セキュリティ重視の方向け | 手軽さを優先したい方向け |

1. AWS Systems Manager を利用した接続方法

この方法では、セキュリティグループで SSH や RDP などのポートを開放する必要がなくなり、よりセキュアな運用を実現できます。ただし、初期設定に複数のステップが必要となるため、非エンジニアの方にとっては導入時のハードルがやや高くなります。

2. アクセス元ネットワークに応じてセキュリティグループを都度更新する方法

この方法では、新しいネットワーク環境からアクセスが必要になるたびにセキュリティグループのルールを追加する必要があり、若干の手間が発生します。しかし、AWS マネジメントコンソールから簡単に設定変更が可能なため、非エンジニアの方でも対応しやすい方法です。SSH や RDP などのポート管理は必要ですが、適切に運用することでセキュリティを確保できます。

手順

本記事では、アクセス元ネットワークに応じてセキュリティグループを都度更新する方法にて解説いたします。

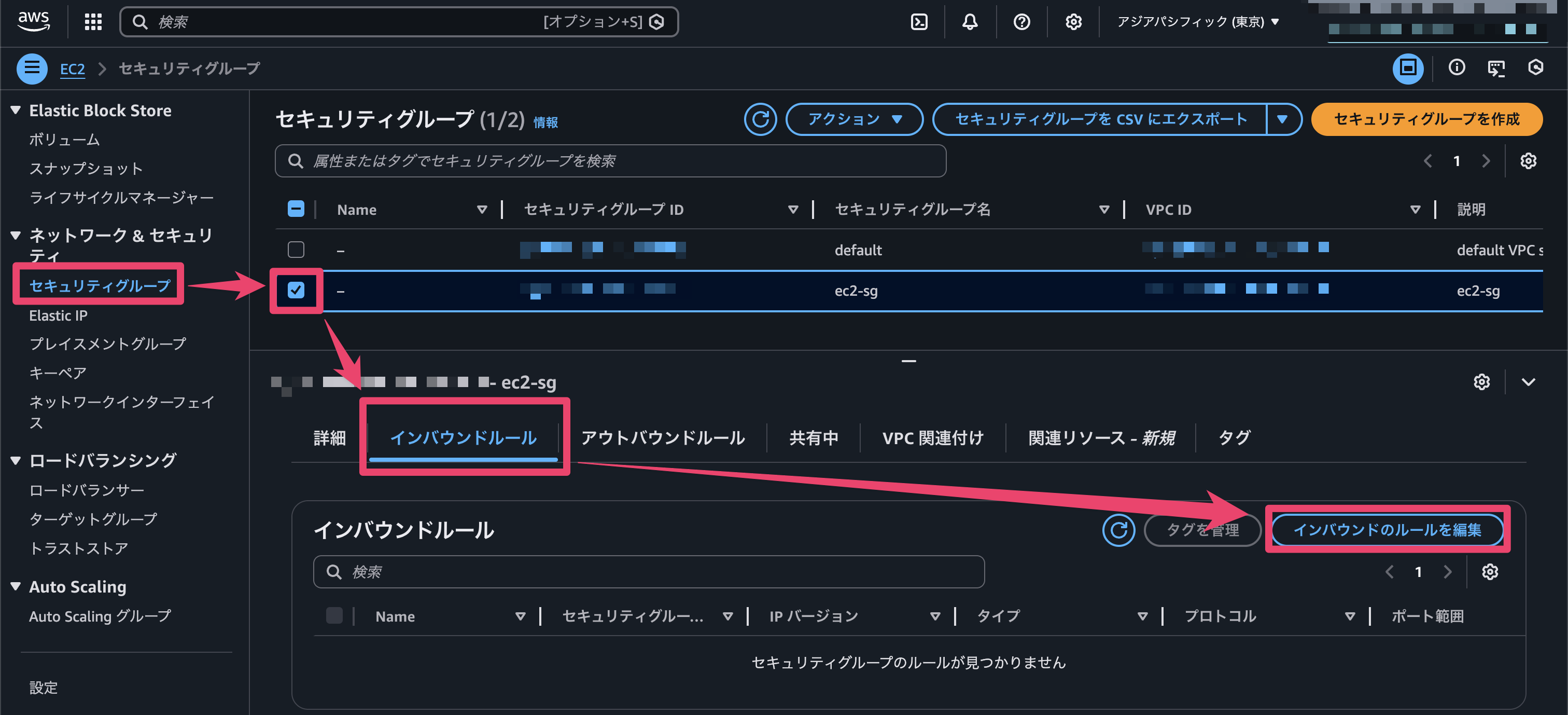

- AWS コンソール画面にログイン後、EC2 に移動します。

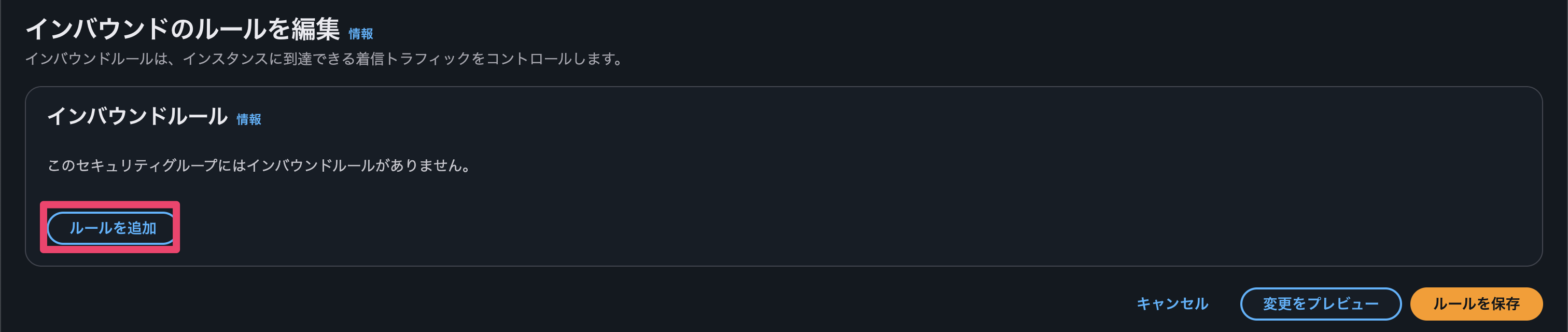

- 画像のように、対象セキュリティグループのインバウンドルールを編集します。

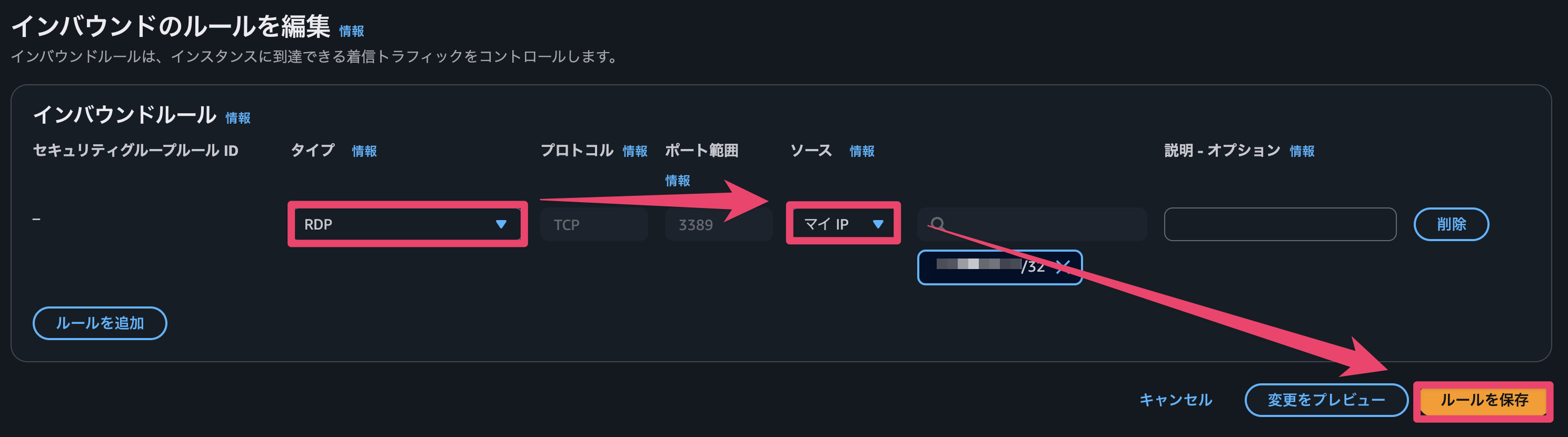

- インバウンドルールにマイIPに対して許可設定を追加します。

今回は、RDP ポートを許可してみます。必要に応じてポートは変更してください。

※ マイIPは /32 (単一IP) が追加されます。必要に応じてネットワーク範囲を変更してください。

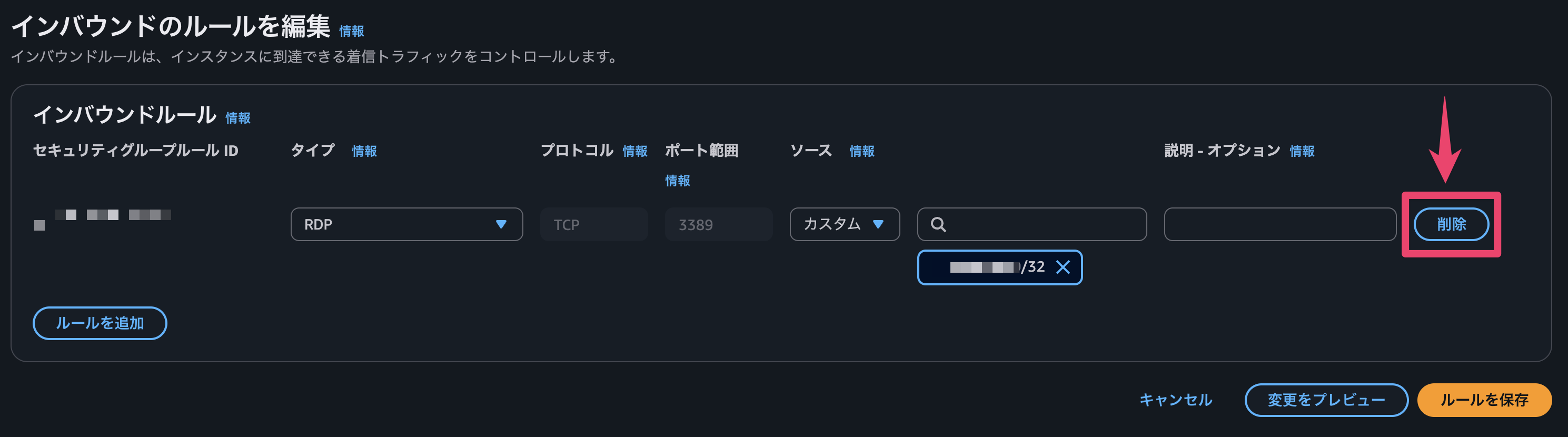

運用中は、もう利用しないネットワークに対して適切に削除を実施してください。

さいごに

今回は、セキュリティグループ運用における課題から手動でのセキュリティグループのルール変更方法についてご紹介しました!

全てのIPアドレスに対して SSH や RDP などのポートを許可することは危険ですので、絞って管理することが推奨されます。

手動で数クリックで簡単によりセキュアな管理ができますので、参考になれば幸いです!