【アップデート】AWS Security Hub が セキュリティ標準で PCI DSS v4.0.1 をサポートするようになりました

こんにちは!AWS事業本部のおつまみです。

AWS Security Hubでアップデート情報があったので、お届けします!!

他メンバも同じ内容でまとめていたので、こちらぜひご参考ください。

3行まとめ

- AWS Security HubがPCI DSS v4.0.1標準に対応し、144の自動セキュリティチェックを提供開始

- すべての公開AWSリージョンおよびAWS GovCloud(US)リージョンで利用可能

- 現在PCI v3.2.1標準を使用している場合、セキュリティチェックの空白を防ぐため、v4.0.1を有効にしてから古いバージョンを無効にすることが推奨

前提

PCI DSS とは

PCI DSSとは、「クレジットカード会員データを安全に取り扱う事を目的として策定された、クレジットカード業界のセキュリティ基準」で、Payment Card Industry Data Security Standard の略称です。

カード所有者のデータを保護し、クレジットカード詐欺を防止することを目的としており、多くの組織にとって遵守が不可欠なセキュリティフレームワークとなっています。

詳細はこちらをご参考ください。

これまで

これまで、AWS Security Hubのセキュリティ標準ではPCI DSS v3.2.1までがサポートされていました。しかし、PCI DSS v3.2.1は、2024年3月31日に廃止となっております。

そのため、2024年3月31日以降についてはPCI DSS v4.0.1での審査及び準拠が必要となっており、下記ブログのように別途セキュリティ要件を検討する必要がありました。

今回のアップデート

冒頭の3行まとめでも記載した通り、アップデートの内容は以下です。

- AWS Security HubがPCI DSS v4.0.1標準に対応し、144の自動セキュリティチェックを提供開始

- すべての公開AWSリージョンおよびAWS GovCloud(US)リージョンで利用可能

- 現在PCI v3.2.1標準を使用している場合、セキュリティチェックの空白を防ぐため、v4.0.1を有効にしてから古いバージョンを無効にすることが推奨

新バージョンへの変更により、クラウド特有のリスクやセキュリティ考慮事項に対してより適切に対応できるようになります。

v3.2.1 との違い

PCI DSS v3.2.1とPCI DSS v4.0.1に適用されるコントロールは以下の通りです。

✓ はそのバージョンに適用されることを示し、- は適用されないことを示します。

| コントロール | PCI DSS v3.2.1 | PCI DSS v4.0.1 |

|---|---|---|

| [ACM.1] | - | ✓ |

| [ACM.2] | - | ✓ |

| [APIGateway.9] | - | ✓ |

| [AppSync.2] | - | ✓ |

| [AutoScaling.1] | ✓ | - |

| [AutoScaling.3] | - | ✓ |

| [AutoScaling.5] | - | ✓ |

| [CloudFront.1] | - | ✓ |

| [CloudFront.3] | - | ✓ |

| [CloudFront.5] | - | ✓ |

| [CloudFront.6] | - | ✓ |

| [CloudFront.9] | - | ✓ |

| [CloudFront.10] | - | ✓ |

| [CloudFront.12] | - | ✓ |

| [CloudTrail.2] | ✓ | ✓ |

| [CloudTrail.3] | ✓ | ✓ |

| [CloudTrail.4] | ✓ | ✓ |

| [CloudTrail.5] | ✓ | - |

| [CloudTrail.6] | - | ✓ |

| [CloudTrail.7] | - | ✓ |

| [CloudWatch.1] | ✓ | - |

| [CodeBuild.1] | ✓ | ✓ |

| [CodeBuild.2] | ✓ | ✓ |

| [CodeBuild.3] | - | ✓ |

| [Config.1] | ✓ | - |

| [DMS.1] | ✓ | ✓ |

| [DMS.6] | - | ✓ |

| [DMS.7] | - | ✓ |

| [DMS.8] | - | ✓ |

| [DMS.9] | - | ✓ |

| [DMS.10] | - | ✓ |

| [DMS.11] | - | ✓ |

| [DMS.12] | - | ✓ |

| [DocumentDB.2] | - | ✓ |

| [DocumentDB.3] | - | ✓ |

| [DocumentDB.4] | - | ✓ |

| [DynamoDB.7] | - | ✓ |

| [EC2.1] | ✓ | - |

| [EC2.2] | ✓ | - |

| [EC2.6] | ✓ | - |

| [EC2.8] | - | ✓ |

| [EC2.12] | ✓ | - |

| [EC2.13] | ✓ | ✓ |

| [EC2.14] | - | ✓ |

| [EC2.15] | - | ✓ |

| [EC2.16] | - | ✓ |

| [EC2.21] | - | ✓ |

| [EC2.25] | - | ✓ |

| [EC2.51] | - | ✓ |

| [EC2.53] | - | ✓ |

| [EC2.54] | - | ✓ |

| [EC2.170] | - | ✓ |

| [EC2.171] | - | ✓ |

| [ECR.1] | - | ✓ |

| [ECS.2] | - | ✓ |

| [ECS.8] | - | ✓ |

| [ECS.10] | - | ✓ |

| [ECS.16] | - | ✓ |

| [EFS.4] | - | ✓ |

| [EKS.1] | - | ✓ |

| [EKS.2] | - | ✓ |

| [EKS.3] | - | ✓ |

| [EKS.8] | - | ✓ |

| [ElastiCache.2] | - | ✓ |

| [ElastiCache.5] | - | ✓ |

| [ElastiCache.6] | - | ✓ |

| [ElasticBeanstalk.2] | - | ✓ |

| [ElasticBeanstalk.3] | - | ✓ |

| [ELB.1] | ✓ | - |

| [ELB.3] | - | ✓ |

| [ELB.4] | - | ✓ |

| [ELB.8] | - | ✓ |

| [ELB.12] | - | ✓ |

| [ELB.14] | - | ✓ |

| [EMR.1] | - | ✓ |

| [EMR.2] | - | ✓ |

| [ES.1] | ✓ | - |

| [ES.2] | ✓ | ✓ |

| [ES.3] | - | ✓ |

| [ES.5] | - | ✓ |

| [ES.8] | - | ✓ |

| [EventBridge.3] | - | ✓ |

| [GuardDuty.1] | ✓ | ✓ |

| [GuardDuty.6] | - | ✓ |

| [GuardDuty.7] | - | ✓ |

| [GuardDuty.9] | - | ✓ |

| [GuardDuty.10] | - | ✓ |

| [IAM.1] | ✓ | - |

| [IAM.2] | ✓ | - |

| [IAM.3] | - | ✓ |

| [IAM.4] | ✓ | - |

| [IAM.5] | - | ✓ |

| [IAM.6] | ✓ | ✓ |

| [IAM.7] | - | ✓ |

| [IAM.8] | ✓ | ✓ |

| [IAM.9] | ✓ | ✓ |

| [IAM.10] | ✓ | ✓ |

| [IAM.11] | - | ✓ |

| [IAM.12] | - | ✓ |

| [IAM.13] | - | ✓ |

| [IAM.14] | - | ✓ |

| [IAM.16] | - | ✓ |

| [IAM.17] | - | ✓ |

| [IAM.18] | - | ✓ |

| [IAM.19] | ✓ | ✓ |

| [Inspector.1] | - | ✓ |

| [Inspector.2] | - | ✓ |

| [Inspector.3] | - | ✓ |

| [Inspector.4] | - | ✓ |

| [KMS.4] | ✓ | ✓ |

| [Lambda.1] | ✓ | ✓ |

| [Lambda.2] | - | ✓ |

| [Lambda.3] | ✓ | - |

| [MQ.2] | - | ✓ |

| [MQ.3] | - | ✓ |

| [MSK.1] | - | ✓ |

| [MSK.3] | - | ✓ |

| [Neptune.2] | - | ✓ |

| [Neptune.3] | - | ✓ |

| [Opensearch.1] | ✓ | - |

| [Opensearch.2] | ✓ | - |

| [Opensearch.5] | - | ✓ |

| [Opensearch.10] | - | ✓ |

| [RDS.1] | ✓ | - |

| [RDS.2] | ✓ | ✓ |

| [RDS.9] | - | ✓ |

| [RDS.13] | - | ✓ |

| [RDS.20] | - | ✓ |

| [RDS.21] | - | ✓ |

| [RDS.22] | - | ✓ |

| [RDS.24] | - | ✓ |

| [RDS.25] | - | ✓ |

| [RDS.34] | - | ✓ |

| [RDS.35] | - | ✓ |

| [RDS.36] | - | ✓ |

| [RDS.37] | - | ✓ |

| [Redshift.1] | ✓ | ✓ |

| [Redshift.2] | - | ✓ |

| [Redshift.4] | - | ✓ |

| [Redshift.15] | - | ✓ |

| [Route53.2] | - | ✓ |

| [S3.1] | ✓ | ✓ |

| [S3.2] | ✓ | - |

| [S3.3] | ✓ | - |

| [S3.5] | ✓ | ✓ |

| [S3.7] | ✓ | - |

| [S3.8] | - | ✓ |

| [S3.9] | - | ✓ |

| [S3.15] | - | ✓ |

| [S3.17] | - | ✓ |

| [S3.19] | - | ✓ |

| [S3.22] | - | ✓ |

| [S3.23] | - | ✓ |

| [S3.24] | - | ✓ |

| [SageMaker AI.1] | ✓ | ✓ |

| [SecretsManager.1] | - | ✓ |

| [SecretsManager.2] | - | ✓ |

| [SecretsManager.4] | - | ✓ |

| [SSM.1] | ✓ | - |

| [SSM.2] | ✓ | ✓ |

| [SSM.3] | ✓ | ✓ |

| [StepFunctions.1] | - | ✓ |

| [Transfer.2] | - | ✓ |

| [WAF.1] | - | ✓ |

| [WAF.11] | - | ✓ |

この表から、v4.0.1 でコントロール数が大幅に増加したことがわかります。

特にCloudFront、EC2、IAM、RDS関連のセキュリティチェックが大幅に強化され、より詳細な監視と制御が要求されるようになりました。また暗号化、ログ記録、アクセス制御に関する要件が強化され、より多くのAWSサービスに対してセキュリティ要件が追加されました。

各コントロールの詳細はこちらをご参考ください。

PCI DSS in Security Hub - AWS Security Hub

確認してみる

Security Hubコンソールから、PCI DSS v4.0.1標準を有効化してみます。

なお前提として、AWS 基礎セキュリティのベストプラクティス v1.0.0 のみ有効化されている環境で実施します。

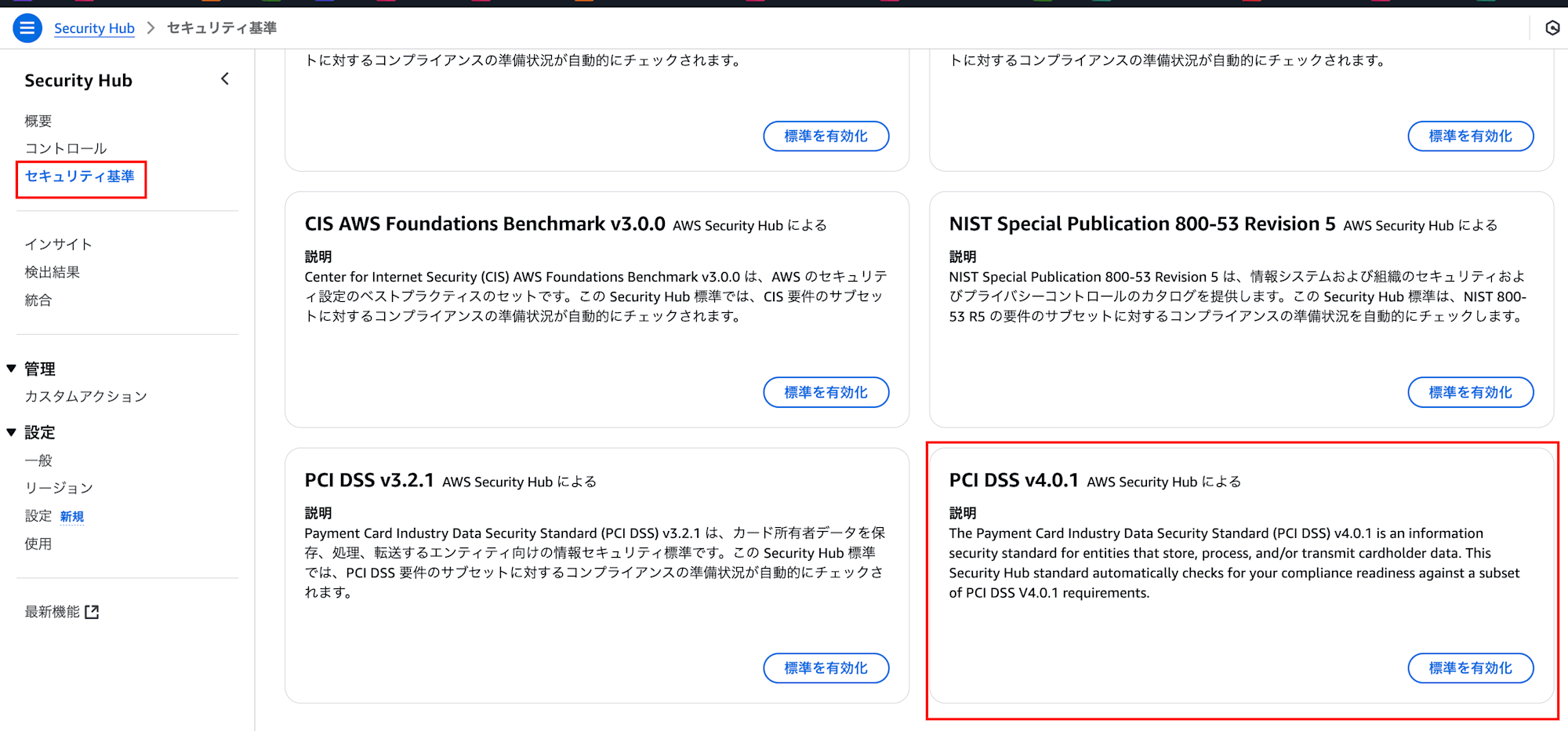

左のナビゲーションペインから[セキュリティ基準]を選択し、PCI DSS v4.0.1の[標準を有効化]を選択します。

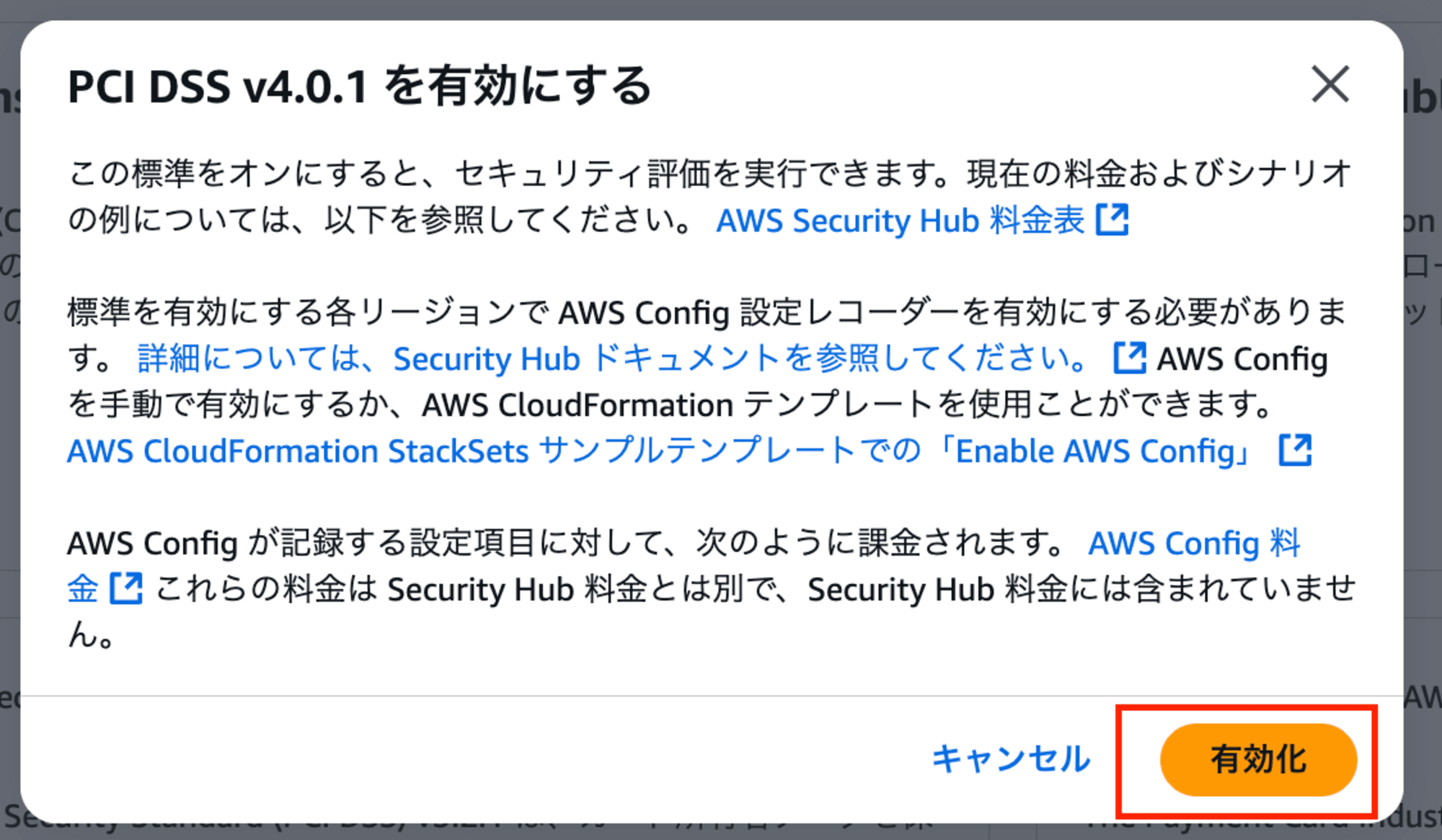

注意喚起画面が表示されるので、確認後、[有効化]を選択します。

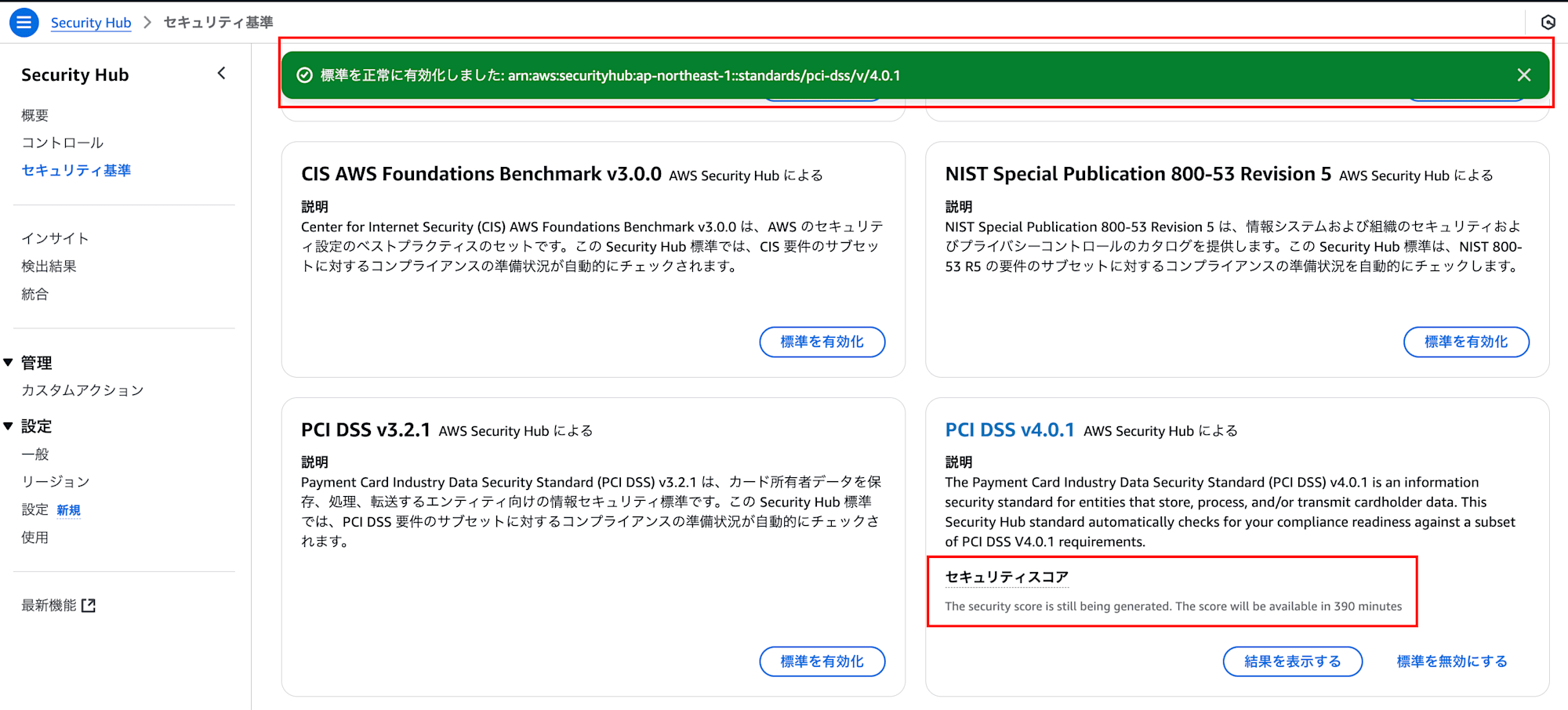

有効化されたことが通知されます。

結果表示には、390分(約6時間半)かかるようでした。

有効化後、失敗しているコントロールは修復していきましょう。

修復の際は、Security Hub修復ブログ集やメンバーズご利用のお客様はClassmethod Cloud Guidebook(CCG)をぜひご活用ください。

※Classmethod IDでのログインが必要

おわりに

今回はAWS Security Hub が セキュリティ標準で PCI DSS v4.0.1 をサポートするようになったことをご紹介しました。

PCI DSSのアップデートに合わせて、Security Hubのセキュリティ標準もアップデートされました。

現在PCI v3.2.1標準を使用している方は追加のチェックをご検討ください。

最後までお読みいただきありがとうございました!

どなたかのお役に立てれば幸いです。

以上、おつまみ(@AWS11077)でした!

参考

- AWS Security Hub が PCI DSS v4.0.1 標準をサポート - AWS

- PCI DSS in Security Hub - AWS Security Hub

- PCI DSS v4.0からv4.0.1へのアップデート: 主な変更点とその影響

- PCI Security Standards Council – Protect Payment Data with Industry-driven Security Standards, Training, and Programs

- PCI DSSとは何かを簡単にまとめてみた | DevelopersIO

- AWS環境におけるPCI DSS v4.0 に対応したセキュリティ対策を考える | DevelopersIO

![[アップデート] Amazon Bedrock Guardrails のコンテンツフィルター機能に Tier の概念が追加され、より高い精度で 50 以上の言語をサポートできるようになりました](https://images.ctfassets.net/ct0aopd36mqt/wp-thumbnail-e3065182082062711612153bbdcf1d96/c04359de689df2f56eb066576ab63fb5/amazon-bedrock)

![[アップデート] Amazon CloudWatch Logs のトランスフォーマーが OSCF v1.1 のプロセッサをサポートしました](https://images.ctfassets.net/ct0aopd36mqt/wp-thumbnail-d6a3bc85cad6419960fbda152152cd8c/ba5841cea06b96f4933878762028b090/amazon-cloudwatch)