![[プレビュー]AWS Security Hubが機能分離され統合セキュリティソリューションに生まれ変わりました #AWSreInforce](https://devio2024-media.developers.io/image/upload/f_auto,q_auto,w_3840/v1750182741/user-gen-eyecatch/qkcx7ur7lucwpwcit7rv.jpg)

[プレビュー]AWS Security Hubが機能分離され統合セキュリティソリューションに生まれ変わりました #AWSreInforce

こんにちは、臼田です。

みなさん、AWSセキュリティの全体管理してますか?(挨拶

今回は現在開催中のAWS re:Inforce 2025にて発表されたAWS Security Hubの新機能というか新しく生まれ変わったAWS Security Hubを紹介します。

What's New: Introducing AWS Security Hub for risk prioritization and response at scale (Preview) - AWS

概要

今回のアップデートはAWS Security Hubというサービスの概念が大きく変わる内容です。

従来のAWS Security Hubは大きく2つの機能を持っていまいた。各種リソースのセキュリティをチェックするスタンダードとコントロールを有するいわゆるCSPMの領域を行う部分と、元来AWS上のセキュリティサービスから様々なFindingsを集約したり、サードパーティからも情報を収集して一元的にチェックする機能です。

近年は後者の機能はあまり活用されておらず、もっぱらCSPM領域を担うサービスという位置づけでした。

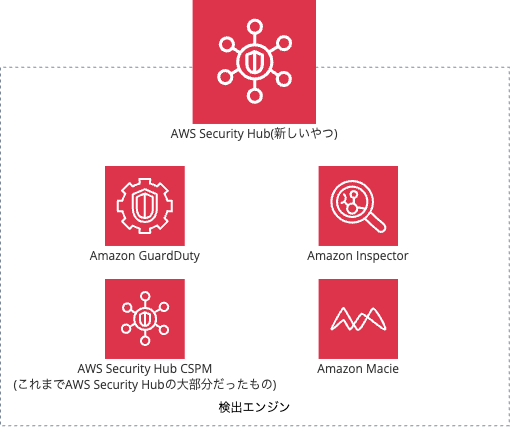

それが今回のアップデートで以下のようなイメージで各種セキュリティサービス(検出エンジンと表記されている)から収集した情報を元に一元管理する統合セキュリティソリューションとして生まれ変わりました。

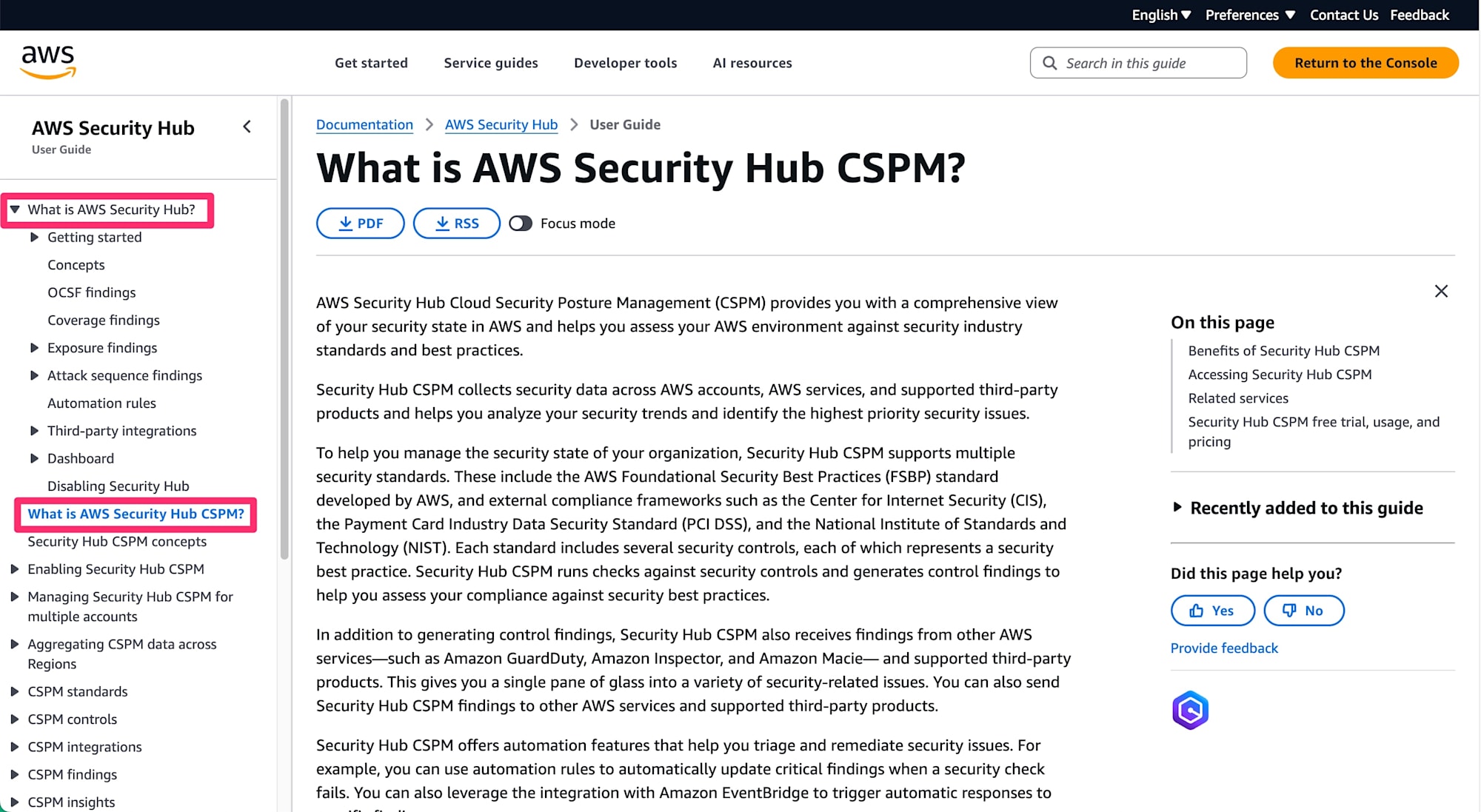

生まれ変わったというのは割と文字通りで、これまでのCSPM機能がAWS Security Hub CSPMという名前のサービスになり、新しくAWS Security Hubという名前で今回の機能が作られている感じです。URL的にはv2となっていたり、ドキュメントではAdvancedという表記にもなっていたりします。

現在この新しいAWS Security Hubはパブリックプレビュー状態で、ほとんどのリージョンで利用でき、プレビュー中はこのサービスに関する費用はかかりません。

キーノートでの機能紹介

キーノートで紹介された機能をいくつか見ていきましょう。

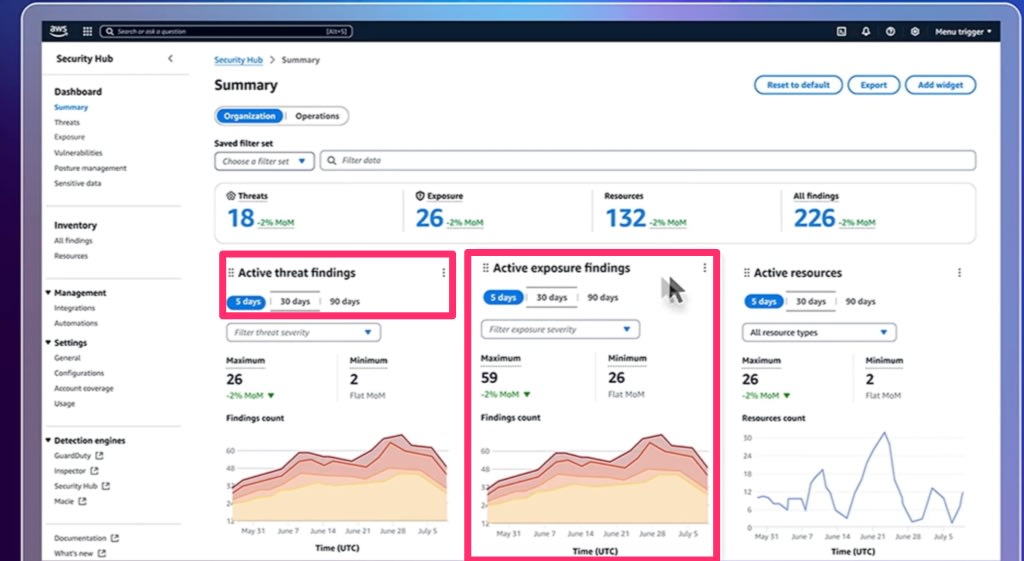

まずこちら。よく見るとAWS Organizationsと連携したセキュリティ状態を確認するダッシュボードのようです。ThreatやExposeに関する全体感が可視化されています。このあたりの内容は後ほど詳しく紹介します。

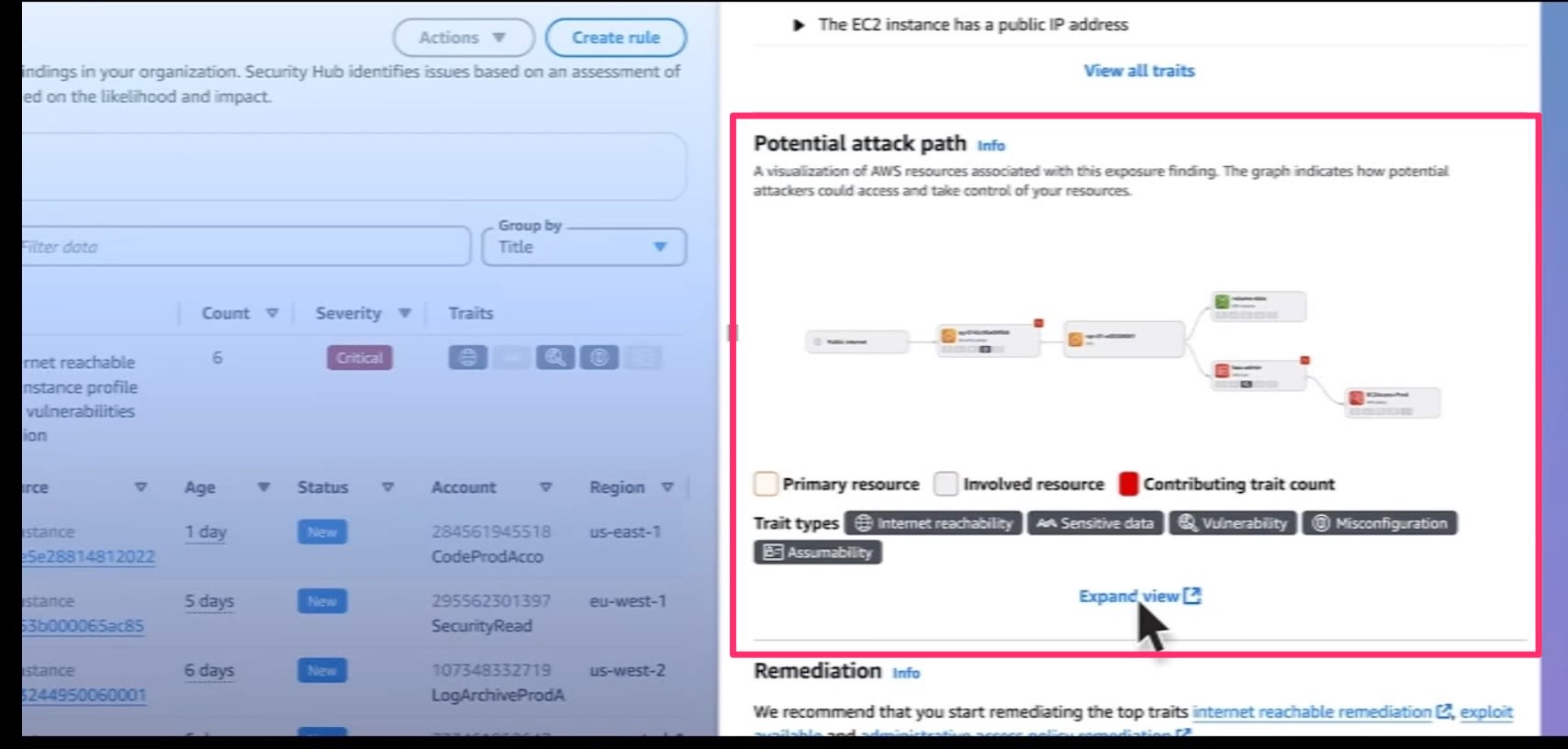

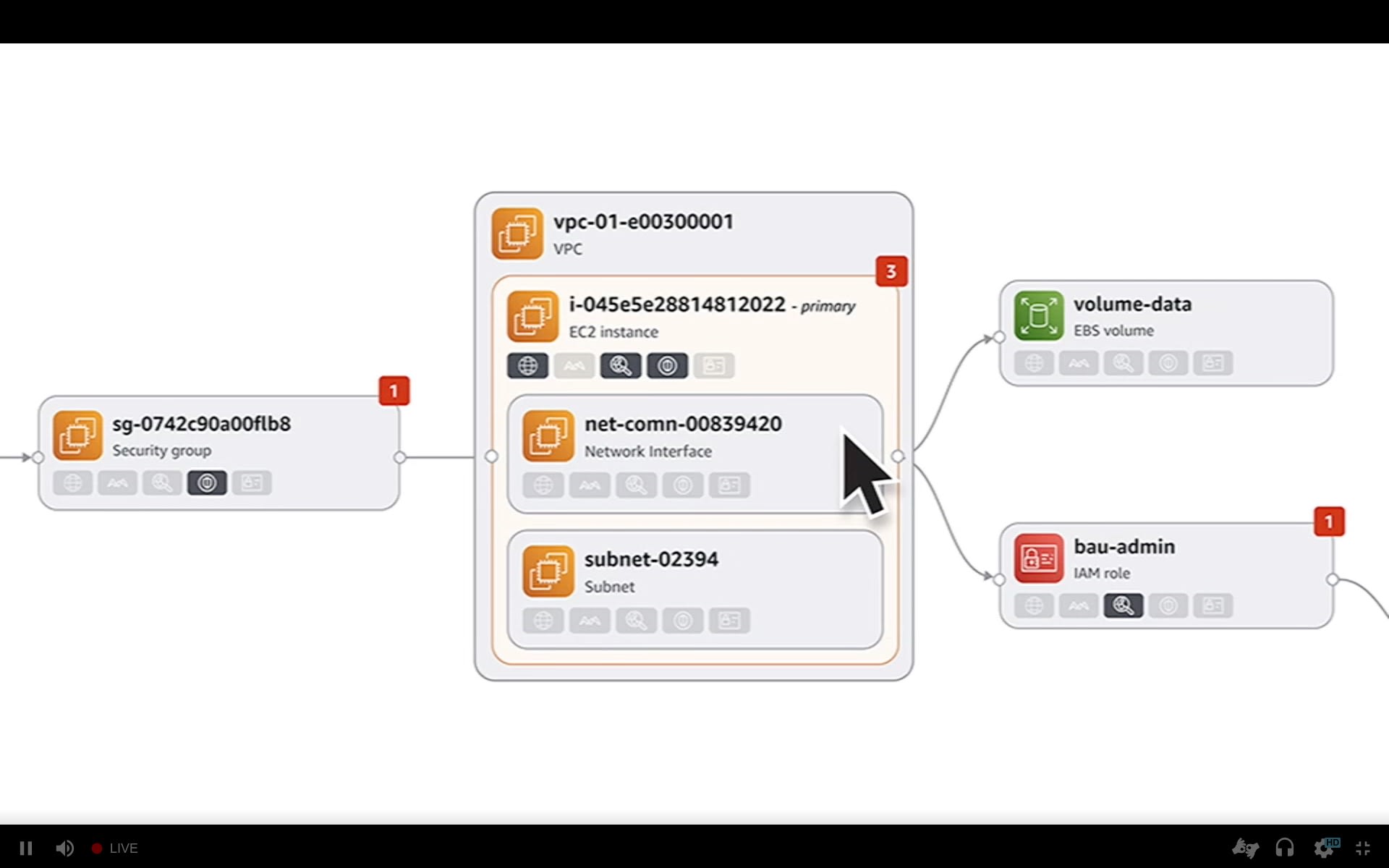

今回の目玉はなんといってもこちら。アタックパスの可視化です!これは嬉しい!

アップにしたものはこちらです。どのリソースがどのように脅威にさらされているのか、非常に見やすくなりそうです。

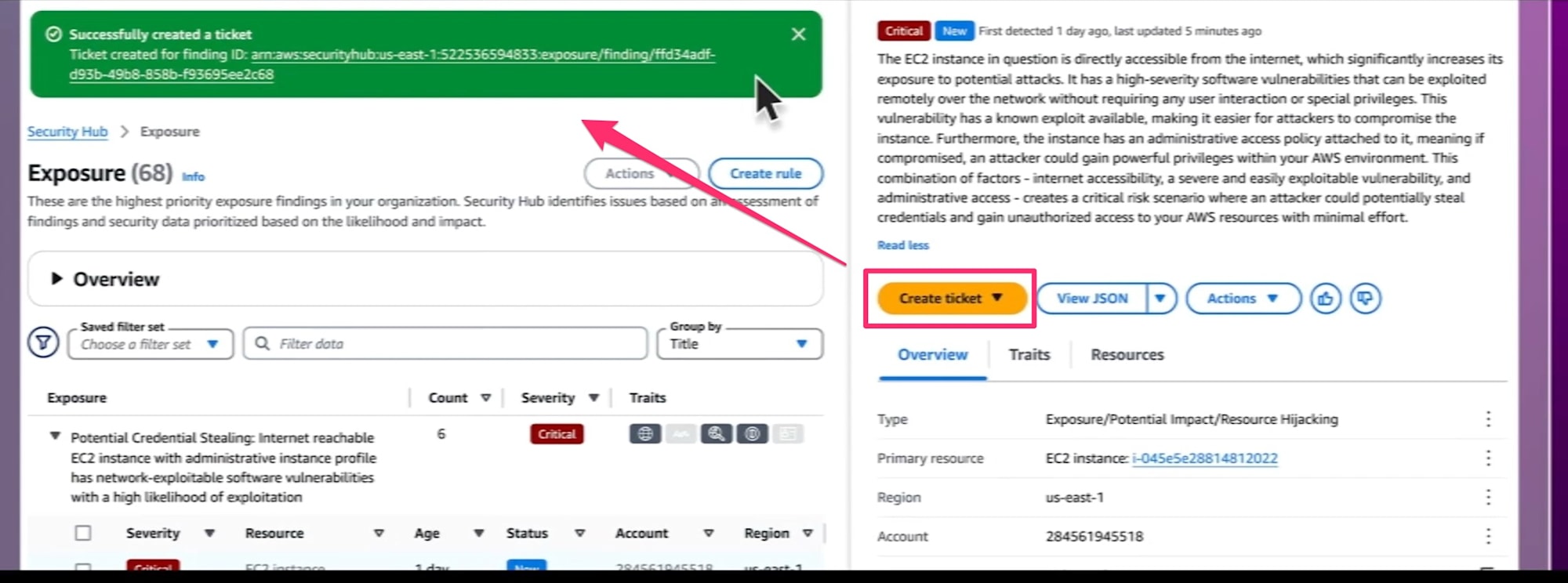

更に、チケット起票の機能が埋め込まれてJiraと連携する様子が紹介されました。

いい感じですね。

新しいAWS Security Hubを使ってみた

新しいAWS Security Hubは現在パブリックプレビュー状態のため、実際に触ることができます。使っていきましょう。

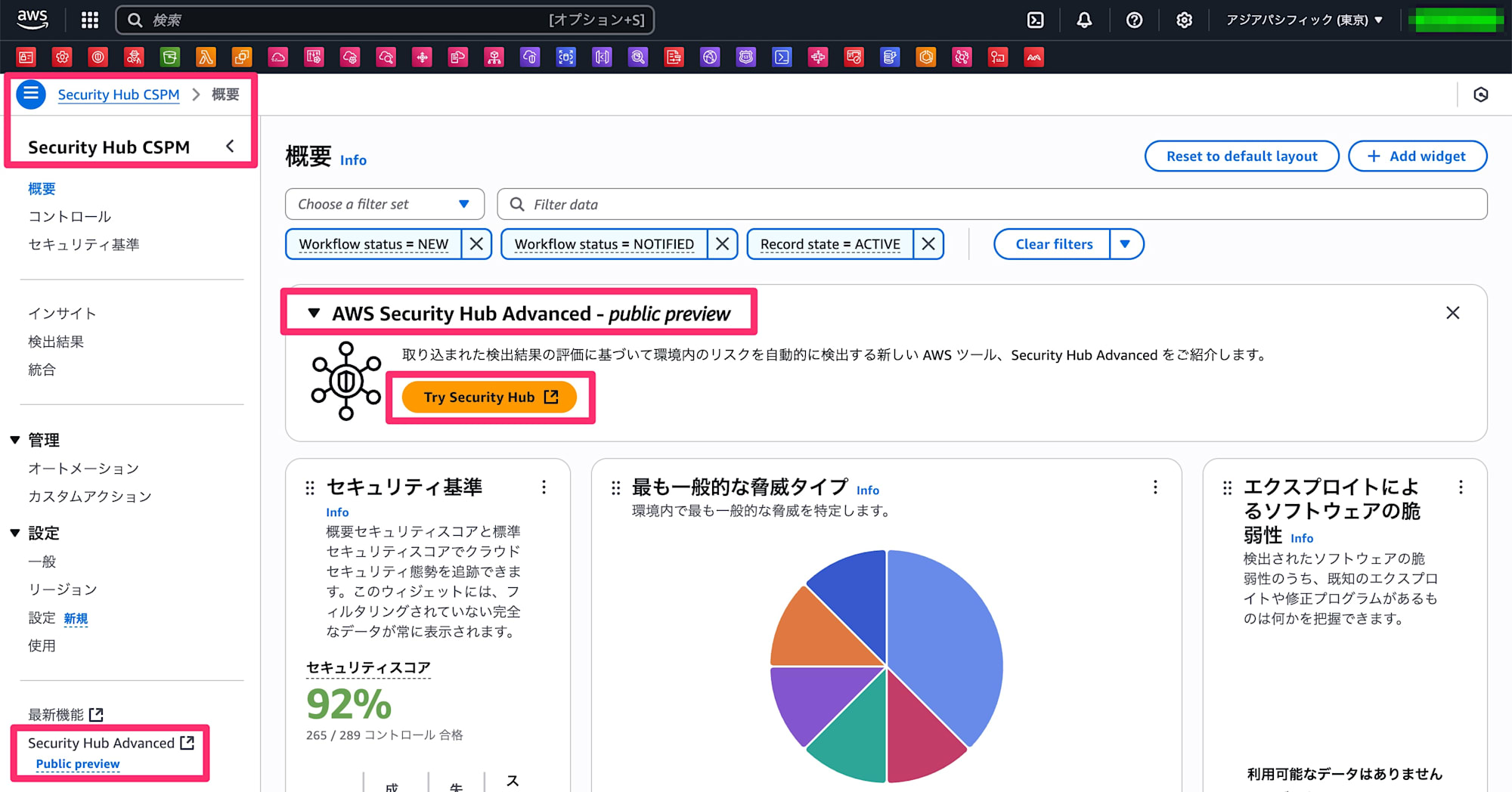

まず既存で有効になっているAWS Security Hubの画面にアクセスいただくと、以下のように新しいAWS Security Hub(ここではAdvanced)への誘導があります。

この段階でよく見ると、既存のAWS Security HubのコンソールはすでにAWS Security Hub CSPMに置き換わっています。そして左下にもAdvancedへのリンクがありますね。

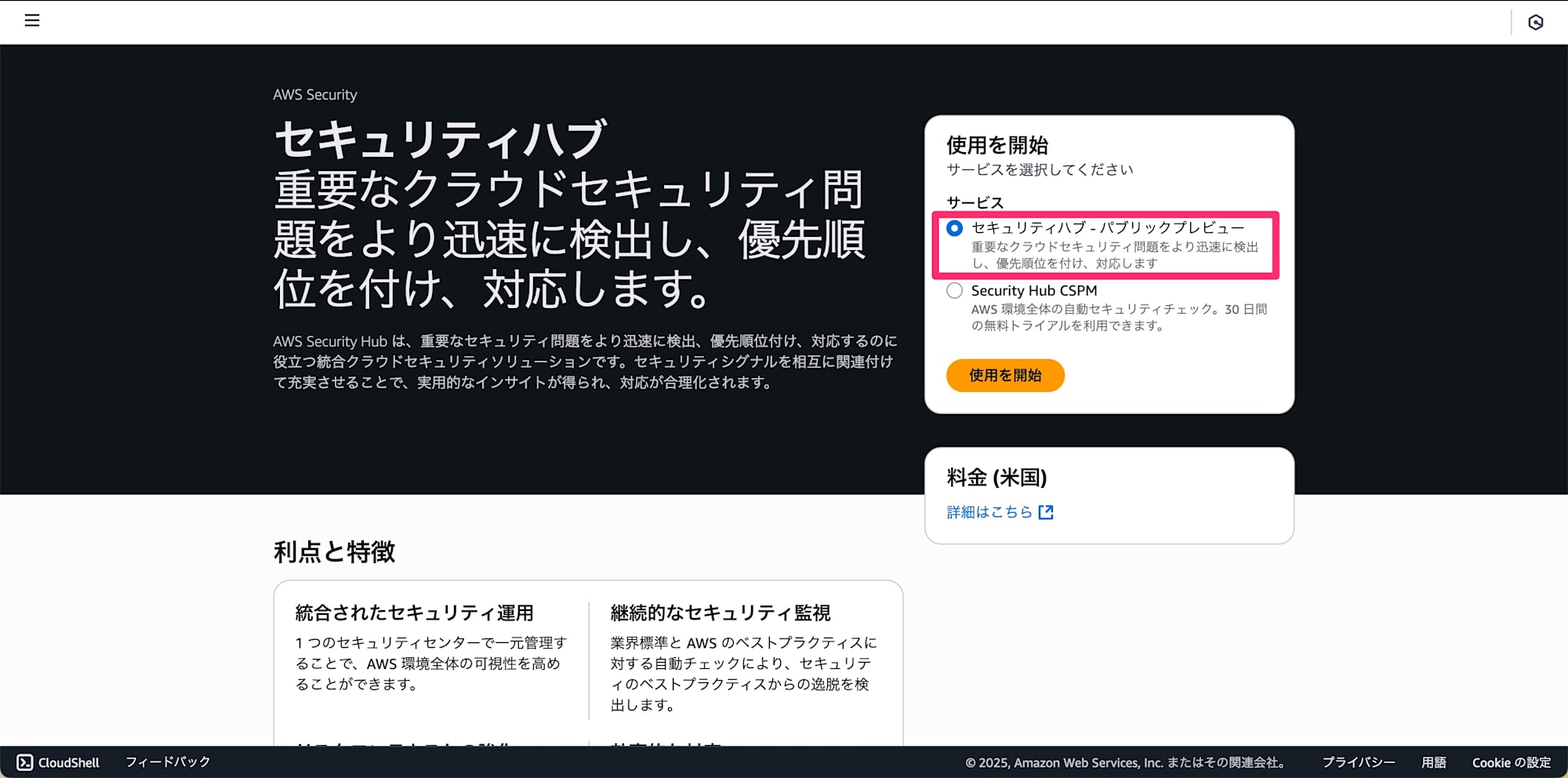

遷移すると、サービス有効化の画面です。ここからも今回のアップデートが新しいサービスのように捉えるのが良さそうであることが伺えます。

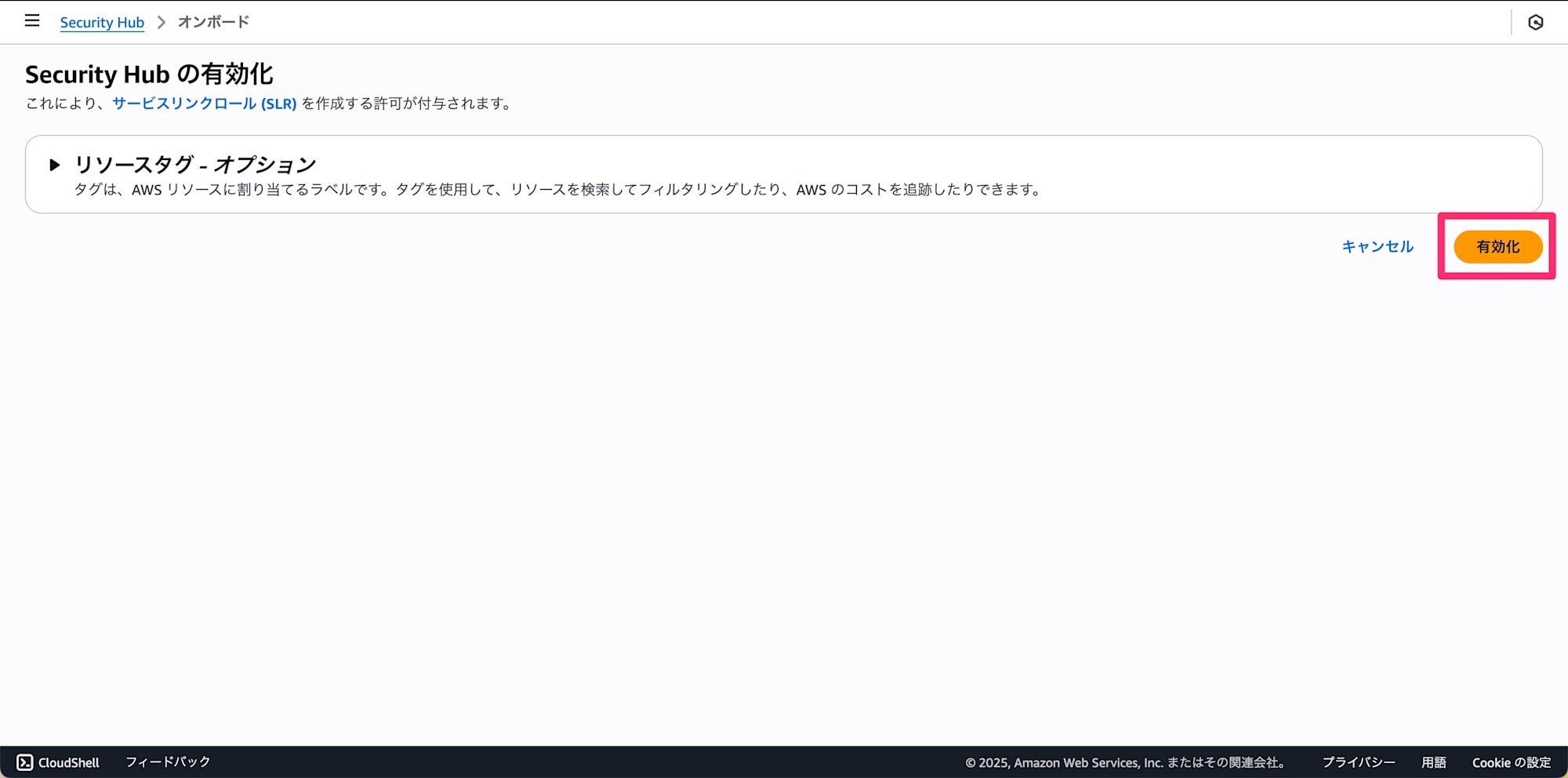

有効化の画面は非常にシンプルですね。タグの設定があるくらい。

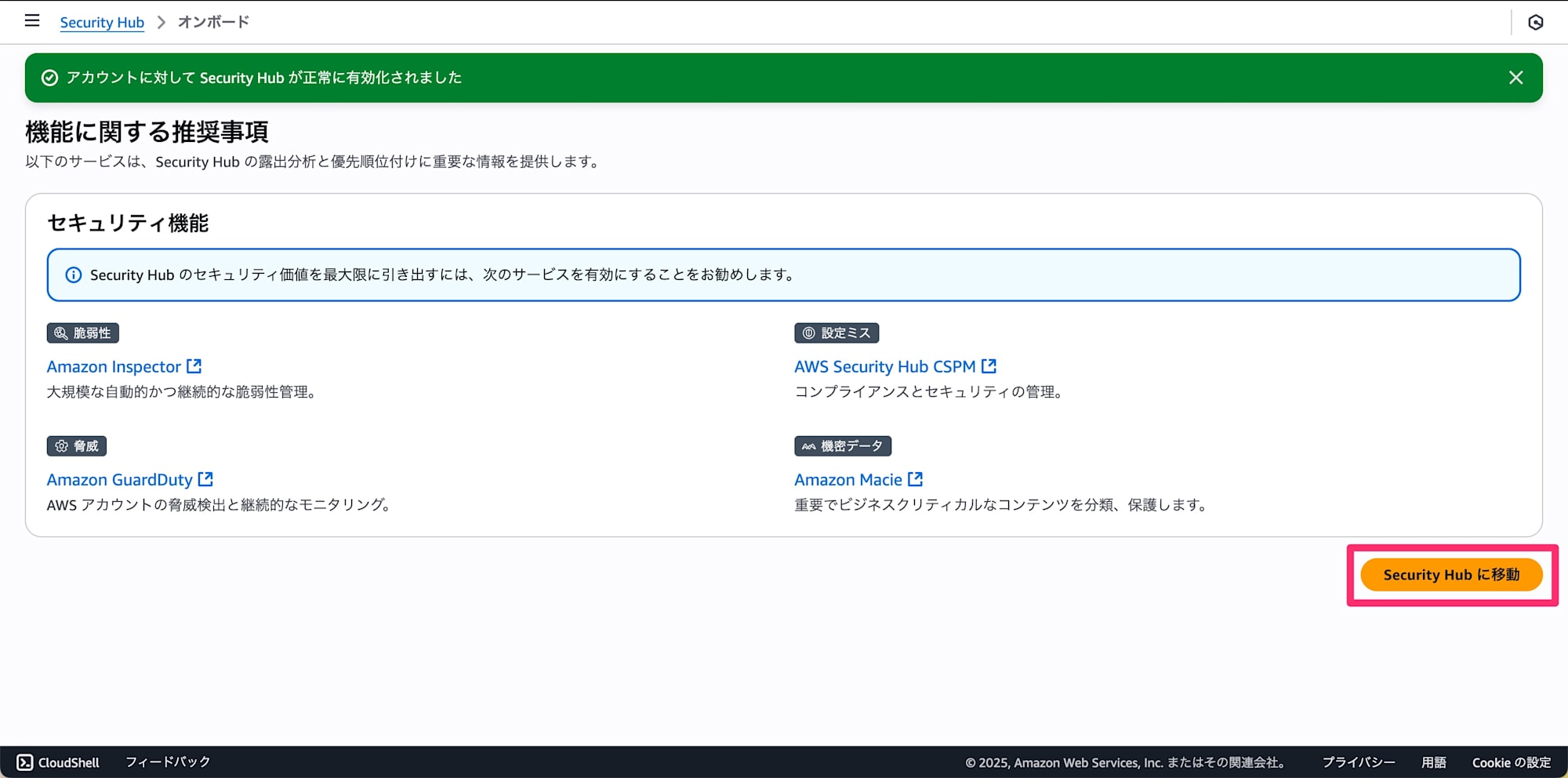

有効化すると、各種セキュリティサービス(検出エンジン)も使ってねと出てきます。

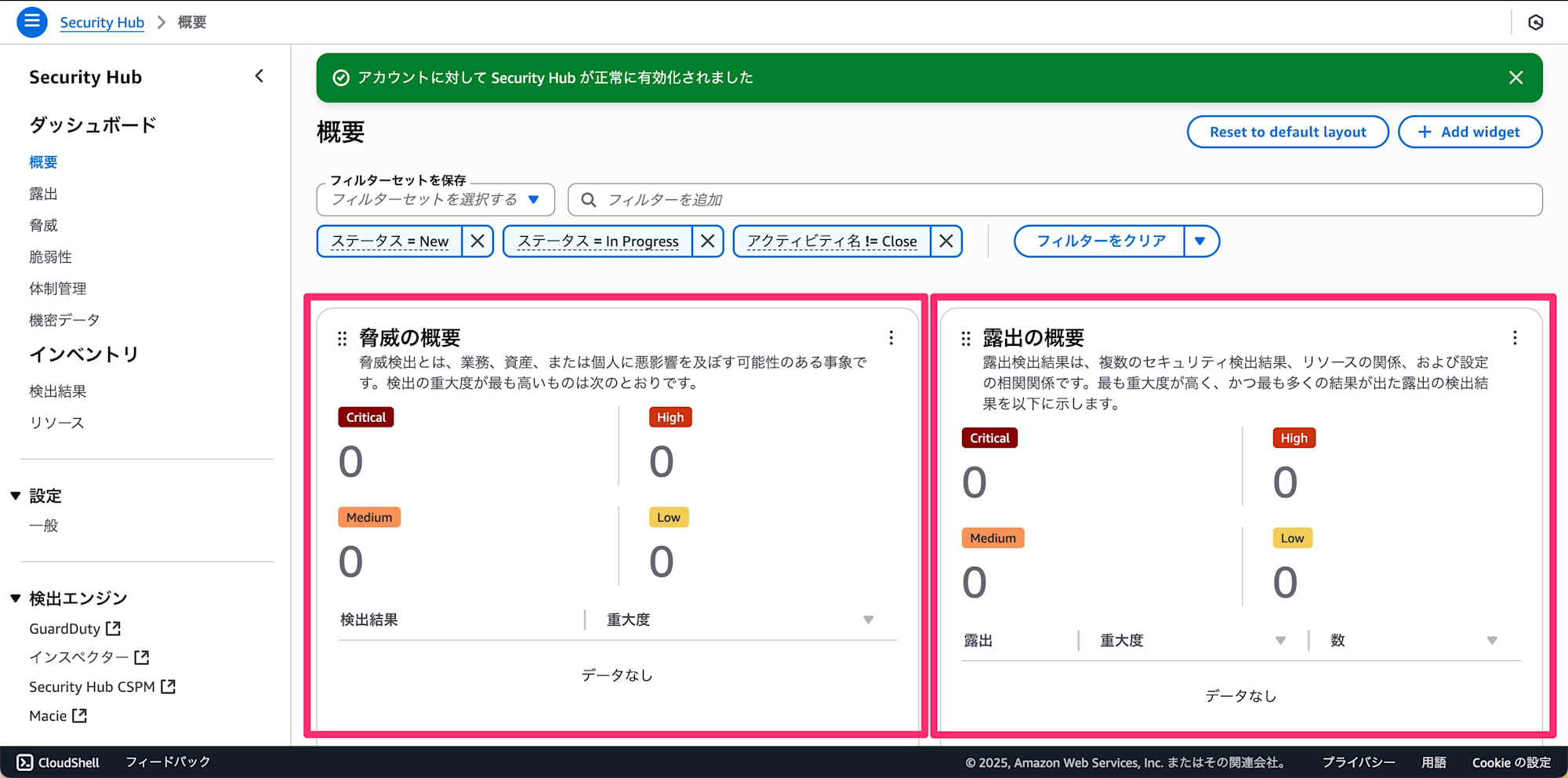

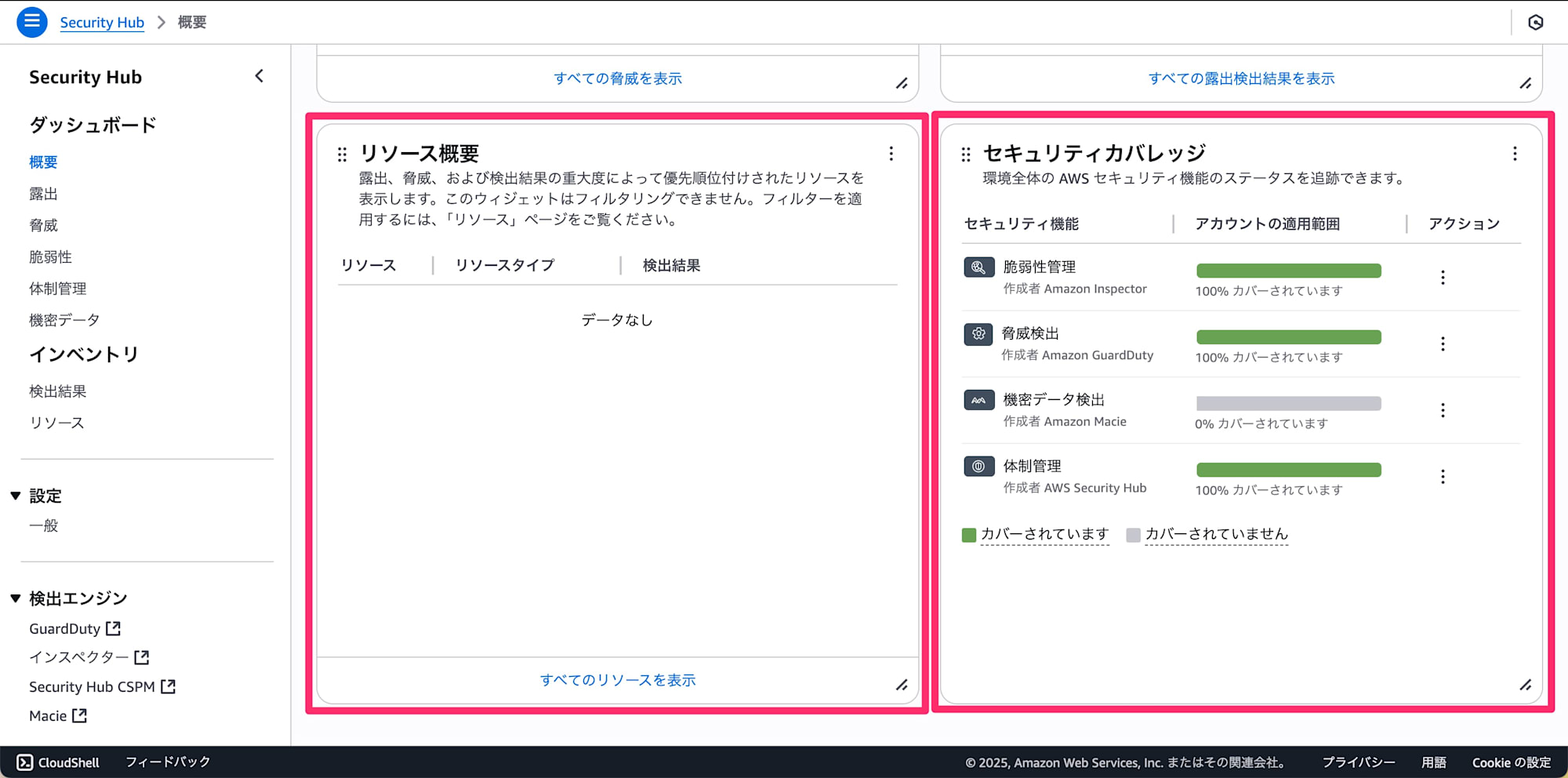

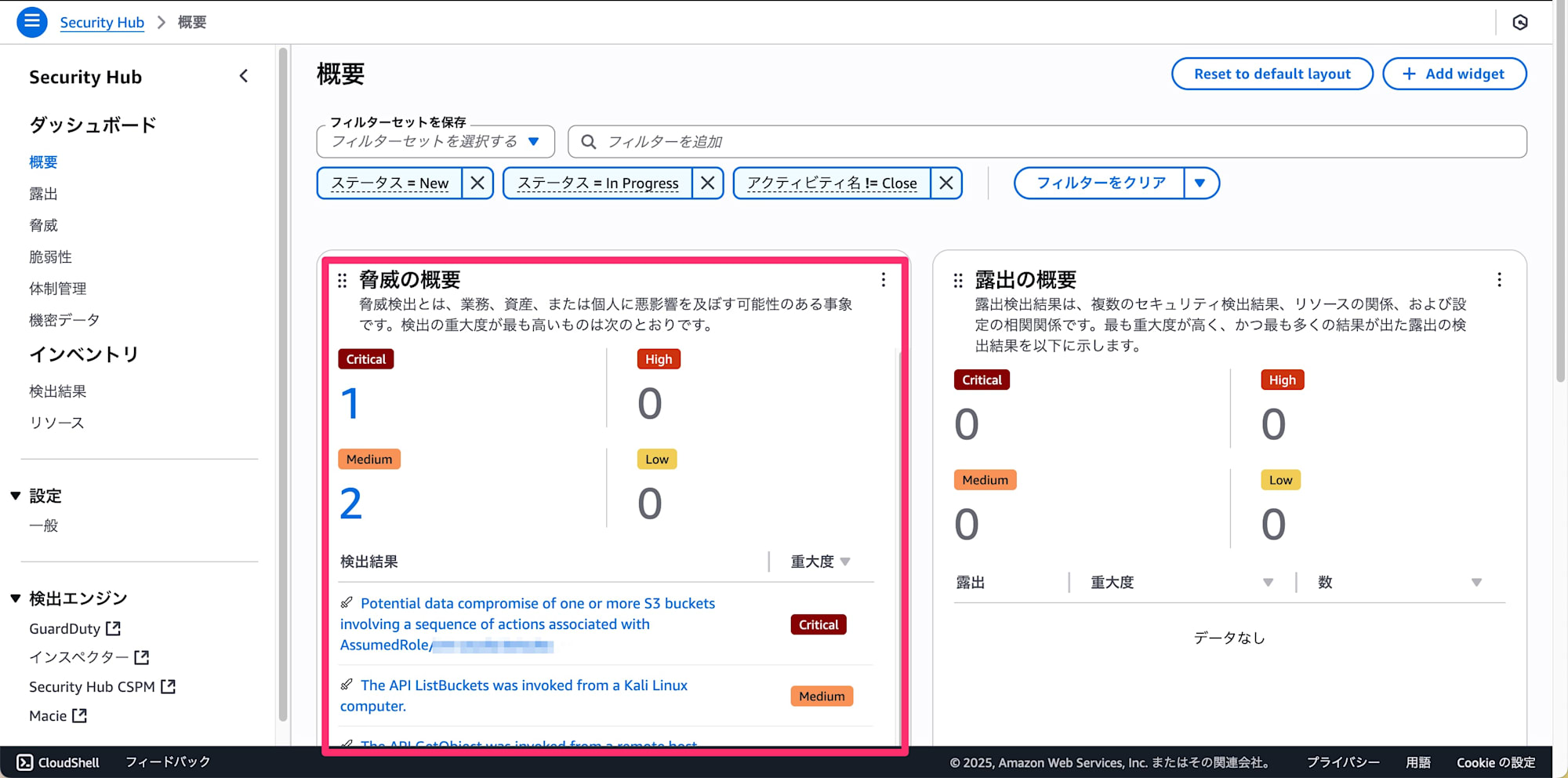

トップ画面に遷移するとダッシュボードで4つのウィジェットが確認できます。脅威(Threats)と露出(Exposure)と、

リソース概要とセキュリティカバレッジです。

各ウィジェットは掴んで移動したりできます。

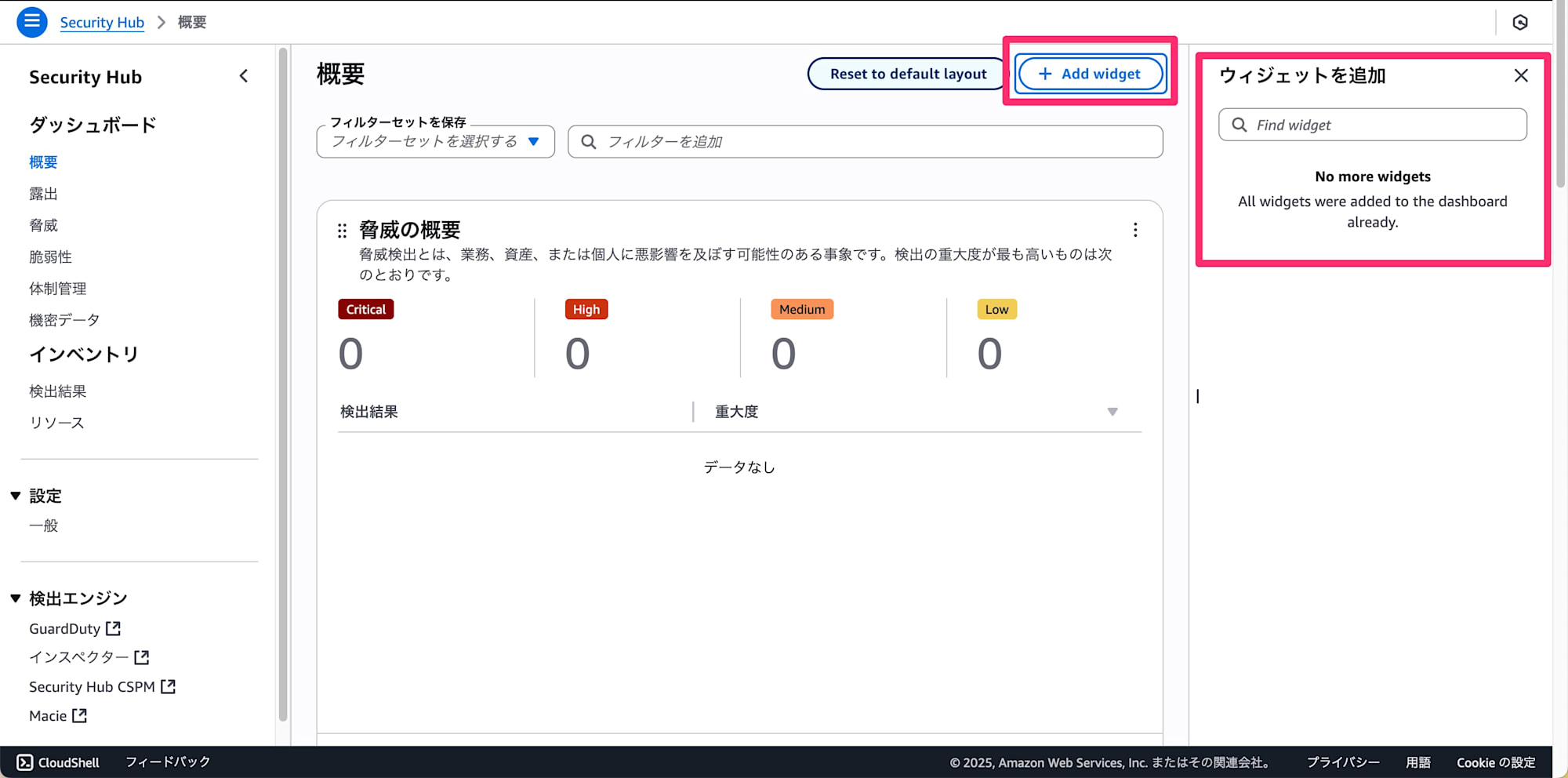

ウィジェットを追加したりもできますが、現状ではこの4種類のウィジェットしか存在していません。

脅威も露出も0で味気なかったので、ちょっとAmazon GuardDutyを反応させてみました。ちゃんと表示されますね。

では左カラムのメニューを見ていきましょう。

今回の新しいAWS Security Hubでは5つのセキュリティ領域について別れている、とブログでは表現されています。下記5つです。

- 露出(Exposure)

- 脅威(Threats)

- 脆弱性(Vulnerabilities)

- 体制管理(Posture Management)

- 機密データ(Sensitive data)

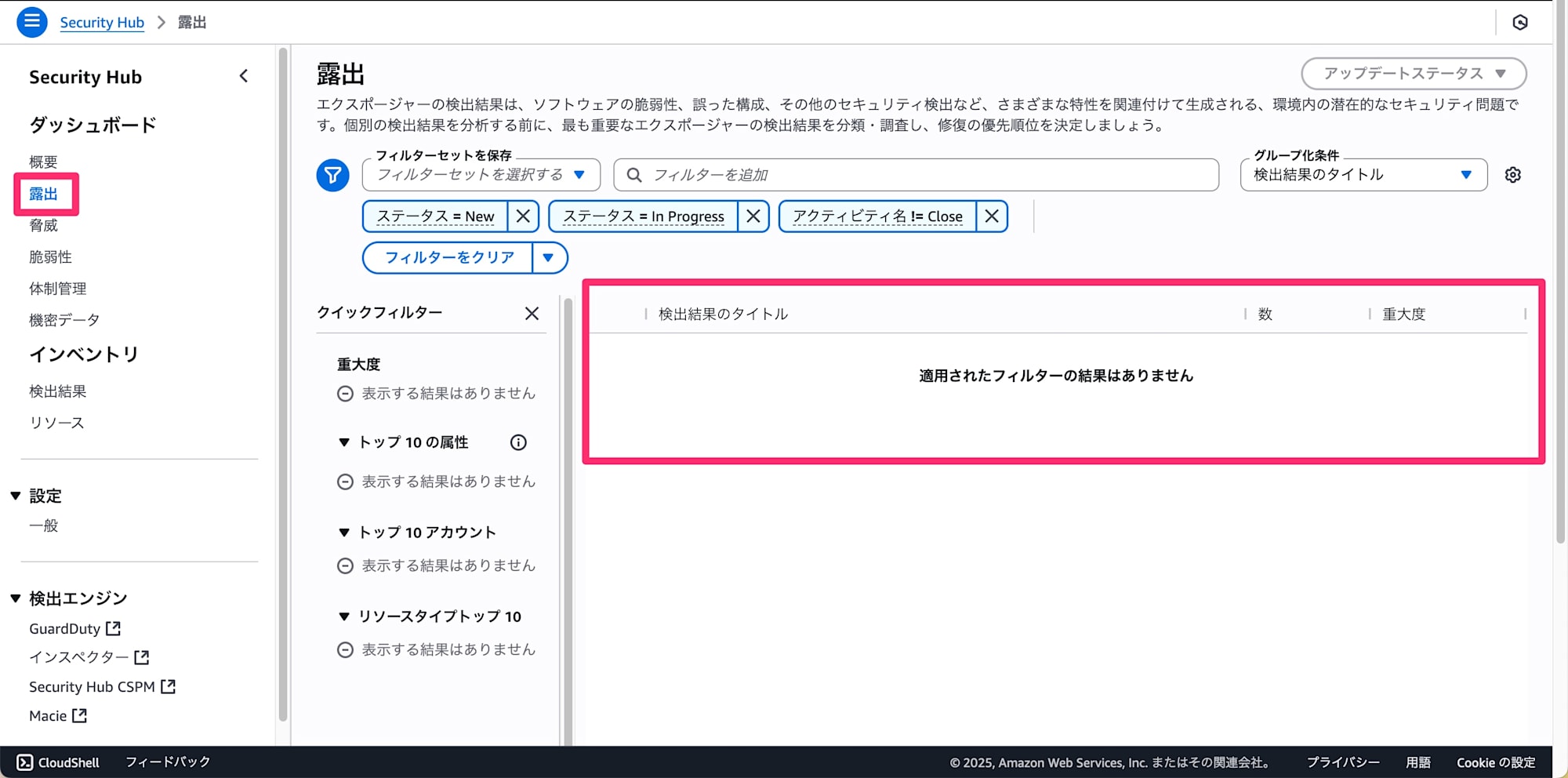

まずは露出を見てみます。といっても、現状私の手元では何も出ていません。

この画面はAWS Security Hubが検出したExposure findingについて確認できる画面となっており、検出は以下のような動作になっているとユーザーガイドに書かれています。

Security Hub は、Security Hub CSPM コントロールの検出結果または Amazon Inspector などの他の AWS のサービスからのシグナルが露出の存在を示している場合に、露出検出結果を生成します

Security Hub concepts - AWS Security Hub

この内容がアタックパスとして可視化されるようなので、ここは別途検出させてブログにしたいですね。

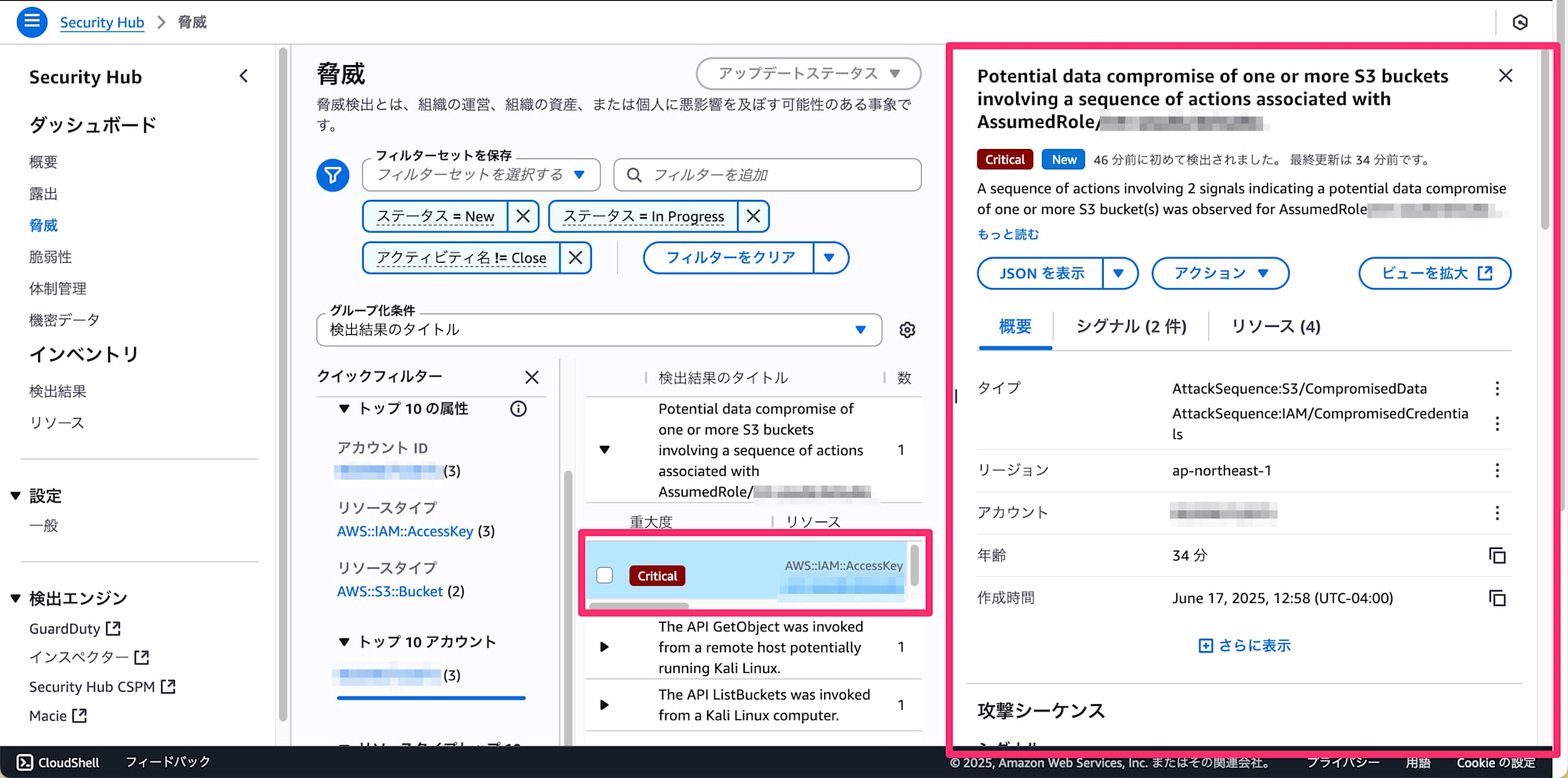

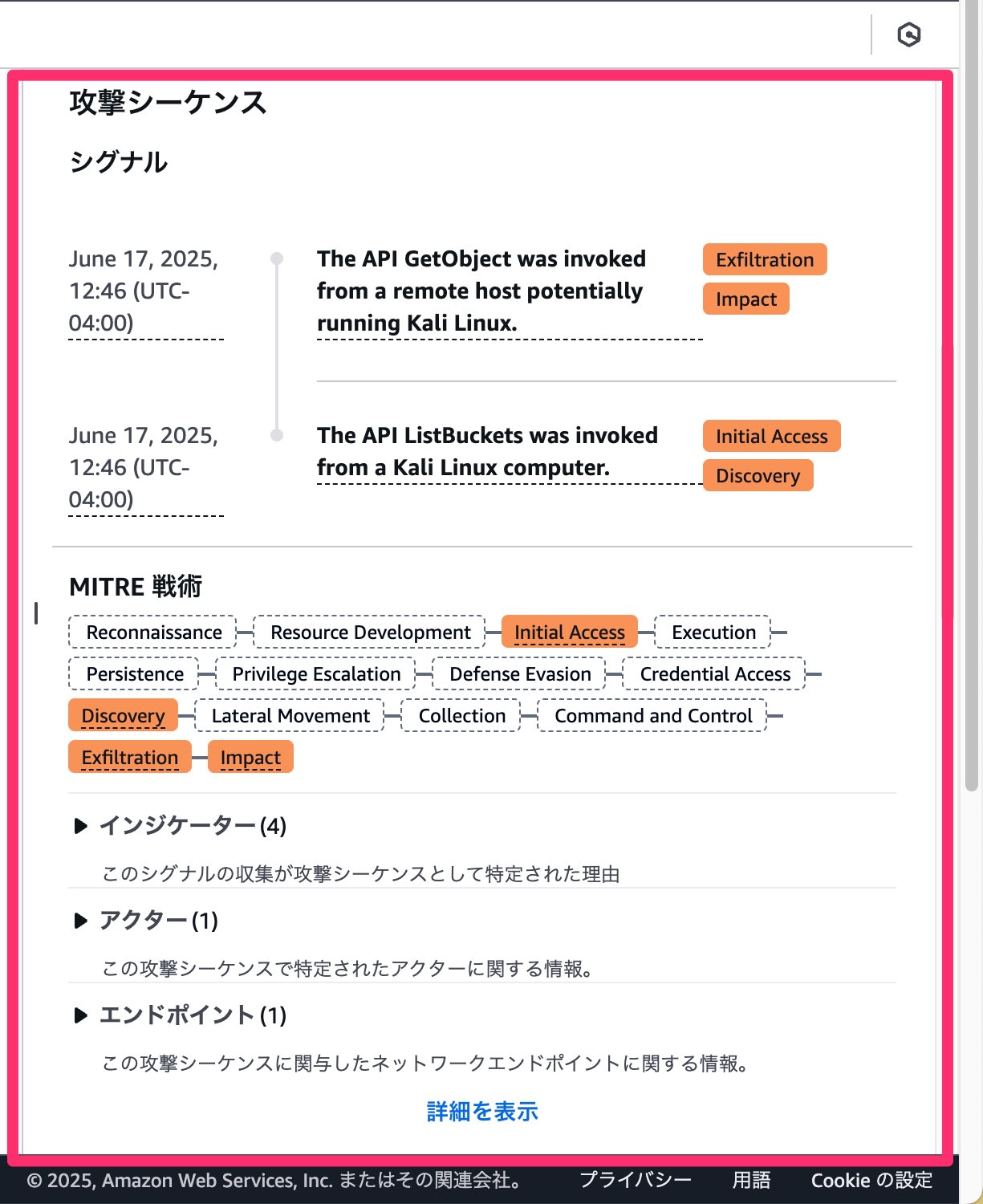

続いて脅威のページです。こちらはAmazon GuardDutyの内容が確認できます。

Amazon GuardDutyのFindingsの画面と同じように拡張脅威検出についても確認することができます。

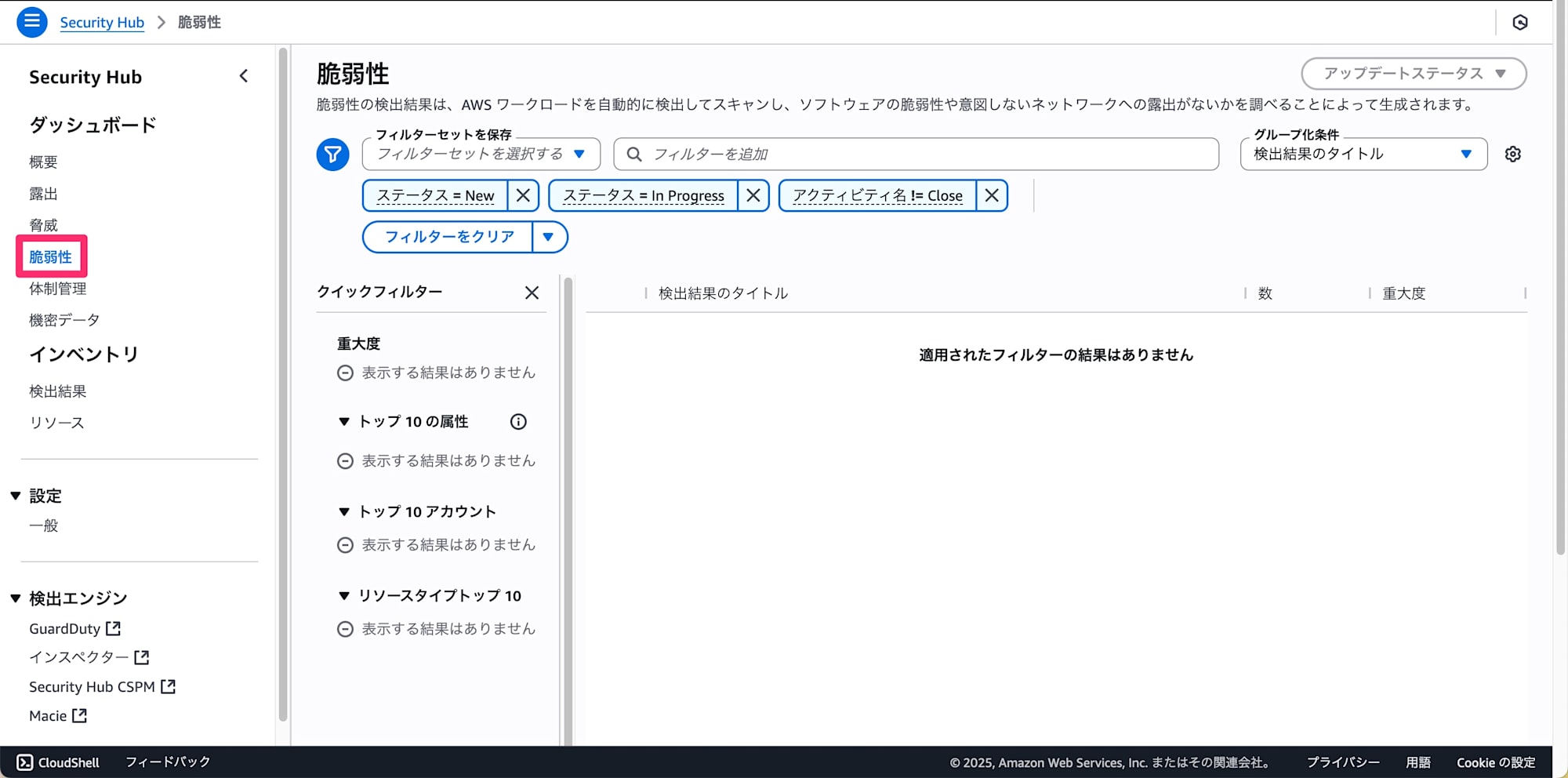

つづいて脆弱性の画面です。こちらはAmazon Inspectorの内容ですね。残念ながら私の環境では検出していないです。

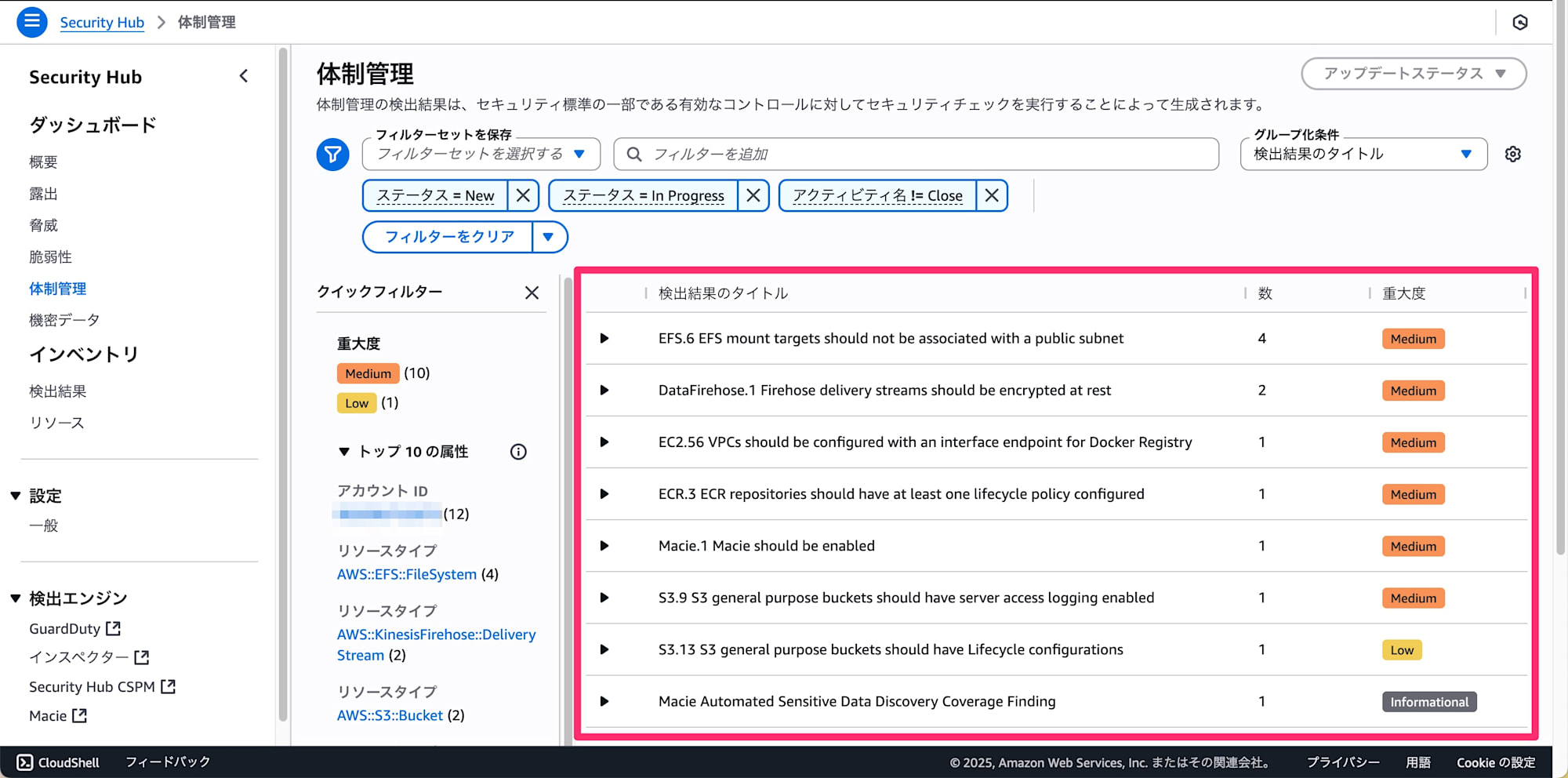

体制管理は既存のAWS Security HubであるAWS Security Hub CSPMの内容です。

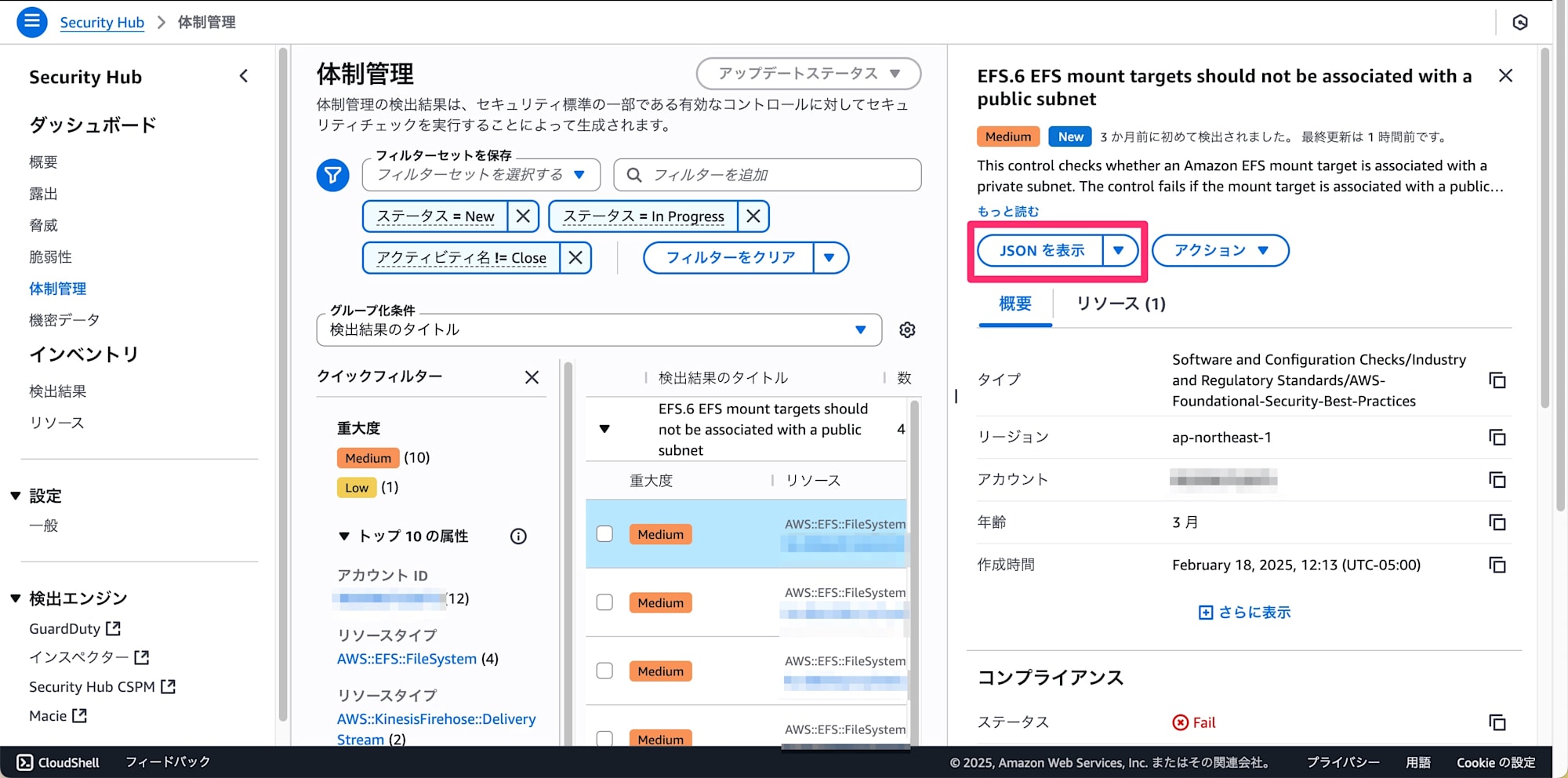

実は新しいAWS Security HubではデータをOCSF(Open Cybersecurity Schema Framework)形式で取り込んでいて、これまでのCSPM側の画面ではここのFindingsのjsonを確認するとASFF(AWS Security Finding Format)形式で表示されていたのですが、

このようにOCSFになっています。

これは脅威の方で確認するGuardDuty Findingsも同じようにOCSFになっていました。

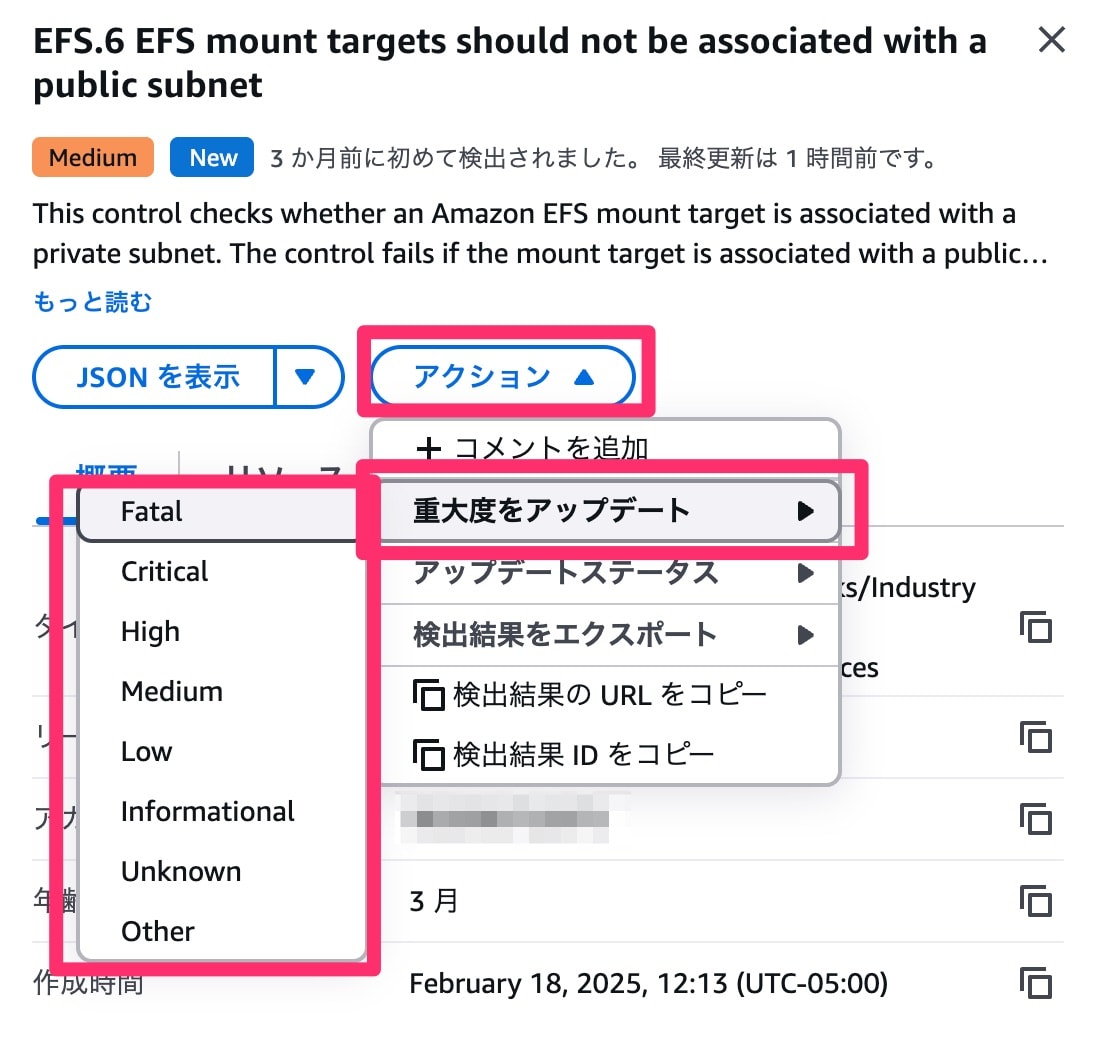

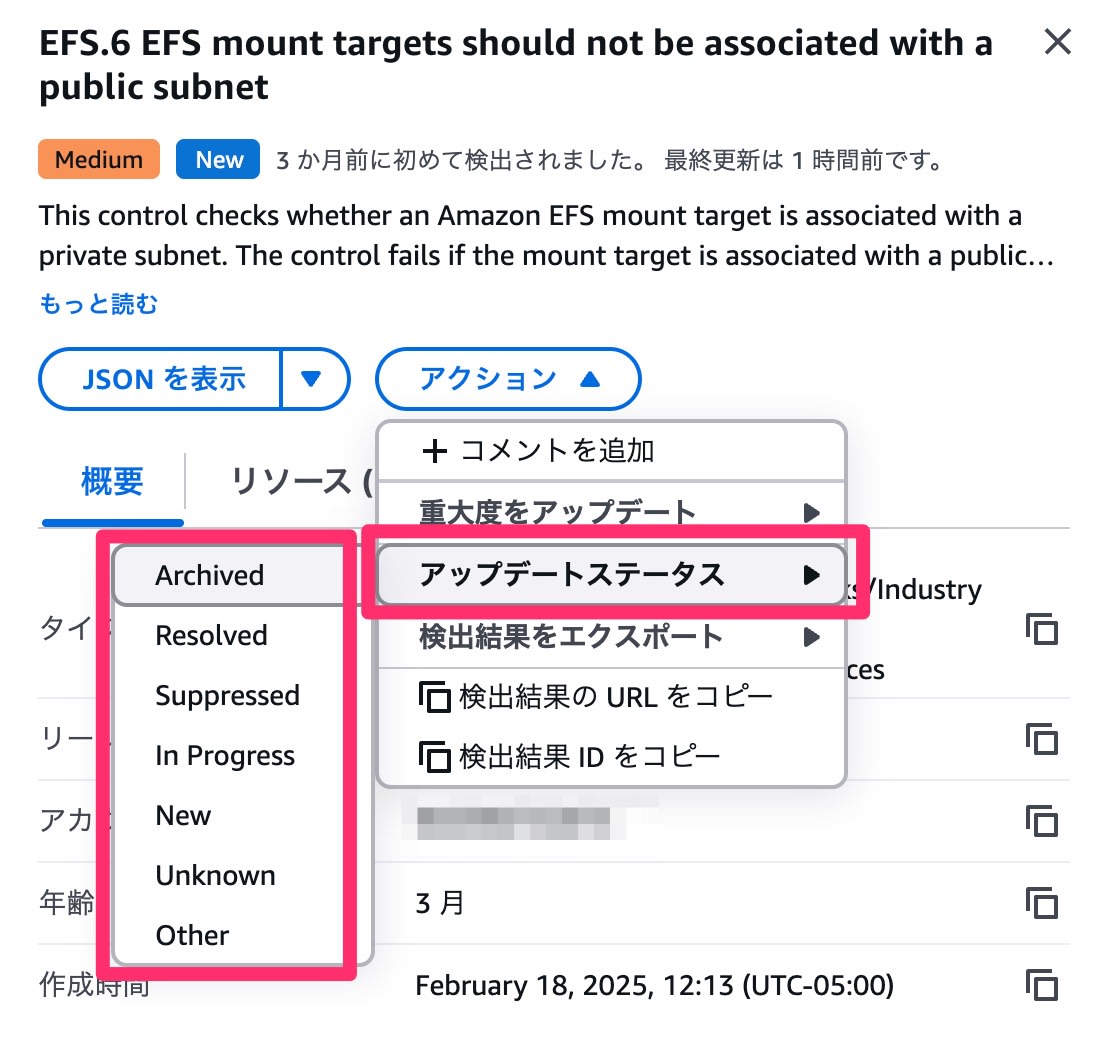

そして、アクションの部分も既存のAWS Security Hubと少し異なりました。重要度にFatalやOtherなどが追加されています。

ステータスもOtherなどがあります。

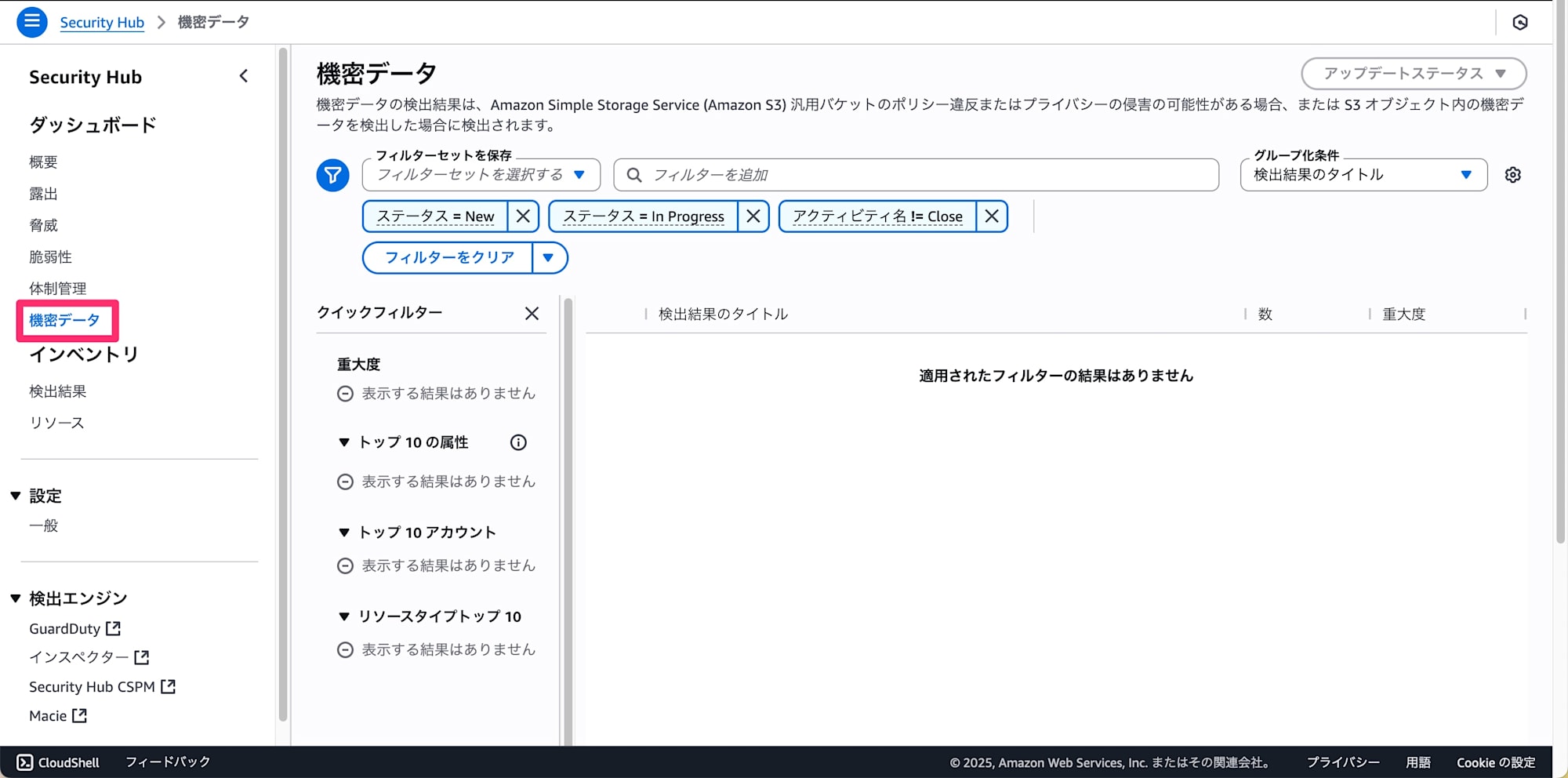

機密データはAmazon Macieの検出内容ですが、私の環境では有効になっていないので何もありませんでした。

インベントリの検出結果ではAWS Security Hub CSPMに限らない各種Findingsがまとめて確認できます。

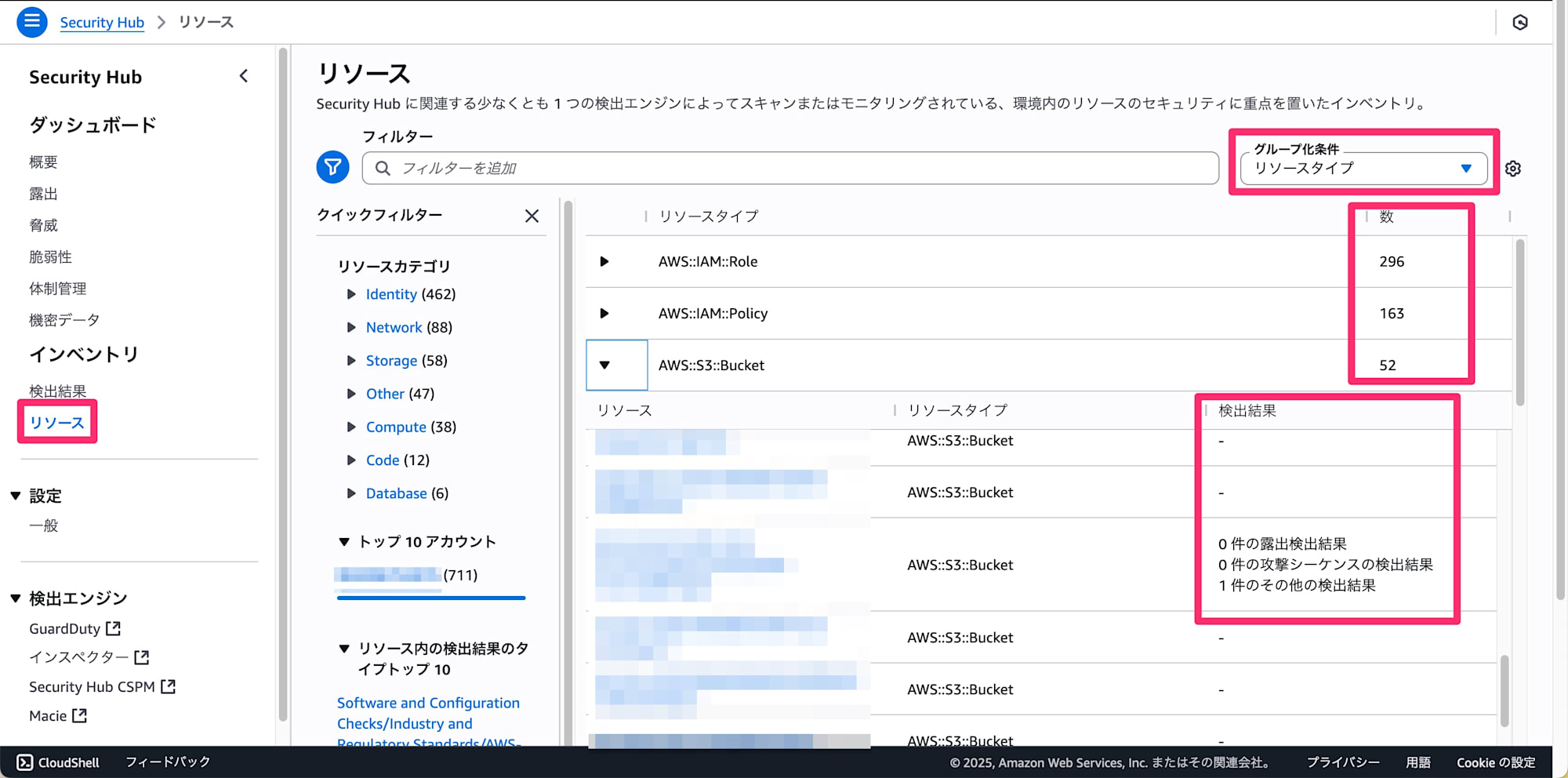

検出結果も悪くないのですが、今回新たにリソースのインベントリも確認できるようになっていました。セキュリティ観点でのリソースインベントリにはなりますが、すごく嬉しいですね!検出と関連しているものはそれがわかるように確認できます。これがマルチアカウントまたがって確認できるようがいいところですね。

ユーザーガイドでは現在新旧の内容が1つの階層にまとまっています。CSPM部分が全部名前が置き換えられていますね。

まとめ

AWS Security Hubが新しくなり、既存の機能が分離されて、セキュリティの統合管理をしていくための機能に生まれ変わりました。

根本的に機能を切り離したのでこの後もいろんなセキュリティ運用が強化されていきそうで期待が持てますね。

正式リリースした際にどのくらいのコスト感になるかはわかりませんが、だいぶ無くてはならない機能のように感じられますので、今から使っていきましょう!