【レポート】金融の再発明を可能にするセキュリティとアジリティ ~ Finatext グループでの AWS 活用事例 ~ #AWSSummit

この記事は公開されてから1年以上経過しています。情報が古い可能性がありますので、ご注意ください。

こんにちは、崔です。

今回は、2020年9月8日から9月30日の間で開催されているAWS Summit Online のセッションで「金融の再発明を可能にするセキュリティとアジリティ ~ Finatext グループでの AWS 活用事例 ~」を視聴しましたので、レポートをお届けします。

ミッションクリティカルな金融サービスにおいて、AWSを利活用することで、アジリティとセキュリティを改善されていました。

セッション情報

スピーカー

株式会社 Finatext ホールディングス

代表取締役 林 良太 氏

リードエンジニア 田島 悟史 氏

概要

Finatext グループは、「金融を“サービス”として再発明する」をミッションに掲げています。

レガシーシステムが多く残る金融業界において、金融サービスに共通して必要となる機能をクラウド化し、サービス設計から開発、グロース施策までを一気通貫で提供することで多くの企業の金融DXへの取り組みを支援してきました。

この講演では、金融業界を支えるシステムをモダンな技術で刷新する当社グループが、AWS を用いてどのようにセキュリティとアジリティを両立させているのかをご紹介します。

資料

Finatexグループについて

- VISION

- 金融がもっと暮らしに寄り添う世の中にする

- MISSION

- 金融をサービスとして再発明する

既存の金融システムの特徴と課題

- 特徴

- 法令上の要件を満たすために、システムには巨額の投資が必要になる

- システム全体が密結合

- 課題

- マス向けのサービスしか展開できない

- 金融事業への参入障壁が大きい

- 変化する顧客ニーズに合わせた機動的な改善ができない

Finatexのアプローチ

- 金融サービスのフロントシステムと基幹システムを分離する

- フロントシステム = ユーザ体験に直接影響するシステム(使いやすさ・わかりやすさ)

- 基幹システム = 金融機能を提供するシステム(安全性・安定性)

Finatexの金融プラットフォームの特徴

- クラウド型の金融基幹システム

- 「圧倒的に安い初期コストと固定費」で金融機能を提供

- 新しい顧客のニーズを創造する新たな金融サービスを開発可能に

- サービスグロースを促進するフロントシステム

- 基幹システムと疎結合になったフロントシステムにより、柔軟なサービスの改善が可能

- 変化する顧客ニーズに合わせたタイムリーなサービス提供を実現

- ユーザー行動解析を可能にするデータ基盤(今後)

- 属性データと金融行動データを一元的に分析できる基盤を構築

- 顧客ごとに適切なタイミングでサービス提案が可能になり、新しいニーズ創出が実現

金融サービスにおけるAWSの活用

FinatextでのAWSの活用状況

- 証券・保険の基幹システムを含む、すべてのサービスをAWS上で展開

- 50を超えるAWSアカウントを運用中

- Amazon ECSや、AWS Lambdaや、Amazon DynamoDBなどのマネージドサービスを存分に活用

- 金融業界においては、モダンなアーキテクチャーを実践できている

FinatexがAWSを採用している理由

- アジリティとセキュリティの両立

- 変化する顧客ニーズに合わせた機動的な改善が大事

- 効率・生産性・スピードを犠牲にはできない

- 資産・個人情報・データを安全に管理することが一番の優先事項

- FISCなどのコンプライアンス要件

AWSによって実現できるアジリティ

- オンデマンドなサーバーリソース

- ビジネス上の課題

- 多数のプロダクトを運用している

- 多くがBtoBtoCの形で、他の企業様との共同事業のプロダクト

- 様々な不確実性をかかえた状態でビジネス開発

- 従来の手法

- 一定のリードタイムがかかる

- ビジネスの不確実性が大きく、サーバーリソースの需要が明確でない時期から調達が必要

- 制約事項になったり、機会損失につながる

- AWSの場合

- サーバーリソースはAPIひとつで即座に利用可能

- いつでも容易に構成の変更を行える

- 需要の多いタイミングだけ増強を行うことが可能

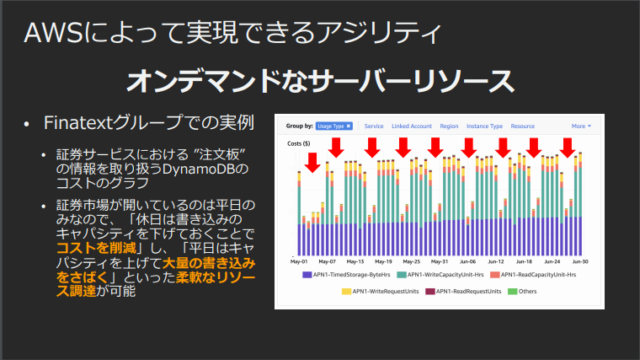

- Finatexグループでの実例

- DynamoDBについて

- 休日は書き込みキャパシティを下げてコスト削減

- 平日はキャパシティを上げて大量の書き込みをさばく

- DynamoDBについて

- ビジネス上の課題

- 自動化されたシステム構築・運用

- ビジネス上の課題

- 高いレベルの信頼性が求められる

- できる限り自動化する必要

- 従来の手法

- 重厚なドキュメントや手順書

- 作成だけでなく、レビューの負担も大きい

- ダブルチェック・トリプルチェックすることで信頼性を担保

- 多くの人手を必要とする

- AWSの場合

- IaCによって、構築を自動化

- レビューも一定の自動化でき、負担を削減

- オペレーションのミスの余地を減らせる

- 小さな手間で他の環境に展開可能

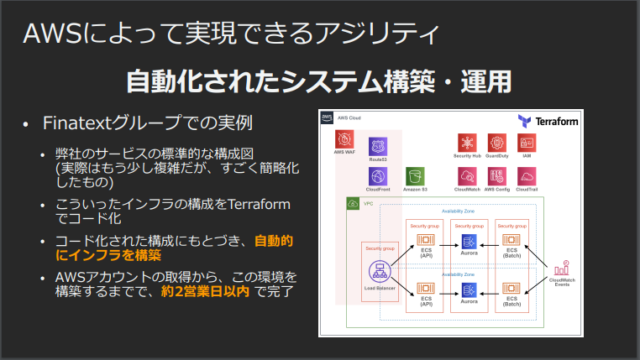

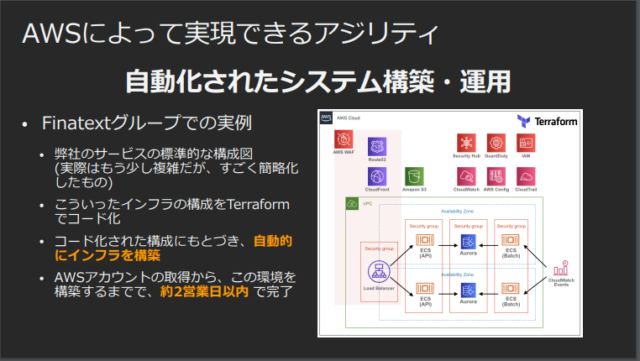

- Finatexグループでの実例

- Terraformでコード化

- 自動的にインフラを構築

- 新規アカウント取得から、環境構築まで、2営業日以内で完了

- ビジネス上の課題

AWSによって実現できるセキュリティ

- 低コストでリアルタイムなモニタリング

- ビジネス上の課題

- 素早く検知して対処する必要

- これらのアクティビティは、組織の外部・内部の両面から実行される

- 適切なモニタリングを行い、定常的に確認する必要がある

- 従来の手法

- 一定の周期で監査を行い、ログを調査したりシステム状況を検査する

- リスクの顕在化に気づくのが遅れてしまう

- 体制の構築や運用に多額のコストがかかる

- AWSの場合

- CloudTrailやAWS Configといったサービスの通知機能や、CloudWatch Eventsをつかうことで、リアルタイムに構成変更や操作を検知でき、リスクの顕在化に即座に対応

- 多くのセキュリティ関連サービスは、非常に低価格で提供されている

- Amazon SNSやChatBotといったサービスを組み合わせることで、柔軟なシステム連携

- Finatexグループでの実例

- CloudTrailやAWS ConfigのログをSNSに通知

- AWS Lambdaによってログの中身を検査し、不審な操作・ポリシーに反した操作は通知

- 悪意ある攻撃に対して、即座に気づいて対処できる体制

- ビジネス上の課題

- ハイレベルな不正プログラム対策

- ビジネス上の課題

- 不正プログラムへの対策が必要

- 侵入を許してしまった場合の措置も検討が必要

- 従来の手法

- すべてのレイヤーに自前で対策

- ウィルス対策ソフトをインストール

- 駆除だけで問題ないのか、不安が残る

- システムの再構築に大きな手間がかかる

- フォレンジックなどの調査のための保全にも大きな労力がかかる

- AWSの場合

- GuardDutyなどのサービスによって、幅広い観点での監視が可能

- サーバーリソースを使い捨てにして、頻繁に再作成するアーキテクチャーを採用し、対策コストを低減

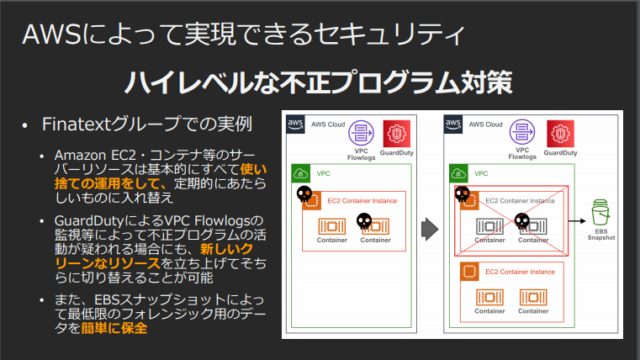

- Finatexグループでの実例

- EC2・コンテナなどのサーバーリソースは、基本的に使い捨ての運用。定期的に新しいものに入れ替え

- GuardDutyによるVPC Flowlogsの監視等によって、不正プログラムの活動が疑われる場合、新しいクリーンなリソースを立ち上げて切り替え

- EBSスナップショットにより、最低限のフォレンジック用のデータを簡単に保全

- ビジネス上の課題

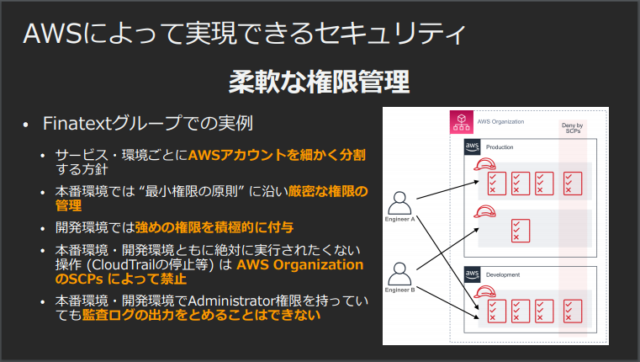

- 柔軟な権限管理

- ビジネス上の課題

- 最小権限の原則を徹底して実践

- 生産性を落とすことは避けたい

- バランスの取れた権限管理の実現が求められる

- 従来の手法

- 最小権限の原則の実現が難しい

- 生産性や効率に影響がでる

- 開発と運用の分離

- AWSの場合

- IAMポリシー、S3のバケットポリシー、KMSのキーポリシーなどにより、細かい権限管理が可能

- ガードレールの考え方にもとづいた管理を行うことで、高い開発効率を維持する

- DevOpsの促進

- Finatexグループでの実例

- サービス・環境ごとにAWSアカウントを細かく分割

- 本番環境では、厳密な権限の管理

- 開発環境では、広めの権限を積極的に付与

- 絶対に実行されたくない操作は、AWS OrganizationのSCPによって禁止

- ビジネス上の課題

所感

金融サービスを提供する際には、アジリティやセキュリティといった点が非常に重要になってきます。

それらの課題に対して、AWSを利用することで、1つずつ着実に改善されていました。

AWSの活用事例として、非常に参考になるセッションでした。