AWS Client VPN + OneLogin SAML認証環境の証明書更新手順(OneLogin側の証明書)

この記事は公開されてから1年以上経過しています。情報が古い可能性がありますので、ご注意ください。

こんにちは。

繁松です。

はじめに

AWS Client VPNにOneLoginでSAML認証の設定をした場合、OneLogin側の証明書の有効期限が切れると更新作業が必要になります。その際の更新手順を紹介します。

OneLogin側の証明書の有効期限が切れてしまうと、SAMLでの接続が失敗するようになるため定期的な証明書の更新作業が必要です。

AWS Client VPNをOneLoginのSAML認証で設定する方法は以下になります。

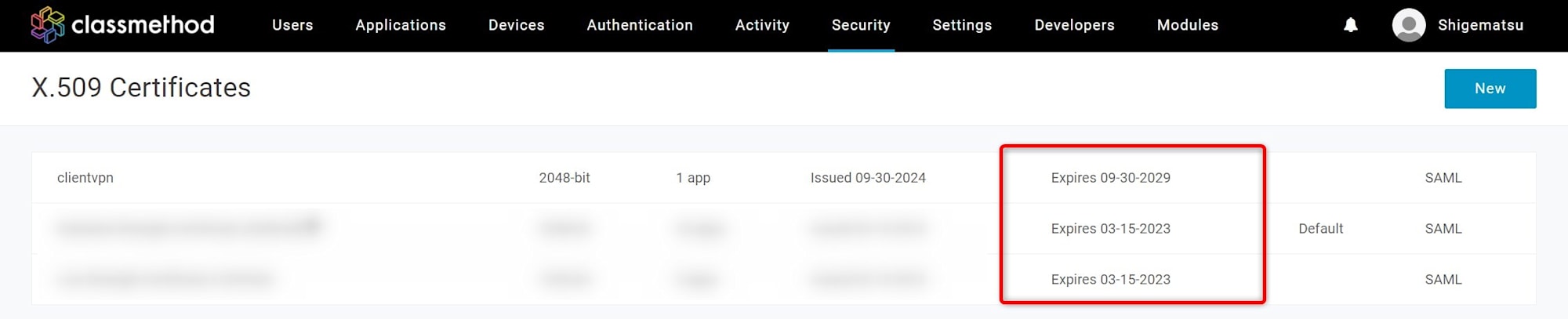

OneLoginの証明書の有効期限は、ログイン後「Security」→「Certificates」から確認できます。

証明書更新手順

OneLogin側の設定

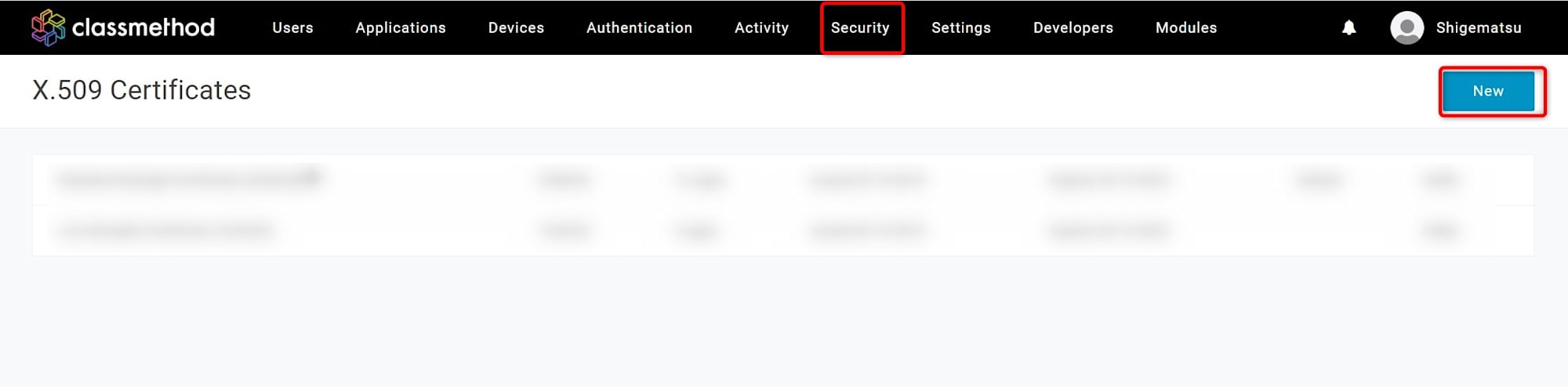

OneLoginにログインし、「Security」→「Certificates」を開き、「New」を選択します。

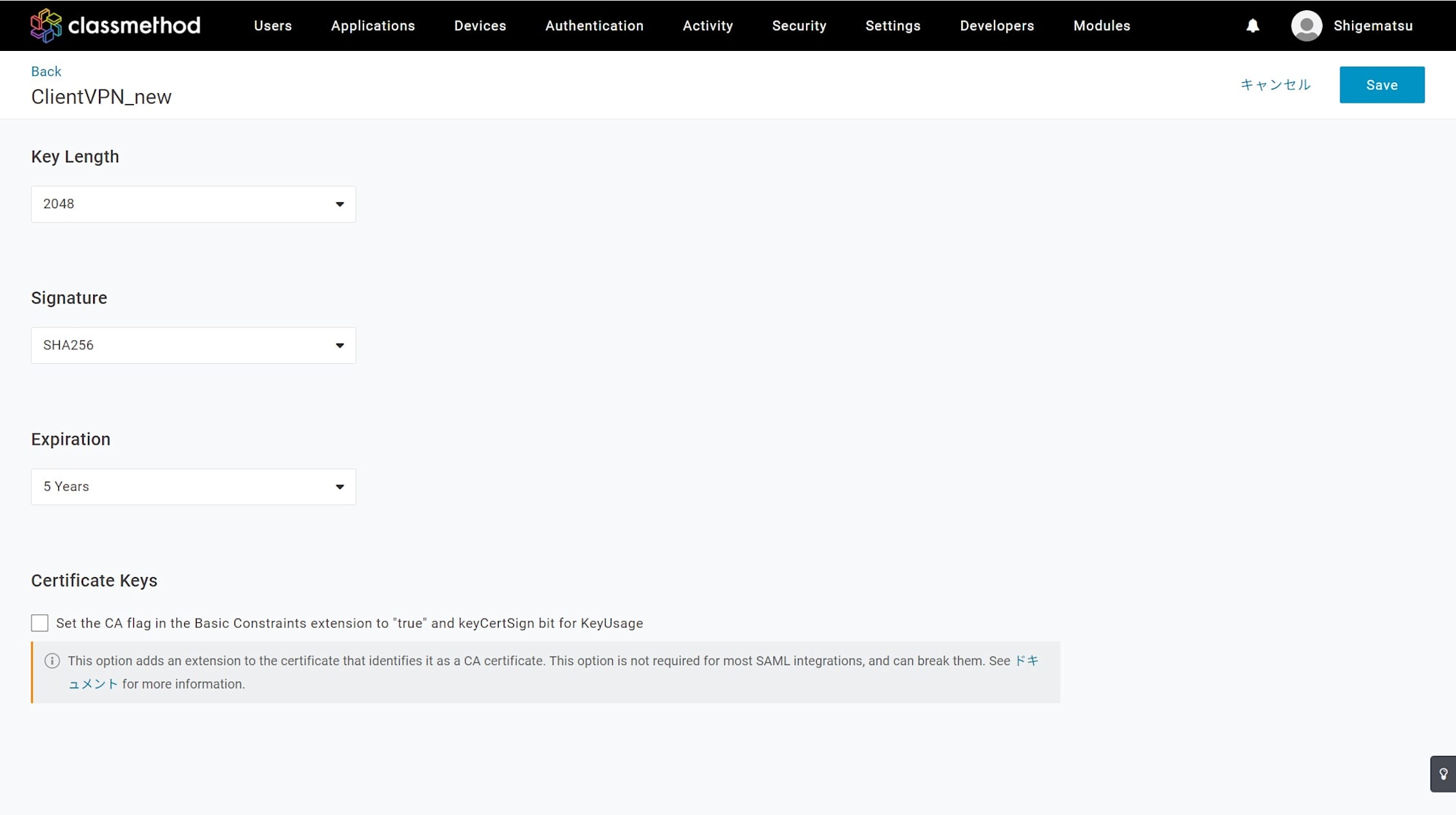

証明書名、Signature、有効期限などを設定し、「Save」を選択します。

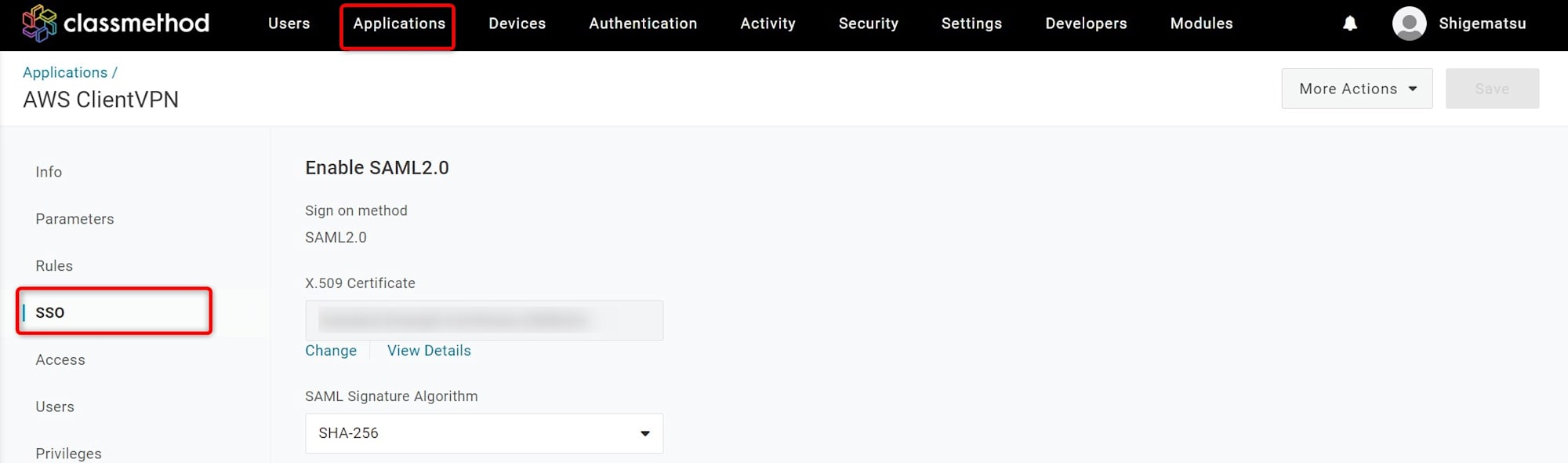

「Applications」→「Applications」を開き、対象のClientVPNアプリケーションを開き「SSO」のタブに移動します。

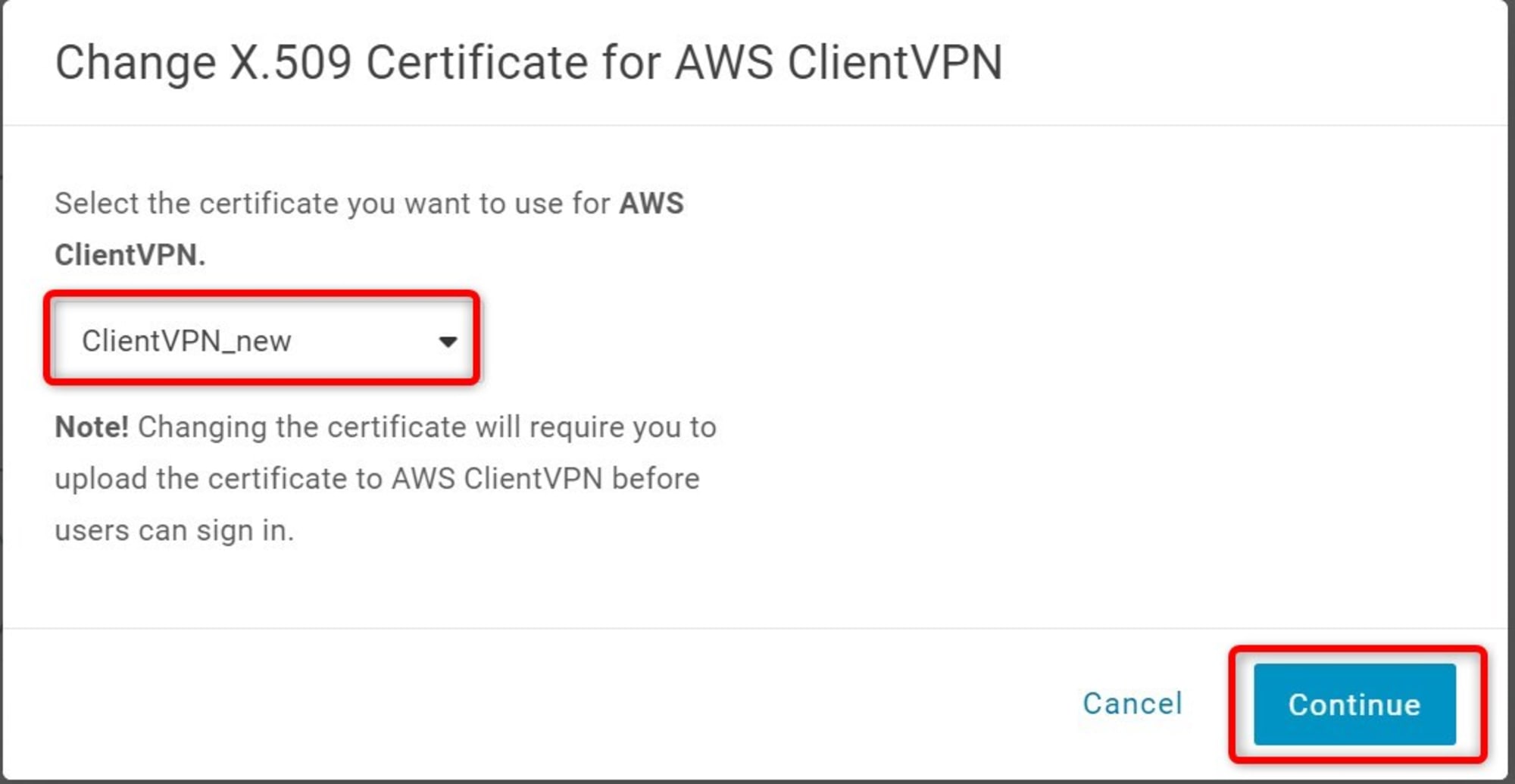

「X.509 Certificate」の項目で「Change」を開き、先ほど作成した証明書を選択し「Continue」をクリックします。

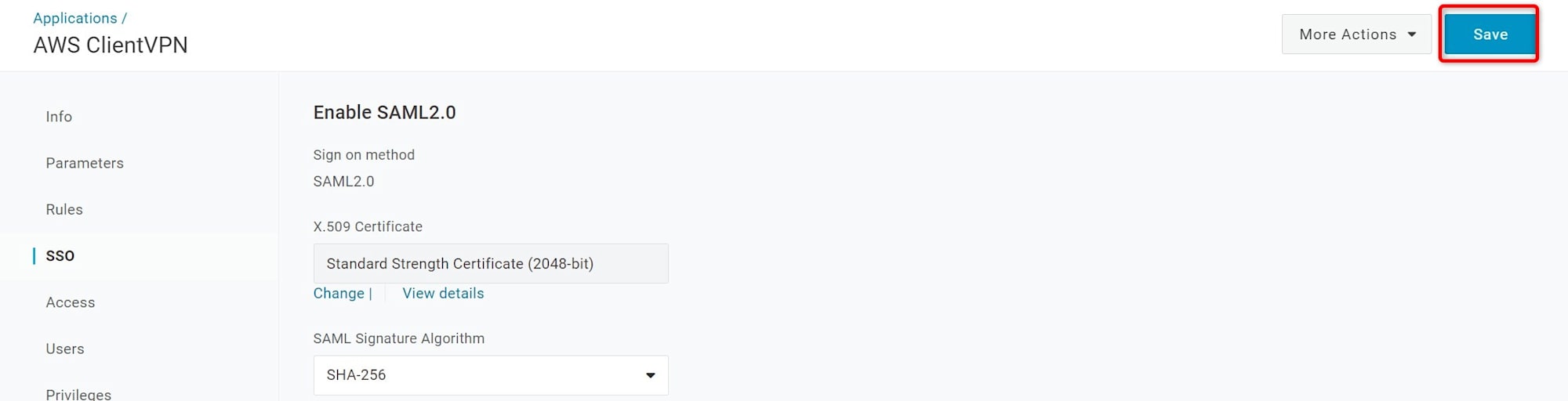

「Save」を選択します。

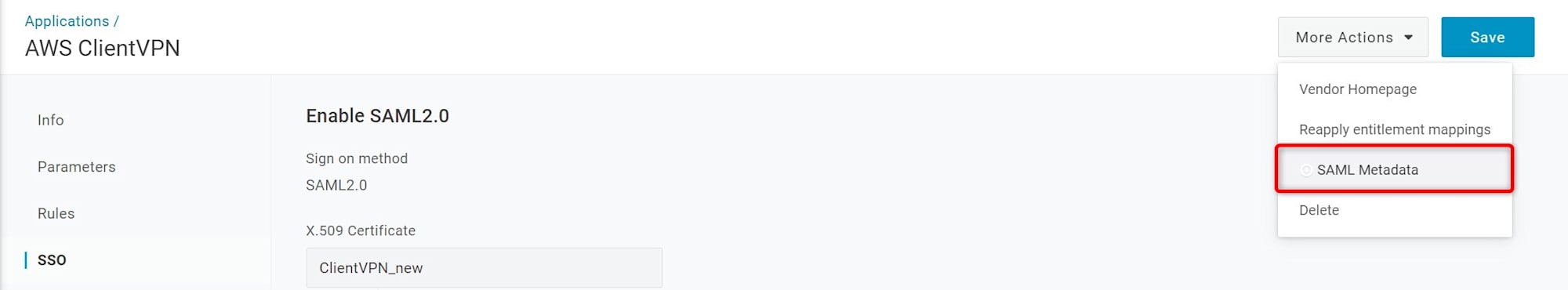

「More Actions」→「SAML Metadata」を選択しメタデータをダウンロードします。

AWS側の設定

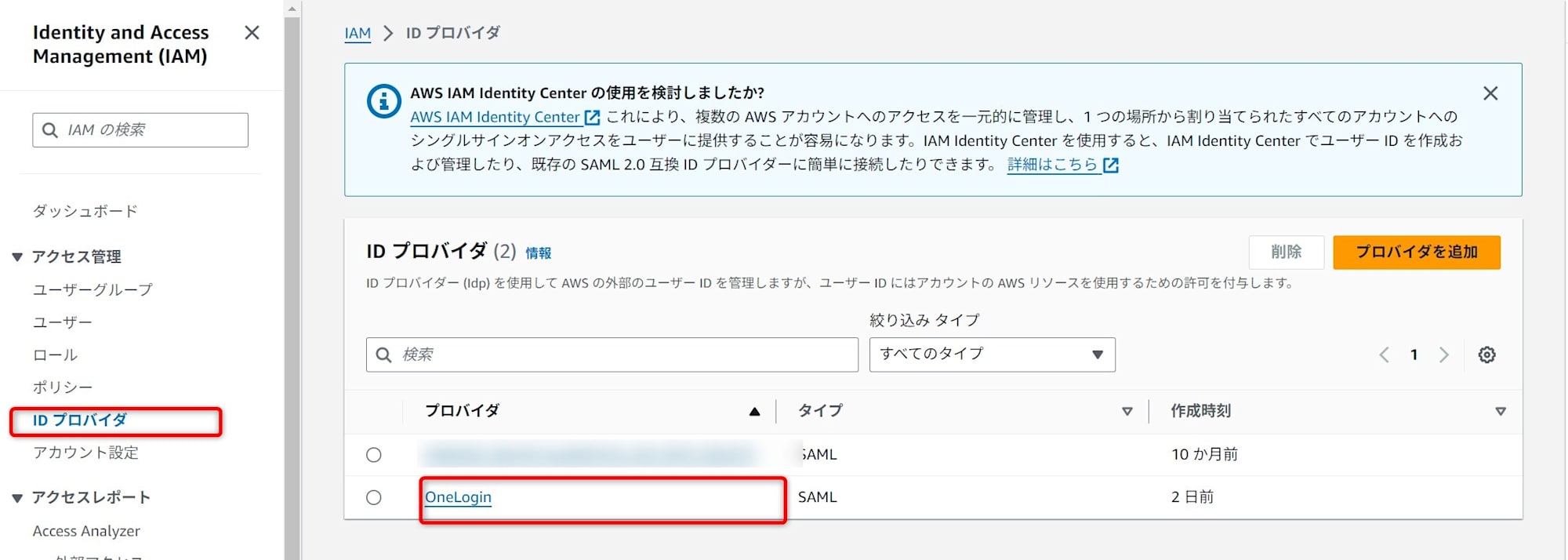

「IAM」→「IDプロバイダー」→ Client VPNに設定しているIDプロバイダーを開きます。

「メタデータを置換」を選択します。

先ほどダウンロードしたメタデータに置き換えます。

更新の反映待ち

AWS側の設定後、1~2時間程待つ必要があります。

その間の認証は失敗し、ログインできないので更新のタイミングには注意が必要です。

私の環境では2時間後に動作確認したところ接続できました。

さいごに

AWS Client VPNのサーバー証明書の更新作業は定期的に行われることが多いですが、OneLogin側の証明書更新作業は見落としがちです。OneLogin側の証明書更新も忘れずに行うようにしましょう。

定期的に両方の証明書の有効期限を確認し、計画的に更新作業を行うことで、VPN接続の中断を最小限に抑えることができます。

以上、OneLoginの証明書の有効期限が切れた場合の更新作業についてでした。