bodyの中身が見れて運用が楽なマネージドWAFであるF5 Essential App Protectを活用したくなるようにメリデメをまとめてみた

この記事は公開されてから1年以上経過しています。情報が古い可能性がありますので、ご注意ください。

こんにちは、臼田です。

みなさん、WAFWAFしてますか?(挨拶

今回はF5からリリースされている新しいクラウドサービス型のWAFであるF5 Essential App Protectの機能について取り上げて、AWS WAFとどう違うのか、どう使い分けていくのか、どのようなケースの場合にハマるのか?を考えていきたいと思います。

それぞれのWAFの特徴に留意して説明していきます。

F5 Essential App Protectとは

F5 Essential App ProtectはBIG-IPなどのWAFを提供しているベンダーであるF5からリリースされた新しいクラウド型のWAFです。

詳しくは下記ブログを見ていただくとわかりやすいです。

簡単に言うとタイトルにもありますがシンプルで高機能であるところが強みです。

今回は上記に説明されている部分も一部ありますが、特にこのサービスの特徴を取り上げ、ほかのWAFサービスとどのように使い分けるといいのか、特にAWS WAFとどう違ってどう考えて選択するのかを解説していきます。

メリット

導入の簡単さ

Essential App ProtectはWAFの中でも特に導入が簡単な部類です。

従来のマーケットプレイスからEC2で起動するタイプのWAFは、サーバーリソースとして起動するため、そのもののリソースの監視や冗長化などが必要でした。

Essential App Protectはクラウドサービス型で作られているため、リソースなどを管理する必要もなく、使いはじめるところはマーケットプレイスからではあるものの、FQDNを登録したらすぐに使い始めることができます。

AWS WAFと比べると一手間はありますが、全然気にならないレベルです。

シンプルな管理画面

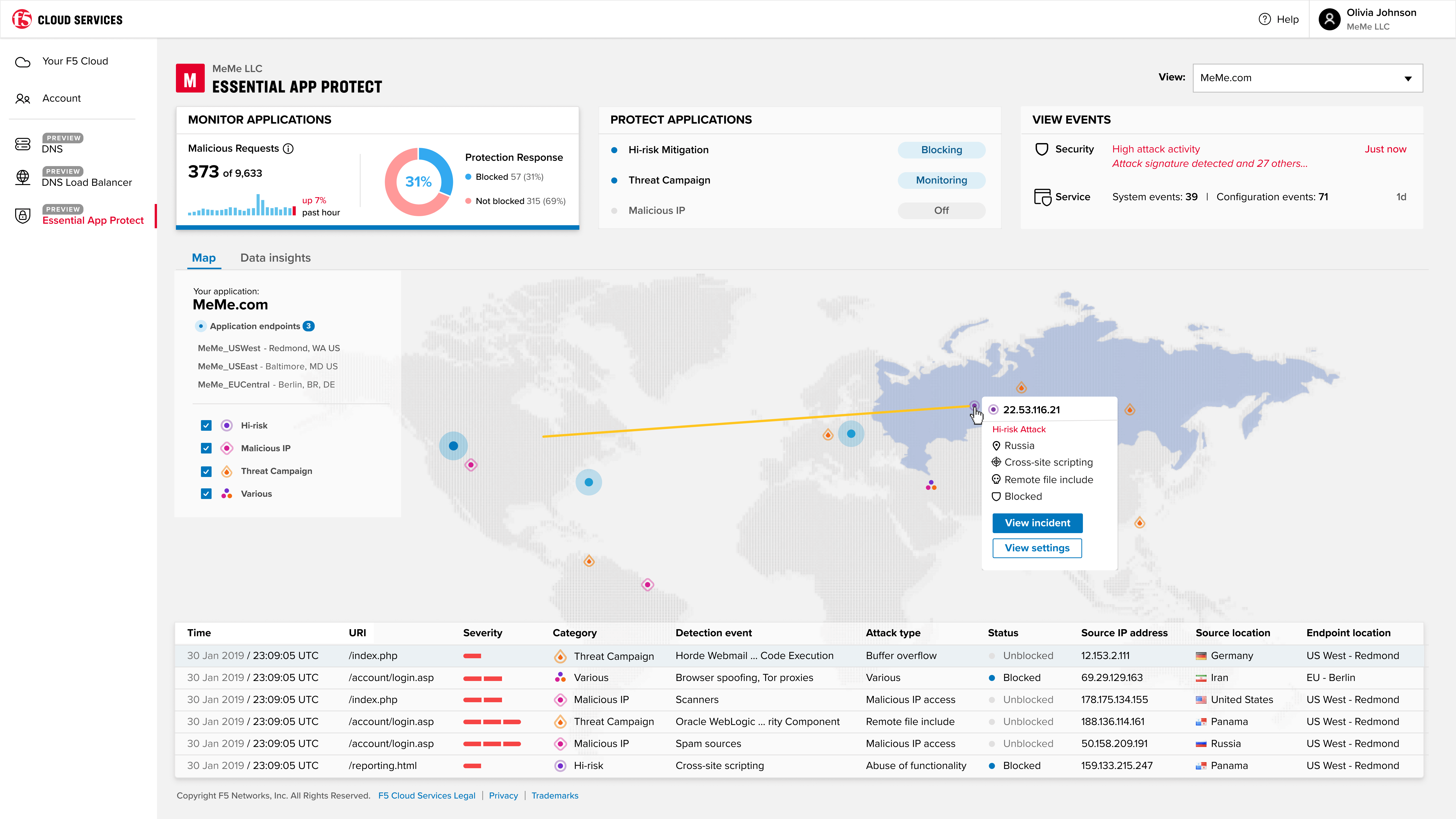

こちらをご覧ください。(引用元)

なんかいい感じじゃないですか?

AWS WAFは設定を管理する画面はあれど、検知した内容を確認したりその対応を行う画面はほぼなく、使い始めてからのチューニングや監視が課題の一つです。

Essential App Protectはその点が非常にやりやすいのが魅力です。

上記画像は雰囲気で載せていますが、具体的にはリアルタイムで検知している内容をマップに載せて直感的に攻撃やその重要度がわかりやすいようになっています。そこからドリルダウンすることもできますし、設定変更に移動することも可能です。

高度な保護機能

デフォルトで4800を越える高度なシグネチャを保持しています。(現状4,851、どんどん増えています)

AWS WAFではルールの初期設定や追加が大変ですが、そのあたりの心配はありません。

ルールについては具体的な説明もあり、ドキュメントもあります。

レスポンスの保護

AWS WAFは外部からのリクエストは保護しますが、レスポンスはそもそもAWS WAFを通過しないアーキテクチャになっています。

Essential App Protectではレスポンスの経路でも処理できて保護します。

例えば誤ってSQLインジェクションが通ってしまった場合でも、クレジットカード情報をマスキングして漏洩を防ぐ機能があります。下記画像は実際にレスポンスをマスキングしている状態です。

設定によってパスワードなどのパラメーターも追加でマスキングすることも可能です。

ルールの詳細とbodyを確認

ルール名に具体的にどのようなシグネチャか書かれており、検知したらbodyの詳細を確認できます。下記は検知・Blockした際の概要です。

また、そこからそのIPをブロックしたり、シグネチャの例外登録がすぐに可能です。

安い

AWS WAFよりは高いですが、エンドポイントが1時間あたりの料金で、月およそ$180、トラフィックに応じた従量課金でWAFとしてはだいぶお安いです。詳細はこちら。

| 料金モデル | 料金 |

|---|---|

| エンドポイント料金 | 1エンドポイント1時間/0.25$ |

| トラフィック料金 | 1GB/0.63$ |

グローバルでリアルタイムな脅威情報の提供

WorldWide Threat Mapという情報が提供されており、直近24時間のリアルな脅威情報が提供されています。

具体的にどんな攻撃が流行っているか確認できます。

デメリット

いいところを色々紹介しましたが、世の中に完璧なものは存在しません。F5 Essential App Protectもシンプルで高機能という特徴のためデメリットも存在します。

ルールの作成ができない

ルールはすべてマネージドで作成されるため、ユーザー側で任意のルールを適用することはできません。

あくまで多数の提供されるルールを活用することがメインの使い方であるので、独自のルールをたくさん作りたい環境には向かないでしょう。

あるいは、Essential App Protectの後ろでAWS WAFを展開しておくことでカバーできることはあるかもしれません。

細かいルールの調整がAPIでしかできない

例えば送信元IPとXSSの条件を組み合わせる、特定のヘッダが入っている場合は例外とする、などのような使い方は、上述の通りルールが作れないため同様で、かつ既存のルールにそのような条件を追加することも現状画面ではできません。

基本的にルールはBlockするか、検知するかという考え方になります。

ただし、APIを利用した場合にはURLやパラメータ、ヘッダー等を条件に例外を組むことが可能です。詳細はこちら

ログの自動出力ができない

現状APIでログを取得しなければ、外部に出すことはできません。

そのため他のSIEM等と連携する場合にはひと手間必要になります。

まとめ

F5 Essential App Protectの特徴からメリット・デメリットについて紹介しました。

特にAWS WAFとの違いを中心に説明しました。アーキテクチャが違うのでできることも違いますし、ハマるケースハマらないケースそれぞれあると思います。

Essential App Protectを選定する参考になればと思います。