![[WIC] Okta Workforce Identity Cloudを利用してAWSアカウントに対してSSO設定をしてみた](https://images.ctfassets.net/ct0aopd36mqt/wp-thumbnail-d91c3f01500237e80a7d37ce9c2ae878/856860d631599070d4ec2bf694c75ac8/eyecatch_okta_1200x630.png?w=3840&fm=webp)

[WIC] Okta Workforce Identity Cloudを利用してAWSアカウントに対してSSO設定をしてみた

この記事は公開されてから1年以上経過しています。情報が古い可能性がありますので、ご注意ください。

こんにちは。

業務効率化ソリューション部の西川です。

今回は、Okta Workforce Identity Cloud(以下、WIC)の紹介も兼ね、実際にWICを用いてAWSアカウントでSSOを設定してみました。

Okta Workforce Identity Cloud(WIC)とは

WICとは、「Okta社より提供されているIDaaS(Identity as a Service)」です。

同じくOkta社より提供されている、エンドユーザに対して認証認可を導入するためのCIC(Auth0)とは異なり、こちらは会社の従業員向けのサービスとなります。

会社の従業員を管理するにあたって、社内で利用するアプリケーションのアクセス制限や、退職時のアカウントの削除の管理が大変かと思いますが、WICを導入することでそのようなアカウント周りの管理を簡単に行うことができます。

SSOとは

SSOとは、「一度のアクセスで複数のサービスにアクセスできる仕組み」です。

SSOを導入するメリットとして、複数のサービスごとにアカウントのログイン情報を持つ必要がないためパスワード管理などの手間がないことやサービスごとにログインを行う必要がなくなるため、ユーザの利便性が向上することが挙げられます。

本記事はアカウント作成済みのところから進めていきます。

下記過去記事でトライアルアカウントの作成方法など展開されていますので、ぜひご覧ください。

それでは、早速設定を行っていきます。

SSOの設定

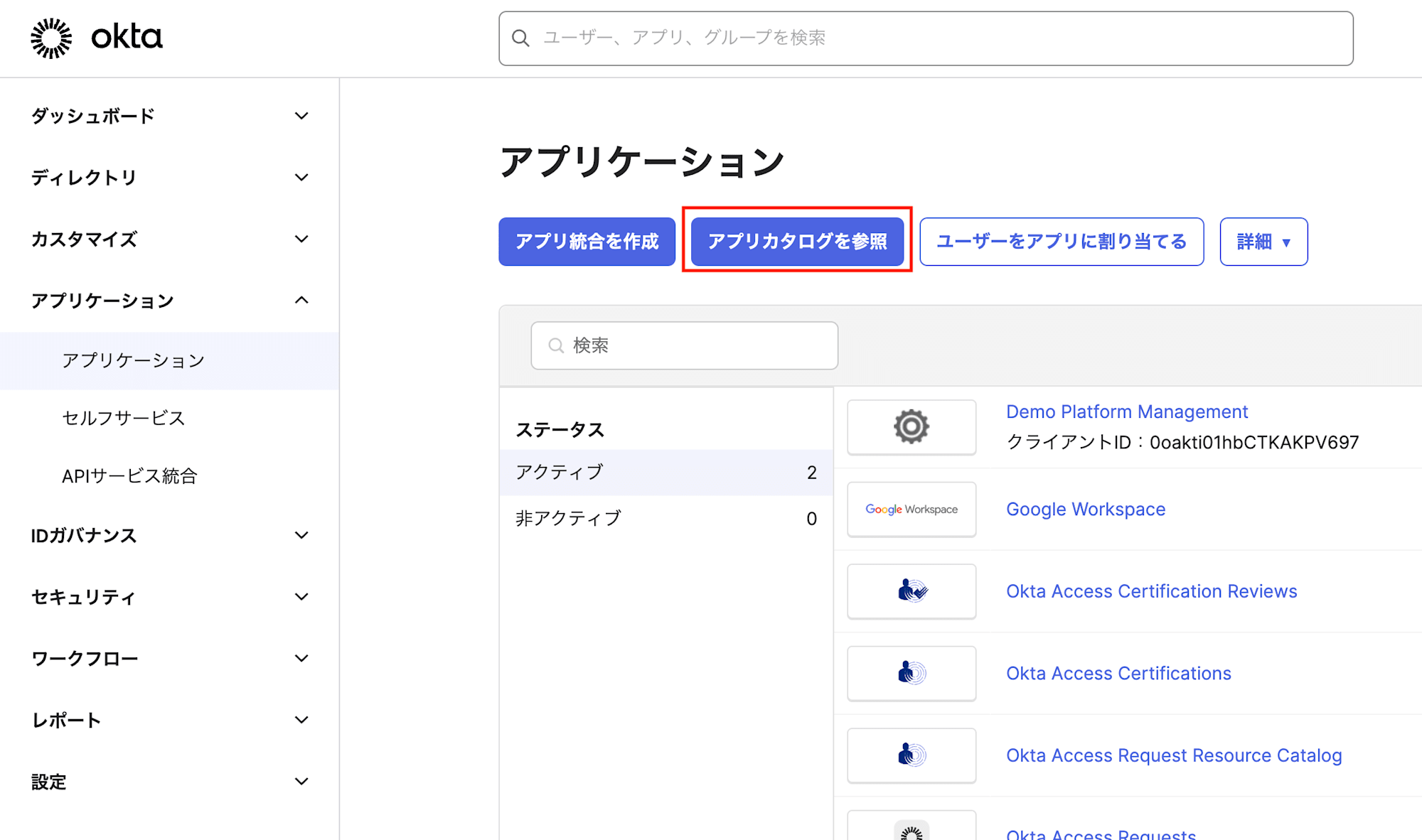

まずは、Okta側の設定を行っていきます。

「アプリケーション」から「アプリカタログを参照」を押下します。

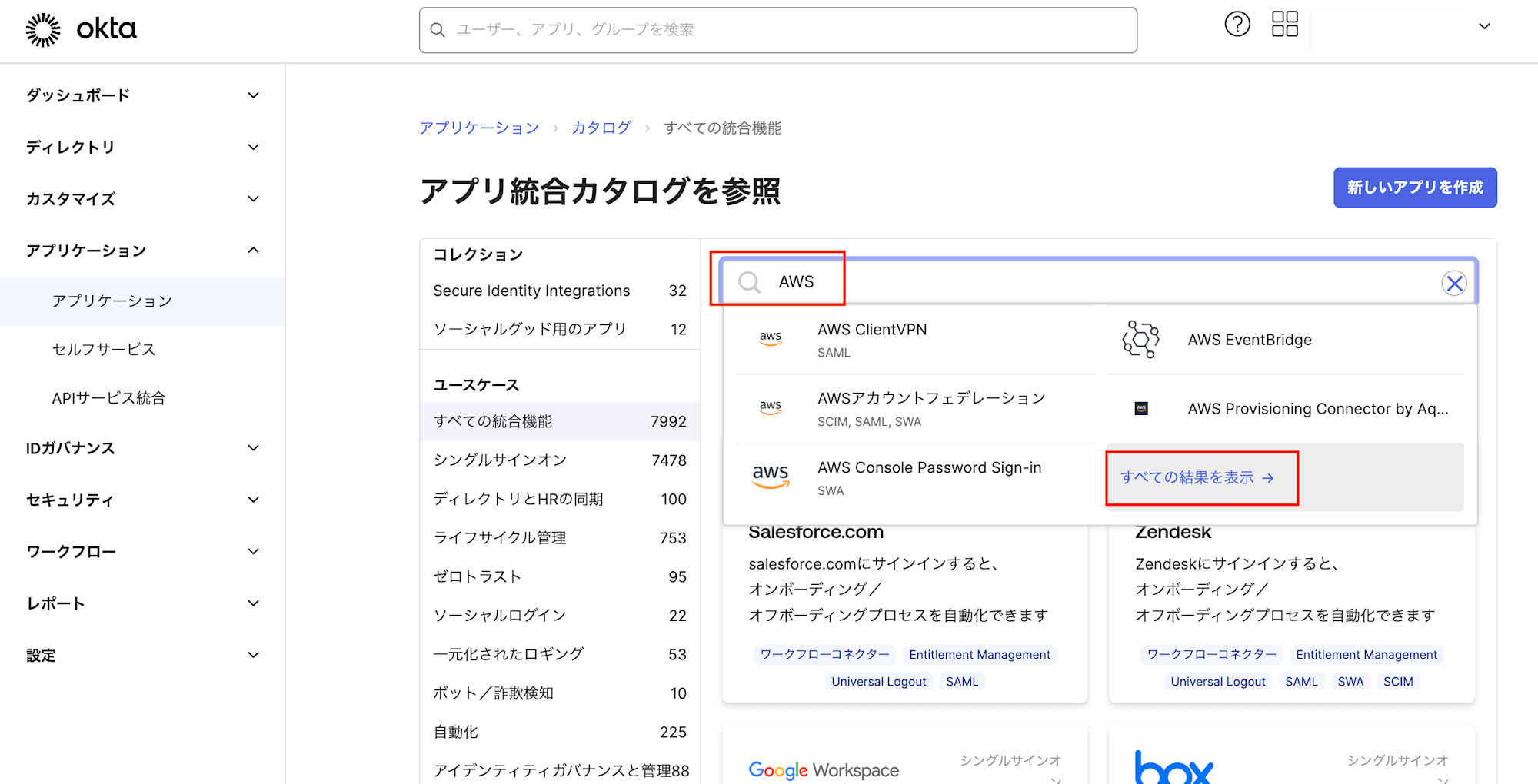

「AWS」と検索した後、「すべての結果を表示」を押下します。

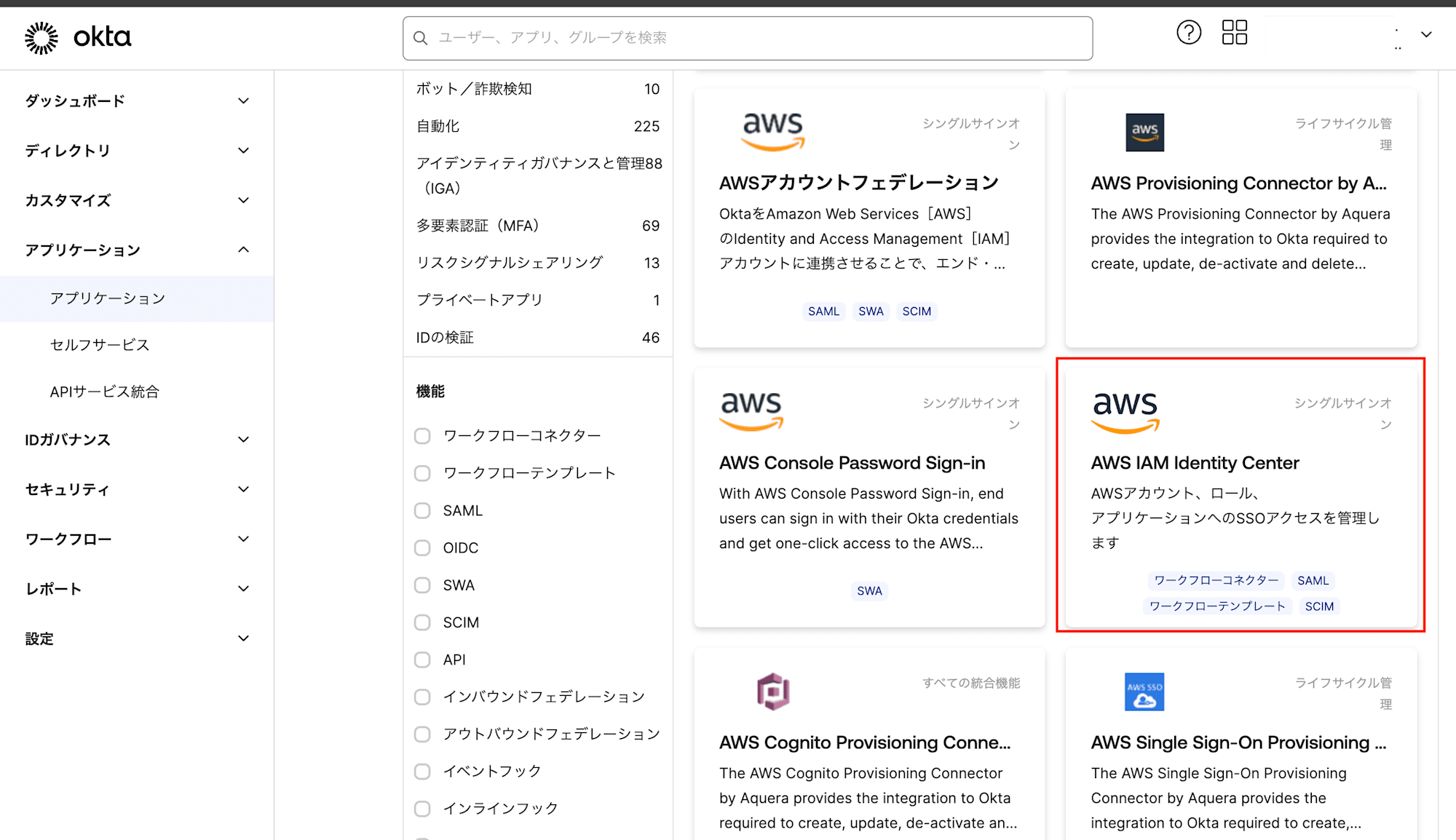

AWS IAM Identity Centerを選択します。

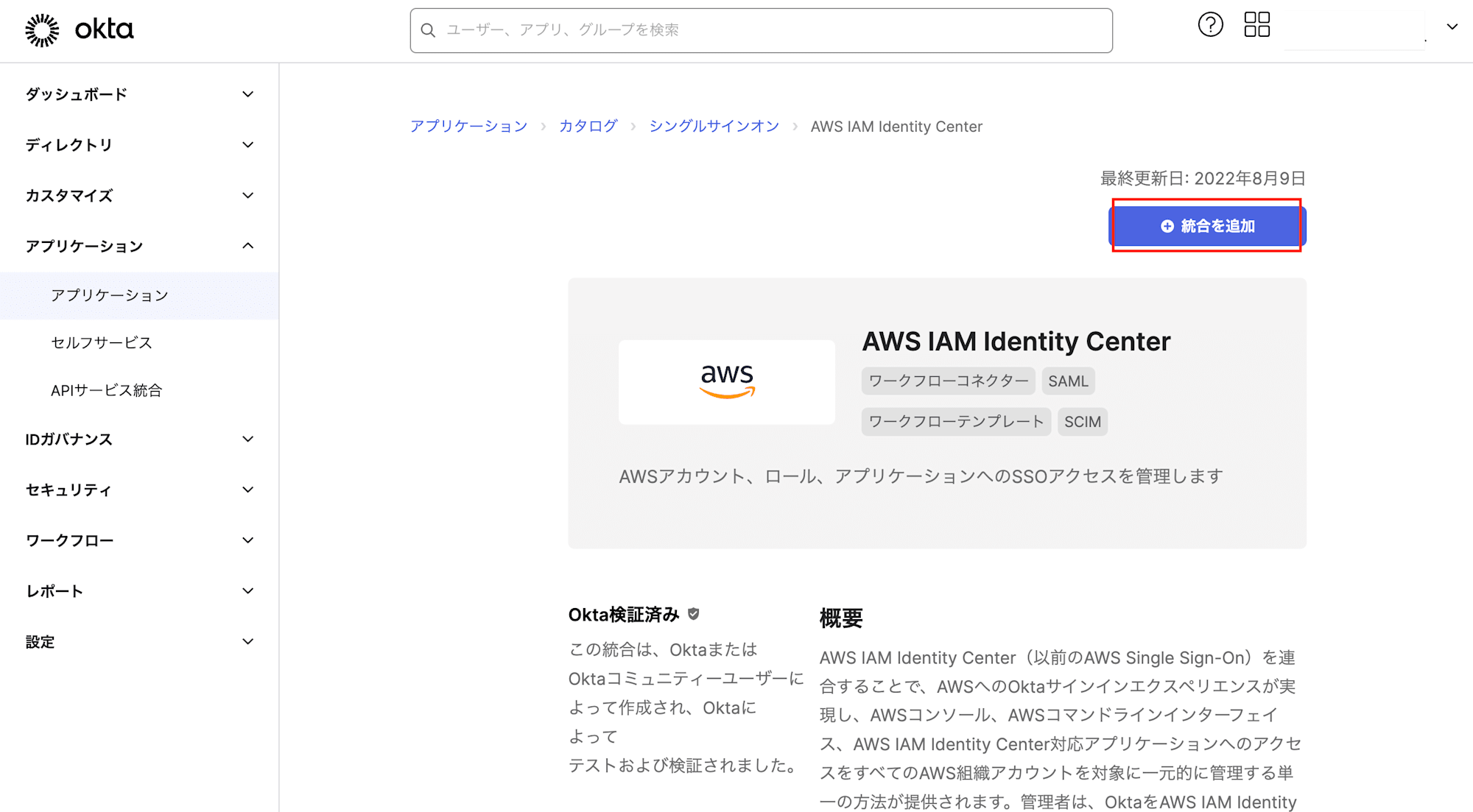

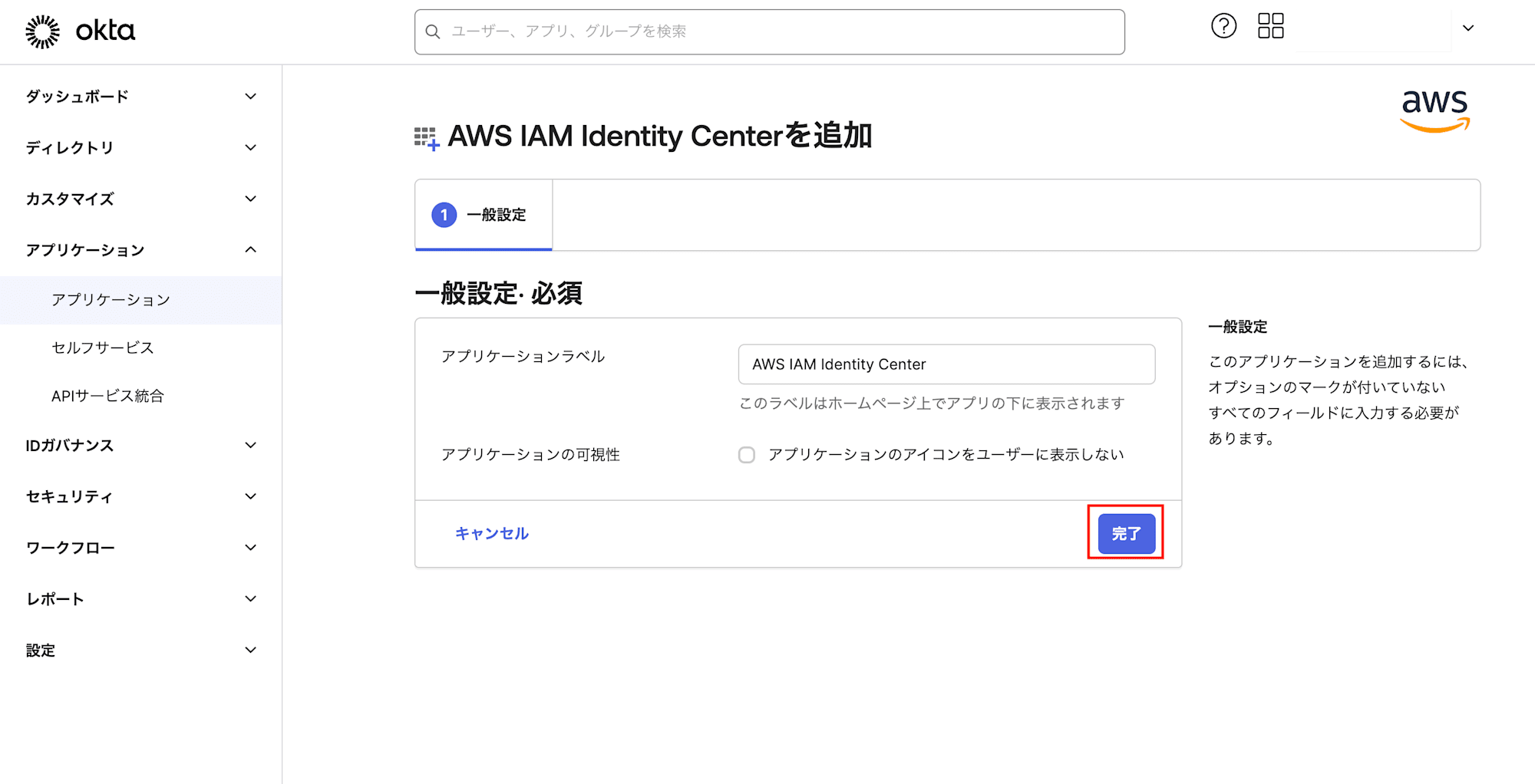

「結合を追加」を押下します。

アプリケーションラベルにてアプリ名を設定できます。

今回はデフォルトのままで「完了」を押下します。

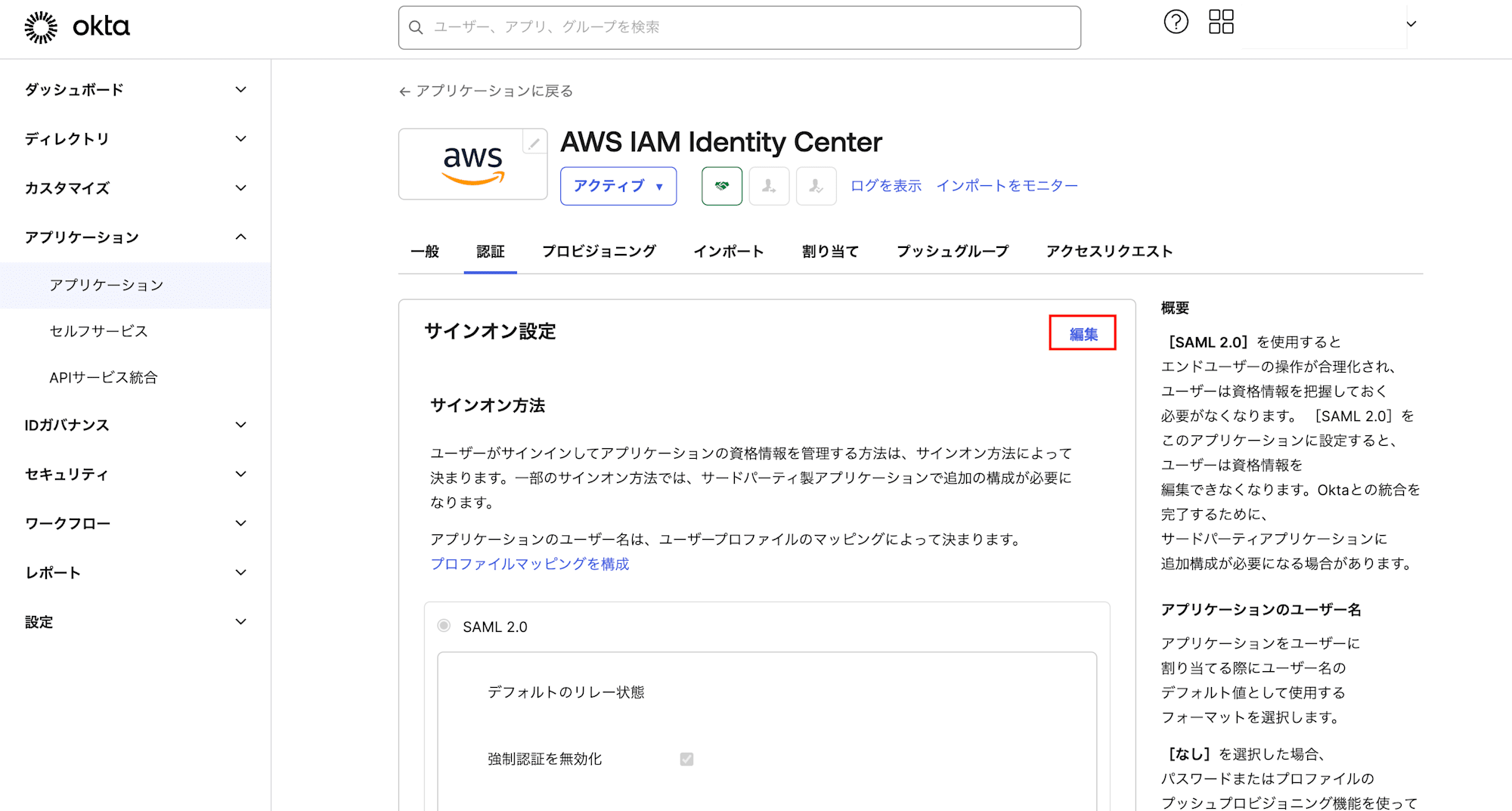

AWS IAM Identity Centerの認証より、編集を押下してサインオンの設定を行っていきます。

一度AWSの設定に進みます。

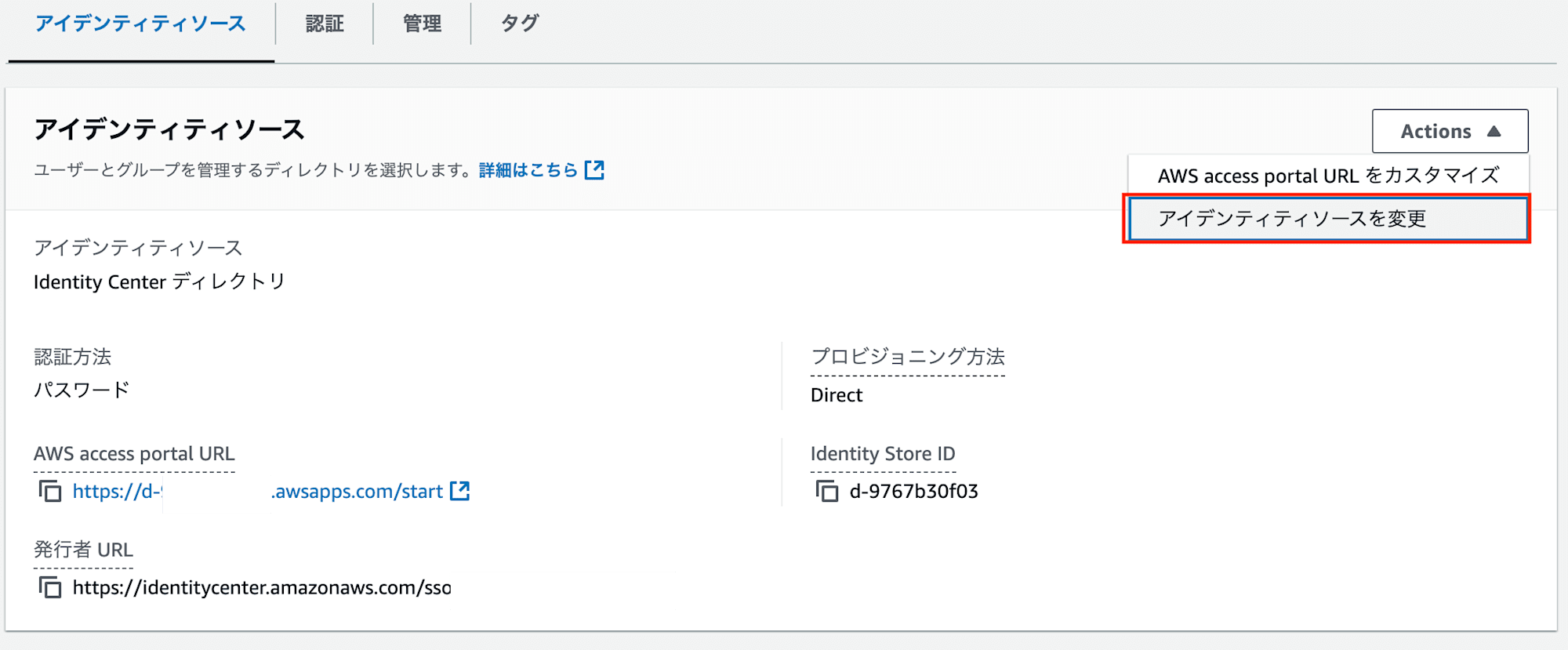

AWS IAM Identity Centerの設定画面より、「アイデンティティソースを変更」を押下します。

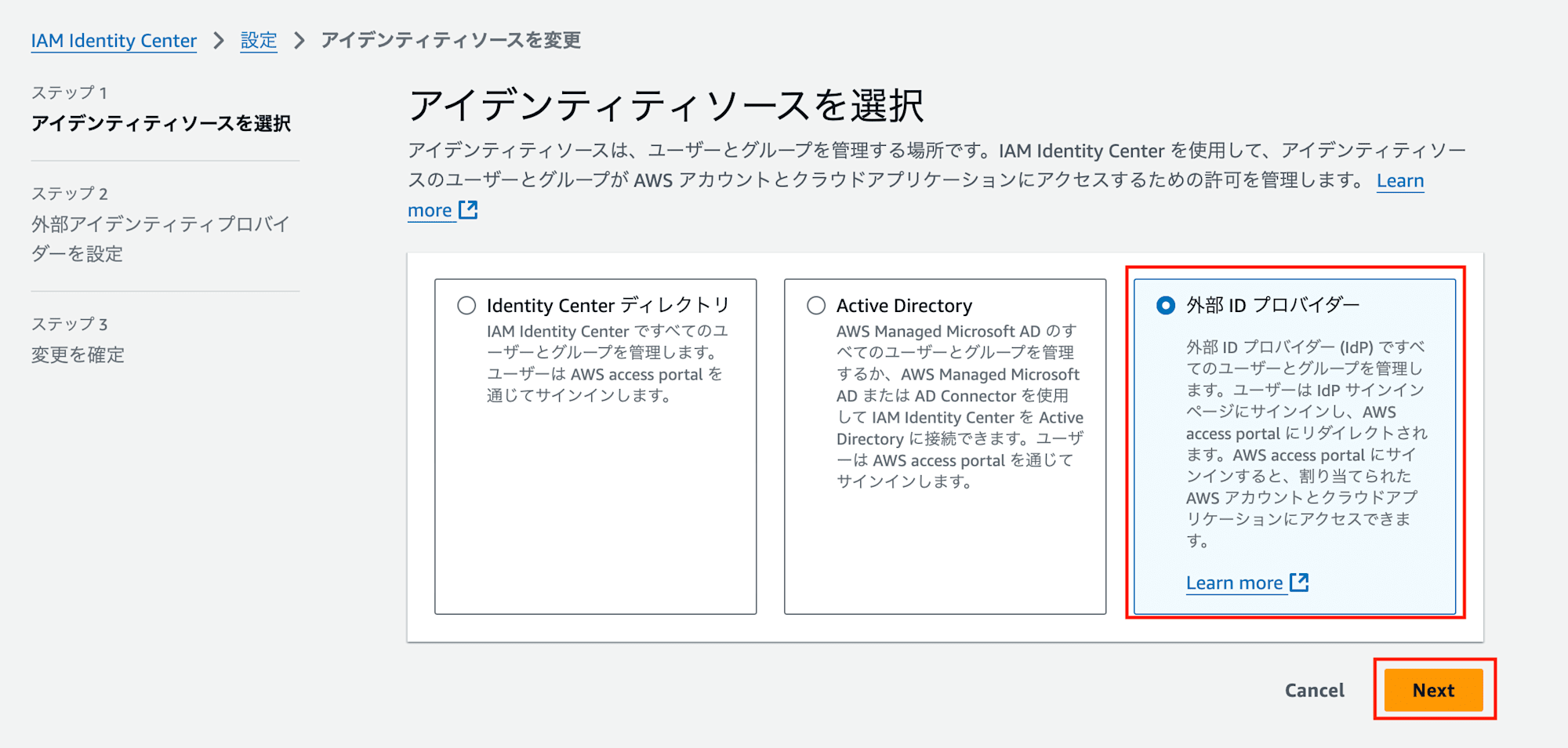

「外部IDプロバイダー」を選択し、「Next」を押下します。

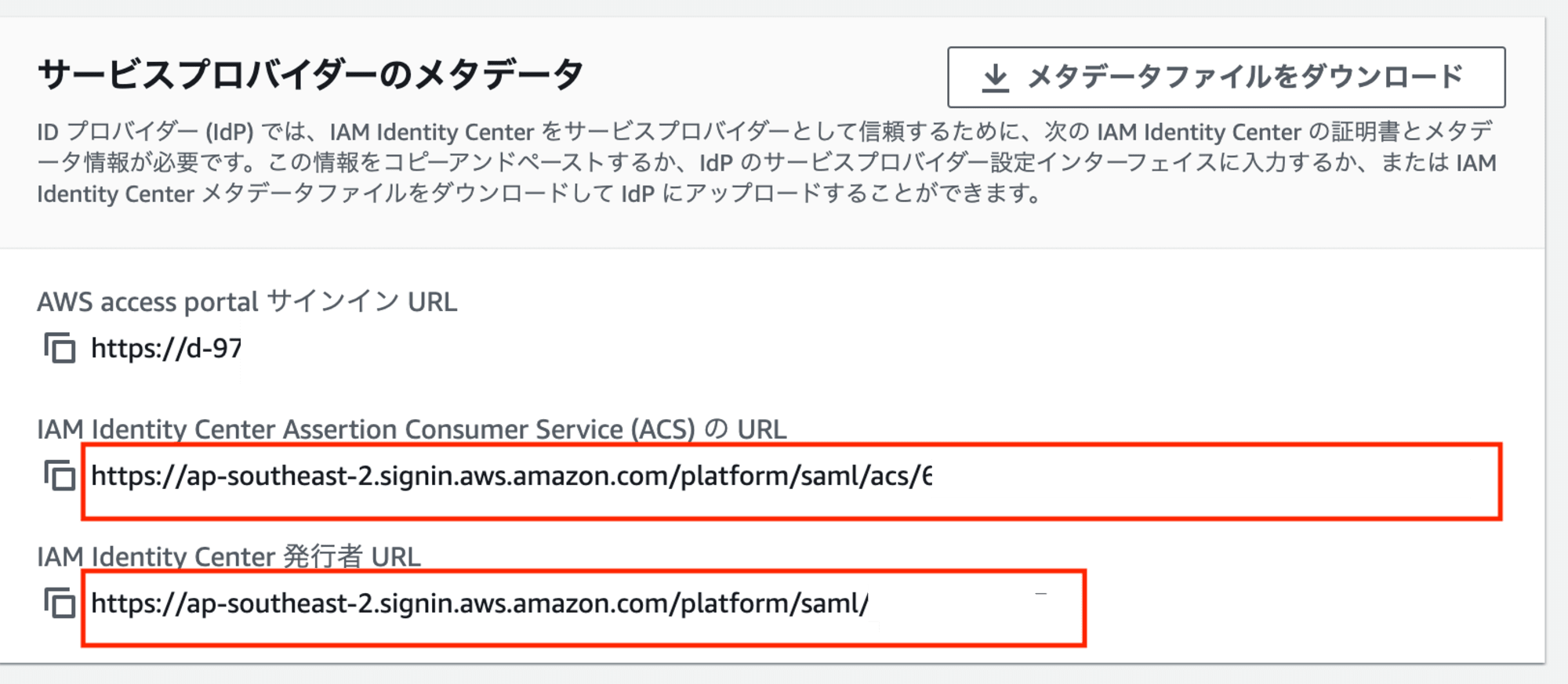

サービスプロバーダーのメタデータより、下記の2つのURLをコピーしておきます。

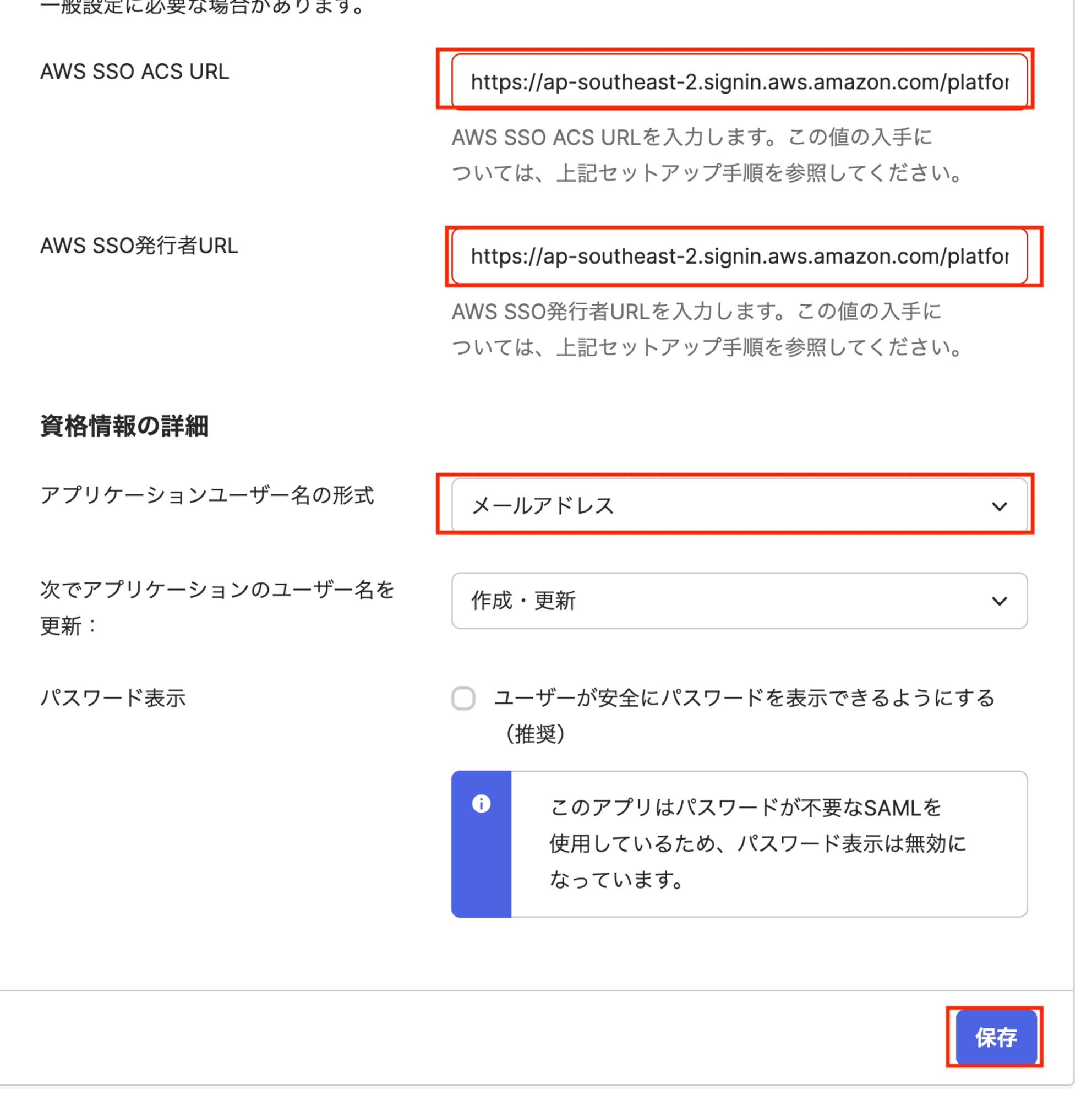

Oktaの設定画面に戻り、「AWS SSO ACS URL」と「AWS SSO発行者URL」にそれぞれ、上記でコピーしたURLを入力します。また、アプリケーションのユーザ名の形式はメールアドレスを選択しておきます。

完了したら、「保存」を押下します。

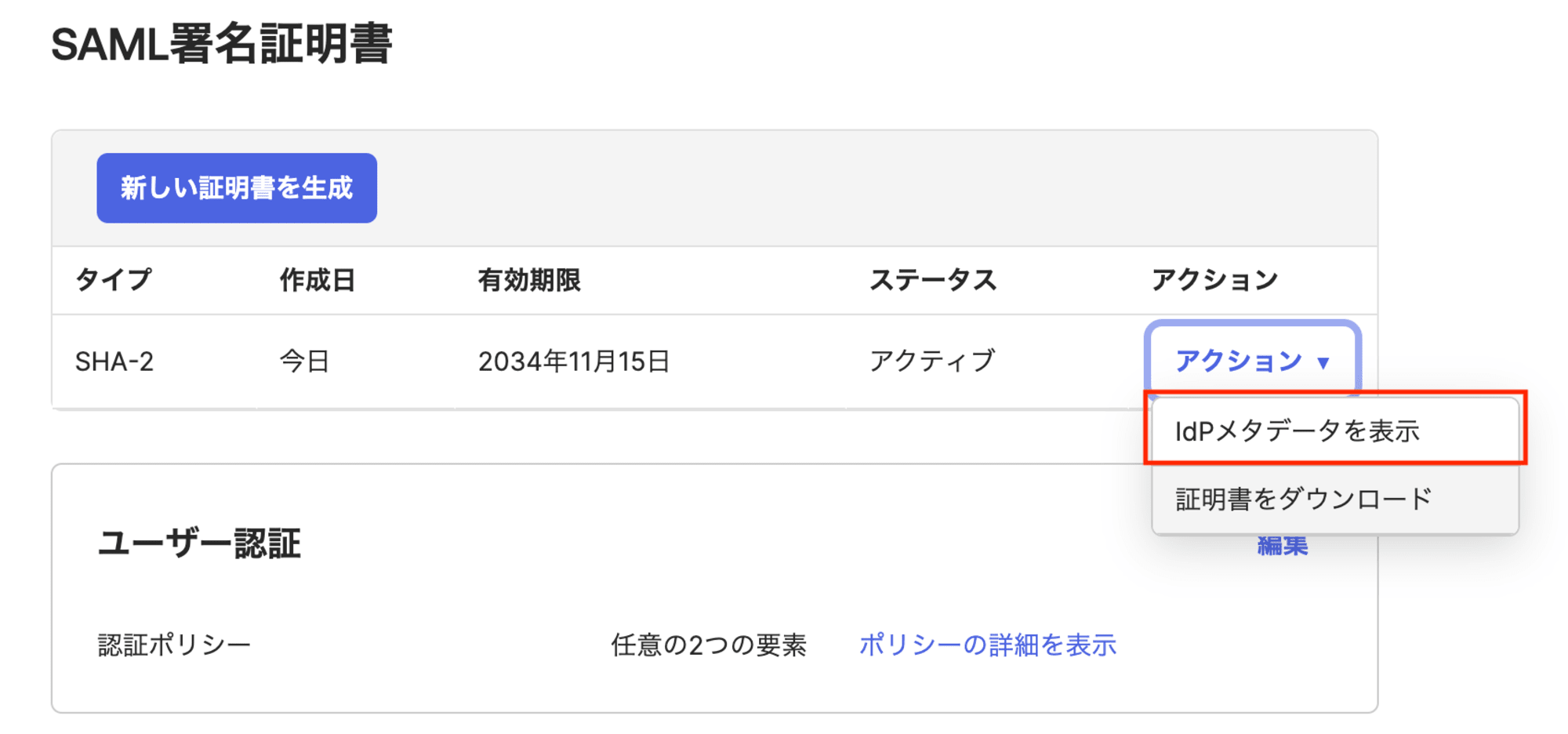

Oktaの設定画面に戻ってAWS IAM Identity Centerの設定画面の下部にあるSAML署名証明書より、IdPメタデータを表示を押下し、表示されたデータを任意の位置にXMLファイルとして保存します。

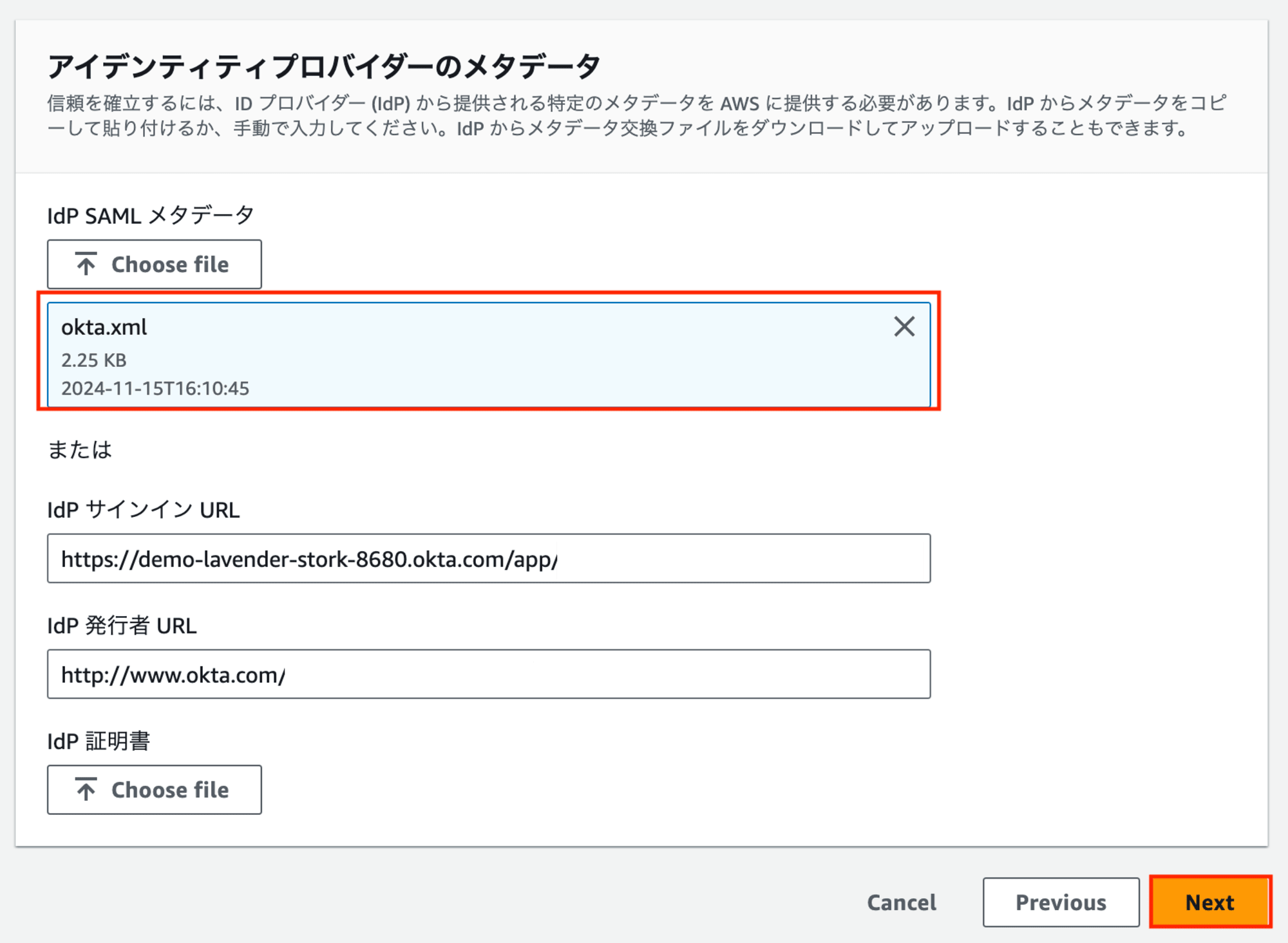

「IdP SAMLメタデータ」で「Choose file」より、上記で保存したファイルを選択します。

選択したら「Next」を押下します。

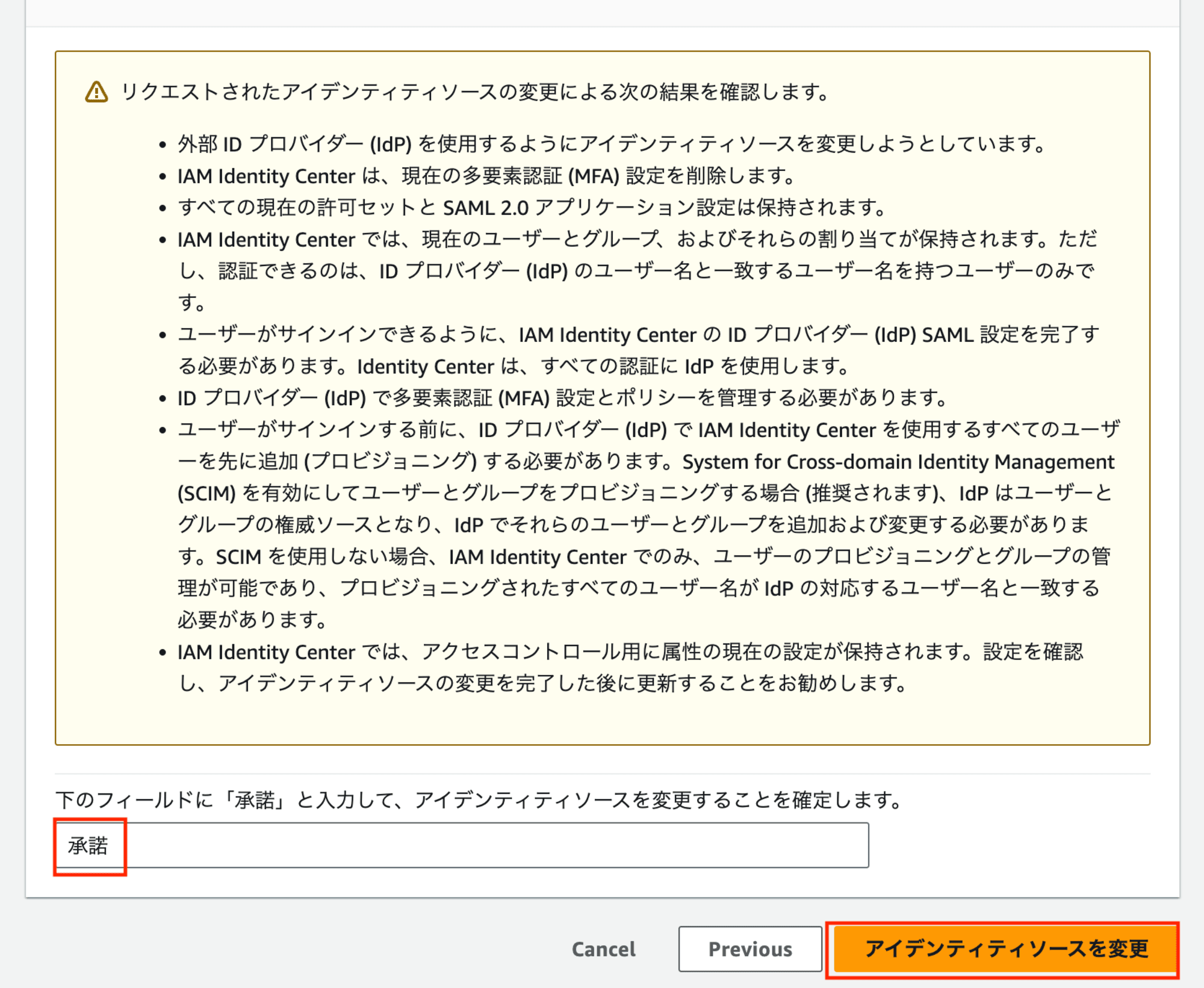

フィールドに「承諾」と入力し、「アイデンティティソースを変更」を押下します。

これで、SPとIdPの紐付けが完了します。

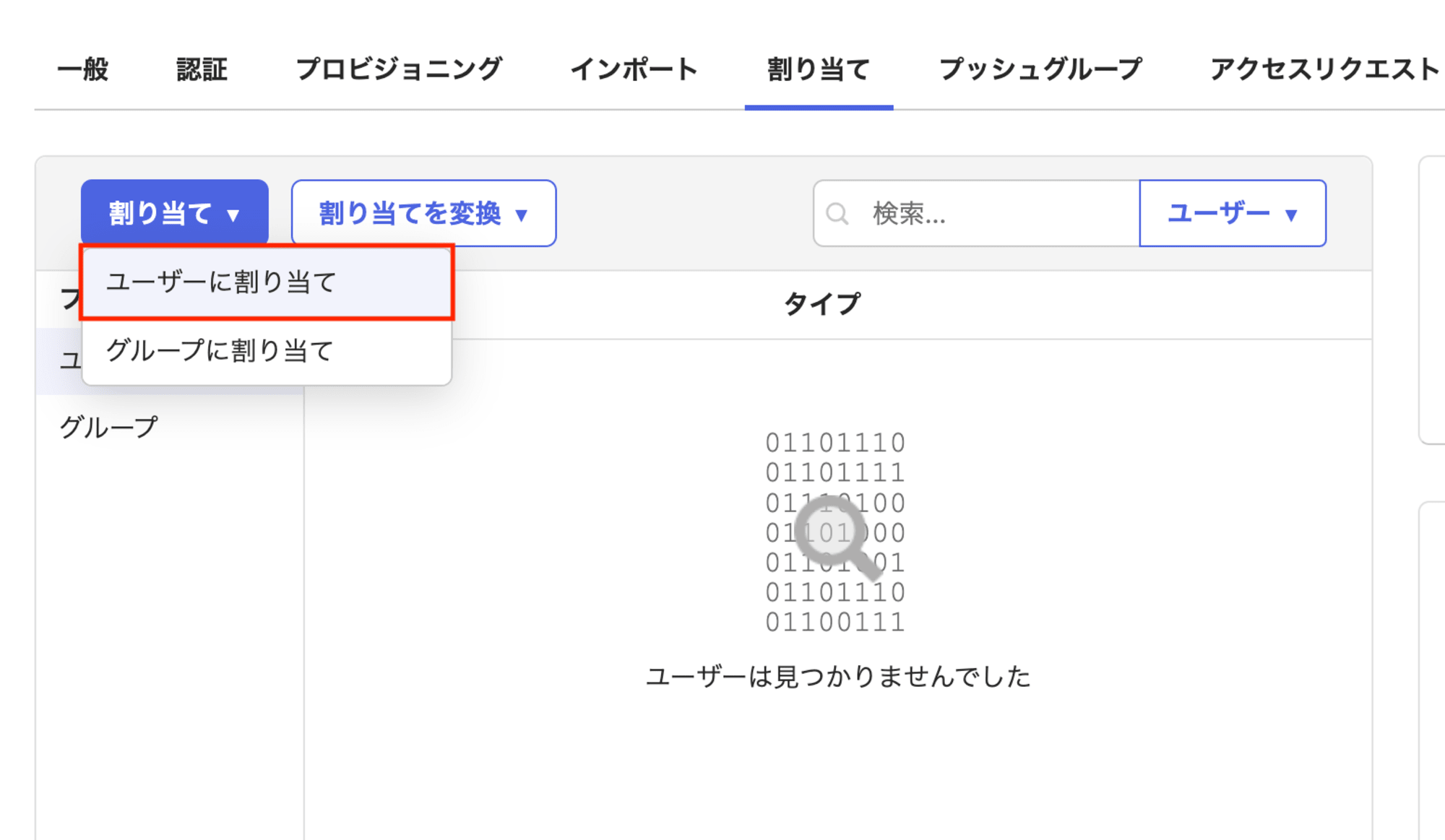

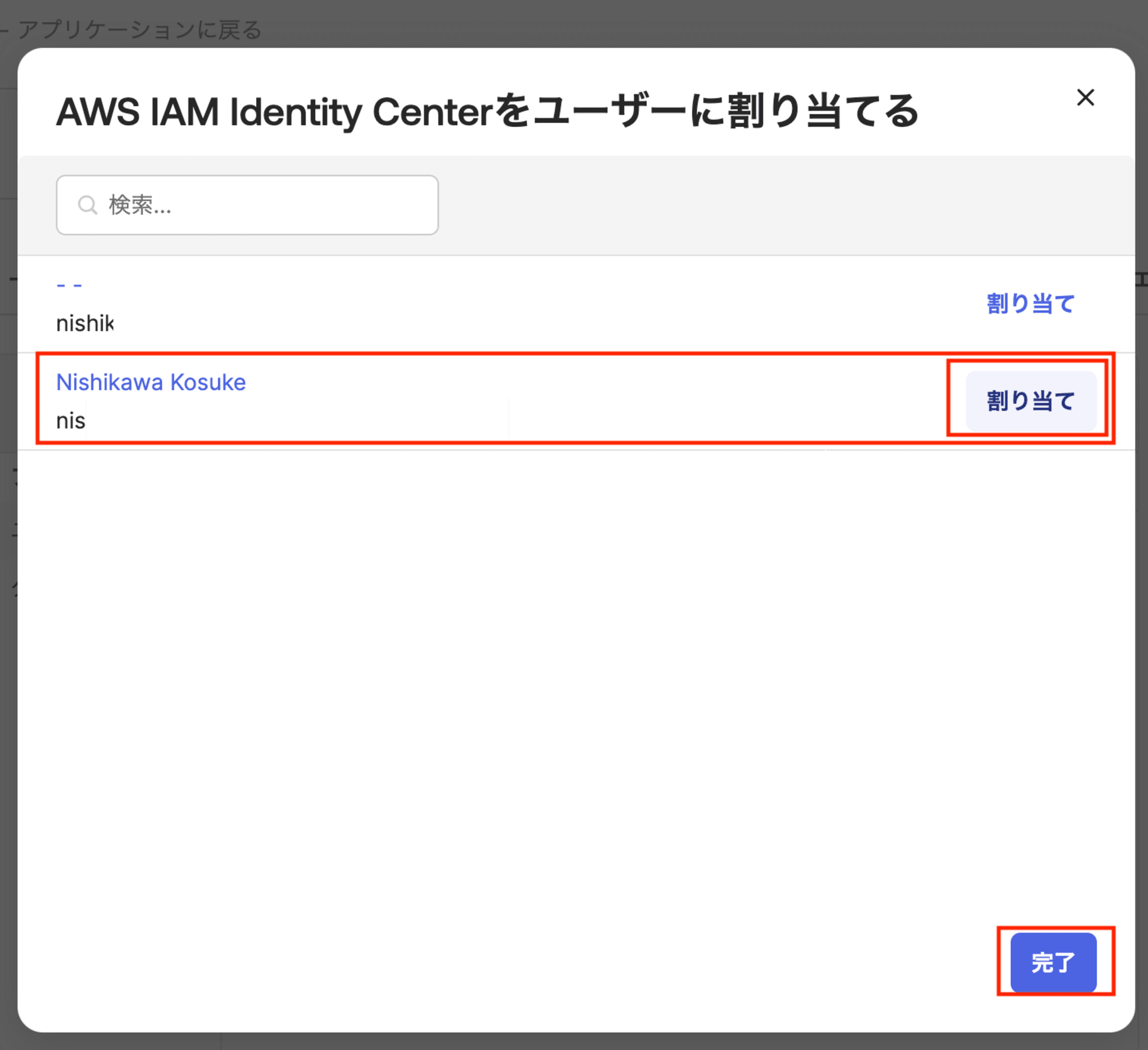

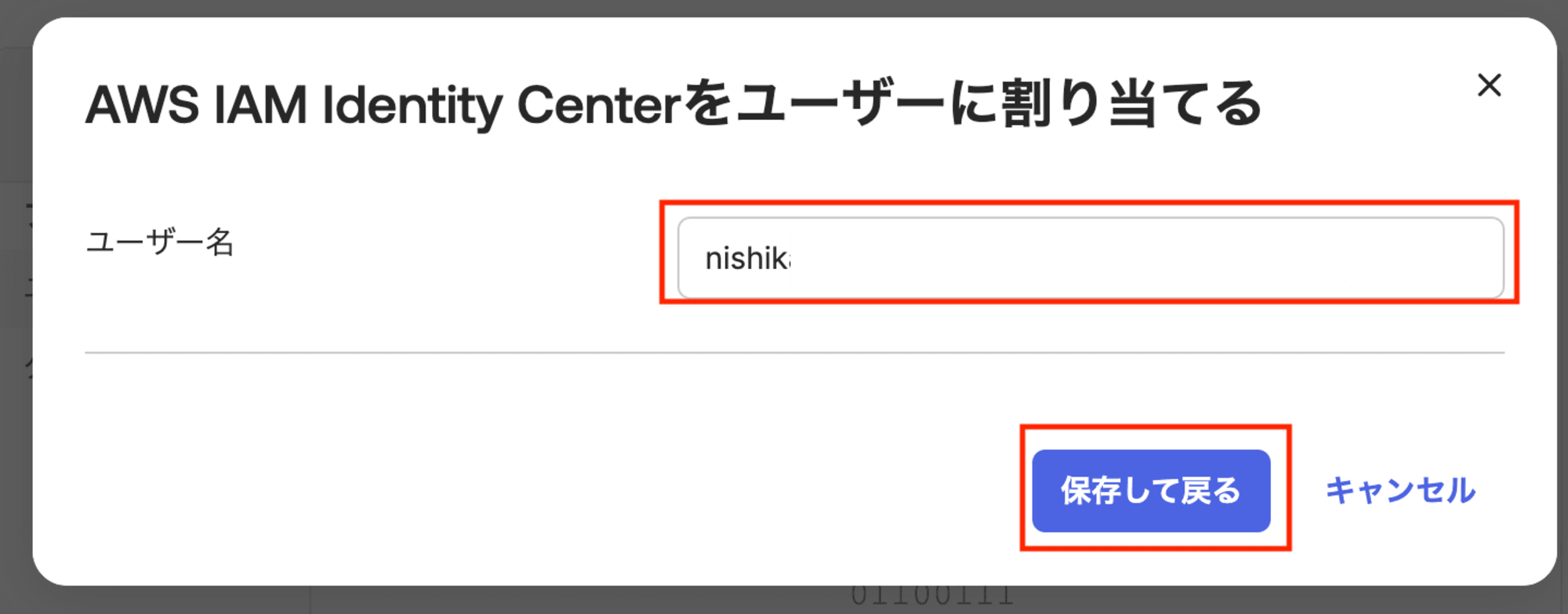

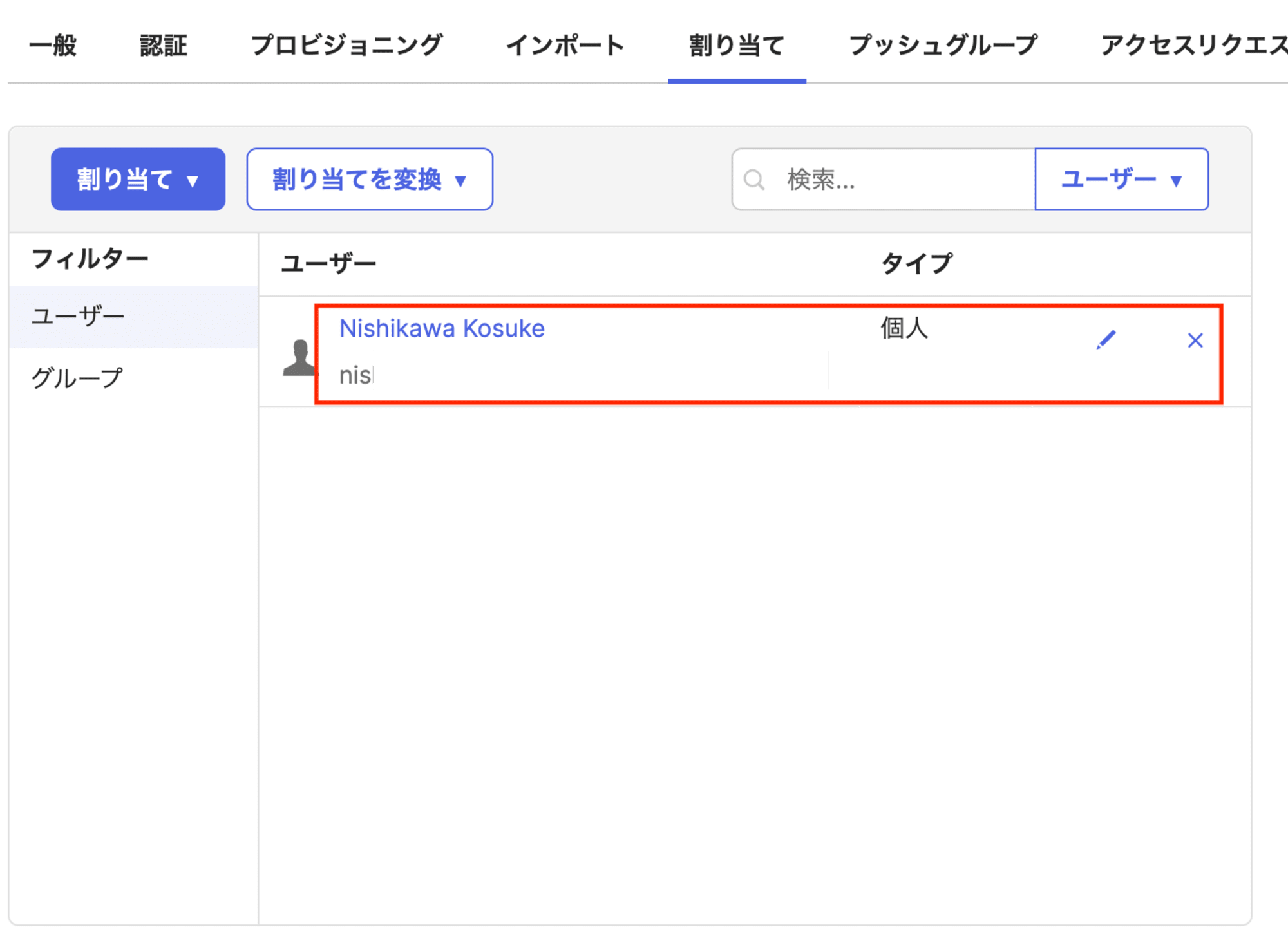

続いて、再度Oktaの設定画面に戻ってAWS IAM Identity Centerの設定画面から「割り当て」→「ユーザに割り当て」を押下します。

任意のユーザを選択して、保存します。

以下のように登録されました。

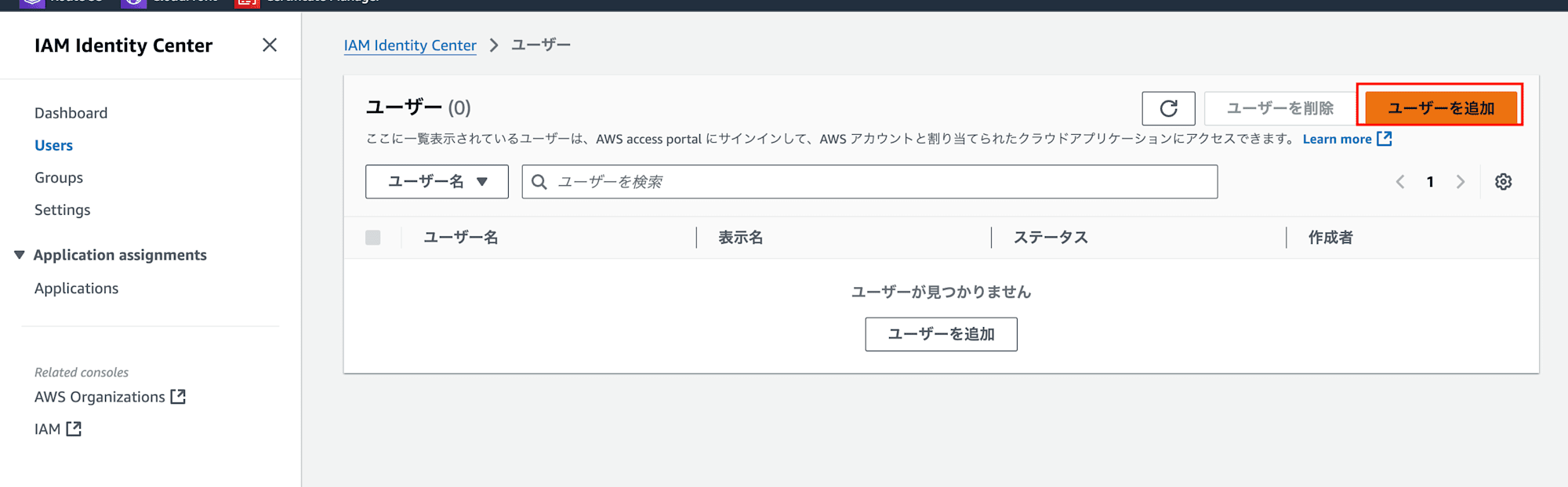

AWSの方にもユーザを登録していきます。

「ユーザを追加」を押下します。

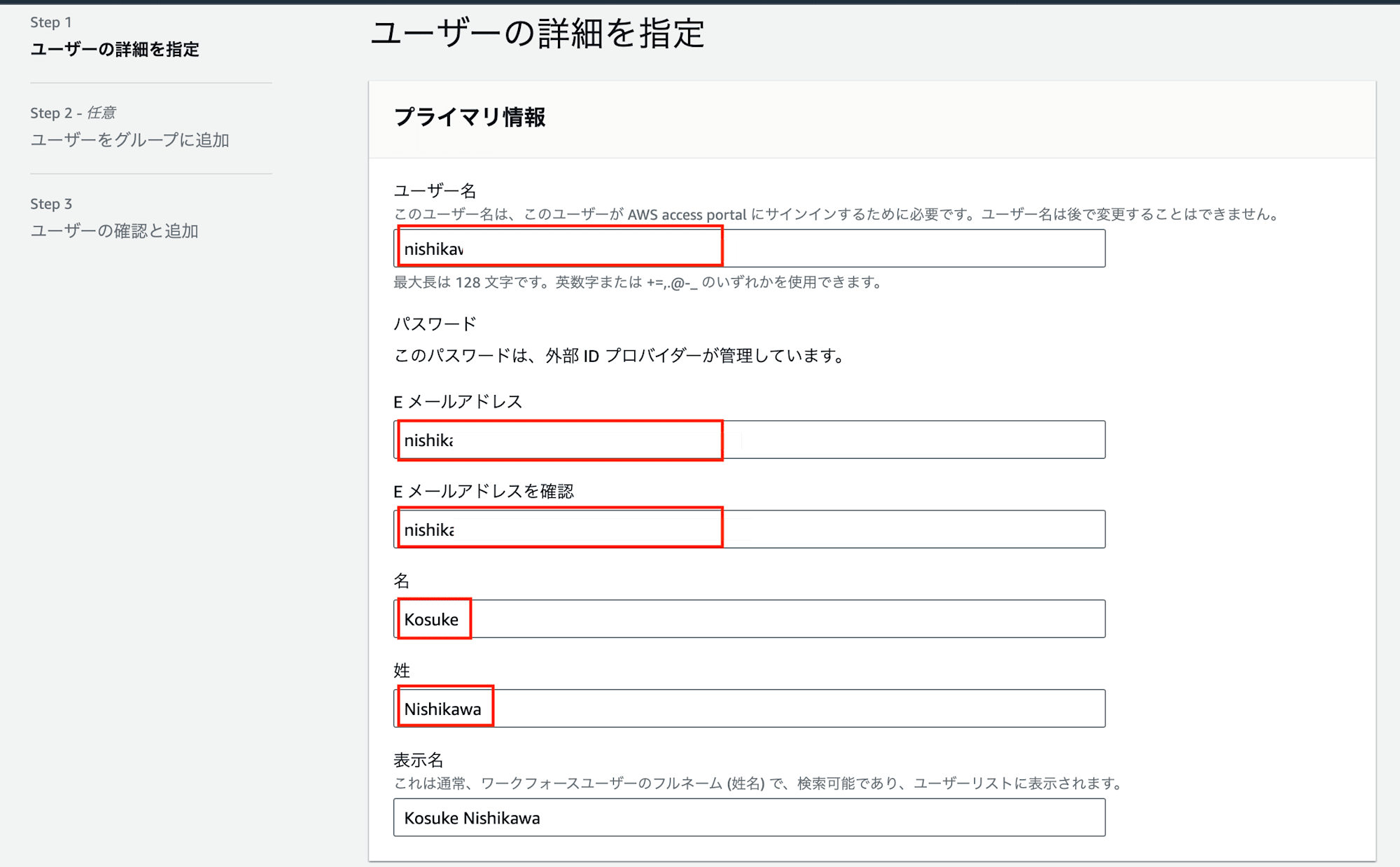

ユーザ名には上記で割り当てたOktaのユーザと同じメールアドレスを入力します。

その他情報も入力しておきます。

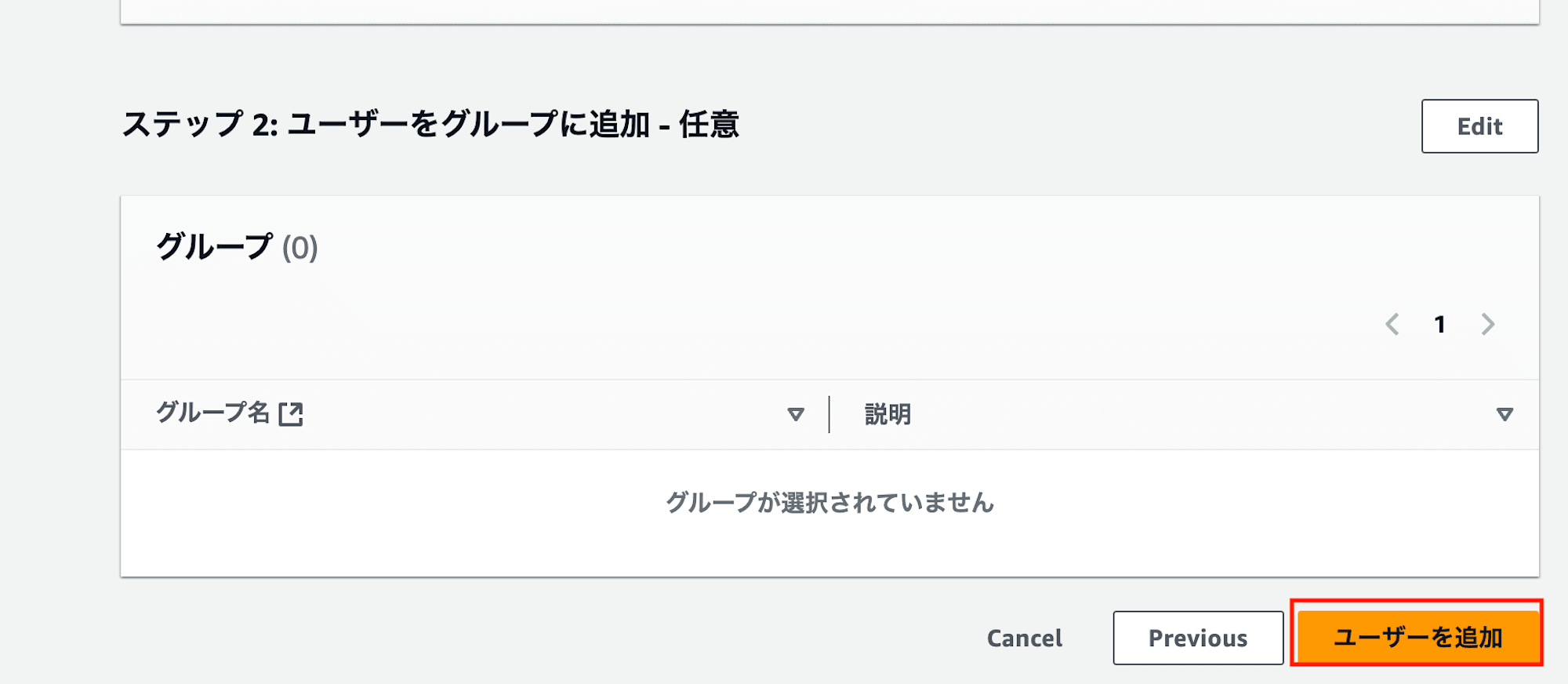

その他の設定はデフォルトのまま、「ユーザを追加」を押下します。

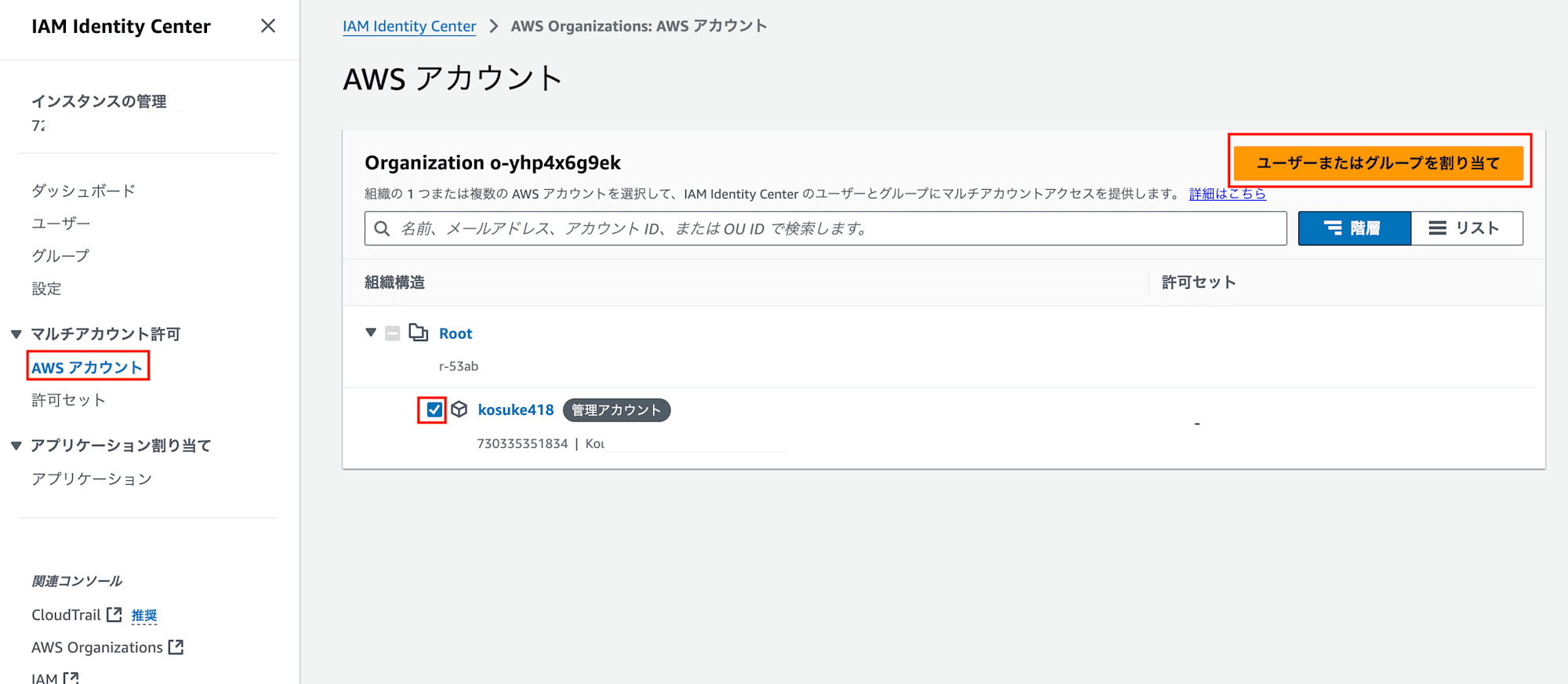

続いて、Organizationとユーザを紐づけます。

任意のアカウントを選択したのち、「ユーザーまたはグループを割り当て」を押下します。

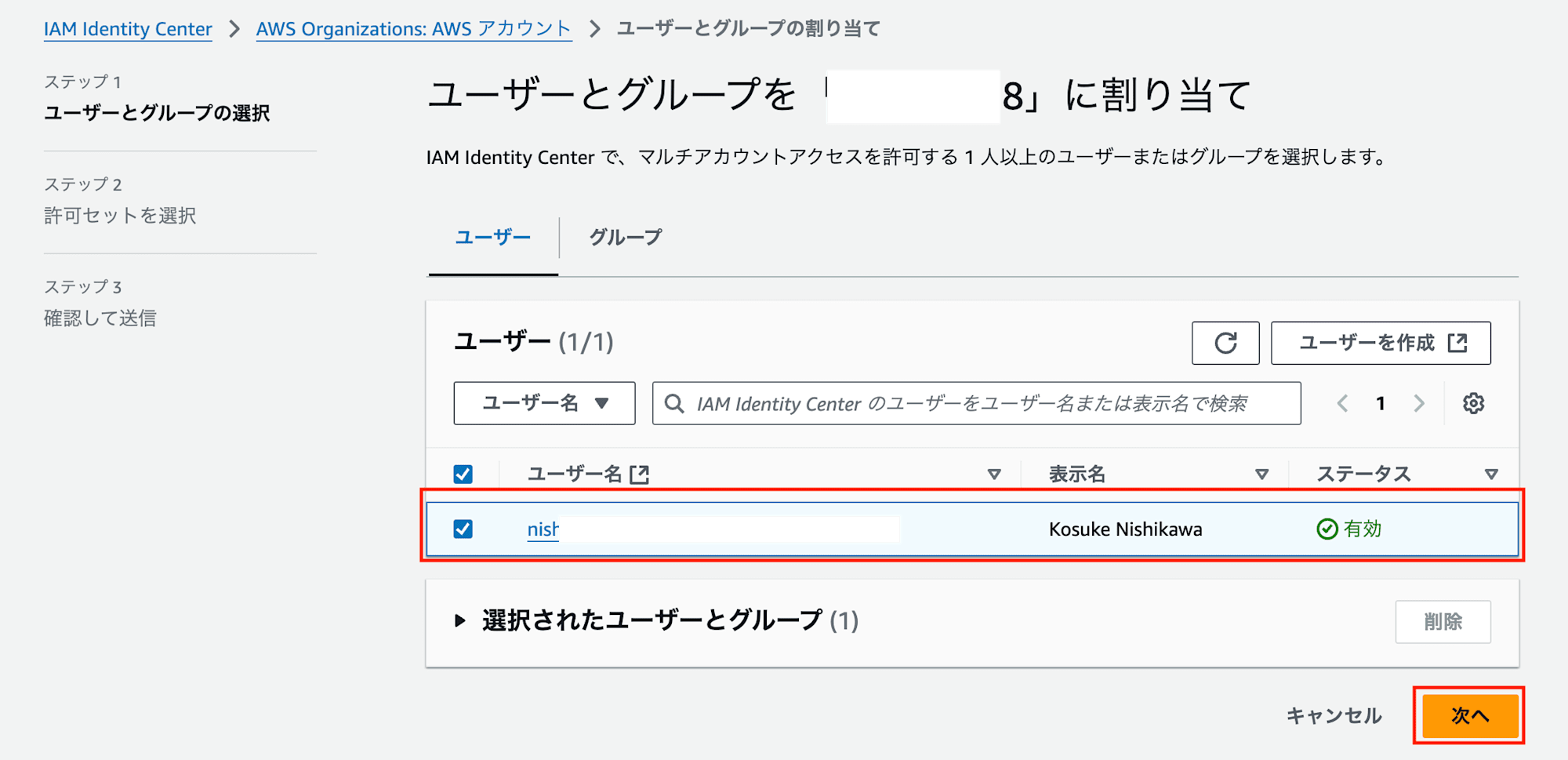

先ほど追加したユーザを選択して、「次へ」を押下します。

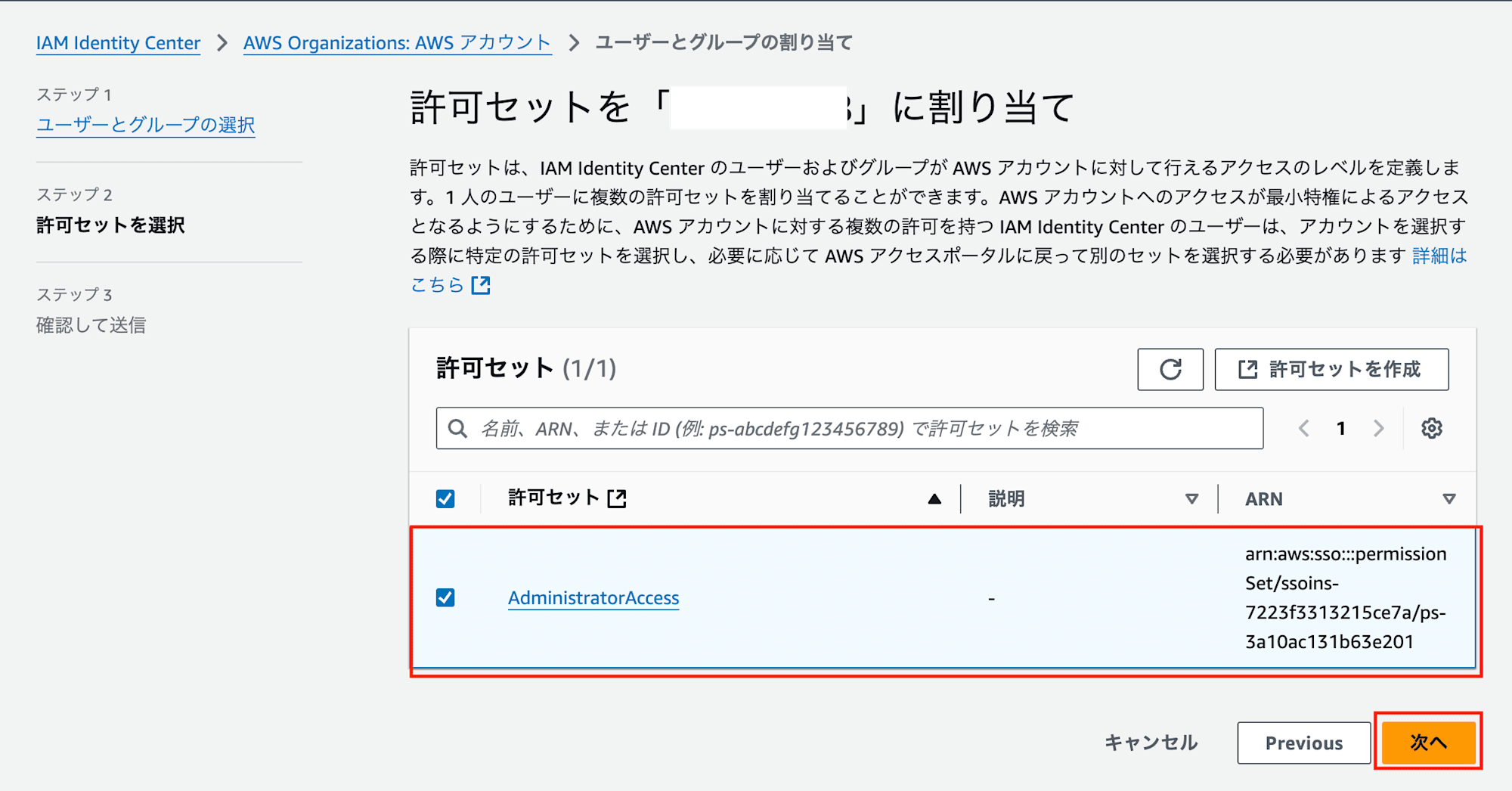

許可セットを選択し、「次へ」を押下します。

許可セットは事前に作成しておく必要があります。

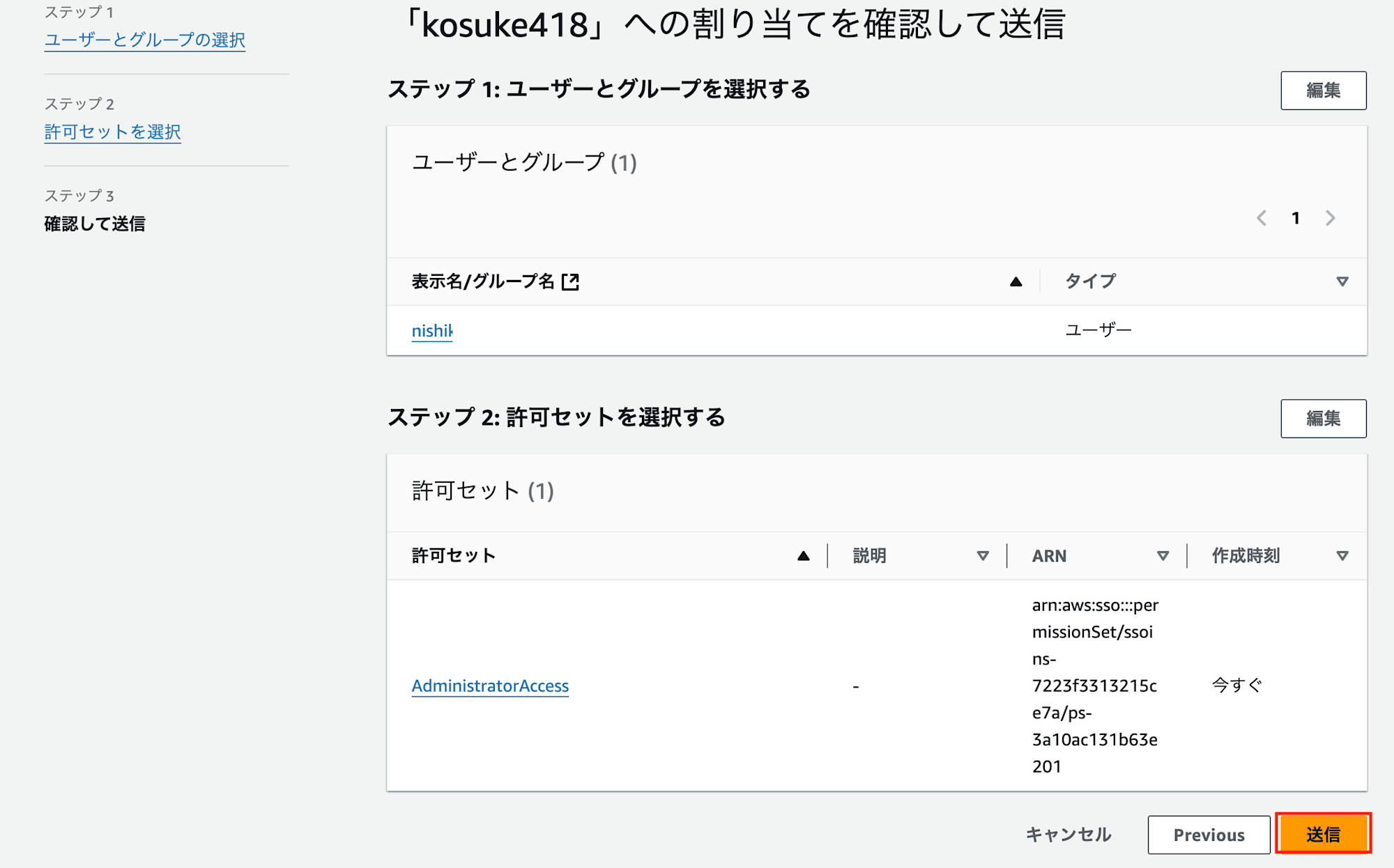

内容を確認して、「送信」を押下します。

これでSSOの設定が完了しました。

続いて、動作確認を行っていきます。

動作確認

前提として、Oktaで作成したユーザと、AWS側で作成したユーザの登録を完了しておく必要があります。

作成時のメールアドレスに招待のメールが届いていると思うので、ユーザ登録を済ましておきます。

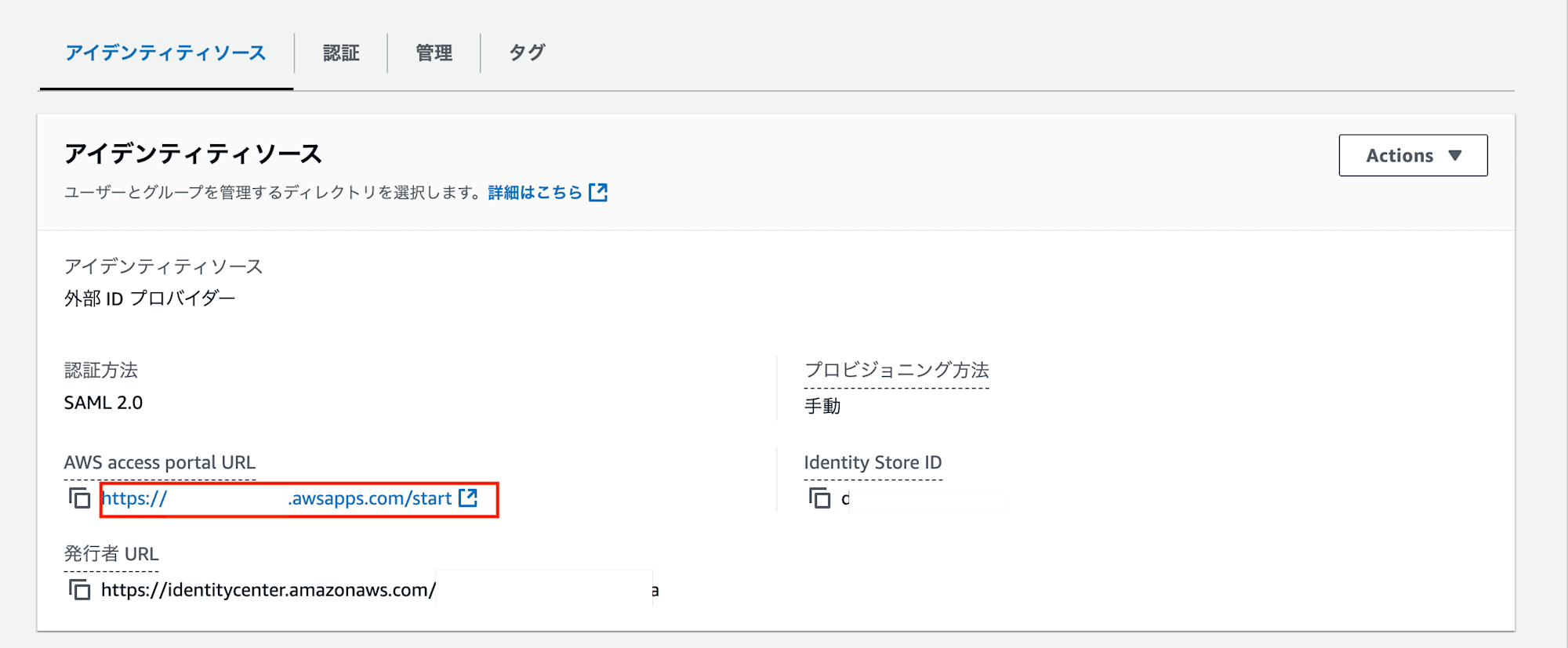

アイデンティティソースにアクセス用のURLが表示されているので、遷移します。

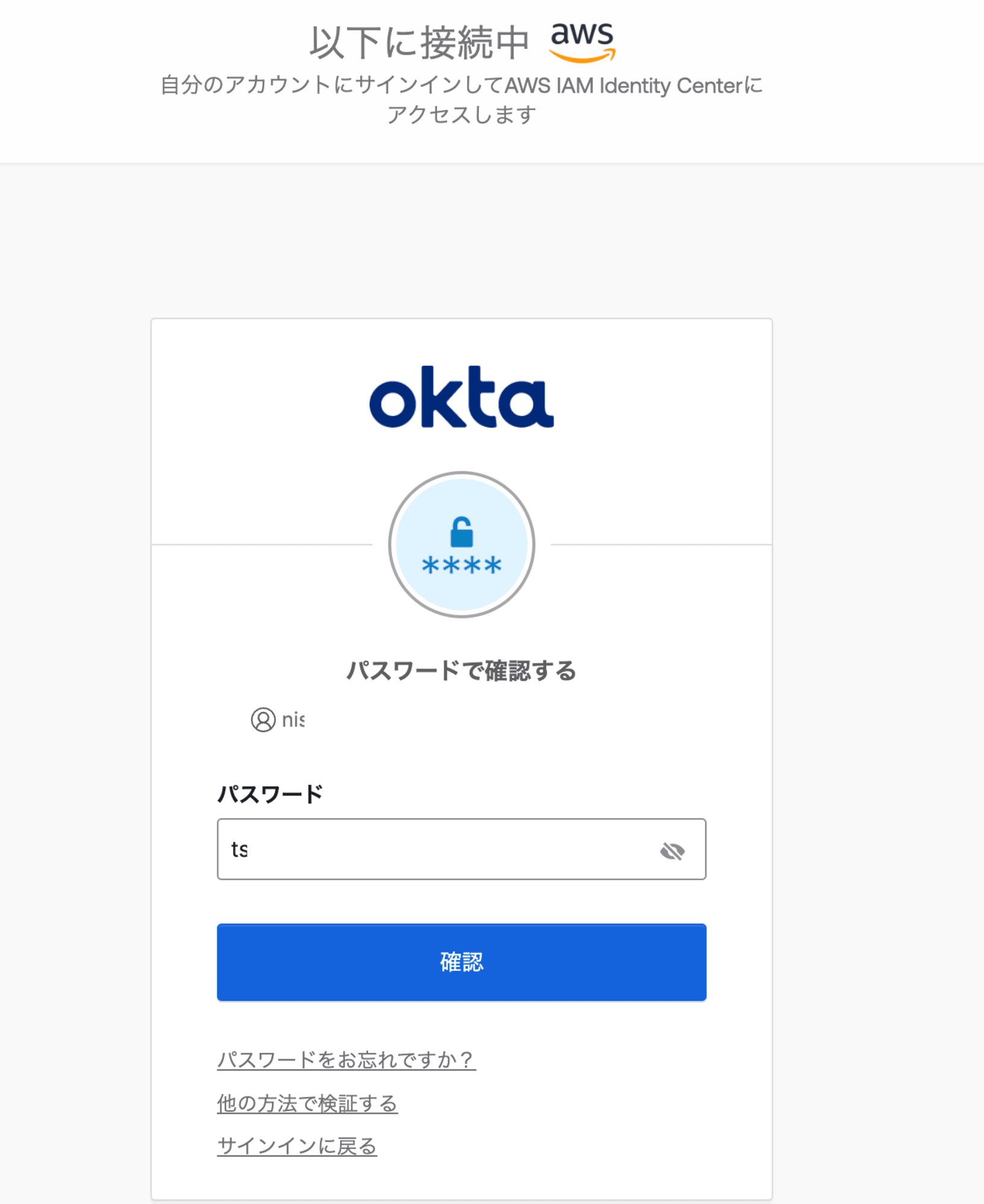

Oktaの画面が表示されました。

Oktaのユーザ登録時に設定したパスワードを入力します。

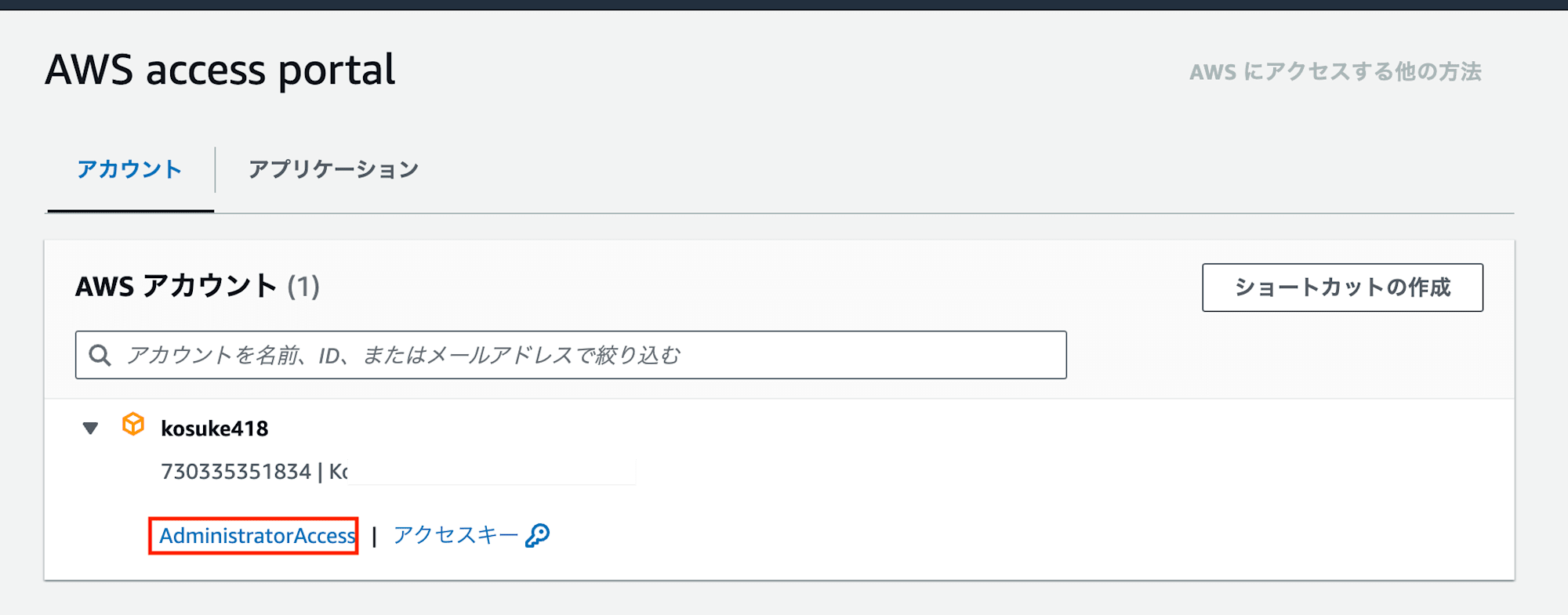

認証が成功すると、以下のようにアクセスできるアカウントが表示されます。

設定した「AdministratorAccess」を選択します。

無事ログインできました。

さいごに

以上で、AWSのアカウントに対してSSOの設定を行うことができました。

このように、WICでは、AWSなど色々なアカウントに対してSSOの設定を行うことができます。

従業員によるパスワード管理の手間が減ることにより、会社全体でより安全なアカウント管理を行なっていくことができるようになります。

また本記事では触れませんでしたが、SSOだけでなく多要素認証(MFA)やユーザプロビジョニング(従業員の入社時、退職時の設定など)を設定することができます。

WIC導入済みの方や検討中の方、従業員のアカウント管理方法に悩んでいる方々などのご参考になれば幸いです。