Amazon Q Developer のコンソールチャットで Pro Tier を使ってみた

いわさです。

Amazon Q Developer は CLI や IDE 以外にもマネジメントコンソール上のチャット機能などもあります。

先日そのマネジメントコンソール上のチャットでもついに日本語が使えるようになっています。

Amazon Q Developer には無料版の Free Tier と有料版の Pro Tier があります。

Pro Tier は Free Tier よりも高い利用制限となっており、本格的に Amazon Q Developer を利用する場合は Pro Tier を使いたいところです。

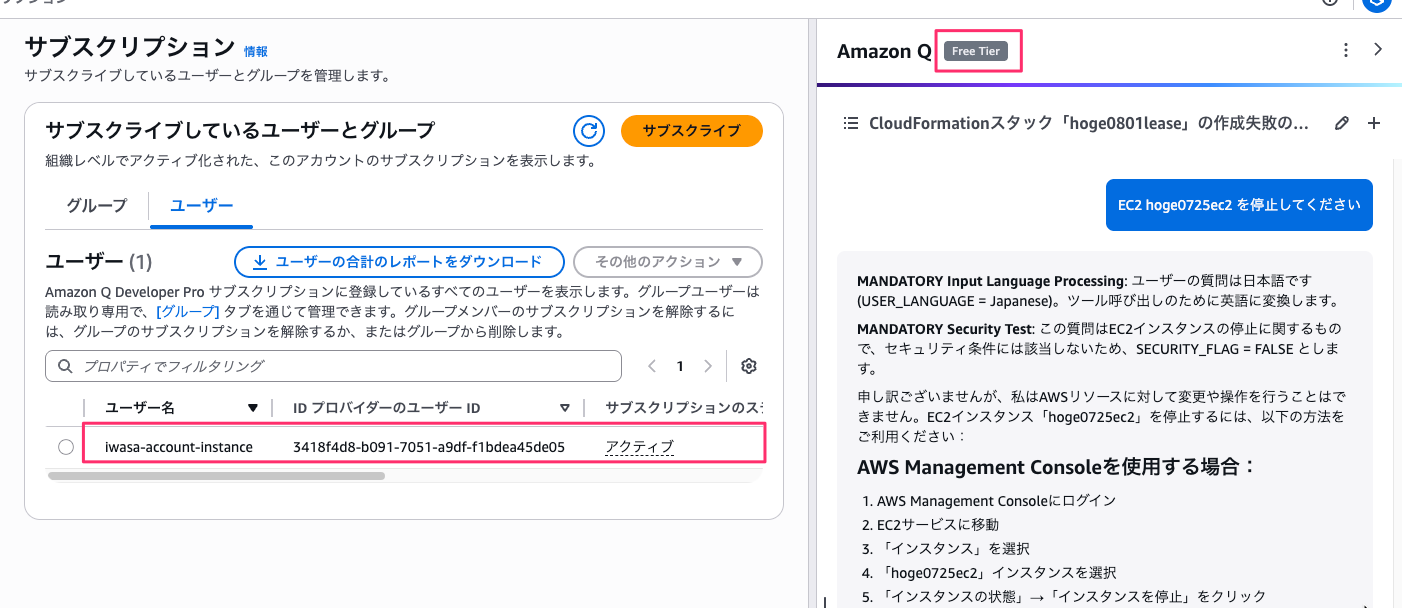

コンソールチャットについても Free Tier と Pro Tier がありまして、特に意識せず IAM ユーザーで使うと次のように「Free Tier」という表示になると思います。

また、上記 AWS アカウントでは IAM Identity Center アカウントインスタンスの Amazon Q Developer Pro ユーザーが存在している状態なのですが、Free Tier として表示されました。

Amazon Q Developer コンソールチャット利用時に Pro ユーザーの認証を行うタイミングは無買ったような?と思った方もいらっしゃると思います。

結論としては Amazon Q Developer Pro をサブスクライブした IAM Identity Center ユーザーでマルチアカウントアクセス許可を割り当てし、AWS アカウントへシングルサインオンさせることでコンソールチャットでも Pro Tier を使うことが出来ます。

やってみる

先ほどは IAM Identity Center のアカウントインスタンスで試していました。

アカウントインスタンスでは AWS アカウントにシングルサインオンする機能がないので、コンソールチャットでの Pro Tier は使えません。

コンソールチャットでの Pro Tier を使いたい場合は AWS Organizations 環境で使える IAM Identity Center 組織インスタンスが必要となります。

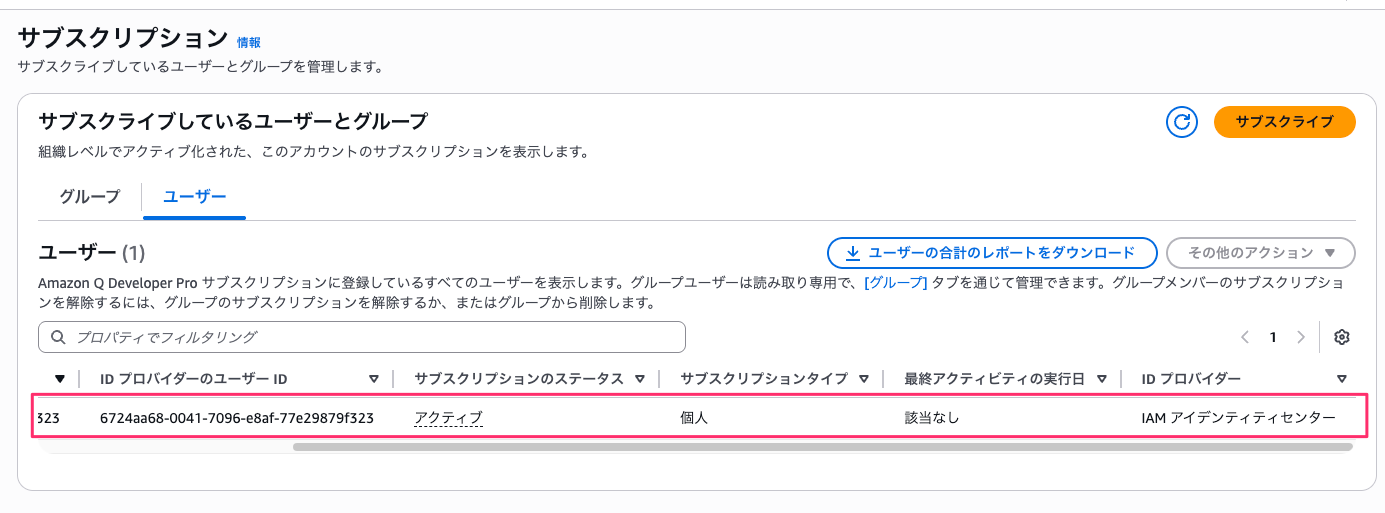

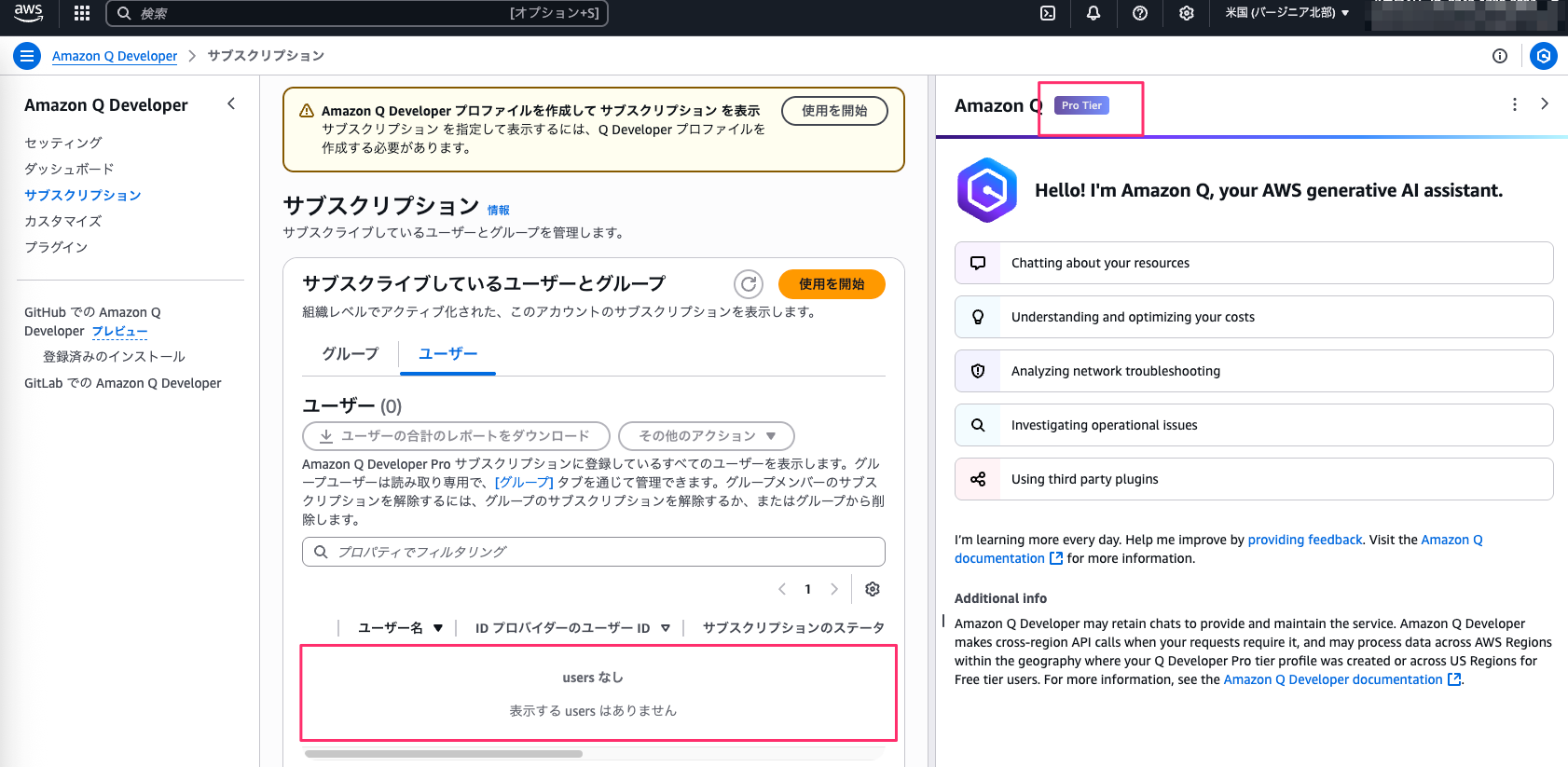

次のように IAM Identity Center ユーザーを用意して Amazon Q Developer Pro へサブスクライブさせました。

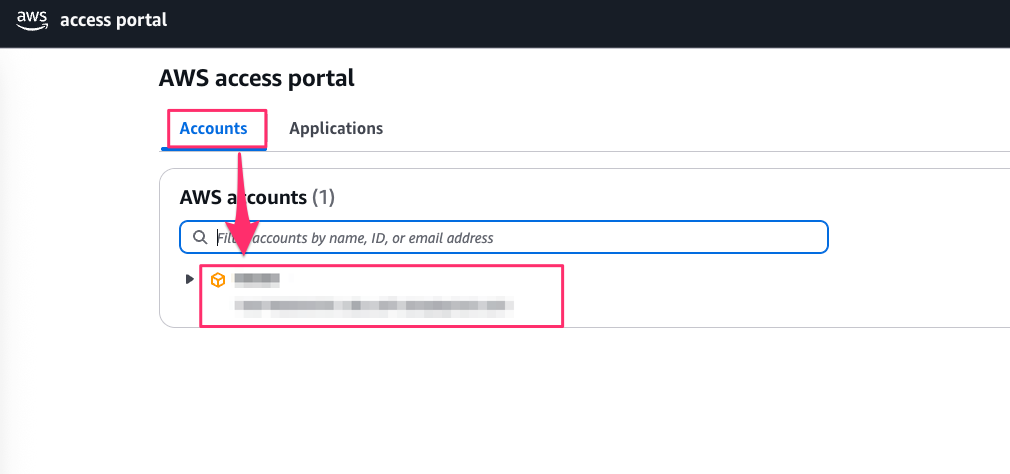

そうすると対象 IAM Identity Center ユーザーのアクセスポータル画面に Q Developer プロフィールが表示されると思います。

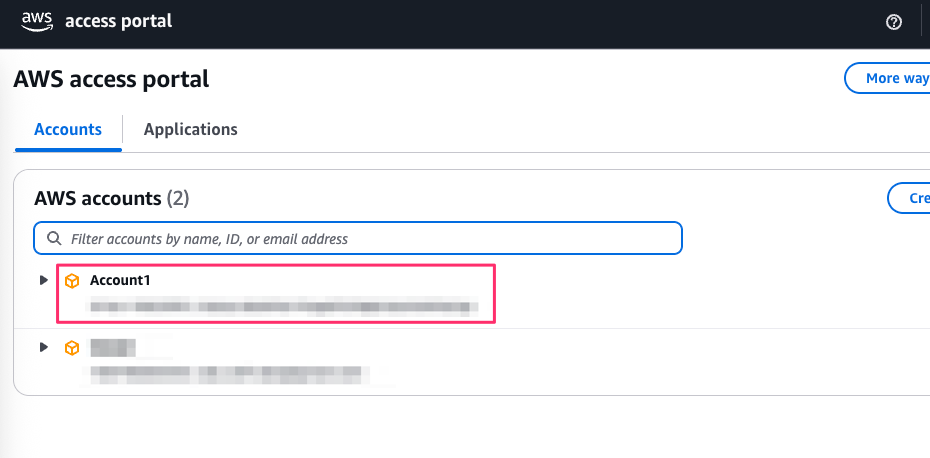

IAM Identity Center のマルチアカウントアクセス許可設定で権限を割り当てている場合、アクセスポータル画面から AWS アカウントにジャンプさせることが出来ます。

そこで AWS アカウントにアクセスし、Amazon Q Developer コンソールチャットを見てみましょう。

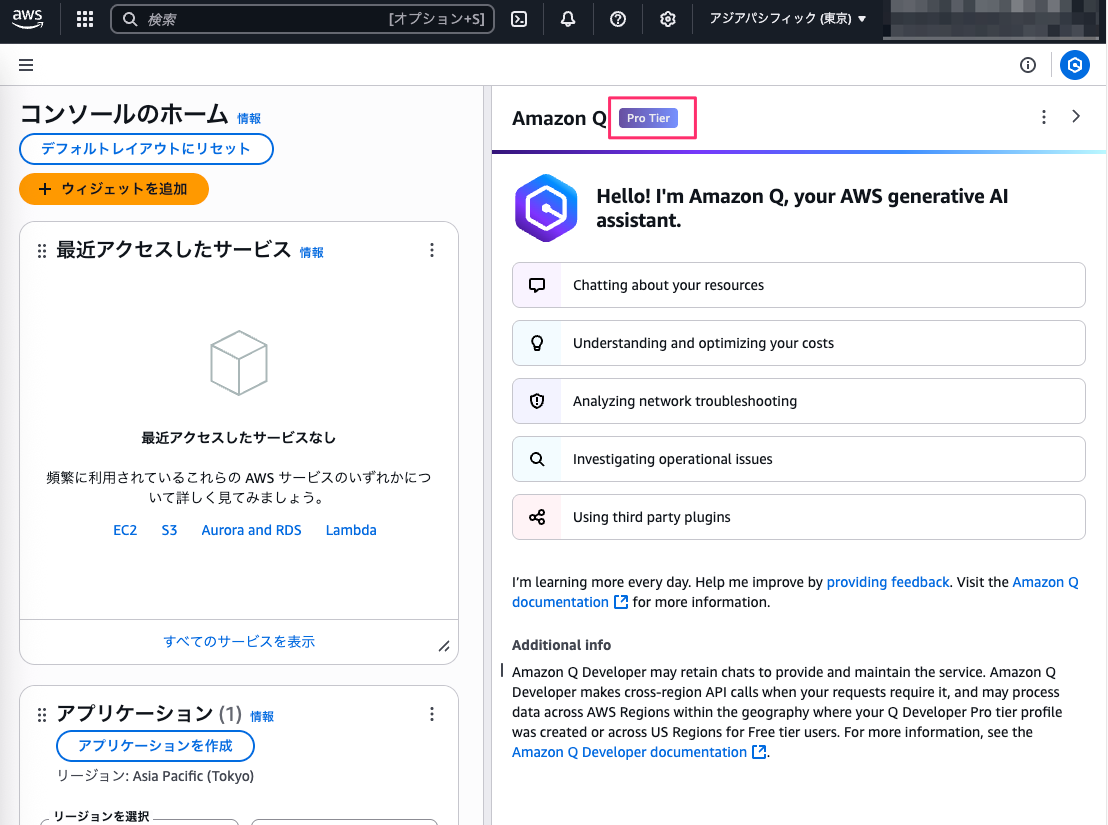

Pro Tier になりましたね!

これで Free Tier よりも制限が緩和された状態で使えるようになります。

また、Q Developer Pro サブスクリプションは AWS アカウントごとではなくて IAM Identity Center にライセンス割り当てするようなイメージなりますので、マルチアカウントのアクセス許可を設定している場合は、組織内のどの AWS アカウントに対しても追加の利用料金なしで Pro Tier が利用できます。

先ほどの Pro ユーザーが別の AWS アカウントにアクセスした様子が次になります。

Pro Tier が使えていますね。

さいごに

本日は Amazon Q Developer のコンソールチャットで Pro Tier を使ってみたのでその様子を紹介しました。

Amazon Q Developer は IAM Identity Center のアカウントインスタンスをサポートしていることから、AWS Organizations なしでも問題なく使える!と思いがちですが、完全にはフル機能が使えずに今回のように IAM Identity Center 組織インスタンスが必要になる場合もありますので、組織インスタンスを利用できるようであればアカウントインスタンスを積極的に使う必要は無いですね。