![[アップデート] Amazon QuickSight が Athena データソースで IAM Identity Center の Trusted Identity Propagation (TIP) がサポートされました](https://images.ctfassets.net/ct0aopd36mqt/wp-thumbnail-19e77b9a51519e08b94d0f688c125729/4f439c75e1ee56c70e315fa46fa45f81/amazon-quicksight?w=3840&fm=webp)

[アップデート] Amazon QuickSight が Athena データソースで IAM Identity Center の Trusted Identity Propagation (TIP) がサポートされました

いわさです。

2 週間前くらいのアップデートになるのですが、Amazon QuickSight で TIP (Trusted Identity Propagation) を有効化した Athena ワークグループもデータソースとして構成できるようになりました。

TIP (Trusted Identity Propagation) が馴染みの無い方もまだ多いと思うのですが、公式ドキュメントだと「信頼できる ID の伝播」などと訳されている機能で、IAM Identity Center の認証情報をコンテキストとして統合されたサービスへ伝播させることで、認可制御を行う際に利用できるサービスです。

ユースケースとして想定されているのは主にデータ分析周りのサービスで、Redshift、EMR Studio、Athena、S3 Access Grants、Lake Formation あたりがサポートされています。

特に、Auth0 や Microsoft Entra ID などの外部 ID 基盤を IAM Identity Center と統合した時に、そのユーザー情報を使って Lake Formation を中心にデータアクセス許可をコントロールできます。

EMR Studio → Athena の経路はこれまでもサポートされていたのですが、先日の冒頭のアップデートで QuickSight → Athena の経路もサポートされたみたいです。

今回こちらを設定して試してみたのでその様子を紹介します。

IAM Identity Center 統合した Athena ワークグループを用意する

流れとしてはまず IAM Identity Center を認証モードに設定した Athena ワークグループを用意し、QuickSight のデータソース指定時にそのワークグループを指定する形です。

ということでまずは Athena のワークグループを用意しましょう。

注意点として QuickSight の前提条件として IAM Identity Center インスタンス、Athena ワークグループ、Lake Formation、S3 Access Grants で同じ AWS リージョンを使う必要があります。私は東京リージョンを使いました。

ワークグループの認証情報は作成後に変更は出来ないので、IAM Identity Center 用に新しいワークグループを新規作成する必要があります。

認証情報に IAM か、IAM Identity Center を選択できるので後者を選択します。

IAM Identity Center を使う場合は S3 Access Grants も自動で有効化されます。

Athena を使う IAM Identity Center ユーザーが S3 Access Grants でのロケーションやオブジェクトへのアクセス許可を得ている必要があります。

ここでの注意点としては、本日時点では日本語コンソールだとワークグループの作成に失敗するので日本語から英語に一度切り替えてから試しましょう。

そしてワークグループにユーザーを割り当てしておきます。

ちなみに IAM Identity Center 認証のワークグループは通常の Athena コンソールのクエリエディタから選択は出来ません。

EMR Studio あるいは QuicKSight などのクライアントサービスと併用して使う感じになります。

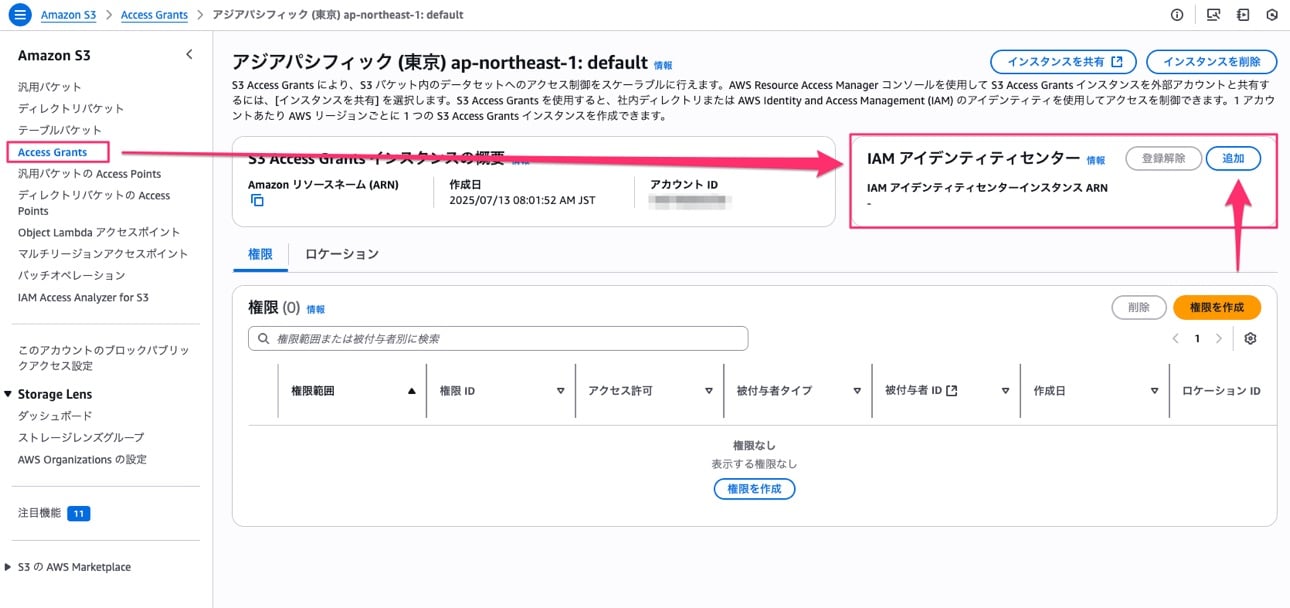

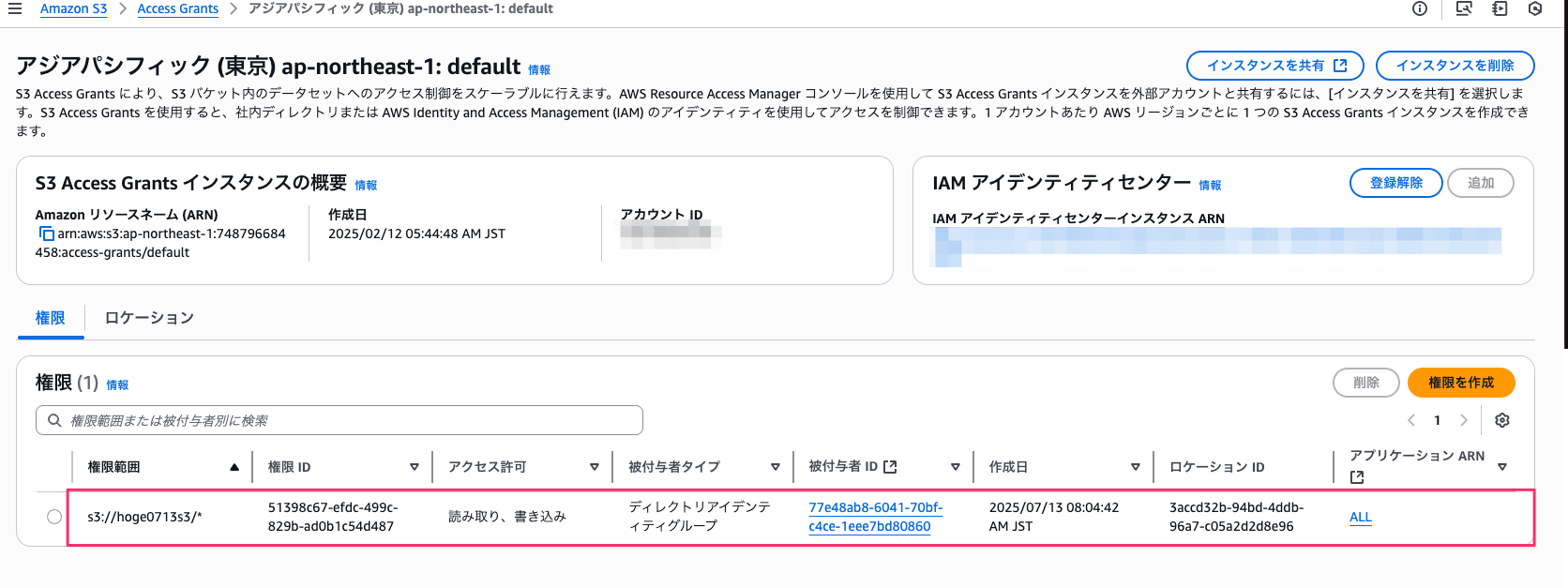

Athena ワークグループとあわせて S3 Access Granjts にも IAM Identity Center インスタンスの割り当てやロケーションの作成などを済ませておきましょう。

IAM Identity Center 統合した QuickSight を用意する

続いて QuickSight を設定していきます。

この機能を使う前提条件なのですが QuickSight の認証モードは IAM Identity Center で作成しておく必要があります。

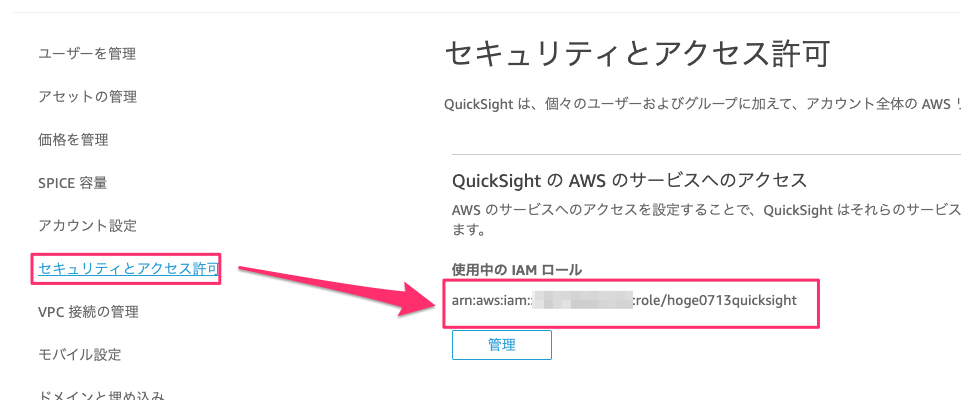

事前に QuickSight 用のサービスロールを作成しておきます。ポイントとしてはsts:SetContextを信頼ポリシーに追加する必要があります。

このロールは Athena に対してのアクセスポリシーも必要です。

{

"Version": "2012-10-17",

"Statement": [

{

"Sid": "QuickSightandAthenaTrust",

"Effect": "Allow",

"Principal": {

"Service": "quicksight.amazonaws.com"

},

"Action": [

"sts:AssumeRole",

"sts:SetContext"

]

}

]

}

作成後、QuickSight の管理機能からサービスロールとして指定します。

続いて QuickSight の API を使って ID 伝播設定を有効にする必要があります。(QuickSight アカウント上の共通設定)

指定する情報としては先ほどの Athena ワークグループのアプリケーション ARN です。

% cat hoge.json

{

"AwsAccountId": "123456789012",

"Service": "ATHENA",

"AuthorizedTargets": [

"arn:aws:sso::123456789012:application/ssoins-7758571eb0e448d1/apl-42d3fe9e68e7c940"

]

}

% aws quicksight update-identity-propagation-config --cli-input-json file://hoge.json --profile hogeadmin

{

"Status": 200,

"RequestId": "5a28612e-1a8e-42c3-8de1-f994f6aea862"

}

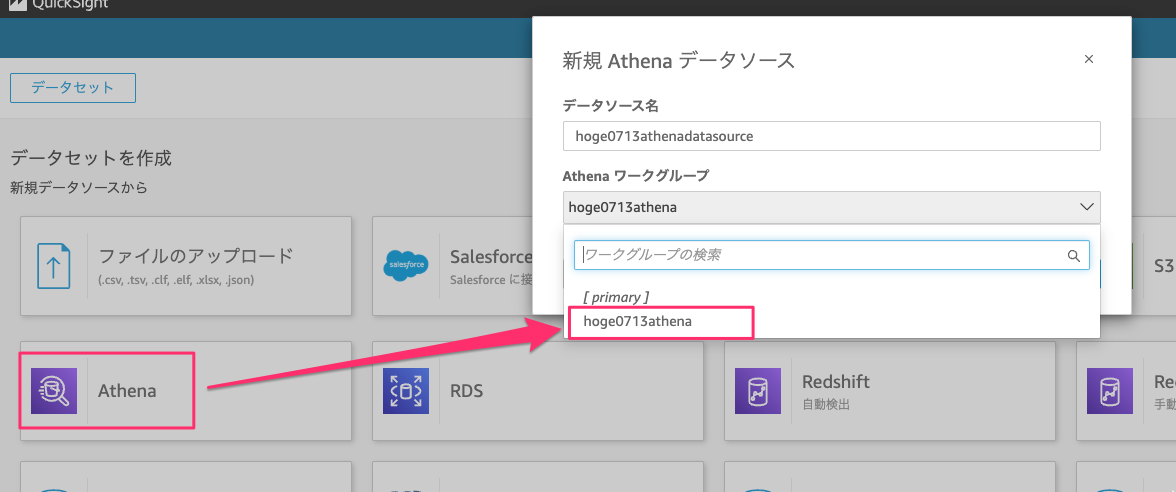

その後 Athena データソースを新規作成します。

作成の際に IAM Identity Center 認証のワークグループを選択できるはずです。

ここからがちょっと苦労するのですが、少しの設定不備で様々な検証エラー、クエリプレビュー画面でのエラーが発生します。

データアクセスのベースに Lake Formation が使われているのでかなりこのあたりは厳格で、エラーメッセージごとの解決策などはまた別途紹介したいと思います。

ひととおり権限周りの問題が解決していれば次のように接続テストに成功するはずです。

その後は通常のデータセットと扱いは同じなのですが重要な注意事項がありまして、この方法を使うデータセットはダイレクトクエリのみで SPICE モードが使えません。

また、カスタムクエリや閾値アラート、電子メールレポート、Q in QuickSight 機能、各種エクスポート機能など様々な機能が無効になります。

ここは結構大きな制限事項なので注意しましょう。詳細は以下に記載されています。

データセットのモードでは次のように表示されていました。

ダッシュボードを表示

ではデータセットが用意できたので分析・ダッシュボードでどのように表示されるのかを確認してみましょう。

ダッシュボードを閲覧する IAM Identity Center ユーザーに特にデータ行・列の表示制限をしていない場合は次のような感じです。

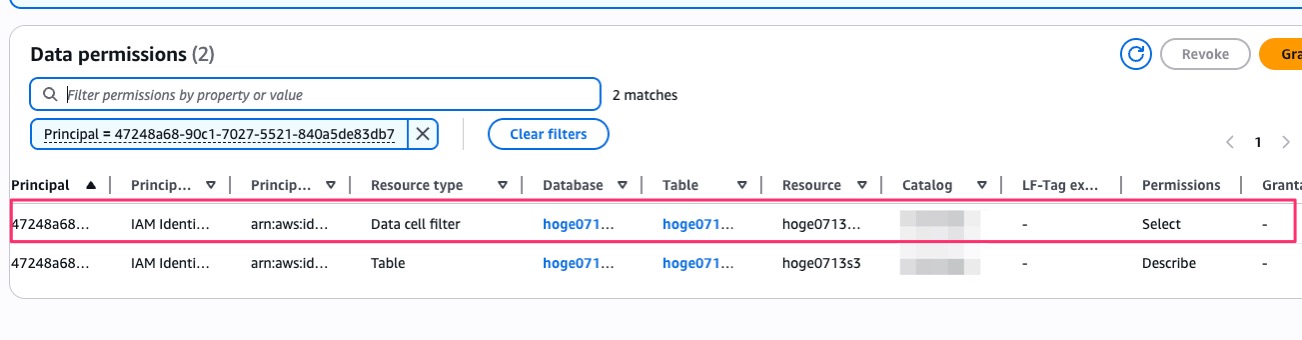

基本的にこの機能を使う場合は Lake Formation で権限制御をするのですが、ここで Lake Formation のデータフィルター機能を使った Row-Level Security を実装してみましょう。

設定後、次のようにアクセス可能な行のみが表示されることを確認しました。QuickSight 側にも RLS 機能はありますが、Lake Formation 側で実装できる感じですね。なるほど。

さいごに

本日は Amazon QuickSight が Athena データソースで IAM Identity Center の Trusted Identity Propagation (TIP) がサポートされたので使ってみました。

IAM Identity Center の認証情報と Lake Formation でかなり細かく権限制御が出来るので、そういったユースケースでは採用出来そうです。

ただし、様々な機能が制限されるので採用は慎重に行う必要がありそうです。