![[レポート]AWS上のコンテナワークロードの脆弱性管理自動化 #AWSreInvent #SEC332](https://images.ctfassets.net/ct0aopd36mqt/4pUQzSdez78aERI3ud3HNg/fe4c41ee45eccea110362c7c14f1edec/reinvent2025_devio_report_w1200h630.png?w=3840&fm=webp)

[レポート]AWS上のコンテナワークロードの脆弱性管理自動化 #AWSreInvent #SEC332

こんにちは、臼田です。

みなさん、セキュリティ運用の自動化してますか?(挨拶

今回はAWS re:Invent 2025で行われた下記セッションのレポートです。

Automate vulnerability remediation for containers running in AWS [REPEAT] (SEC332-R)

Containers running in production can still be impacted by newly discovered security vulnerabilities. Take control by adopting a solution that automatically redeploys secure containers within minutes of vulnerability detection. In this session, explore how to build a self-healing container pipeline that gets triggered when Amazon Inspector finds vulnerabilities in your container images. Dive deep into implementing event-driven mitigation of security issues with zero-downtime. Walk away with actionable strategies to automate security controls, maintain compliance, and scale container security best practices across your organization. Bring your questions about container security automation and real-world deployment scenarios.

AWS で稼働するコンテナの脆弱性修正の自動化 [繰り返し] (SEC332-R)

本番環境で稼働しているコンテナは、新たに発見されたセキュリティ脆弱性の影響を受ける可能性があります。脆弱性検出後数分以内に安全なコンテナを自動的に再デプロイするソリューションを導入することで、脆弱性を制御できます。このセッションでは、Amazon Inspector がコンテナイメージに脆弱性を発見した際にトリガーされる、自己修復型コンテナパイプラインの構築方法を学びます。また、ダウンタイムゼロでイベントドリブン型のセキュリティ問題軽減策を実装する方法を深く掘り下げます。セキュリティ管理の自動化、コンプライアンスの維持、組織全体へのコンテナセキュリティのベストプラクティスの展開を実現するための実用的な戦略を習得できます。コンテナセキュリティの自動化と実際の導入シナリオに関するご質問は、お気軽にお寄せください。

レポート

(タイトルスライドめっちゃブレちゃいました)

Q.「みなさんは夜間に起こされたことはありますか?セキュリティのイベントで」

会場: ぼちぼち手が上がる

そういうの嫌だよね。ということで今回はコンテナセキュリティの自動化についてディスカッションしていくよ。

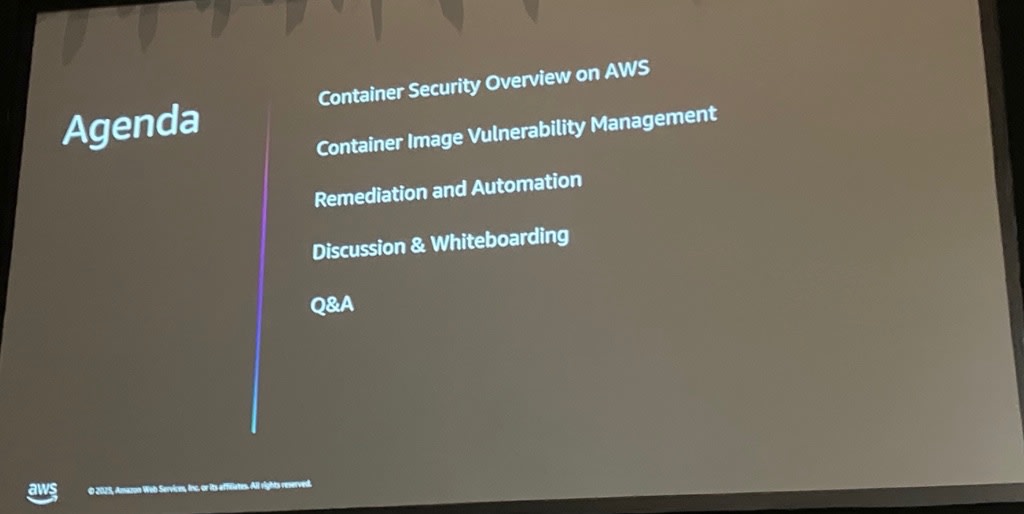

アジェンダはこちら。

ちなみにみんなはどんなコンテナオーケストレーションツールを使う?

- EKS

- ECS

- kOps

- OpenShift

- Lambda(どちらかというとコンテナを利用する側の意見だと思いますが)

Q.「リポジトリは何使ってる?ECRみんな使ってる?」

会場: だいたい手が上がる

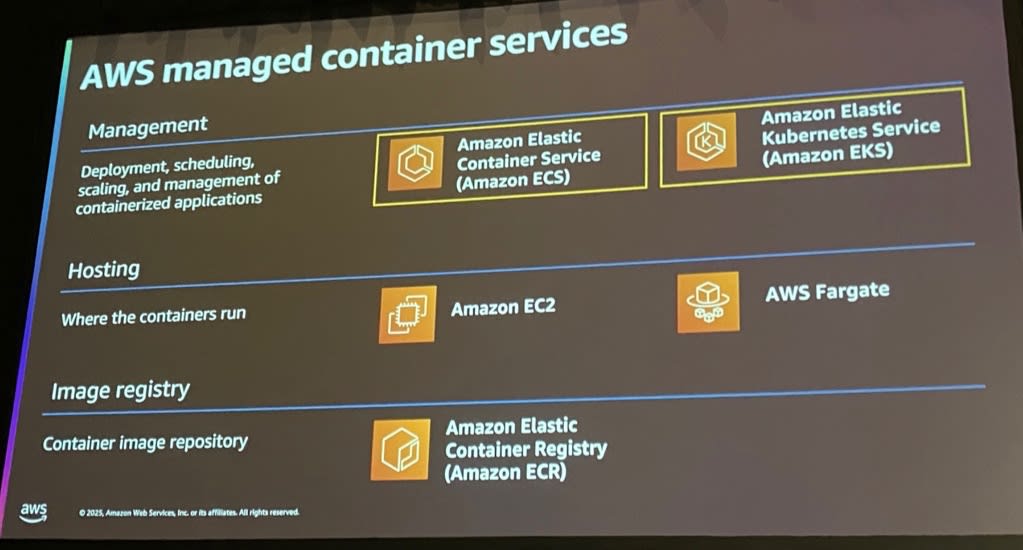

AWSのコンテナ周辺のサービスはこんな感じだよね。

- オーケストレーターとしてECS, EKS

- ホスティングにEC2, Fargate

- リポジトリはECR

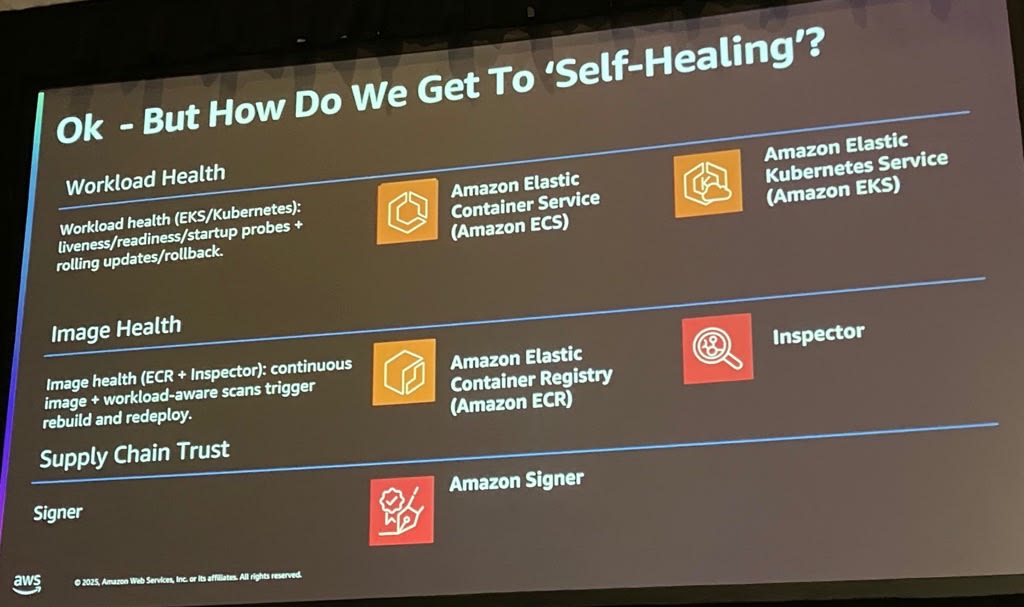

ところでセルフリーリングはどうしている?

ワークロードはだいたいオーケストレーターがやってくれるよね

イメージのスキャンはInspectorでWhiteBoxとしてできるよ

Signerはみんな使ってる?

会場: 手が上がらない

あんまり使ってないみたいだけど、コンテナパイプラインで署名できて、侵害された時に機能できてチェックして正常なイメージだけデプロイできるよ

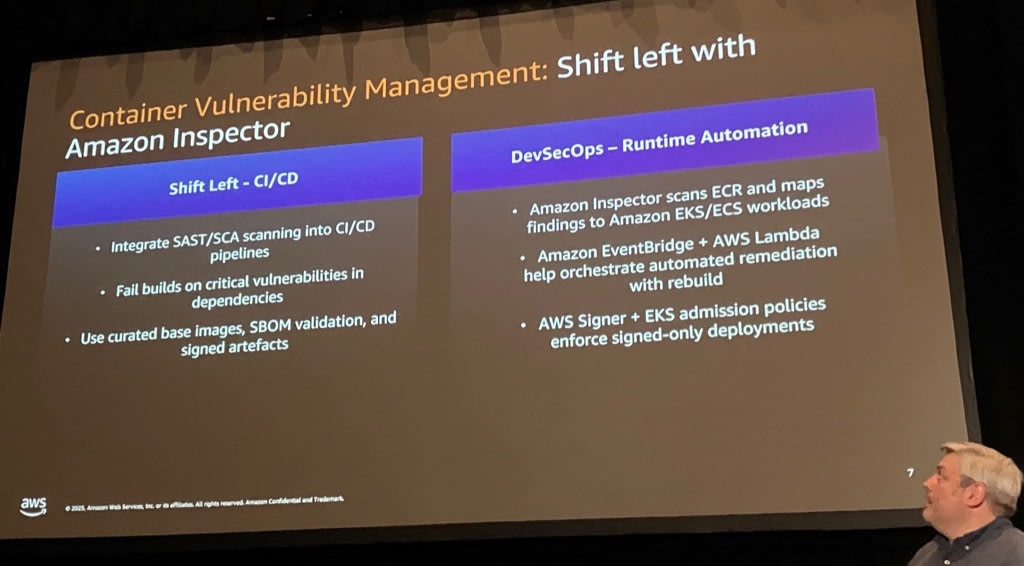

セキュリティのチェックはCI/CDの中でやっていけるよ

CodeCommitも帰ってきたし使おう!

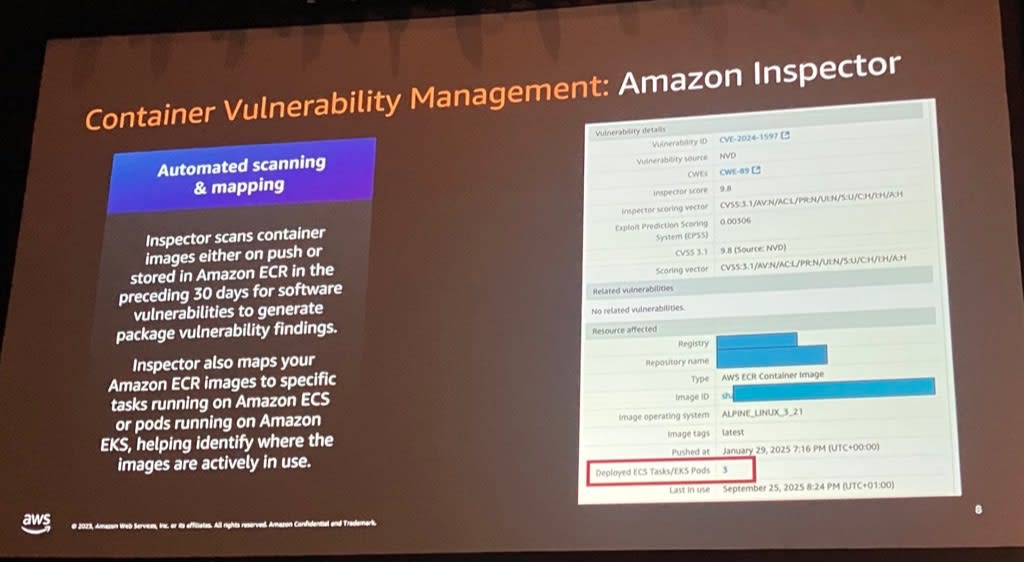

Inspectorを利用するとこんな感じで対応が必要なタスクやPod数もわかるよ

これでインベントの管理もできるし、自動スキャンもできるし、すでに攻撃に使われ始めているかもチェックできて、優先度付けができるよ

イベントをjsonでみると大変だよね、画面を見て確認していこう

SBOMを使って脆弱性情報をトラッキングしよう。Buildプロセスでチェックしよう

S3に保存してAthenaでクエリを書いて調査できるよ

Log4jを見つけたりしよう

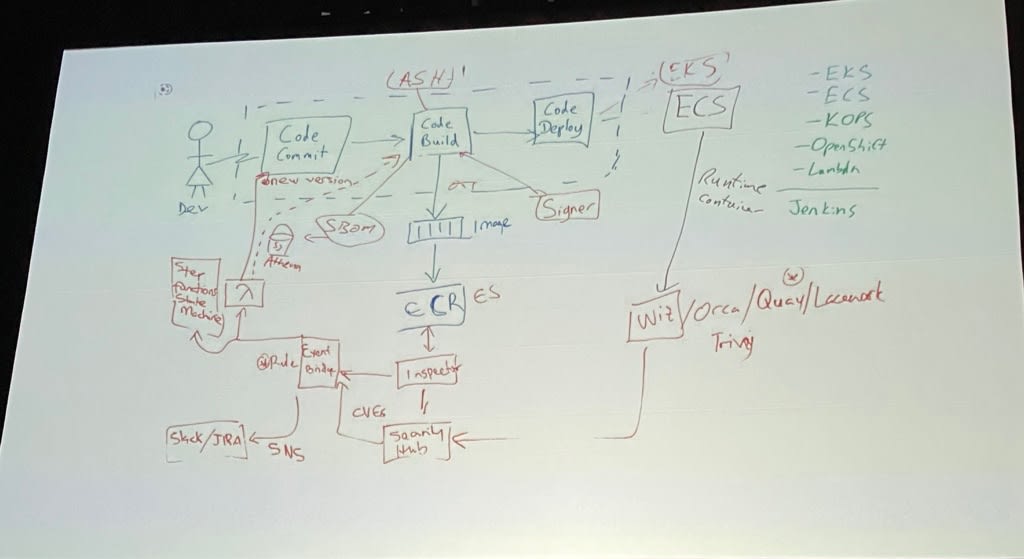

(以降図を書きながら)

InspectorからSecurity Hubへ情報連携してまとめて管理できるよ

AWSネイティブなら簡単にインテグレートできるよ

Wizとかサードパーティと連携できるよ

Orcaとかほかもあるよね、Trivyとか、色んな意見が出る。大体連携できます

GuardDutyで脅威を検出できるよ

EventBridgeから通知とかできるよ。Ruleを作ってターゲット指定して自動修復などをトリガーしていく。Slack投稿/Jiraチケなどに連携し、そこからTrivyとかに自動フィードして改善していくよ

管理されたAWSアカウント(AWS Organizations)で統制をかけたりしよう

Lambdaのコードベースもある。pullイメージしてLambdaからCommitへ

StepFunctionsでもっと複雑なプロセスでもいけるよ。自動修復だから通知だけじゃなくて自動修復の方に回すよ。カスタムロジックも入れられる

ASH(Automated Security Helper)が複数の種類のツールでチェックしてくれるよ

Signerを使って署名の検証をすることでデプロイまで一貫して正しいイメージが使われていることが確認できる。これにより不正なイメージの注入を防げる

感想

一連のライフサイクルの中でできることがたくさんあり、各観点が整理されたセッションでした。

後で調べて気づいたのですが、ASH(Automated Security Helper)が以前私が調べた時から進化していて、MCPが搭載されていました。様々なOSSのセキュリティツールからレポートを出力するという性質上どうしてもアウトプットを確認するコストが高かったのですが、こういう煩雑な部分をAIが賄ってくれるのはよいですね。今がASHの採用時かもしれません。