Security Agent で VPC 内リソースに対してペネトレーションテストを実行してみる

概要

re:Invent 2025 にて Security Agent がパブリックプレビューで登場しました。

セキュリティ機能に特化したマネージドな AI エージェントサービスで、AWS 設定やコードのレビュー、ペネトレーションテストなどを行うことができます。

AWS ネイティブのサービスでペネトレーションテストを実施できることは Security Agent の特に着目すべき点です。

また、追加設定を行うことで、認証が必要なサービスや VPC 内リソースに対してもペネトレーションテストを実行できます。

今回は Security Agent で VPC 内リソースに対してペネトレーションテストを実行してみます。

公式ドキュメント

やってみる

テスト対象のアプリケーションを準備

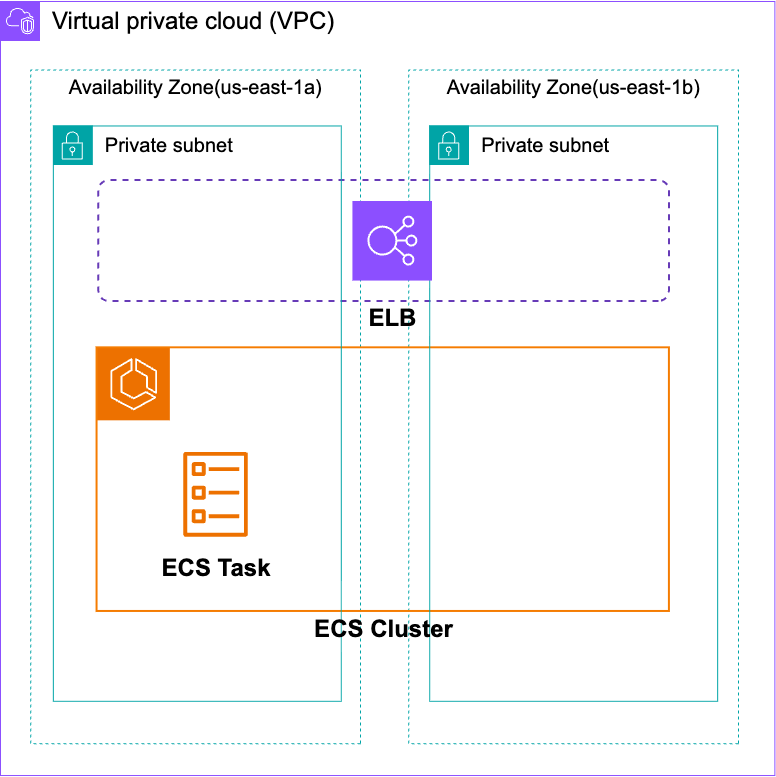

ペネトレーションテスト対象のアプリケーションを下記構成で構築します。

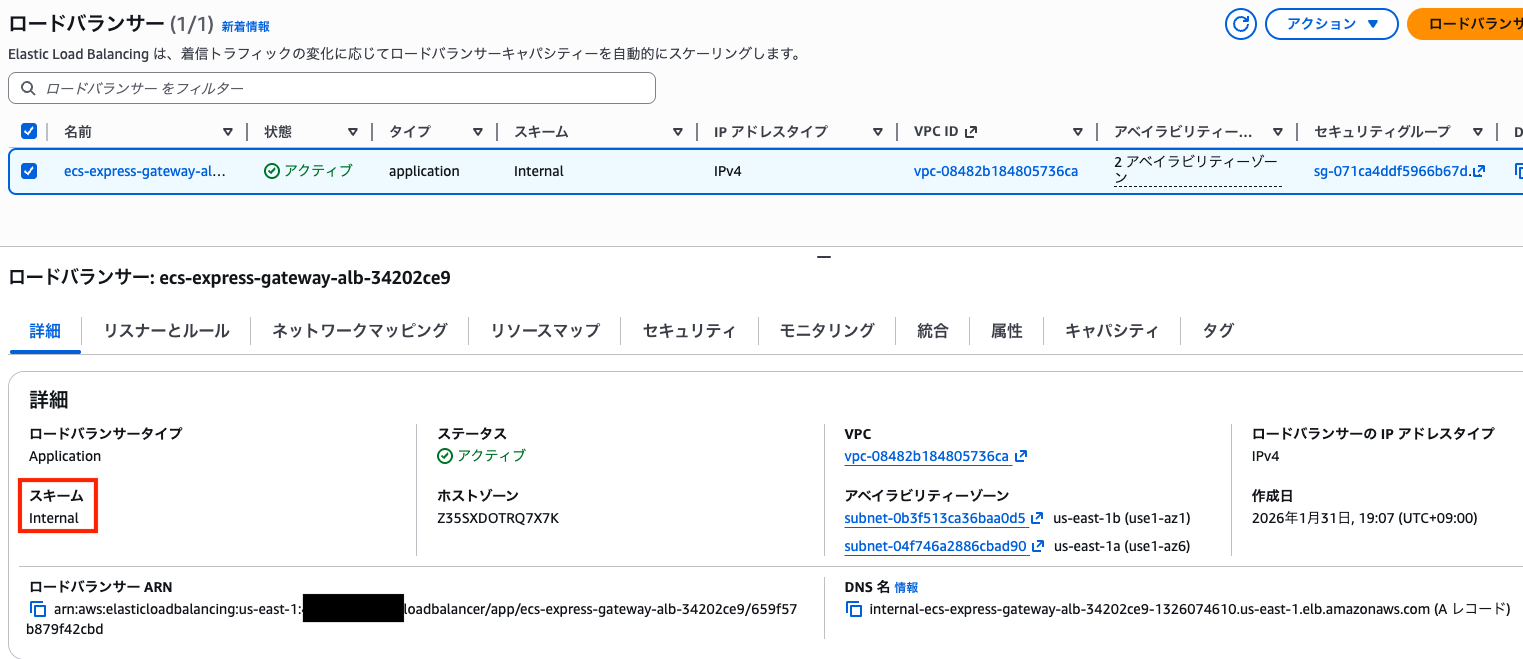

Internal な ALB を利用しているので、VPC 内からしか疎通できません。

また、閉域で試してみたかったので ECR からのイメージプル時だけ NAT Gateway を追加して構築後に削除しました。

現状 Security Agent が us-east-1 でしか利用できないので、各種インフラも us-east-1 に作成しています。

ドメインを指定したインターネット越しのペネトレーションテストであれば、us-east-1 の Security Agent から ap-northeast-1 などのリソースを対象にテストすることも可能です(ドメインの所有権さえ確認できれば、後はドメインを指定してペネトレーションテストするだけ)。

ただし、VPC 内リソースに対してテストする際は Security Agent と対象の VPC は同一リージョンに存在する必要があります。

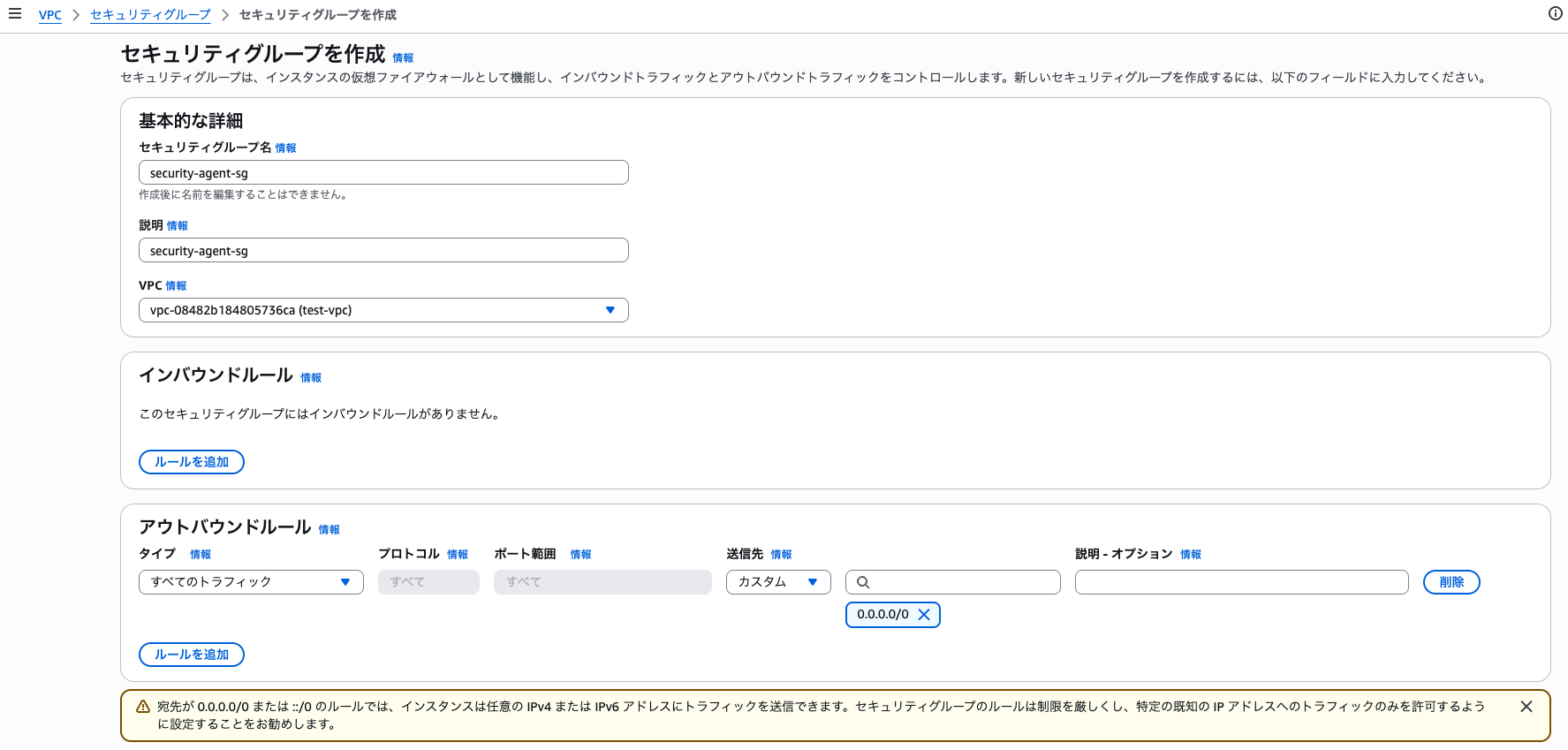

セキュリティグループ作成

事前に Security Agent が利用するセキュリティグループを作成しておきます。

通信要件が良くわからなかったのですが、インバウンド通信はいらないだろうということでアウトバウンドだけ全解放しています。

セキュリティを考慮すると、「送信先」を絞った方が良い気はします。

とはいえ、Security Agent は元々ターゲットのドメインしかアクセスしないようなので、セキュリティグループを緩めても好き勝手 VPC 内にアクセスすることは無さそうです。

If your application needs to access URLs that are outside of your target domain, including for login purposes, then please add all the URLs to the Additional allowed URLs field.

https://docs.aws.amazon.com/ja_jp/securityagent/latest/userguide/quickstart.html#_step_4_run_a_penetration_test

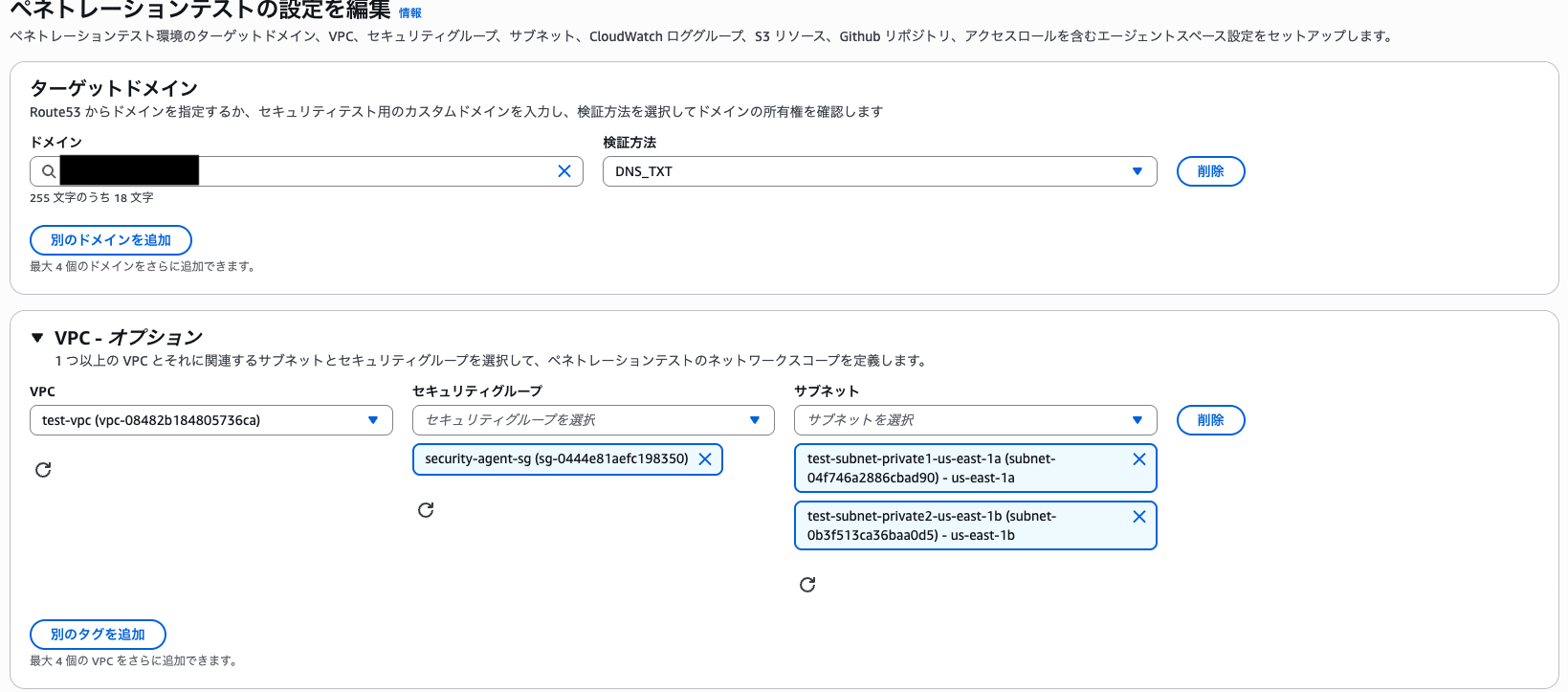

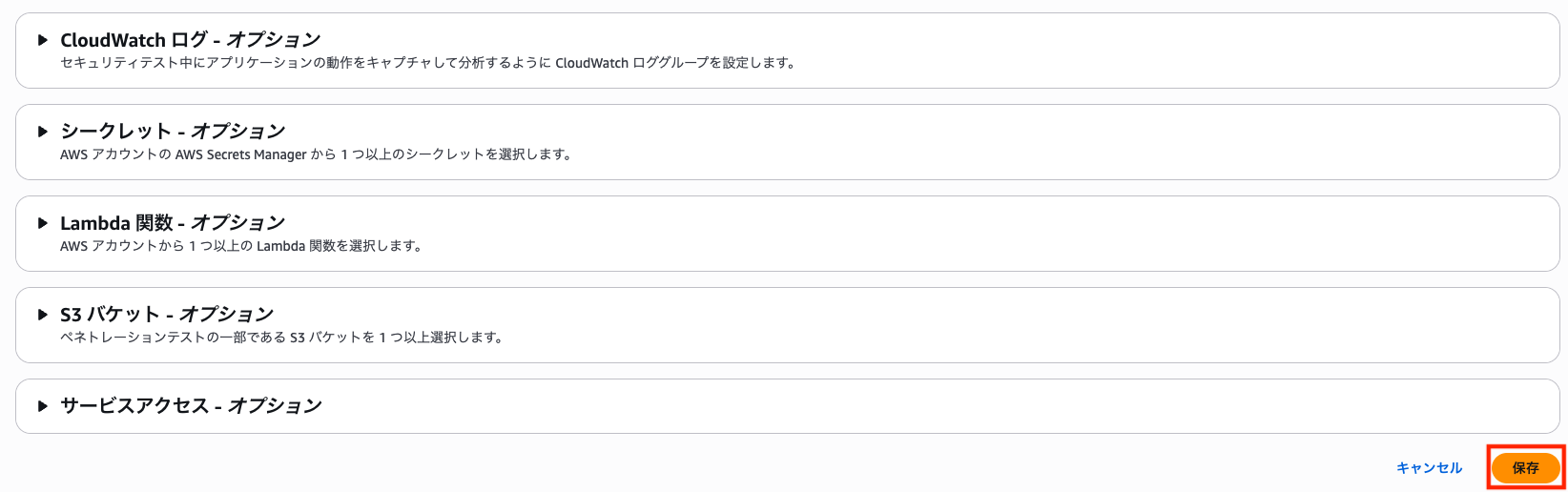

ペネトレーションテスト設定

作成したセキュリティグループとテストを実施するサブネットを選択します。

ターゲットドメインの設定と VPC 設定のみを行えば問題ありません。

ペネトレーションテスト実施

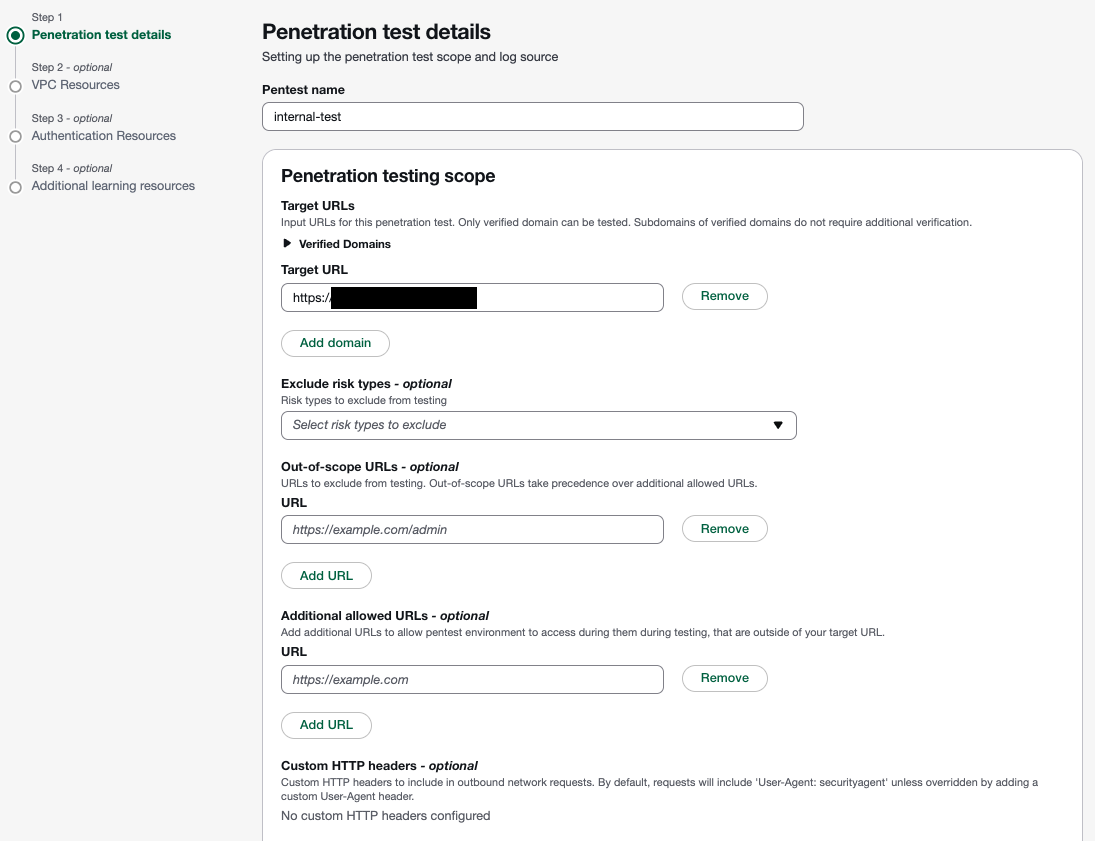

Security Agent の Web アプリからペネトレーションテストを作成します。

対象のドメインと Service Role を指定します。

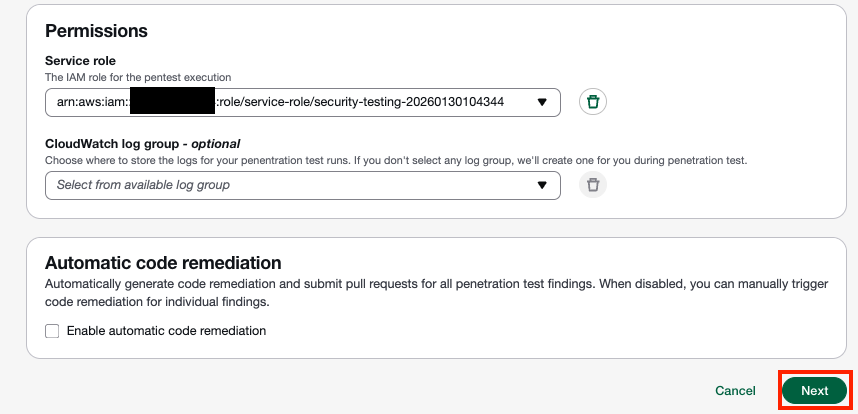

改めて VPC とサブネット、セキュリティグループを指定します。

ペネトレーションテスト設定では複数のサブネットを指定できましたが、実際にペネトレーションテストを作成する際は明示的にサブネットを一つ選択する必要があるようです。

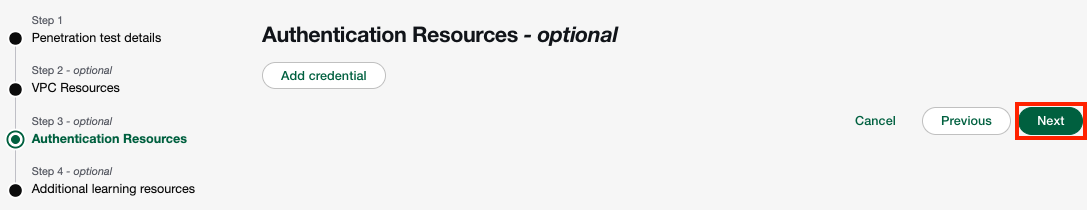

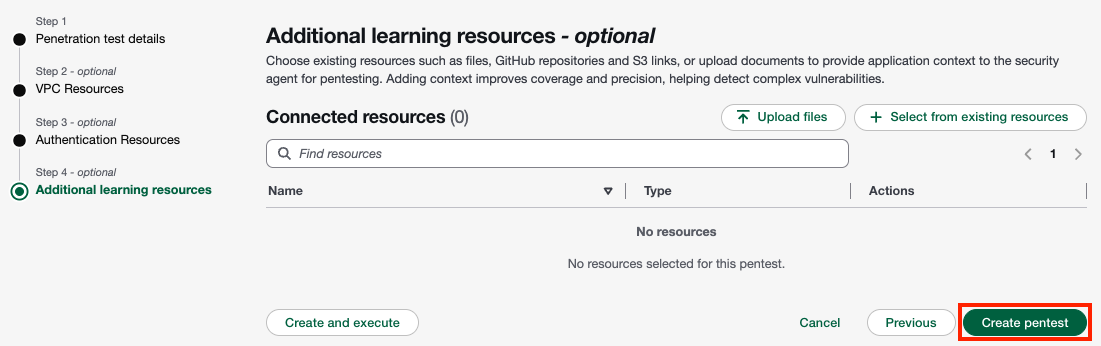

その他設定は特に行わず「Create pentest」をクリックします。

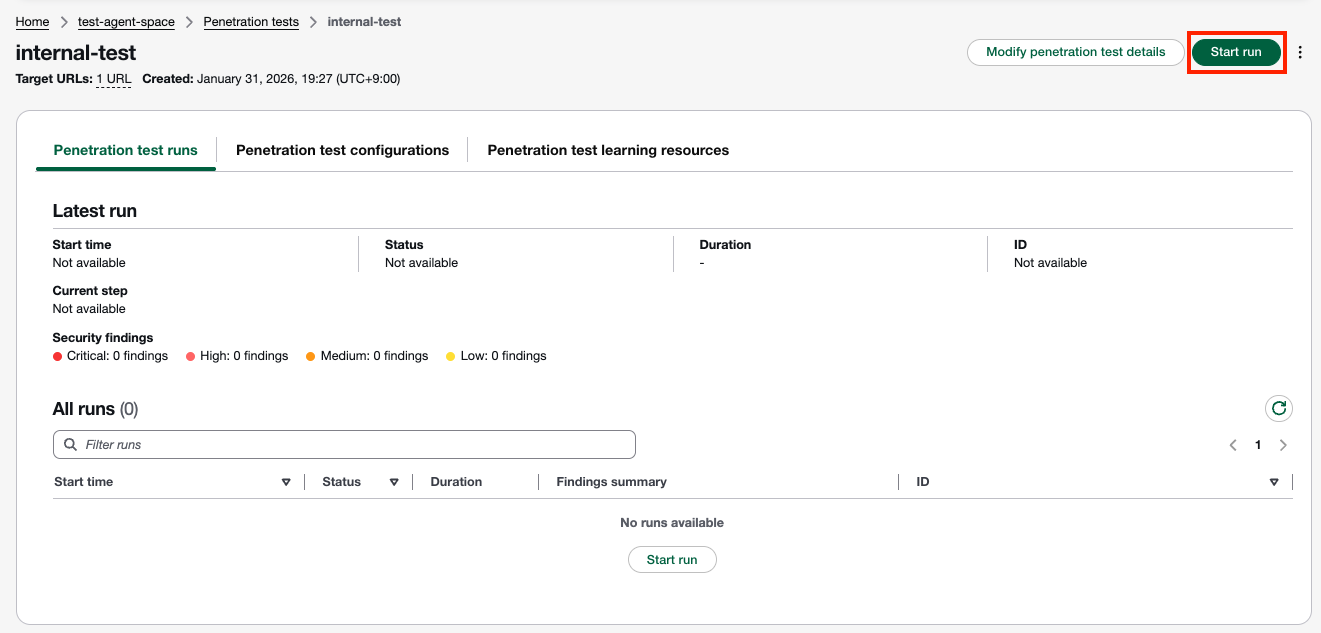

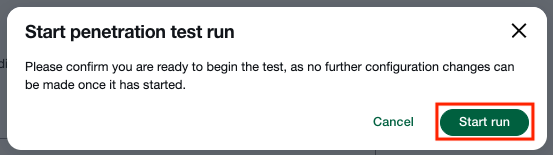

続いて、ペネトレーションテストを実行します。

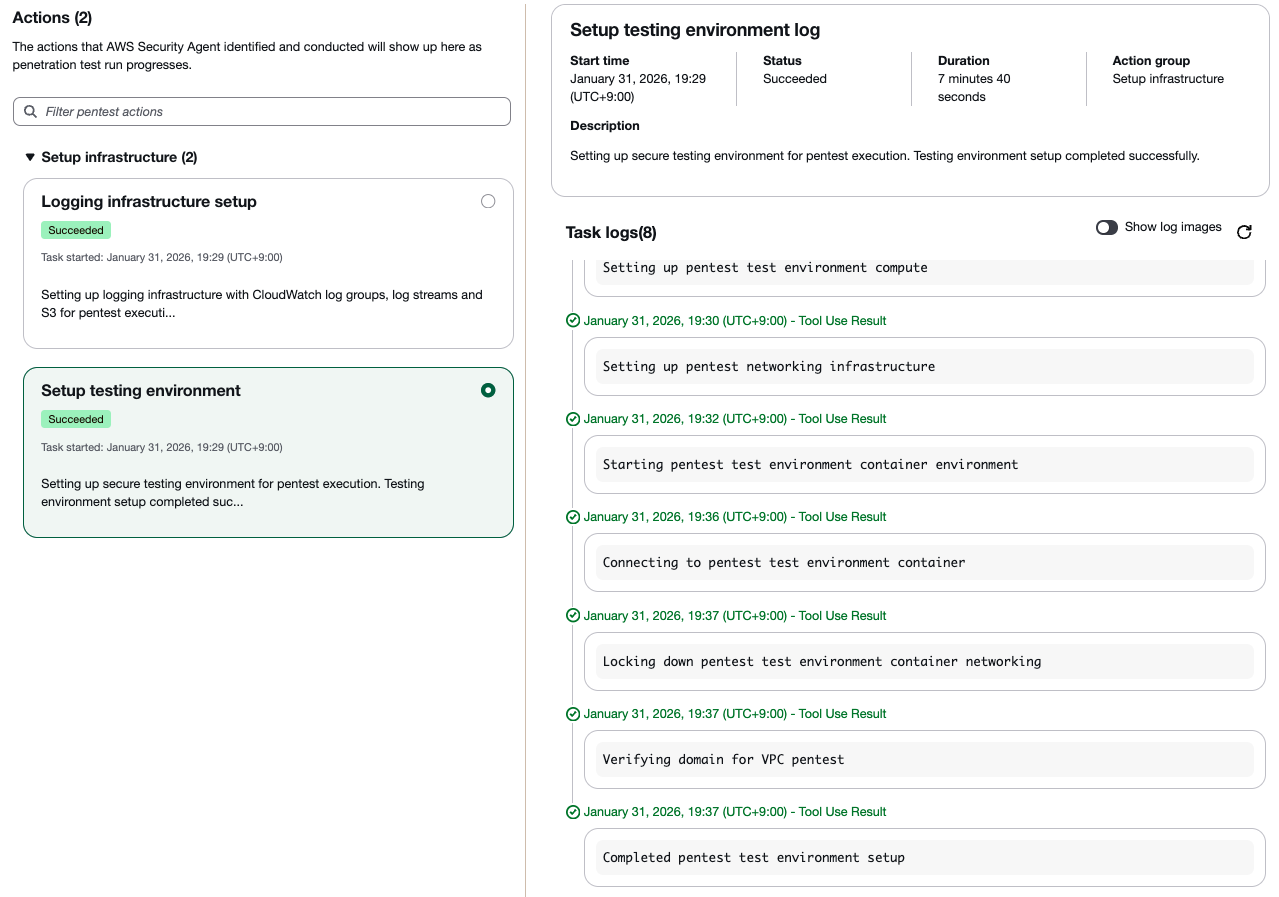

VPC 内のリソースを対象にした際も Setup Infrastructure フェーズが完了しました。

「Verifying domain for VPC pentest」などと表示されているので、VPC 設定を行うとこの部分で良い感じに設定してくれるのだと思います。

このタイミングで「CodeBuild managed eni」と記載された ENI が選択したサブネットに作成されていました。

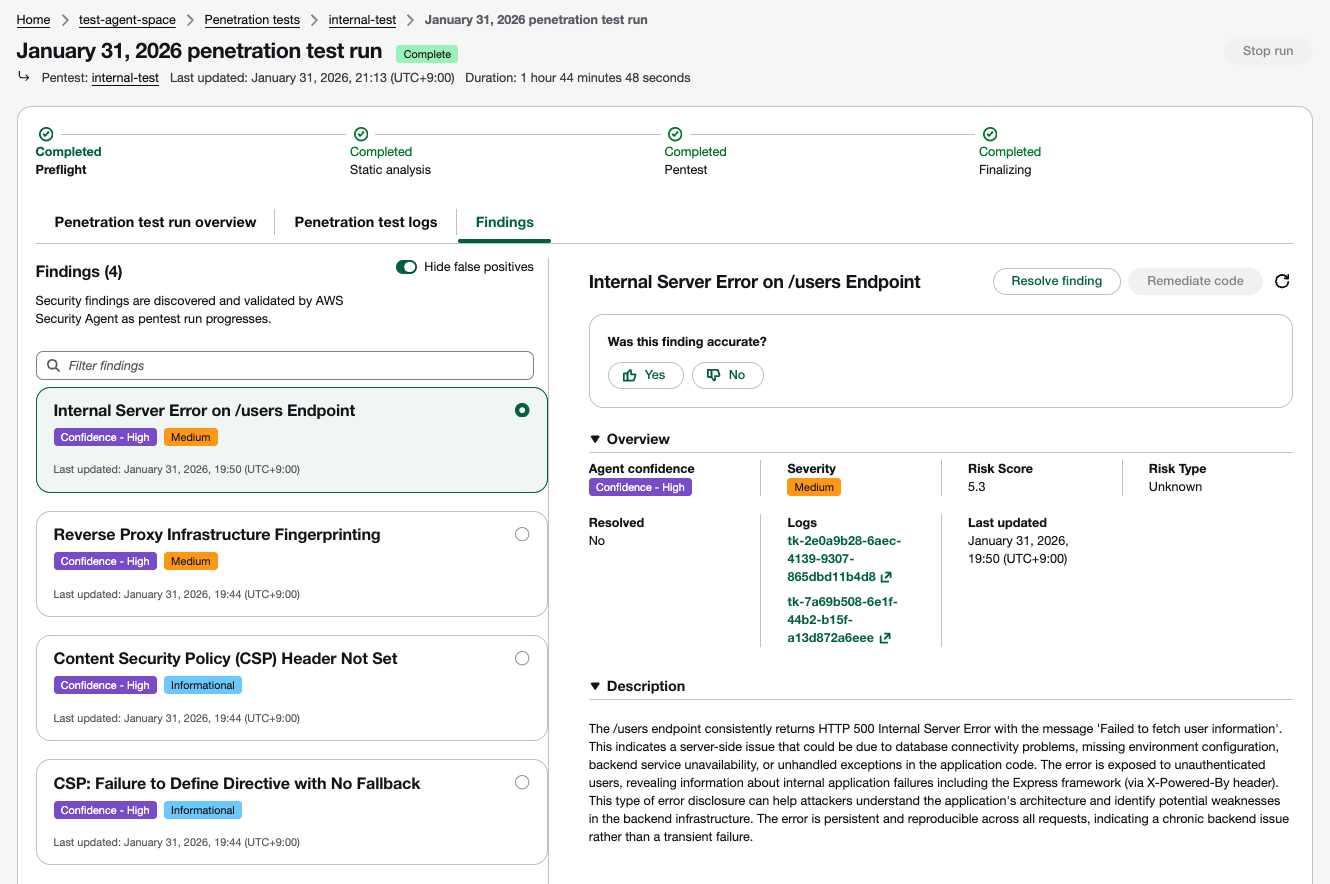

無事 Findings も検知されました。

最後に

VPC 内のリソースに対しても Security Agent で簡単にペネトレーションテストを実行できました。

VPC 連携の簡単さは他の SaaS には無い、大きな強みだと思いました。

Security Agent の GA が望ましいですね!