![【Security Hub修復手順】[Inspector.3] Amazon Inspector の Lambda コードスキャンを有効にする必要があります](https://images.ctfassets.net/ct0aopd36mqt/wp-thumbnail-e71a738589e583b65670923628e8b6f4/45568b9fd457506bd2f3d6fd304d4b6a/aws-security-hub?w=3840&fm=webp)

【Security Hub修復手順】[Inspector.3] Amazon Inspector の Lambda コードスキャンを有効にする必要があります

この記事は公開されてから1年以上経過しています。情報が古い可能性がありますので、ご注意ください。

皆さん、お使いのAWS環境のセキュリティチェックはしていますか?

当エントリでは、AWS Security HubによるAWS環境のセキュリティ状況スコアリングに該当する項目についての修復手順をご紹介します。

本記事の対象コントロール

[Inspector.3] Amazon Inspector Lambda コードスキャンを有効にする必要があります

[Inspector.3] Amazon Inspector Lambda code scanning should be enabled

前提条件

本記事はAWS Security Hubで「AWS基礎セキュリティのベストプラクティススタンダード」を利用されている方向けの内容となります。

AWS Security Hubの詳細についてはこちらのブログをご覧ください。

対象コントロールの説明

本コントロールは、Amazon Inspector Lambda コードスキャンが有効になっているかどうかをチェックします。

Lambda コードスキャンが無効の場合、コントロールは「失敗」と判定されます。

Lambda コードスキャンは、Amazon CodeGuruを活用したAWSセキュリティベストプラクティスに基づき、カスタムコードをスキャンします。

サポートされているプログラミング言語には、以下があります。詳細

- Java

- Node.js

- Python

- Ruby

- .NET

Lambda コードスキャンを有効化しない場合、以下のようなセキュリティリスクが生じる可能性があります。代替のソリューションを導入していない場合は、有効化をお勧めします。

- インジェクション攻撃、データ漏洩、暗号化の不備などの脆弱性を含むコードが検出されずに残る可能性がある

- 新たに発見された脆弱性(CVE)に対して迅速に対応が難しい

なお、Lambda コードスキャンを有効化する際は、Lambda 標準スキャンも同時に有効化する必要があります。

東京リージョンでの料金は、以下の通りです。1ヶ月間でLambda関数1つあたり、0.65 USDかかります。

- Lambda コードスキャンで、1か月あたりにスキャンされた AWS Lambda 関数の平均数: 0.65 USD per Lambda 関数

- Lambda 関数の平均数 = (Lambda 関数に対する Amazon Inspector のカバー時間の合計)/(1ヶ月、つまり720時間)

Lambda コードスキャンを有効化すると、過去90日間に呼び出されたか更新されたすべての Lambda 関数がスキャンの対象となります。

また、以下のタイミングでLambda関数がスキャンされます。

- 既存の Lambda 関数を検出した時(コードスキャンを有効化したタイミング)

- 新しいLambda関数がデプロイした時

- 既存の Lambda 関数またはLambda Layerが更新された時

- Inspector データベースに新しい共通脆弱性識別子 (CVE) 項目が追加され、既存のLambda関数に関連している場合

事例

AWSが示す本機能の有効性の一例として、Lambda 関数内にハードコードされたアクセスキーの検出が挙げられます。

この事例は、デプロイされたLambdaに脆弱性が発見された場合、スキャンし検知できることを示しています。

マルチアカウントの場合

マルチアカウント環境では、このコントロールは委任された Amazon Inspector 管理者アカウントでのみ評価されます。

組織内のメンバーアカウントにおけるLambda コードスキャン機能の有効化または無効化は、委任された管理者アカウントのみが実行できます。

メンバーアカウントは、自身のアカウントからこの機能の設定を変更することはできません。

修復手順

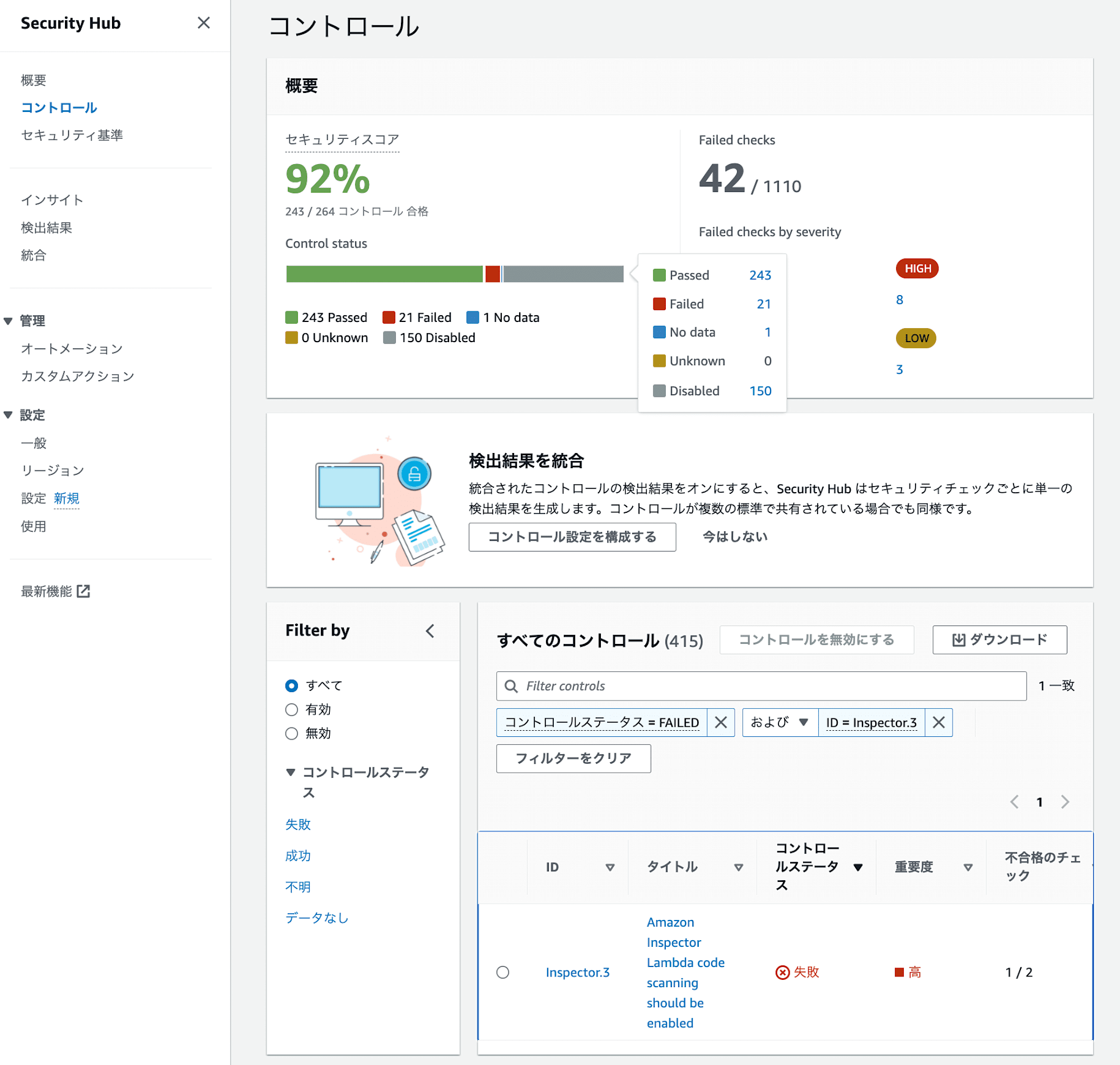

1 コントロールの確認方法

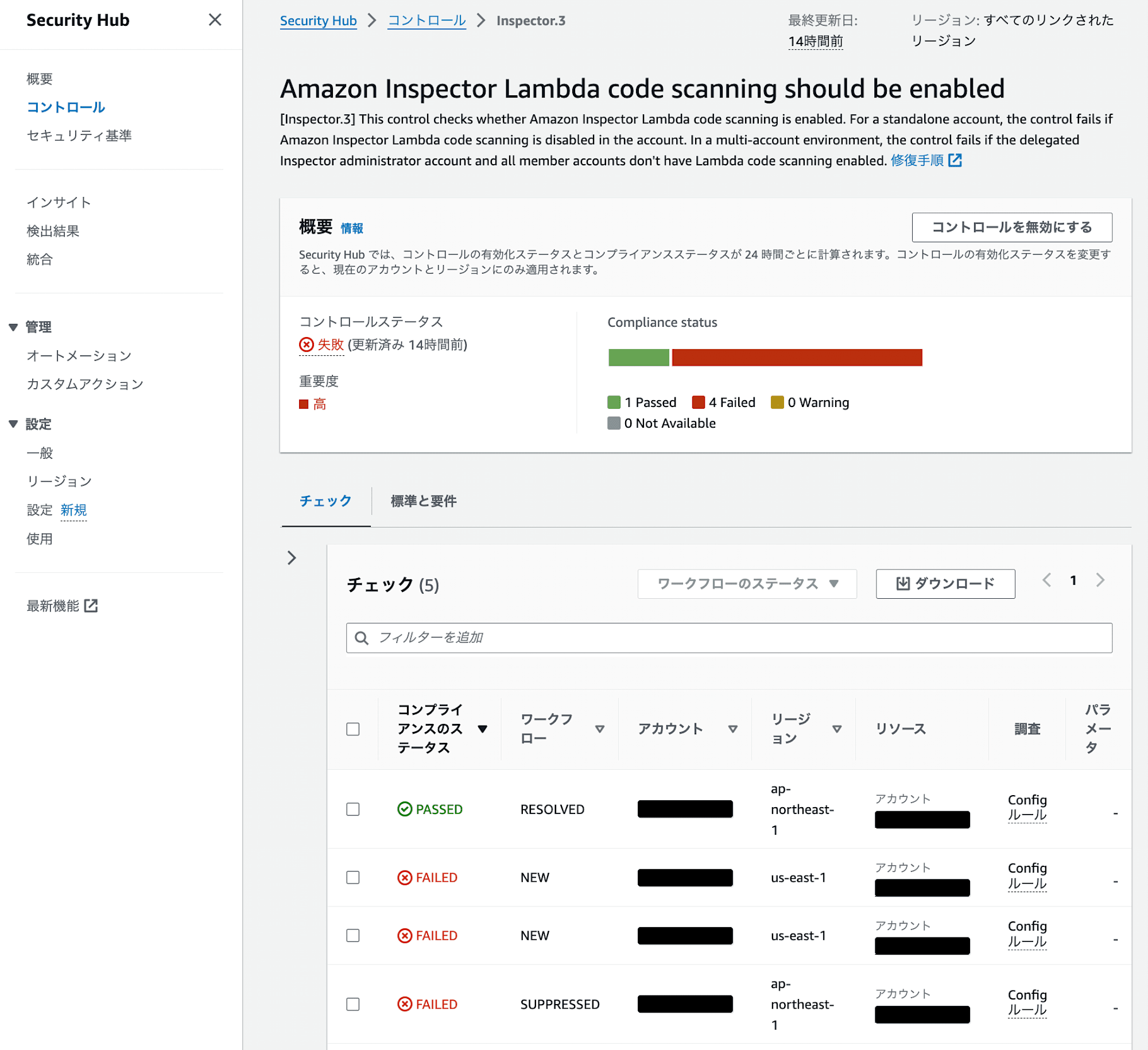

- AWSマネージメントコンソールにログインし、AWS 基礎セキュリティのベストプラクティス v1.0.0にて、「Inspector.3」を検索し、タイトルを選択します。

- リソースの欄から失敗が確認できます。

2 ステークホルダーに確認

ステークホルダー(リソースの作成者や管理している部署などの関係者)に以下の点を確認します。

- Inspector Lambda コードスキャンを有効化してよいか

- 有効化しない場合は、Security Hubで当該コントロールを「抑制済み」に設定します。

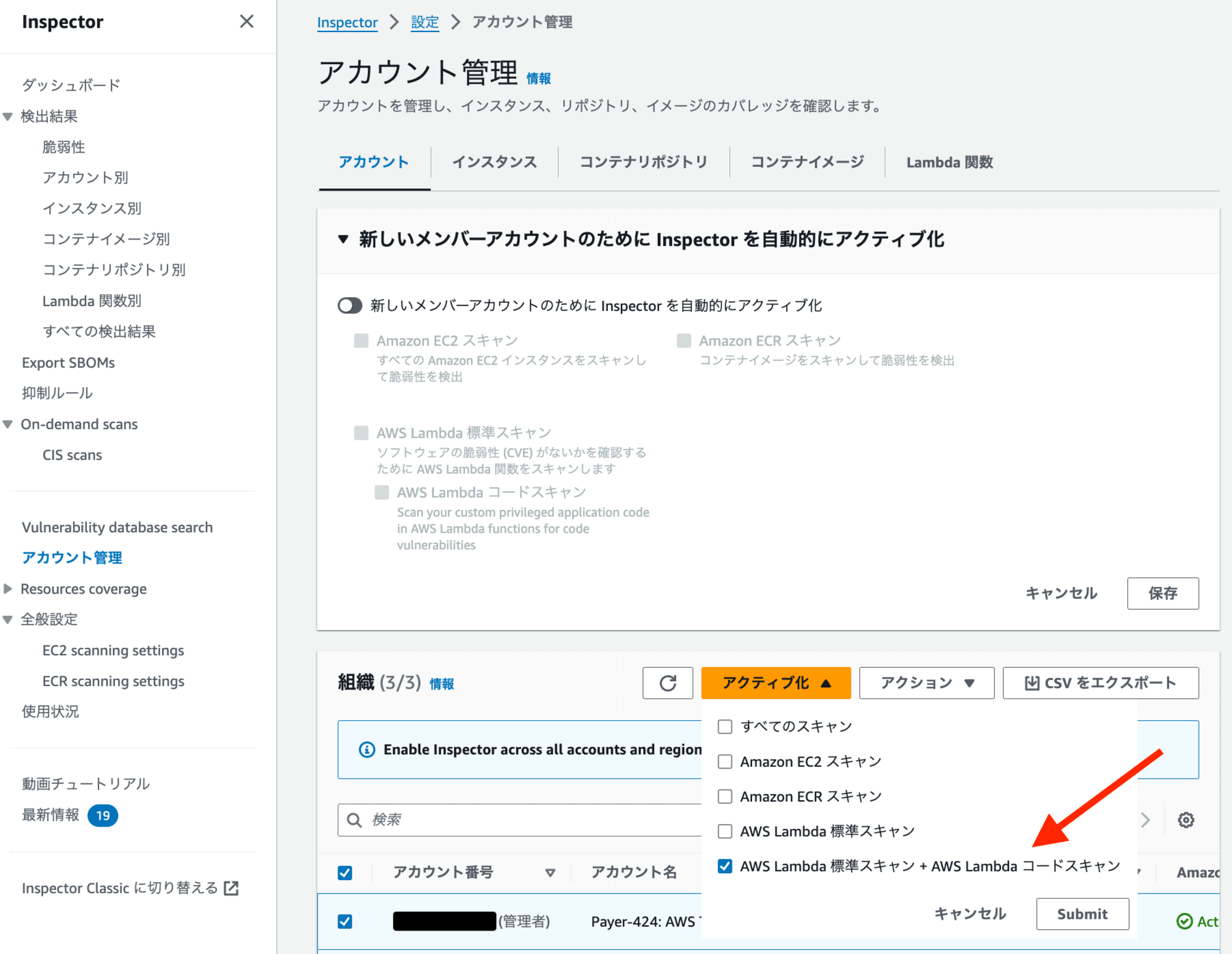

3 有効にする

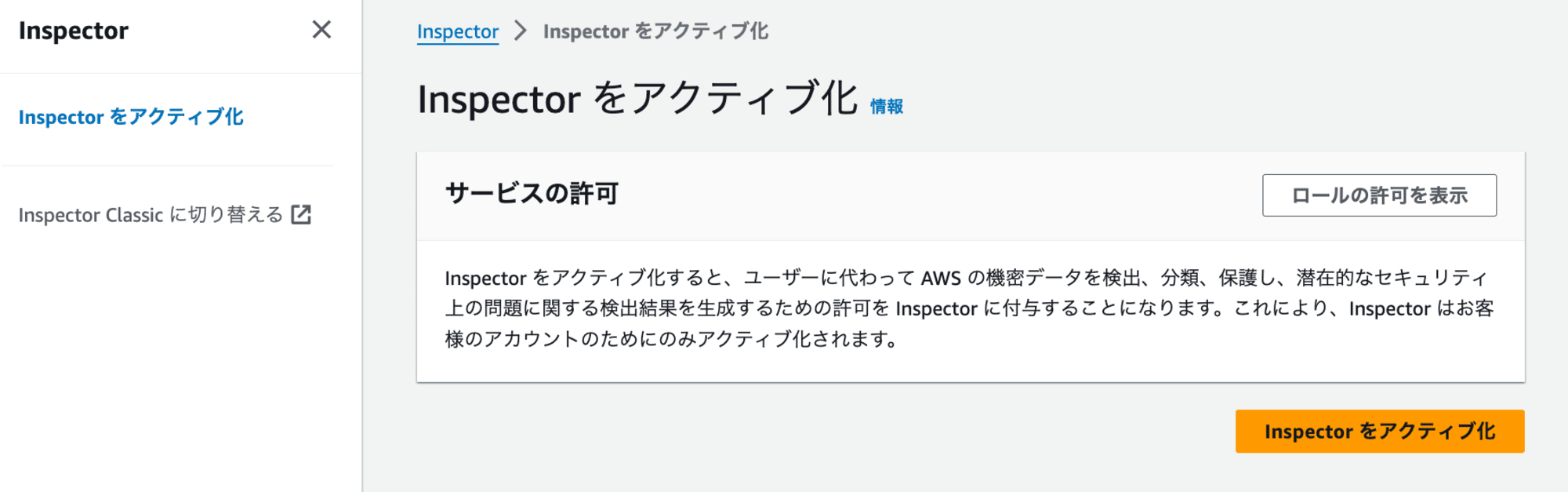

- AWSマネジメントコンソールからInspectorサービスページに移動し、「Inspectorをアクティブ化」をクリックします。

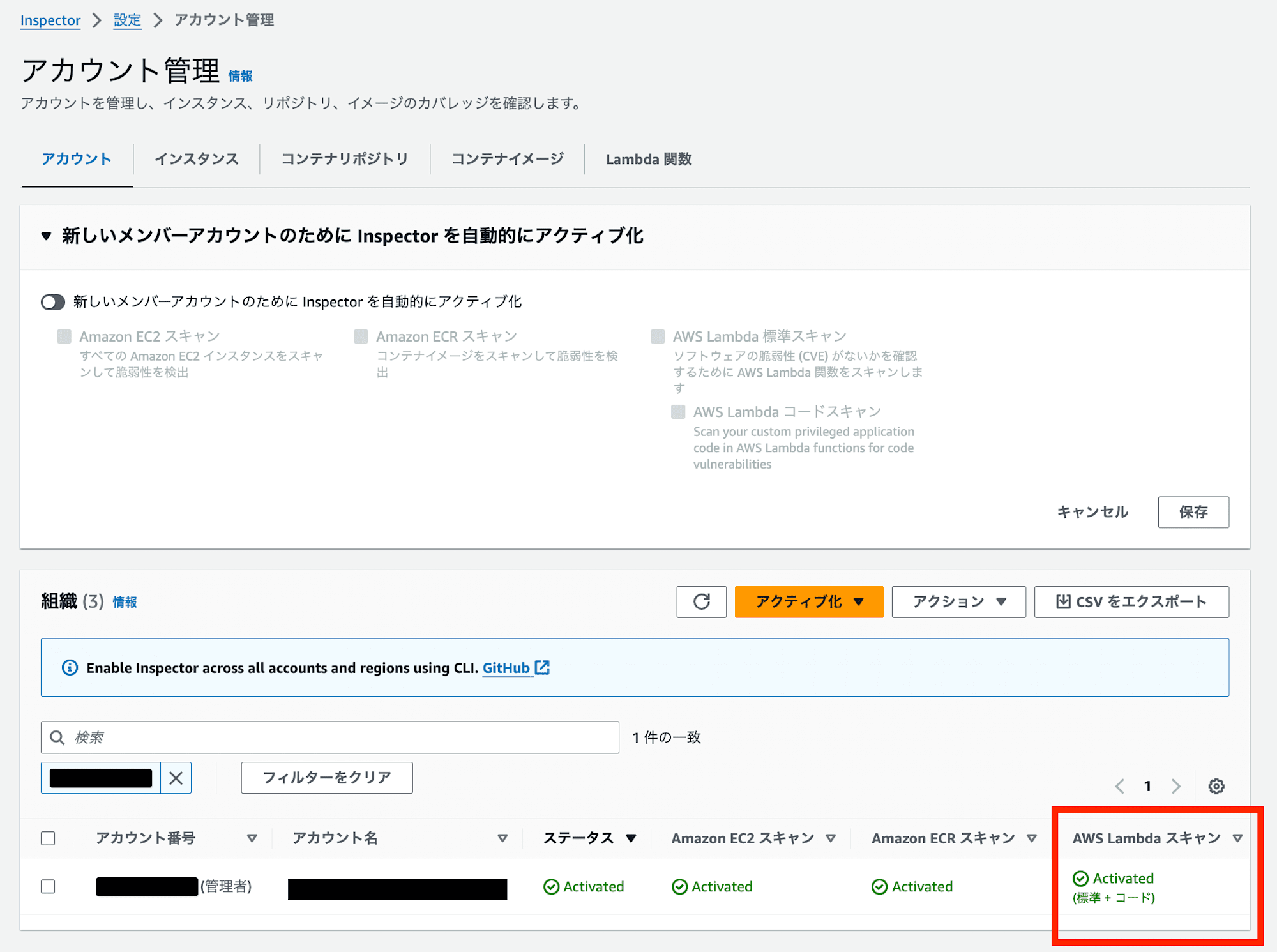

- 「AWS Lambda(標準 + コード)」が有効化されていれば、作業は完了です。

- アクティブ化されていない場合、[アクティブ化] から [AWS Lambda 標準スキャン + AWS Lambda コードスキャン] を選択し、[Submit] をクリックすることで有効化できます。

最後に

今回は、AWS Security HubによるAWS環境のセキュリティ状況スコアリングに該当する項目についての修正手順をご紹介しました。

コントロールを修正して、お使いのAWS環境のセキュリティをパワーアップさせましょう!

最後までお読みいただきありがとうございました!どなたかのお役に立てれば幸いです。

参考