Active Directoryにドメイン参加しているWindows ServerのEC2インスタンスを別VPCに移動させてみた

ドメイン参加しているWindows Serverを別VPCに移動させたい

こんにちは、のんピ(@non____97)です。

皆さんはドメイン参加しているWindows Serverを別VPCに移動させたいなと思ったことはありますか? 私はあります。

VPCのCIDRの振り直しなどでEC2インスタンスを別VPCに引っ越しさせたい時があります。

ドメイン参加している場合については何か特別なステップが必要なのでしょうか。

実際に確認をしてみます。

いきなりまとめ

- 手順は以下のとおり

- (EC2 Launch v2がインストールされていない Windows Server 2016、Windows Server 2019の場合) EC2 Launch v2をインストールする

- (EC2 Launch v2がインストールされていない Windows Server 2016、Windows Server 2019の場合) リンクローカルアドレスへのスタティックルートを削除する

- オリジナルインスタンスを停止する

- オリジナルインスタンスのAMIを取得する

- オリジナルインスタンスのAMIを用いて新規にEC2インスタンス(以降リストアインスタンス)を作成する

- (EC2 Launch v2がインストールされていなかった Windows Server 2016、Windows Server 2019の場合) リストアインスタンスにてライセンスの手動再認証、もしくはOS再起動を実施する

- リストアインスタンス作成後もリストアインスタンスを停止させ、オリジナルインスタンスを起動することで、正常にドメインユーザーでオリジナルインスタンスにRDP接続できる

- あくまで本検証環境の結果

- Active Directory統合ゾーンを使用している場合、オリジナルインスタンスおよびリストアインスタンスを起動したタイミングで起動したインスタンスのIPアドレスがAレコードに登録される

- 要するに後勝ち

- 以下についても気をつけよう

- リストア先でAD DCへの到達できるか

- IPアドレスをDHCPではなく、OS内でスタティックに保持していないか

- hostsファイルで移行対象のEC2インスタンスのIPアドレスを指定していないか

- 各種ソフトウェアがライセンス切れなど起こさず正常に動作するか

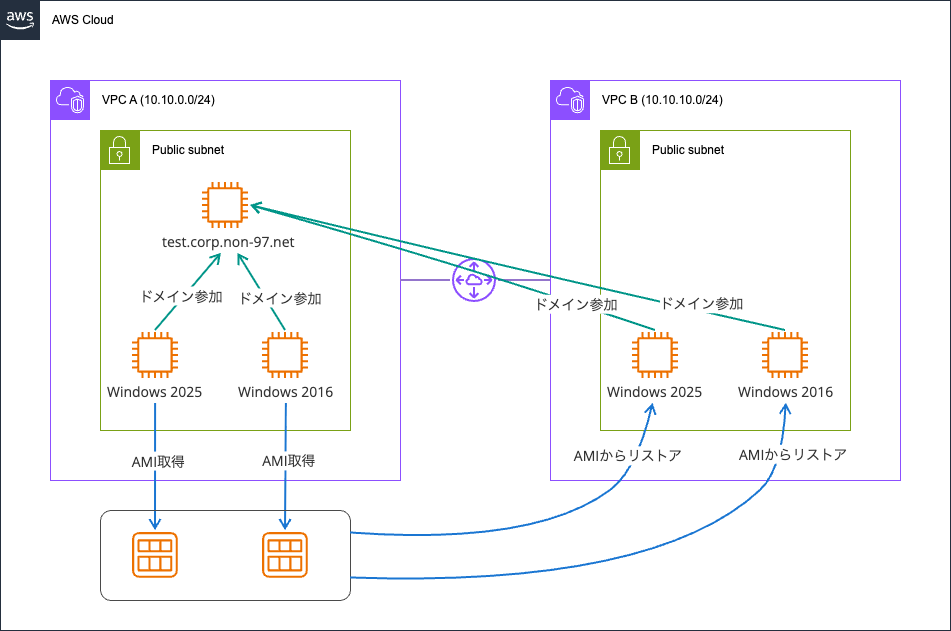

検証環境

検証環境は以下のとおりです。

ドメイン参加しているWindows Server 2025とWindows Server 2019を用意して、それぞれのAMIを用いて別VPCでEC2インスタンスを起動させます。

今回のシナリオではドメイン参加したEC2インスタンスをテンプレートとして展開するような使い方ではなく、バックアップからのリストアのような形になるため、オリジナルのEC2インスタンスとリストアしたEC2インスタンスが同時に起動するシチュエーションではありません。そのため、SIDの重複による影響はないと考えます。

なお、そもそもSIDの重複は以下Microsoft公式ドキュメントで言及されているとおり、特定のケースを除いて即座に問題があるものではありません。結局はアプリケーション次第です。

マイクロソフトがこの方法で変更されたシステムをサポートしない理由は、Sysprep と異なり、これらのツールでは、Windows がマシン SID への参照を隠している場所を必ずしもすべて認識できないためです。古いマシン SID と新しいマシン SID が混在しているシステムの信頼性やセキュリティは保証できません。

それでは、複数のコンピューターが同じマシン SID を持つことは問題になるでしょうか。唯一問題になるとしたら、Windows が他のコンピューターのマシン SID を参照する場合です。たとえば、リモート システムに接続し、ローカル マシン SID がリモート マシンに転送され、アクセス許可チェックに使用される場合、SID の重複はセキュリティの問題を引き起こす可能性があります。

..(中略)..

SID の重複が問題になる最後のケースは、分散アプリケーションがコンピューターを一意に識別するためにマシン SID を使用している場合です。マイクロソフトのどのソフトウェアもこのケースには当てはまりません。また、すべての DC が同じマシン SID を持つという事実から、当然このようなマシン SID の使用方法は機能しません。コンピューターの一意性に依存するソフトウェアは、コンピューター名またはコンピューターのドメイン SID (ドメイン内のコンピューター アカウントの SID) のいずれかを使用しています。

..(中略)..

Sysprep は、ほかにもマシン固有の状態をリセットします。それが重複していると、Windows Server Update Services (WSUS) などの特定のアプリケーションに問題が発生する可能性があるためです。したがって、マイクロソフトのサポート方針として、今後も複製されたシステムは Sysprep を使用して一意であることが要求されることに注意してください。

ドメイン参加している同一SIDのWindows Serverが起動していたとしても、どちらのWindows Serverに対してもドメインユーザーでRDP接続できることもあります。

確実に別マシンであることを保障しなければならない場合はSysprepを使いましょう。

Windows Server 2025の場合

オリジナルインスタンスのドメイン参加

まずはWindows Server 2025の場合です。

ローカルのAdministratorユーザーでRDP接続をして、現在のユーザーおよびSID、EC2 Launchのバージョンを確認します。

> whoami

ec2amaz-9ql2gmm\administrator

> whoami -fqdn

ERROR: Unable to get Fully Qualified Distinguished Name (FQDN) as the current

logged-on user is not a domain user.

> Get-WmiObject win32_useraccount | Select domain,name,sid

domain name sid

------ ---- ---

EC2AMAZ-9QL2GMM Administrator S-1-5-21-2528969821-1229668491-1925575163-500

EC2AMAZ-9QL2GMM DefaultAccount S-1-5-21-2528969821-1229668491-1925575163-503

EC2AMAZ-9QL2GMM Guest S-1-5-21-2528969821-1229668491-1925575163-501

EC2AMAZ-9QL2GMM WDAGUtilityAccount S-1-5-21-2528969821-1229668491-1925575163-504

> & "C:\Program Files\Amazon\EC2Launch\EC2Launch.exe" version

2.2.63

オリジナルインスタンスをドメイン参加させます。

> Get-DnsClientServerAddress

InterfaceAlias Interface Address ServerAddresses

Index Family

-------------- --------- ------- ---------------

Ethernet 6 IPv4 {10.10.0.2}

Ethernet 6 IPv6 {}

Loopback Pseudo-Interface 1 1 IPv4 {}

Loopback Pseudo-Interface 1 1 IPv6 {fec0:0:0:ffff::1, fec0:0:0:ffff::2, fec0:0:0:ffff::3}

> Set-DnsClientServerAddress -InterfaceIndex 6 -ServerAddresses ("10.10.0.7")

> Get-DnsClientServerAddress

InterfaceAlias Interface Address ServerAddresses

Index Family

-------------- --------- ------- ---------------

Ethernet 6 IPv4 {10.10.0.7}

Ethernet 6 IPv6 {}

Loopback Pseudo-Interface 1 1 IPv4 {}

Loopback Pseudo-Interface 1 1 IPv6 {fec0:0:0:ffff::1, fec0:0:0:ffff::2, fec0:0:0:ffff::3}

> $password=ConvertTo-SecureString -AsPlainText -Force "<ドメインのAdministratorのパスワード>"

> $credential=New-Object System.Management.Automation.PSCredential("test.corp.non-97.net\Administrator",$password)

> Add-Computer -DomainName test.corp.non-97.net -Credential $credential -Restart -Force

OS再起動完了後、ドメインのAdministratorユーザーでRDP接続します。

> whoami

test\administrator

> whoami -fqdn

CN=Administrator,CN=Users,DC=test,DC=corp,DC=non-97,DC=net

> Get-WmiObject win32_useraccount | Select domain,name,sid

domain name sid

------ ---- ---

EC2AMAZ-9QL2GMM Administrator S-1-5-21-2528969821-1229668491-1925575163-500

EC2AMAZ-9QL2GMM DefaultAccount S-1-5-21-2528969821-1229668491-1925575163-503

EC2AMAZ-9QL2GMM Guest S-1-5-21-2528969821-1229668491-1925575163-501

EC2AMAZ-9QL2GMM WDAGUtilityAccount S-1-5-21-2528969821-1229668491-1925575163-504

TEST Administrator S-1-5-21-4052686489-4158583679-2609969279-500

TEST Guest S-1-5-21-4052686489-4158583679-2609969279-501

TEST krbtgt S-1-5-21-4052686489-4158583679-2609969279-502

ドメイン上のコンピューターとしてのSIDが振られましたね。

AD DCのDNSサーバーに自ホストのAレコードが登録されていることを確認します。

> hostname

EC2AMAZ-9QL2GMM

> ipconfig

Windows IP Configuration

Ethernet adapter Ethernet:

Connection-specific DNS Suffix . : ec2.internal

Link-local IPv6 Address . . . . . : fe80::dd53:f1f2:69a0:763e%6

IPv4 Address. . . . . . . . . . . : 10.10.0.10

Subnet Mask . . . . . . . . . . . : 255.255.255.240

Default Gateway . . . . . . . . . : 10.10.0.1

> nslookup EC2AMAZ-9QL2GMM

Server: ip-10-10-0-7.ec2.internal

Address: 10.10.0.7

Name: EC2AMAZ-9QL2GMM.test.corp.non-97.net

Address: 10.10.0.10

ipconfigの結果とnslookupの結果が同じことからDNSレコードが登録されているようですね。

AD DC側からもDNSレコードが登録されていること、ドメイン参加していることを確認します。

> Get-DnsServerResourceRecord -ZoneName "test.corp.non-97.net" -Name "EC2AMAZ-9QL2GMM"

HostName RecordType Type Timestamp TimeToLive RecordData

-------- ---------- ---- --------- ---------- ----------

EC2AMAZ-9QL2GMM A 1 9/24/2025 5:00:00 AM 00:20:00 10.10.0.10

> Get-ADComputer -Identity "EC2AMAZ-9QL2GMM" -Properties *

AccountExpirationDate :

accountExpires : 9223372036854775807

AccountLockoutTime :

AccountNotDelegated : False

AllowReversiblePasswordEncryption : False

AuthenticationPolicy : {}

AuthenticationPolicySilo : {}

BadLogonCount : 0

badPasswordTime : 0

badPwdCount : 0

CannotChangePassword : False

CanonicalName : test.corp.non-97.net/Computers/EC2AMAZ-9QL2GMM

Certificates : {}

CN : EC2AMAZ-9QL2GMM

codePage : 0

CompoundIdentitySupported : {False}

countryCode : 0

Created : 9/24/2025 5:19:44 AM

createTimeStamp : 9/24/2025 5:19:44 AM

Deleted :

Description :

DisplayName :

DistinguishedName : CN=EC2AMAZ-9QL2GMM,CN=Computers,DC=test,DC=corp,DC=non-97,DC=net

DNSHostName : EC2AMAZ-9QL2GMM.test.corp.non-97.net

DoesNotRequirePreAuth : False

dSCorePropagationData : {1/1/1601 12:00:00 AM}

Enabled : True

HomedirRequired : False

HomePage :

instanceType : 4

IPv4Address : 10.10.0.10

IPv6Address :

isCriticalSystemObject : False

isDeleted :

KerberosEncryptionType : {RC4, AES128, AES256}

LastBadPasswordAttempt :

LastKnownParent :

lastLogoff : 0

lastLogon : 134031655929181900

LastLogonDate : 9/24/2025 5:19:45 AM

lastLogonTimestamp : 134031647851359892

localPolicyFlags : 0

Location :

LockedOut : False

logonCount : 7

ManagedBy :

MemberOf : {}

MNSLogonAccount : False

Modified : 9/24/2025 5:20:14 AM

modifyTimeStamp : 9/24/2025 5:20:14 AM

msDS-SupportedEncryptionTypes : 28

msDS-User-Account-Control-Computed : 0

Name : EC2AMAZ-9QL2GMM

nTSecurityDescriptor : System.DirectoryServices.ActiveDirectorySecurity

ObjectCategory : CN=Computer,CN=Schema,CN=Configuration,DC=test,DC=corp,DC=non-97,DC=net

ObjectClass : computer

ObjectGUID : 07a57705-2875-488a-83a5-f7b115012eb1

objectSid : S-1-5-21-4052686489-4158583679-2609969279-1106

OperatingSystem : Windows Server 2025 Datacenter

OperatingSystemHotfix :

OperatingSystemServicePack :

OperatingSystemVersion : 10.0 (26100)

PasswordExpired : False

PasswordLastSet : 9/24/2025 5:19:44 AM

PasswordNeverExpires : False

PasswordNotRequired : False

PrimaryGroup : CN=Domain Computers,CN=Users,DC=test,DC=corp,DC=non-97,DC=net

primaryGroupID : 515

PrincipalsAllowedToDelegateToAccount : {}

ProtectedFromAccidentalDeletion : False

pwdLastSet : 134031647848748889

SamAccountName : EC2AMAZ-9QL2GMM$

sAMAccountType : 805306369

sDRightsEffective : 15

ServiceAccount : {}

servicePrincipalName : {WSMAN/EC2AMAZ-9QL2GMM, WSMAN/EC2AMAZ-9QL2GMM.test.corp.non-97.net,

TERMSRV/EC2AMAZ-9QL2GMM, TERMSRV/EC2AMAZ-9QL2GMM.test.corp.non-97.net...}

ServicePrincipalNames : {WSMAN/EC2AMAZ-9QL2GMM, WSMAN/EC2AMAZ-9QL2GMM.test.corp.non-97.net,

TERMSRV/EC2AMAZ-9QL2GMM, TERMSRV/EC2AMAZ-9QL2GMM.test.corp.non-97.net...}

SID : S-1-5-21-4052686489-4158583679-2609969279-1106

SIDHistory : {}

TrustedForDelegation : False

TrustedToAuthForDelegation : False

UseDESKeyOnly : False

userAccountControl : 4096

userCertificate : {}

UserPrincipalName :

uSNChanged : 32803

uSNCreated : 32788

whenChanged : 9/24/2025 5:20:14 AM

whenCreated : 9/24/2025 5:19:44 AM

AMIから別VPCでリストア

EC2インスタンスを停止させた上でAMIを取得し、取得したAMIを使って別VPC上でリストアします。

リストアする際にはオリジナルインスタンスを停止させたままです。

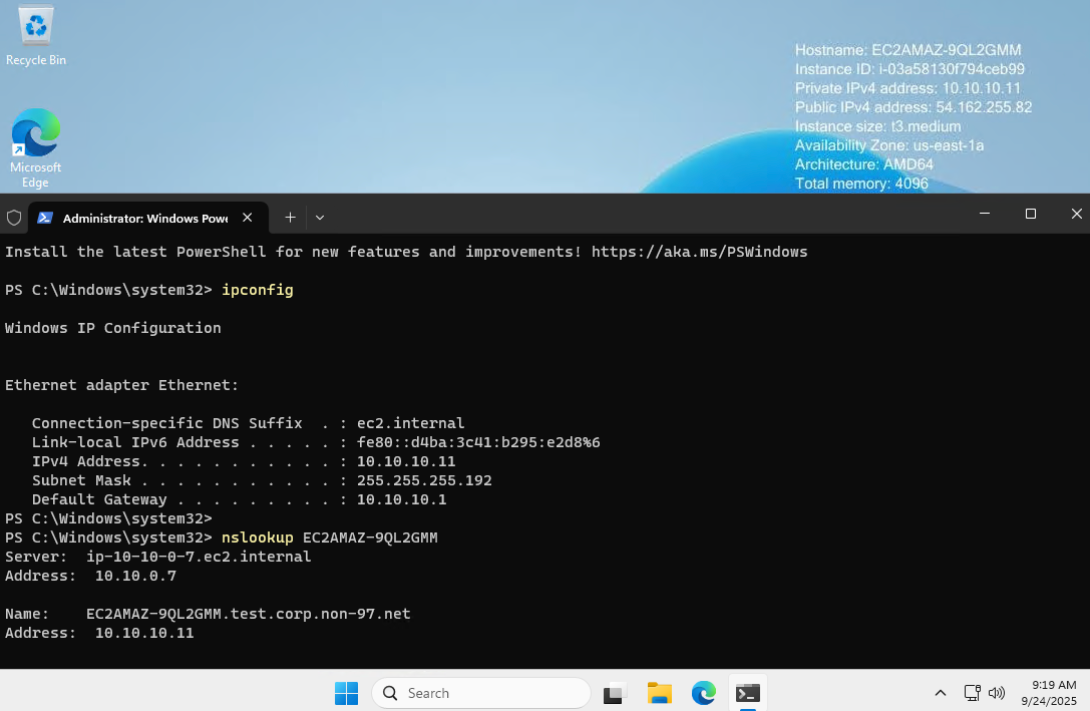

リストアインスタンスにドメインのAdministratorユーザーで接続し、現在のユーザーおよびSIDの確認、自ホストのnslookupを実施します。

> whoami

test\administrator

> whoami -fqdn

CN=Administrator,CN=Users,DC=test,DC=corp,DC=non-97,DC=net

> Get-WmiObject win32_useraccount | Select domain,name,sid

domain name sid

------ ---- ---

EC2AMAZ-9QL2GMM Administrator S-1-5-21-2528969821-1229668491-1925575163-500

EC2AMAZ-9QL2GMM DefaultAccount S-1-5-21-2528969821-1229668491-1925575163-503

EC2AMAZ-9QL2GMM Guest S-1-5-21-2528969821-1229668491-1925575163-501

EC2AMAZ-9QL2GMM WDAGUtilityAccount S-1-5-21-2528969821-1229668491-1925575163-504

TEST Administrator S-1-5-21-4052686489-4158583679-2609969279-500

TEST Guest S-1-5-21-4052686489-4158583679-2609969279-501

TEST krbtgt S-1-5-21-4052686489-4158583679-2609969279-502

> nslookup EC2AMAZ-9QL2GMM

Server: ip-10-10-0-7.ec2.internal

Address: 10.10.0.7

Name: EC2AMAZ-9QL2GMM.test.corp.non-97.net

Address: 10.10.10.11

こちらで以下を確認できました。

- 正常にRDP接続できること

- DNSレコードが更新されていること

- SIDが維持されていること

また、IPアドレスについては壁紙にも反映されていました。

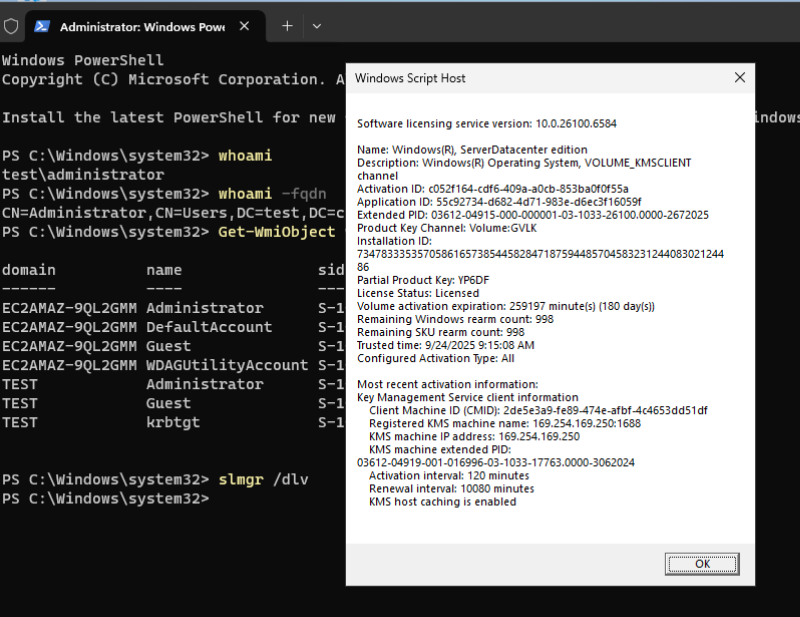

念の為ライセンスも確認します。結果は問題なくアクティベーションされています。

標準出力でPowerShellターミナルで結果を表示すると以下のようになります。

> cscript "C:\Windows\System32\slmgr.vbs" /dlv

Microsoft (R) Windows Script Host Version 10.0

Copyright (C) Microsoft Corporation. All rights reserved.

Software licensing service version: 10.0.26100.6584

Name: Windows(R), ServerDatacenter edition

Description: Windows(R) Operating System, VOLUME_KMSCLIENT channel

Activation ID: c052f164-cdf6-409a-a0cb-853ba0f0f55a

Application ID: 55c92734-d682-4d71-983e-d6ec3f16059f

Extended PID: 03612-04915-000-000001-03-1033-26100.0000-2672025

Product Key Channel: Volume:GVLK

Installation ID: 734783335357058616573854458284718759448570458323124408302124486

Partial Product Key: YP6DF

License Status: Licensed

Volume activation expiration: 257847 minute(s) (180 day(s))

Remaining Windows rearm count: 998

Remaining SKU rearm count: 998

Trusted time: 9/25/2025 7:45:21 AM

Configured Activation Type: All

Most recent activation information:

Key Management Service client information

Client Machine ID (CMID): 2de5e3a9-fe89-474e-afbf-4c4653dd51df

Registered KMS machine name: 169.254.169.250:1688

KMS machine IP address: 169.254.169.250

KMS machine extended PID: 03612-04919-001-016996-03-1033-17763.0000-3062024

Activation interval: 120 minutes

Renewal interval: 10080 minutes

KMS host caching is enabled

現在のルートやインスタンスメタデータにアクセスできることも確認しておきます。

> route print -4

===========================================================================

Interface List

6...0e 55 db 05 67 b1 ......Amazon Elastic Network Adapter

1...........................Software Loopback Interface 1

===========================================================================

IPv4 Route Table

===========================================================================

Active Routes:

Network Destination Netmask Gateway Interface Metric

0.0.0.0 0.0.0.0 10.10.10.1 10.10.10.11 20

10.10.10.0 255.255.255.192 On-link 10.10.10.11 276

10.10.10.11 255.255.255.255 On-link 10.10.10.11 276

10.10.10.63 255.255.255.255 On-link 10.10.10.11 276

127.0.0.0 255.0.0.0 On-link 127.0.0.1 331

127.0.0.1 255.255.255.255 On-link 127.0.0.1 331

127.255.255.255 255.255.255.255 On-link 127.0.0.1 331

169.254.169.123 255.255.255.255 On-link 10.10.10.11 40

169.254.169.249 255.255.255.255 On-link 10.10.10.11 40

169.254.169.250 255.255.255.255 On-link 10.10.10.11 40

169.254.169.251 255.255.255.255 On-link 10.10.10.11 40

169.254.169.253 255.255.255.255 On-link 10.10.10.11 40

169.254.169.254 255.255.255.255 On-link 10.10.10.11 40

224.0.0.0 240.0.0.0 On-link 127.0.0.1 331

224.0.0.0 240.0.0.0 On-link 10.10.10.11 276

255.255.255.255 255.255.255.255 On-link 127.0.0.1 331

255.255.255.255 255.255.255.255 On-link 10.10.10.11 276

===========================================================================

Persistent Routes:

None

> $token = Invoke-RestMethod 'http://169.254.169.254/latest/api/token' -Method Put -Headers @{ "X-aws-ec2-metadata-token-ttl-seconds" = 21600 }

> Invoke-RestMethod 'http://169.254.169.254/latest/meta-data/' -Headers @{ "X-aws-ec2-metadata-token" = $token }

ami-id

ami-launch-index

ami-manifest-path

block-device-mapping/

events/

hostname

iam/

identity-credentials/

instance-action

instance-id

instance-life-cycle

instance-type

local-hostname

local-ipv4

mac

metrics/

network/

placement/

profile

public-hostname

public-ipv4

public-keys/

reservation-id

security-groups

services/

system

全く問題ないですね。

AD DCからもDNSレコードとコンピューターオブジェクトを確認しておきます。

> Get-DnsServerResourceRecord -ZoneName "test.corp.non-97.net" -Name "EC2AMAZ-9QL2GMM"

HostName RecordType Type Timestamp TimeToLive RecordData

-------- ---------- ---- --------- ---------- ----------

EC2AMAZ-9QL2GMM A 1 9/24/2025 9:00:00 AM 00:20:00 10.10.10.11

> Get-ADComputer -Identity "EC2AMAZ-9QL2GMM" -Properties *

AccountExpirationDate :

accountExpires : 9223372036854775807

AccountLockoutTime :

AccountNotDelegated : False

AllowReversiblePasswordEncryption : False

AuthenticationPolicy : {}

AuthenticationPolicySilo : {}

BadLogonCount : 0

badPasswordTime : 0

badPwdCount : 0

CannotChangePassword : False

CanonicalName : test.corp.non-97.net/Computers/EC2AMAZ-9QL2GMM

Certificates : {}

CN : EC2AMAZ-9QL2GMM

codePage : 0

CompoundIdentitySupported : {False}

countryCode : 0

Created : 9/24/2025 5:19:44 AM

createTimeStamp : 9/24/2025 5:19:44 AM

Deleted :

Description :

DisplayName :

DistinguishedName : CN=EC2AMAZ-9QL2GMM,CN=Computers,DC=test,DC=corp,DC=non-97,DC=net

DNSHostName : EC2AMAZ-9QL2GMM.test.corp.non-97.net

DoesNotRequirePreAuth : False

dSCorePropagationData : {1/1/1601 12:00:00 AM}

Enabled : True

HomedirRequired : False

HomePage :

instanceType : 4

IPv4Address : 10.10.10.11

IPv6Address :

isCriticalSystemObject : False

isDeleted :

KerberosEncryptionType : {RC4, AES128, AES256}

LastBadPasswordAttempt :

LastKnownParent :

lastLogoff : 0

lastLogon : 134031793287811550

LastLogonDate : 9/24/2025 5:19:45 AM

lastLogonTimestamp : 134031647851359892

localPolicyFlags : 0

Location :

LockedOut : False

logonCount : 17

ManagedBy :

MemberOf : {}

MNSLogonAccount : False

Modified : 9/24/2025 5:20:14 AM

modifyTimeStamp : 9/24/2025 5:20:14 AM

msDS-SupportedEncryptionTypes : 28

msDS-User-Account-Control-Computed : 0

Name : EC2AMAZ-9QL2GMM

nTSecurityDescriptor : System.DirectoryServices.ActiveDirectorySecurity

ObjectCategory : CN=Computer,CN=Schema,CN=Configuration,DC=test,DC=corp,DC=non-97,DC=net

ObjectClass : computer

ObjectGUID : 07a57705-2875-488a-83a5-f7b115012eb1

objectSid : S-1-5-21-4052686489-4158583679-2609969279-1106

OperatingSystem : Windows Server 2025 Datacenter

OperatingSystemHotfix :

OperatingSystemServicePack :

OperatingSystemVersion : 10.0 (26100)

PasswordExpired : False

PasswordLastSet : 9/24/2025 5:19:44 AM

PasswordNeverExpires : False

PasswordNotRequired : False

PrimaryGroup : CN=Domain Computers,CN=Users,DC=test,DC=corp,DC=non-97,DC=net

primaryGroupID : 515

PrincipalsAllowedToDelegateToAccount : {}

ProtectedFromAccidentalDeletion : False

pwdLastSet : 134031647848748889

SamAccountName : EC2AMAZ-9QL2GMM$

sAMAccountType : 805306369

sDRightsEffective : 15

ServiceAccount : {}

servicePrincipalName : {WSMAN/EC2AMAZ-9QL2GMM, WSMAN/EC2AMAZ-9QL2GMM.test.corp.non-97.net,

TERMSRV/EC2AMAZ-9QL2GMM, TERMSRV/EC2AMAZ-9QL2GMM.test.corp.non-97.net...}

ServicePrincipalNames : {WSMAN/EC2AMAZ-9QL2GMM, WSMAN/EC2AMAZ-9QL2GMM.test.corp.non-97.net,

TERMSRV/EC2AMAZ-9QL2GMM, TERMSRV/EC2AMAZ-9QL2GMM.test.corp.non-97.net...}

SID : S-1-5-21-4052686489-4158583679-2609969279-1106

SIDHistory : {}

TrustedForDelegation : False

TrustedToAuthForDelegation : False

UseDESKeyOnly : False

userAccountControl : 4096

userCertificate : {}

UserPrincipalName :

uSNChanged : 32803

uSNCreated : 32788

whenChanged : 9/24/2025 5:20:14 AM

whenCreated : 9/24/2025 5:19:44 AM

特に問題ないですね。

ということで、Windows Server 2025については非常にスムーズに別VPCに移動できるでしょう。

Windows Server 2016の場合

オリジナルインスタンスのドメイン参加

続いて、Windows Server 2016の場合です。

ローカルのAdministratorユーザーでRDP接続をして、現在のユーザーおよびSID、EC2 Launchのバージョンを確認します。

> whoami

ec2amaz-8tsdvnp\administrator

> whoami -fqdn

ERROR: Unable to get Fully Qualified Distinguished Name (FQDN) as the current

logged-on user is not a domain user.

> Get-WmiObject win32_useraccount | Select domain,name,sid

domain name sid

------ ---- ---

EC2AMAZ-8TSDVNP Administrator S-1-5-21-2613206800-923464180-1337999870-500

EC2AMAZ-8TSDVNP DefaultAccount S-1-5-21-2613206800-923464180-1337999870-503

EC2AMAZ-8TSDVNP Guest S-1-5-21-2613206800-923464180-1337999870-501

> Test-ModuleManifest -Path "C:\ProgramData\Amazon\EC2-Windows\Launch\Module\Ec2Launch.psd1" | Select Version

Version

-------

1.3.2005119

オリジナルインスタンスをドメイン参加させます。

> Get-DnsClientServerAddress

InterfaceAlias Interface Address ServerAddresses

Index Family

-------------- --------- ------- ---------------

Ethernet 3 4 IPv4 {10.10.0.2}

Ethernet 3 4 IPv6 {}

Loopback Pseudo-Interface 1 1 IPv4 {}

Loopback Pseudo-Interface 1 1 IPv6 {fec0:0:0:ffff::1, fec0:0:0:ffff::2, fec0:0:0:ffff::3}

isatap.ec2.internal 7 IPv4 {10.10.0.2}

isatap.ec2.internal 7 IPv6 {}

Local Area Connection* 3 8 IPv4 {}

Local Area Connection* 3 8 IPv6 {}

> Set-DnsClientServerAddress -InterfaceIndex 4 -ServerAddresses ("10.10.0.7")

> Get-DnsClientServerAddress

InterfaceAlias Interface Address ServerAddresses

Index Family

-------------- --------- ------- ---------------

Ethernet 3 4 IPv4 {10.10.0.7}

Ethernet 3 4 IPv6 {}

Loopback Pseudo-Interface 1 1 IPv4 {}

Loopback Pseudo-Interface 1 1 IPv6 {fec0:0:0:ffff::1, fec0:0:0:ffff::2, fec0:0:0:ffff::3}

isatap.ec2.internal 7 IPv4 {10.10.0.7}

isatap.ec2.internal 7 IPv6 {}

Local Area Connection* 3 8 IPv4 {}

Local Area Connection* 3 8 IPv6 {}

> $password=ConvertTo-SecureString -AsPlainText -Force "<ドメインのAdministratorのパスワード>"

> $credential=New-Object System.Management.Automation.PSCredential("test.corp.non-97.net\Administrator",$password)

> Add-Computer -DomainName test.corp.non-97.net -Credential $credential -Restart -Force

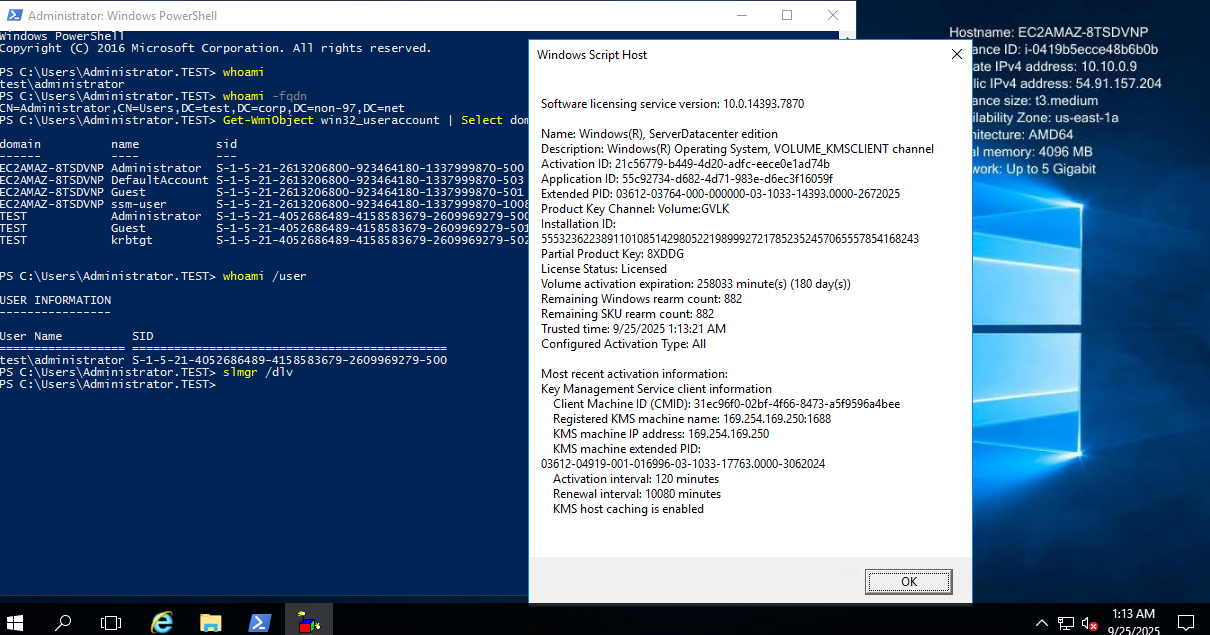

OS再起動完了後、ドメインのAdministratorユーザーでRDP接続します。

> whoami

test\administrator

> whoami -fqdn

CN=Administrator,CN=Users,DC=test,DC=corp,DC=non-97,DC=net

> Get-WmiObject win32_useraccount | Select domain,name,sid

domain name sid

------ ---- ---

EC2AMAZ-8TSDVNP Administrator S-1-5-21-2613206800-923464180-1337999870-500

EC2AMAZ-8TSDVNP DefaultAccount S-1-5-21-2613206800-923464180-1337999870-503

EC2AMAZ-8TSDVNP Guest S-1-5-21-2613206800-923464180-1337999870-501

> whoami /user

USER INFORMATION

----------------

User Name SID

================== =============================================

test\administrator S-1-5-21-4052686489-4158583679-2609969279-500

ドメイン上のコンピューターとしてのSIDが振られましたね。

AD DCのDNSサーバーに自ホストのAレコードが登録されていることを確認します。

> ipconfig

Windows IP Configuration

Ethernet adapter Ethernet 3:

Connection-specific DNS Suffix . : ec2.internal

Link-local IPv6 Address . . . . . : fe80::f063:c0ce:9627:1628%4

IPv4 Address. . . . . . . . . . . : 10.10.0.9

Subnet Mask . . . . . . . . . . . : 255.255.255.240

Default Gateway . . . . . . . . . : 10.10.0.1

Tunnel adapter isatap.ec2.internal:

Media State . . . . . . . . . . . : Media disconnected

Connection-specific DNS Suffix . : ec2.internal

>

> nslookup EC2AMAZ-8TSDVNP

Server: ip-10-10-0-7.ec2.internal

Address: 10.10.0.7

> nslookup EC2AMAZ-8TSDVNP.test.corp.non-97.net

Server: ip-10-10-0-7.ec2.internal

Address: 10.10.0.7

Name: EC2AMAZ-8TSDVNP.test.corp.non-97.net

Address: 10.10.0.9

ipconfigの結果とnslookupの結果が同じことからDNSレコードが登録されていることが分かります。

AD DC側からもDNSレコードが登録されていること、ドメイン参加していることを確認します。

Users\Administrator> Get-DnsServerResourceRecord -ZoneName "test.corp.non-97.net" -Name "EC2AMAZ-8TSDVNP"

HostName RecordType Type Timestamp TimeToLive RecordData

-------- ---------- ---- --------- ---------- ----------

EC2AMAZ-8TSDVNP A 1 9/24/2025 5:00:00 AM 00:20:00 10.10.0.9

# before_restore_windows2016.log : ドメイン参加直後の `Get-ADComputer -Identity "EC2AMAZ-8TSDVNP" -Properties *` の実行結果のログ

# after_restore_windows2016.log : リストアインスタンス作成後の `Get-ADComputer -Identity "EC2AMAZ-8TSDVNP" -Properties *` の実行結果のログ

> diff before_restore_windows2016.log after_restore_windows2016.log

EC2 Launch v2のインストール

そのままAMIを取得して別VPCでリストアすると、以下記事で紹介されているとおり、リンクローカルアドレス宛のスタティックルートの関係で正常にライセンス認証が行えなかったり、インスタンスメタデータにアクセスできなかったりということが予想されます。

そのため、EC2 Launch v2をインストールします。EC2 Launch v2の詳細については以下記事をご覧ください。

EC2 Launch v1はv2をインストールする過程でアンインストールされます。

AmazonEC2Launch.msi はEC2Launch (v1) や EC2Config などの以前のバージョンの EC2 起動サービスをアンインストールします。

今回はPowerShellでインストールします。大量のEC2インスタンスがある場合は以下記事で紹介されていようにSSM Quick Setupからばら撒く形が楽で良いでしょう。

インストールします。

> New-Item -Path "$env:USERPROFILE\Desktop\EC2Launchv2" -ItemType Directory

Directory: C:\Windows\system32\config\systemprofile\Desktop

Mode LastWriteTime Length Name

---- ------------- ------ ----

d----- 9/24/2025 8:52 AM EC2Launchv2

> $Url = "https://s3.amazonaws.com/amazon-ec2launch-v2/windows/amd64/latest/AmazonEC2Launch.msi"

> $DownloadFile = "$env:USERPROFILE\Desktop\EC2Launchv2\" + $(Split-Path -Path $Url -Leaf)

> [Net.ServicePointManager]::SecurityProtocol = [Net.SecurityProtocolType]::Tls12

> Invoke-WebRequest -Uri $Url -OutFile $DownloadFile

> msiexec /i "$DownloadFile"

> & "C:\Program Files\Amazon\EC2Launch\EC2Launch.exe" version

2.3.5

正常にインストールが完了しました。

EC2 Launch v1のバージョン確認コマンドを叩くと以下のように失敗しました。アンインストールも正常に行われたようですね。

> Test-ModuleManifest -Path "C:\ProgramData\Amazon\EC2-Windows\Launch\Module\Ec2Launch.psd1" | Select Version

Test-ModuleManifest : The specified module 'C:\ProgramData\Amazon\EC2-Windows\Launch\Module\Ec2Launch.psd1' was not loaded because no valid module file was found in

any module directory.

At line:1 char:1

+ Test-ModuleManifest -Path "C:\ProgramData\Amazon\EC2-Windows\Launch\M ...

+ ~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~

+ CategoryInfo : ResourceUnavailable: (C:\ProgramData\...\Ec2Launch.psd1:String) [Test-ModuleManifest], FileNotFoundException

+ FullyQualifiedErrorId : Modules_ModuleNotFound,Microsoft.PowerShell.Commands.TestModuleManifestCommand

AMIから別VPCでリストア

EC2インスタンスを停止させた上でAMIを取得し、取得したAMIを使って別VPC上でリストアします。

リストアする際にはオリジナルインスタンスを停止させたままです。

リストアインスタンスにドメインのAdministratorユーザーで接続し、現在のユーザーおよびSIDの確認、自ホストのnslookupを実施します。

> whoami -fqdn

CN=Administrator,CN=Users,DC=test,DC=corp,DC=non-97,DC=net

> Get-WmiObject win32_useraccount | Select domain,name,sid

domain name sid

------ ---- ---

EC2AMAZ-8TSDVNP Administrator S-1-5-21-2613206800-923464180-1337999870-500

EC2AMAZ-8TSDVNP DefaultAccount S-1-5-21-2613206800-923464180-1337999870-503

EC2AMAZ-8TSDVNP Guest S-1-5-21-2613206800-923464180-1337999870-501

EC2AMAZ-8TSDVNP ssm-user S-1-5-21-2613206800-923464180-1337999870-1008

> whoami /user

USER INFORMATION

----------------

User Name SID

================== =============================================

test\administrator S-1-5-21-4052686489-4158583679-2609969279-500

> ipconfig

Windows IP Configuration

Ethernet adapter Ethernet 3:

Connection-specific DNS Suffix . : ec2.internal

Link-local IPv6 Address . . . . . : fe80::780a:5630:c736:7754%4

IPv4 Address. . . . . . . . . . . : 10.10.10.17

Subnet Mask . . . . . . . . . . . : 255.255.255.192

Default Gateway . . . . . . . . . : 10.10.10.1

Tunnel adapter isatap.ec2.internal:

Media State . . . . . . . . . . . : Media disconnected

Connection-specific DNS Suffix . : ec2.internal

> nslookup EC2AMAZ-8TSDVNP.test.corp.non-97.net

Server: ip-10-10-0-7.ec2.internal

Address: 10.10.0.7

Name: EC2AMAZ-8TSDVNP.test.corp.non-97.net

Address: 10.10.10.17

こちらで以下を確認できました。

- 正常にRDP接続できること

- DNSレコードが更新されていること

- SIDが維持されていること

AD DCからもDNSレコードとコンピューターオブジェクトを確認しておきます。

> Get-DnsServerResourceRecord -ZoneName "test.corp.non-97.net" -Name "EC2AMAZ-8TSDVNP"

HostName RecordType Type Timestamp TimeToLive RecordData

-------- ---------- ---- --------- ---------- ----------

EC2AMAZ-8TSDVNP A 1 9/24/2025 5:00:00 AM 00:20:00 10.10.0.9

> Get-ADComputer -Identity "EC2AMAZ-8TSDVNP" -Properties *

AccountExpirationDate :

accountExpires : 9223372036854775807

AccountLockoutTime :

AccountNotDelegated : False

AllowReversiblePasswordEncryption : False

AuthenticationPolicy : {}

AuthenticationPolicySilo : {}

BadLogonCount : 0

badPasswordTime : 0

badPwdCount : 0

CannotChangePassword : False

CanonicalName : test.corp.non-97.net/Computers/EC2AMAZ-8TSDVNP

Certificates : {}

CN : EC2AMAZ-8TSDVNP

codePage : 0

CompoundIdentitySupported : {False}

countryCode : 0

Created : 9/24/2025 5:50:17 AM

createTimeStamp : 9/24/2025 5:50:17 AM

Deleted :

Description :

DisplayName :

DistinguishedName : CN=EC2AMAZ-8TSDVNP,CN=Computers,DC=test,DC=corp,DC=non-97,DC=net

DNSHostName : EC2AMAZ-8TSDVNP.test.corp.non-97.net

DoesNotRequirePreAuth : False

dSCorePropagationData : {1/1/1601 12:00:00 AM}

Enabled : True

HomedirRequired : False

HomePage :

instanceType : 4

IPv4Address : 10.10.0.9

IPv6Address :

isCriticalSystemObject : False

isDeleted :

KerberosEncryptionType : {RC4, AES128, AES256}

LastBadPasswordAttempt :

LastKnownParent :

lastLogoff : 0

lastLogon : 134031782053447585

LastLogonDate : 9/24/2025 5:50:17 AM

lastLogonTimestamp : 134031666177953368

localPolicyFlags : 0

Location :

LockedOut : False

logonCount : 12

ManagedBy :

MemberOf : {}

MNSLogonAccount : False

Modified : 9/24/2025 5:51:02 AM

modifyTimeStamp : 9/24/2025 5:51:02 AM

msDS-SupportedEncryptionTypes : 28

msDS-User-Account-Control-Computed : 0

Name : EC2AMAZ-8TSDVNP

nTSecurityDescriptor : System.DirectoryServices.ActiveDirectorySecurity

ObjectCategory : CN=Computer,CN=Schema,CN=Configuration,DC=test,DC=corp,DC=non-97,DC=net

ObjectClass : computer

ObjectGUID : 39dcbcf3-3389-4fd3-9079-47de7e5d3ebc

objectSid : S-1-5-21-4052686489-4158583679-2609969279-1107

OperatingSystem : Windows Server 2016 Datacenter

OperatingSystemHotfix :

OperatingSystemServicePack :

OperatingSystemVersion : 10.0 (14393)

PasswordExpired : False

PasswordLastSet : 9/24/2025 5:50:17 AM

PasswordNeverExpires : False

PasswordNotRequired : False

PrimaryGroup : CN=Domain Computers,CN=Users,DC=test,DC=corp,DC=non-97,DC=net

primaryGroupID : 515

PrincipalsAllowedToDelegateToAccount : {}

ProtectedFromAccidentalDeletion : False

pwdLastSet : 134031666174408031

SamAccountName : EC2AMAZ-8TSDVNP$

sAMAccountType : 805306369

sDRightsEffective : 15

ServiceAccount : {}

servicePrincipalName : {TERMSRV/EC2AMAZ-8TSDVNP, TERMSRV/EC2AMAZ-8TSDVNP.test.corp.non-97.net,

WSMAN/EC2AMAZ-8TSDVNP, WSMAN/EC2AMAZ-8TSDVNP.test.corp.non-97.net...}

ServicePrincipalNames : {TERMSRV/EC2AMAZ-8TSDVNP, TERMSRV/EC2AMAZ-8TSDVNP.test.corp.non-97.net,

WSMAN/EC2AMAZ-8TSDVNP, WSMAN/EC2AMAZ-8TSDVNP.test.corp.non-97.net...}

SID : S-1-5-21-4052686489-4158583679-2609969279-1107

SIDHistory : {}

TrustedForDelegation : False

TrustedToAuthForDelegation : False

UseDESKeyOnly : False

userAccountControl : 4096

userCertificate : {}

UserPrincipalName :

uSNChanged : 32851

uSNCreated : 32835

whenChanged : 9/24/2025 5:51:02 AM

whenCreated : 9/24/2025 5:50:17 AM

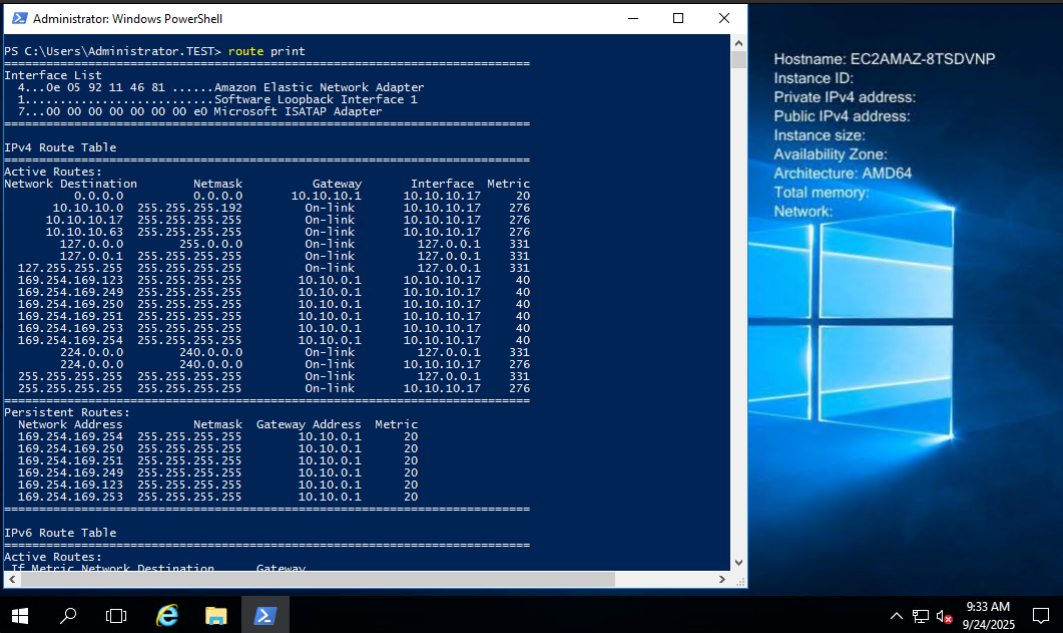

ただし、壁紙を見るとインスタンスIDやIPアドレスなどインスタンスメタデータから取得情報が空欄になっていました。

原因はリンクローカルアドレス宛のスタティックルートが残っているためです。

リンクローカルアドレスのGateway Addressがオリジナルインスタンスが属していたサブネットのデフォルトゲートウェイのIPアドレスを向いているため、正常に通信を行うことができない状況になっています。

ライセンスも以下のように通知モードになっています。

裏側で別インスタンスでも試しましたが、どうやらEC2 Launch v2にアップデートをしてもv1の際に設定されたスタティックルートは削除されないようです。

リンクローカルアドレスのルートを削除します。

> Get-NetRoute -DestinationPrefix "169.254.169.*" | Remove-NetRoute -Confirm:$false

> route print -4

===========================================================================

Interface List

4...0e 05 92 11 46 81 ......Amazon Elastic Network Adapter

1...........................Software Loopback Interface 1

7...00 00 00 00 00 00 00 e0 Microsoft ISATAP Adapter

===========================================================================

IPv4 Route Table

===========================================================================

Active Routes:

Network Destination Netmask Gateway Interface Metric

0.0.0.0 0.0.0.0 10.10.10.1 10.10.10.17 20

10.10.10.0 255.255.255.192 On-link 10.10.10.17 276

10.10.10.17 255.255.255.255 On-link 10.10.10.17 276

10.10.10.63 255.255.255.255 On-link 10.10.10.17 276

127.0.0.0 255.0.0.0 On-link 127.0.0.1 331

127.0.0.1 255.255.255.255 On-link 127.0.0.1 331

127.255.255.255 255.255.255.255 On-link 127.0.0.1 331

224.0.0.0 240.0.0.0 On-link 127.0.0.1 331

224.0.0.0 240.0.0.0 On-link 10.10.10.17 276

255.255.255.255 255.255.255.255 On-link 127.0.0.1 331

255.255.255.255 255.255.255.255 On-link 10.10.10.17 276

===========================================================================

Persistent Routes:

None

削除しただけでリンクローカルアドレスは存在しない形になったので、EC2 Launch v2によりルートを追加してもらえるようにOS再起動をします。

OS再起動後は壁紙も正常に表示され、ライセンス認証も正常に行えています。

オリジナルインスタンスでリンクローカルアドレスへのスタティックルートの削除

わざわざリストア後に苦労しながら設定するのもアレなので、オリジナルインスタンスでリンクローカルアドレスへのスタティックルートの削除してしまいましょう。

リストアインスタンスを停止させた上で、オリジナルインスタンスを起動し、ドメインのAdministratorユーザーでRDP接続します。

> whoami -fqdn

CN=Administrator,CN=Users,DC=test,DC=corp,DC=non-97,DC=net

> Get-WmiObject win32_useraccount | Select domain,name,sid

domain name sid

------ ---- ---

EC2AMAZ-8TSDVNP Administrator S-1-5-21-2613206800-923464180-1337999870-500

EC2AMAZ-8TSDVNP DefaultAccount S-1-5-21-2613206800-923464180-1337999870-503

EC2AMAZ-8TSDVNP Guest S-1-5-21-2613206800-923464180-1337999870-501

EC2AMAZ-8TSDVNP ssm-user S-1-5-21-2613206800-923464180-1337999870-1008

TEST Administrator S-1-5-21-4052686489-4158583679-2609969279-500

TEST Guest S-1-5-21-4052686489-4158583679-2609969279-501

TEST krbtgt S-1-5-21-4052686489-4158583679-2609969279-502

オリジナルインスタンス自体は正常にライセンス認証行われています。

スタティックルートを削除します。

> Get-NetRoute -DestinationPrefix "169.254.169.*" -AddressFamily IPv4 -PolicyStore PersistentStore

ifIndex DestinationPrefix NextHop RouteMetric PolicyStore

------- ----------------- ------- ----------- -----------

4 169.254.169.253/32 10.10.0.1 20 Persiste...

4 169.254.169.123/32 10.10.0.1 20 Persiste...

4 169.254.169.249/32 10.10.0.1 20 Persiste...

4 169.254.169.251/32 10.10.0.1 20 Persiste...

4 169.254.169.250/32 10.10.0.1 20 Persiste...

4 169.254.169.254/32 10.10.0.1 20 Persiste...

> Get-NetRoute -DestinationPrefix "169.254.169.*" -AddressFamily IPv4 -PolicyStore PersistentStore |

Remove-NetRoute -Confirm:$false

> Get-NetRoute -DestinationPrefix "169.254.169.*" -AddressFamily IPv4 -PolicyStore PersistentStore

Get-NetRoute : No matching MSFT_NetRoute objects found by CIM query for instances of the ROOT/StandardCimv2/MSFT_NetRoute class on the CIM server: SELECT * FROM MSFT_NetRoute WHERE

((DestinationPrefix LIKE '169.254.169.%')) AND ((AddressFamily = 2)). Verify query parameters and retry.

At line:1 char:1

+ Get-NetRoute -DestinationPrefix "169.254.169.*" -AddressFamily IPv4 - ...

+ ~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~

+ CategoryInfo : ObjectNotFound: (MSFT_NetRoute:String) [Get-NetRoute], CimJobException

+ FullyQualifiedErrorId : CmdletizationQuery_NotFound,Get-NetRoute

これでオリジナルインスタンスを停止させて、AMIを取得します。

ちなみに、オリジナルインスタンスを起動したタイミングでこのホスト名に紐づくDNSレコードの値がリストアインスタンスからオリジナルインスタンスのIPアドレスに変わっていました。

> Get-DnsServerResourceRecord -ZoneName "test.corp.non-97.net" -Name "EC2AMAZ-8TSDVNP"

HostName RecordType Type Timestamp TimeToLive RecordData

-------- ---------- ---- --------- ---------- ----------

EC2AMAZ-8TSDVNP A 1 9/25/2025 1:00:00 AM 00:20:00 10.10.0.9

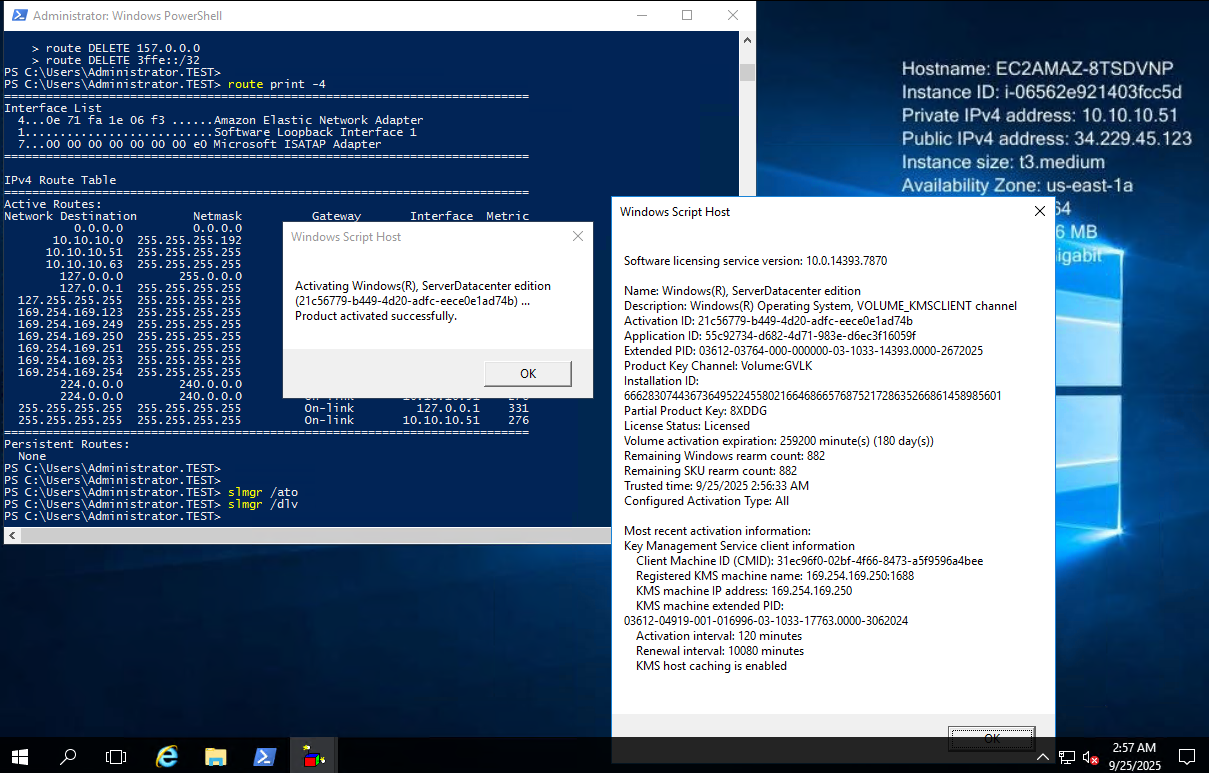

リンクローカルアドレスへのスタティックルート削除後に取得したAMIを用いて別VPCでリストア

リンクローカルアドレスへのスタティックルート削除後に取得したAMIを用いて別VPCでリストアを実施します。

リストアインスタンスにドメインのAdministratorユーザーで接続し、現在のユーザーおよびSIDの、ルートの確認、自ホストのnslookupを実施します。

> whoami -fqdn

CN=Administrator,CN=Users,DC=test,DC=corp,DC=non-97,DC=net

> Get-WmiObject win32_useraccount | Select domain,name,sid

domain name sid

------ ---- ---

EC2AMAZ-8TSDVNP Administrator S-1-5-21-2613206800-923464180-1337999870-500

EC2AMAZ-8TSDVNP DefaultAccount S-1-5-21-2613206800-923464180-1337999870-503

EC2AMAZ-8TSDVNP Guest S-1-5-21-2613206800-923464180-1337999870-501

EC2AMAZ-8TSDVNP ssm-user S-1-5-21-2613206800-923464180-1337999870-1008

TEST Administrator S-1-5-21-4052686489-4158583679-2609969279-500

TEST Guest S-1-5-21-4052686489-4158583679-2609969279-501

TEST krbtgt S-1-5-21-4052686489-4158583679-2609969279-502

> route print -4

===========================================================================

Interface List

4...0e 71 fa 1e 06 f3 ......Amazon Elastic Network Adapter

1...........................Software Loopback Interface 1

7...00 00 00 00 00 00 00 e0 Microsoft ISATAP Adapter

===========================================================================

IPv4 Route Table

===========================================================================

Active Routes:

Network Destination Netmask Gateway Interface Metric

0.0.0.0 0.0.0.0 10.10.10.1 10.10.10.51 20

10.10.10.0 255.255.255.192 On-link 10.10.10.51 276

10.10.10.51 255.255.255.255 On-link 10.10.10.51 276

10.10.10.63 255.255.255.255 On-link 10.10.10.51 276

127.0.0.0 255.0.0.0 On-link 127.0.0.1 331

127.0.0.1 255.255.255.255 On-link 127.0.0.1 331

127.255.255.255 255.255.255.255 On-link 127.0.0.1 331

169.254.169.123 255.255.255.255 On-link 10.10.10.51 21

169.254.169.249 255.255.255.255 On-link 10.10.10.51 21

169.254.169.250 255.255.255.255 On-link 10.10.10.51 21

169.254.169.251 255.255.255.255 On-link 10.10.10.51 21

169.254.169.253 255.255.255.255 On-link 10.10.10.51 21

169.254.169.254 255.255.255.255 On-link 10.10.10.51 21

224.0.0.0 240.0.0.0 On-link 127.0.0.1 331

224.0.0.0 240.0.0.0 On-link 10.10.10.51 276

255.255.255.255 255.255.255.255 On-link 127.0.0.1 331

255.255.255.255 255.255.255.255 On-link 10.10.10.51 276

===========================================================================

Persistent Routes:

None

> nslookup EC2AMAZ-8TSDVNP.test.corp.non-97.net

Server: ip-10-10-0-7.ec2.internal

Address: 10.10.0.7

Name: EC2AMAZ-8TSDVNP.test.corp.non-97.net

Address: 10.10.10.51

こちらで以下を確認できました。

- 正常にRDP接続できること

- DNSレコードが更新されていること

- SIDが維持されていること

- スタティックルートが存在しないこと

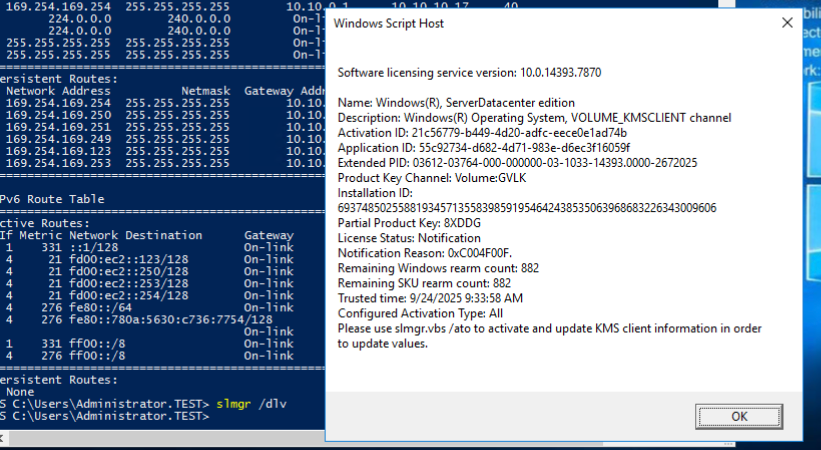

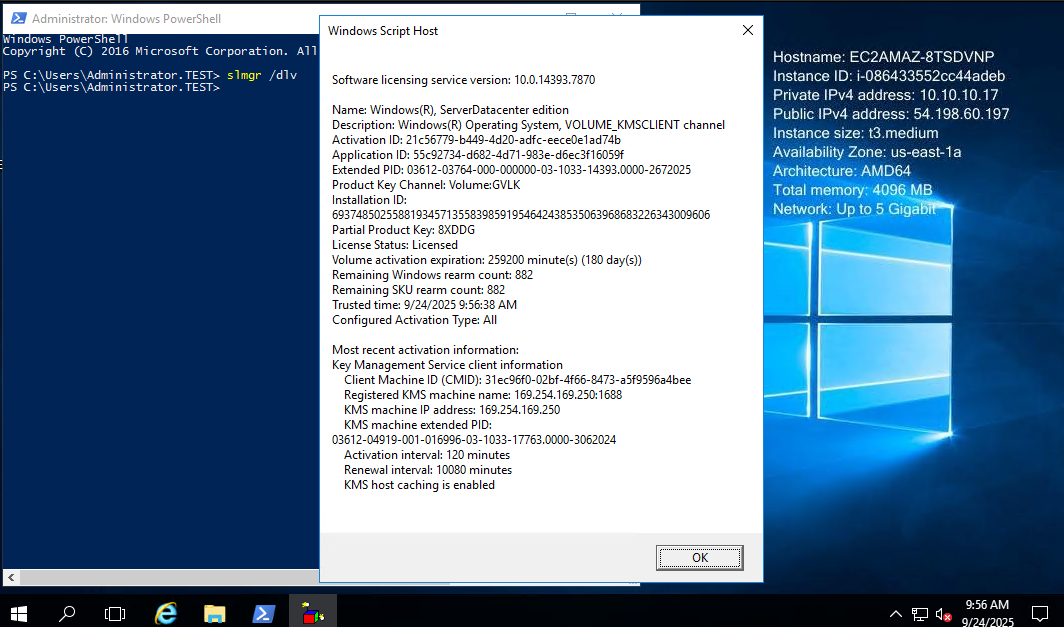

壁紙の情報とライセンス認証がされていることとを確認します。

すると、壁紙は正常に表示されていますがライセンスは通知モードとなっています。

再認証を施行すると正常に完了しました。

改めて同一のAMIを使って再度リストアをしましたが、どうやら初回起動時は必ずライセンスは通知モードとなってしまうようです。

一度再起動をすることで正常にライセンス認証をされることを確認しました。

初回起動をしてからしばらくは起動し続けるような形なのであれば手動で再認証をし、もしそうでないのであれば二回目起動をしたタイミングで正常にライセンス認証されているか確認するぐらいの形でも良いかと考えます。

同時起動やスタティックルートを気をつけよう

Active Directoryにドメイン参加しているWindows ServerのEC2インスタンスを別VPCに移動させてみました。

同時起動やスタティックルートを気をつける必要がありますね。他にも以下のような観点についても気をつけましょう。

- リストア先でAD DCへの到達できるか

- IPアドレスをDHCPではなく、OS内でスタティックに保持していないか

- hostsファイルで移行対象のEC2インスタンスのIPアドレスを指定していないか

- 各種ソフトウェアがライセンス切れなど起こさず正常に動作するか

この記事が誰かの助けになれば幸いです。

以上、クラウド事業本部 コンサルティング部の のんピ(@non____97)でした!