生まれ変わったAWS Security Hub(Preview)を紹介 #reInforce_osaka

2025/07/02 に開催された 【大阪開催】AWS re:Inforce 2025 振り返り勉強会 にて 「 生まれ変わったAWS Security Hub(Preview)を紹介 」 というタイトルで発表しました。

来ていただいたみなさま、ありがとうございます!

発表で用いたスライドと発表内容を本ブログにて共有します。

スライド

Security Hub (Preview) について

re:Inforce にて新しいSecurity Hub が発表されました

以下に 公式ドキュメント にある特徴をサマって載せます。

- 統合セキュリティソリューション: 統合クラウドセキュリティソリューションの一元管理により、クラウド環境全体でより広範な可視性を実現

- アクション可能なセキュリティインサイト: 高度な分析により、環境に関連するセキュリティリスクを学習するためのアクション可能なセキュリティインサイトを取得

- 応答時間の短縮: 自動化ワークフローと統合チケットシステムにより応答時間を合理化

- 露出検出結果: Security Hub CSPMコントロールチェック、Amazon Inspector、その他のAWSサービスからの検出結果を相関付けて、AWSリソースに関連する露出を検出

- OCSF形式の検出結果: OCSF形式で検出結果を生成し、Security Hub CSPM、GuardDuty、Macie、Inspectorからの検出結果をOCSF形式で受信 ※OCSF: Open Cybersecurity Schema Framework

- 包括的ダッシュボード: Security Hubコンソールは露出、脅威、セキュリティカバレッジ、リソースの包括的なビューと、露出検出結果に関連するリソースへの攻撃者のアクセス方法を示すアタックパスグラフを提供

- サードパーティ製品統合: Jira CloudやServiceNow ITSMなどのサードパーティ統合により、検出結果からチケットを作成してセキュリティ体制を強化

特に以下2点が良いなと思ったので後述します。

- よりハブらしく

- 新しい検出結果: 露出(エクスポージャー)が出てきた

よりハブらしく

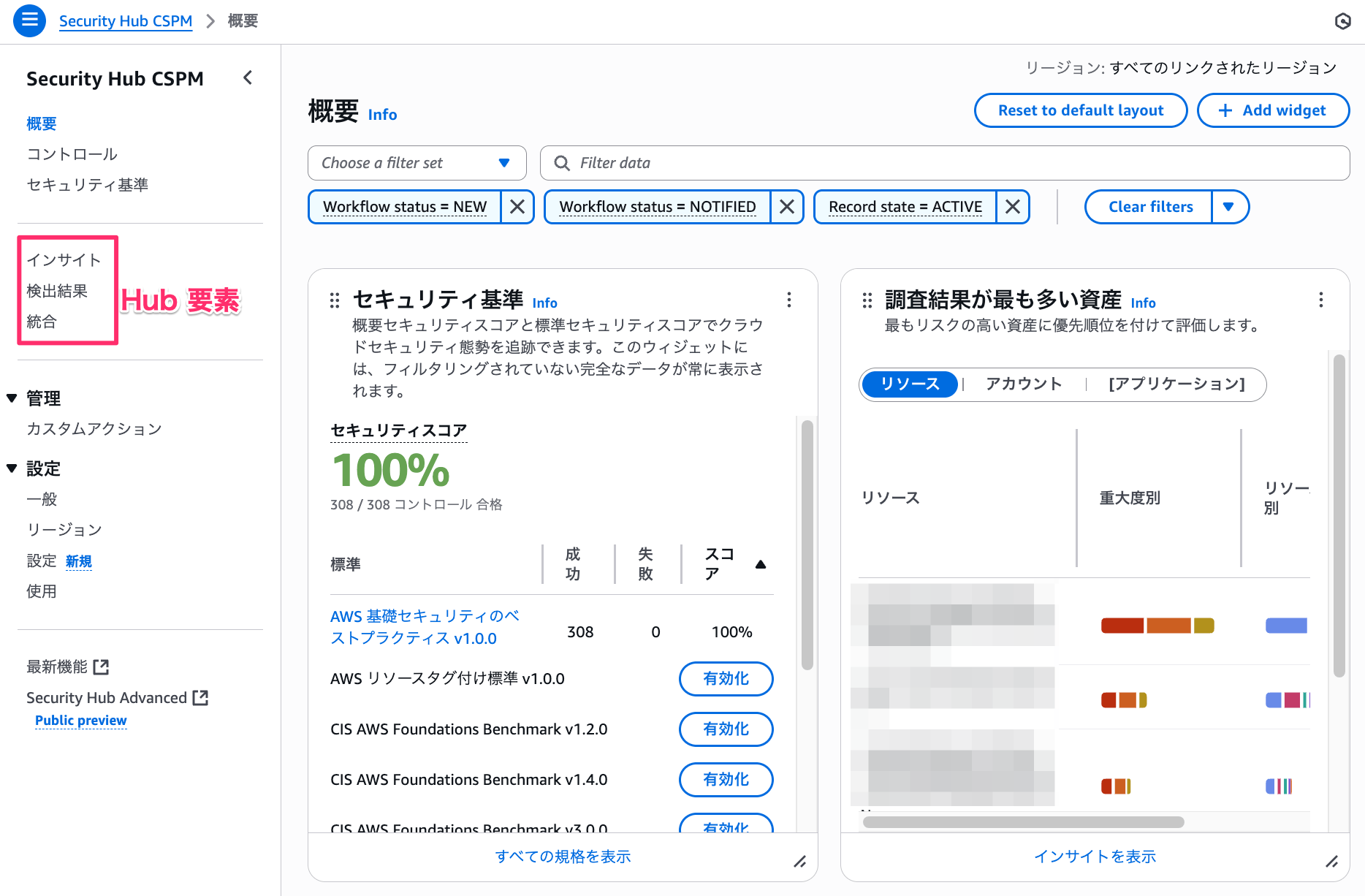

「さまざまなセキュリティ情報を集約する」が 主要な機能 になりました。

これまでの Security Hub は "いちおう" 他セキュリティサービスの検出結果 集約機能はありました。 が、「AWS環境のセキュリティチェック、いわゆるCSPM)」の機能 として使っていた方が大半でした。※私の肌感と観測範囲です

新規 Security Hub は以下 セキュリティサービスの情報を 集約管理します。

- 体制管理: AWS Security Hub CSPM

- 脆弱性: Amazon Inspector

- 脅威: Amazon GuardDuty

- 機密データ: Amazon Macie

従来の Security Hub は新たに AWS Security Hub CSPM に置き換わりました。

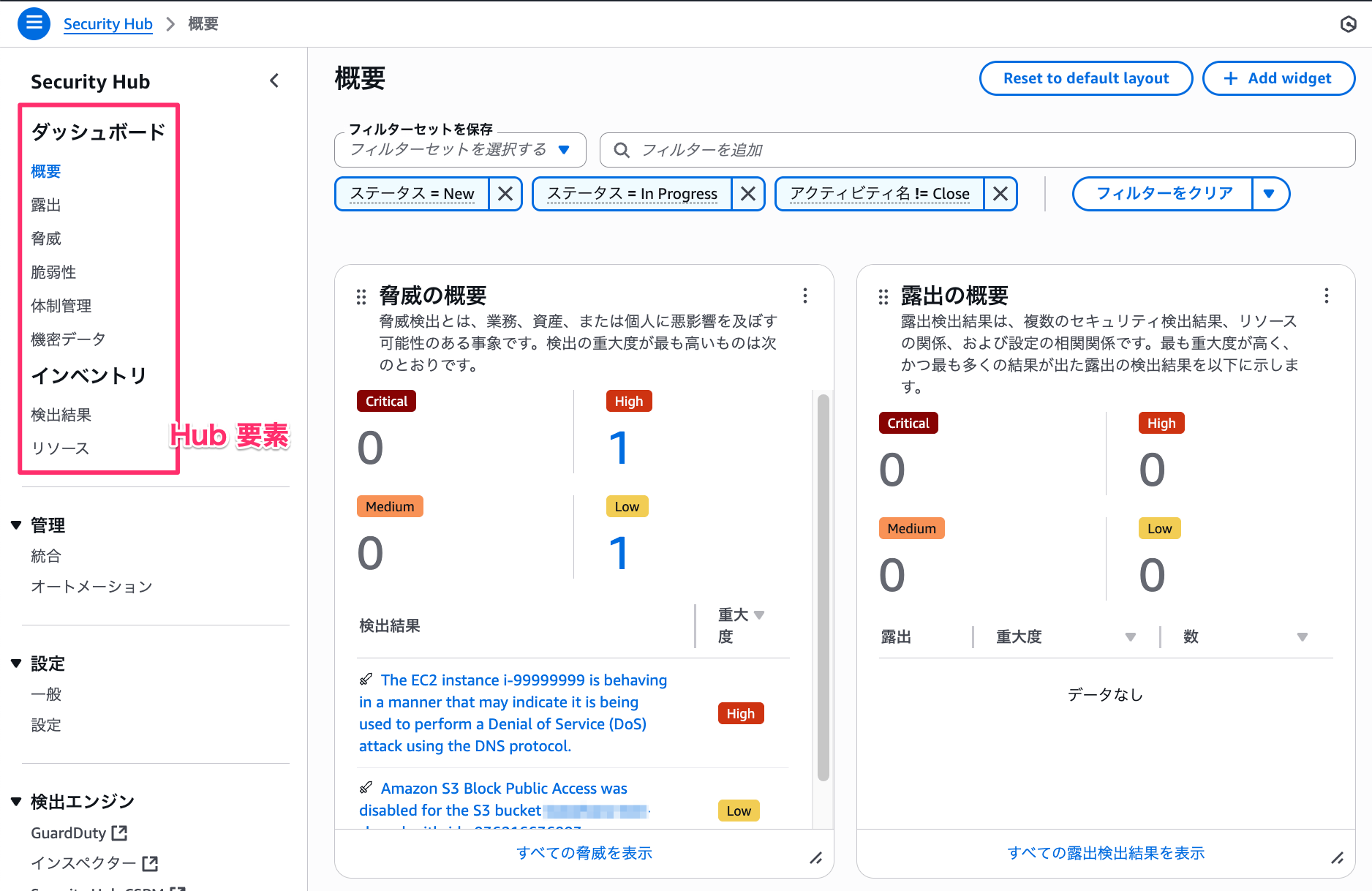

新しい検出結果: 露出(エクスポージャー)が出てきた

ひとことでいうと 「複数の潜在的な問題を掛け合わせたヤバい状況」 を見つけられる機能です。

複数サービス( Security Hub CSPM や Inspector など)の 検出結果を関連付けて、 エクスポージャー = 脅威にさらされている状態を発見します。 exposure finding として OCSF形式で出力されます。

マネジメントコンソール上で可視化したものが見れます。

サポートされているリソースやカテゴリは以下ドキュメントにまとまっています。

実際のエクスポージャーサンプルは以下ブログで紹介されています。

Tips: どういう基準でエクスポージャーを出している?

AWSドキュメントには 現状、「検出されるエクスポージャーのリスト」的なドキュメントはありません。 (エクスポージャーに対する修復方法は 公式ドキュメント にあります)

AWS側で様々な要素を総合的に評価して、自動抽出しているみたいです。

例えば、こちらのブログ では、 以下のような結果が確認されています。

- 露出結果は生成されず: インスタンスプロファイルが未アタッチの公開インスタンス

- 露出結果が生成!: インスタンスプロファイルがアタッチされた公開インスタンス

横道: Configレコーダーについて

新 Security Hub を有効化すると、 AWS Config にて サービスリンクレコーダー が作られます。 これは re:Invent 2024 にて発表された機能です。

サービスリンクレコーダー自体には料金は掛かりません。

今までは Security Hub (CSPM) をちゃんと使うためには AWS Config の有効化が前提条件でした。 そのために Configレコーダーをベースラインとして AWSアカウントごとに作成する必要がありました。

今回の新 Security Hub では その前提作業を省ける、というわけですね。 セキュリティ管理者としては地味にありがたい機能です。

1点注意としては、 「サービスリンクレコーダーだけでいいじゃん」 というと、 そういうわけではなく、 例えば S3バケット/SNSへのConfig情報配信は サービスリンクレコーダーではできません。

記録スコープは、構成レコーダーにリンクされているサービスによって設定され、配信チャネルで構成アイテム(CI)を受信するかどうかを決定します。 記録スコープが内部である場合、配信チャネルでCIを受信することはありません 。

– PutServiceLinkedConfigurationRecorder - AWS Config (DeepL訳)

おわりに(まとめ)

- 従来の Security Hub は 「Security Hub CSPM」に改名された

- 新しい Security Hub はよりハブらしくなった

- 新しい検出結果: 露出(エクスポージャー)が登場

- Config準備の手間が省けたのが地味に便利

現在(2025/07/02)、新Security Hub はプレビュー中。無料で使えます! ※ 連携している各サービスの料金は掛かります

気になった方はぜひ触ってみてください。 以上、参考になれば幸いです。

参考

- What is AWS Security Hub? - AWS Security Hub

- Unify your security with the new AWS Security Hub for risk prioritization and response at scale (Preview) | AWS News Blog

- [プレビュー]AWS Security Hubが機能分離され統合セキュリティソリューションに生まれ変わりました #AWSreInforce | DevelopersIO

- 新しいAWS Security Hubの露出結果(Exposure findings)は、露出特性(Exposure traits)が不十分だと生成されません! #AWSreInforce | DevelopersIO