AWS Summit Bangkok 2025: แนวทางปฏิบัติด้านความปลอดภัยสำหรับแอปพลิเคชันแบบ Serverless

ครั้งนี้จะมาแนะนำเซสชัน "Security best practices for serverless application" ที่ได้เข้าร่วมมาเมื่อวันที่ 29 เมษายน 2025 ที่ผ่านมา โดยจะสรุปประเด็นสำคัญในบทความนี้

แนวทางปฏิบัติด้านความปลอดภัยสำหรับแอปพลิเคชันแบบ Serverless

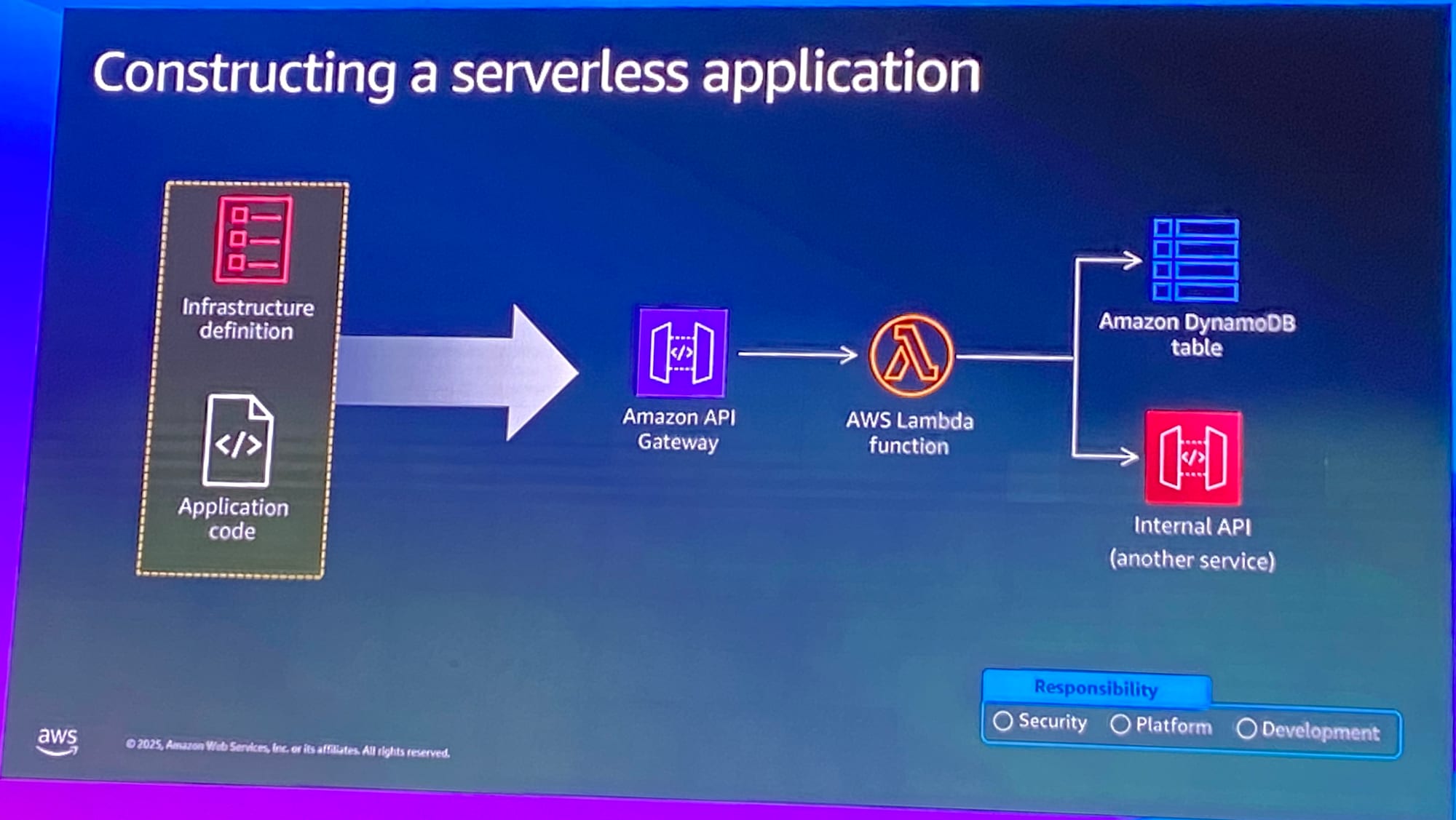

การพัฒนาแอปพลิเคชันแบบ Serverless กำลังกลายเป็นแนวทางหลักในการสร้างนวัตกรรมอย่างรวดเร็วและปลอดภัย โดย AWS ได้แนะนำแนวทางปฏิบัติที่ดีที่สุด (Best Practices) เพื่อให้มั่นใจว่าแอปพลิเคชันของคุณจะปลอดภัยตั้งแต่ต้นจนจบ ในบทความนี้จะสรุปแนวคิดสำคัญจากเนื้อหาทั้ง 7 ส่วน

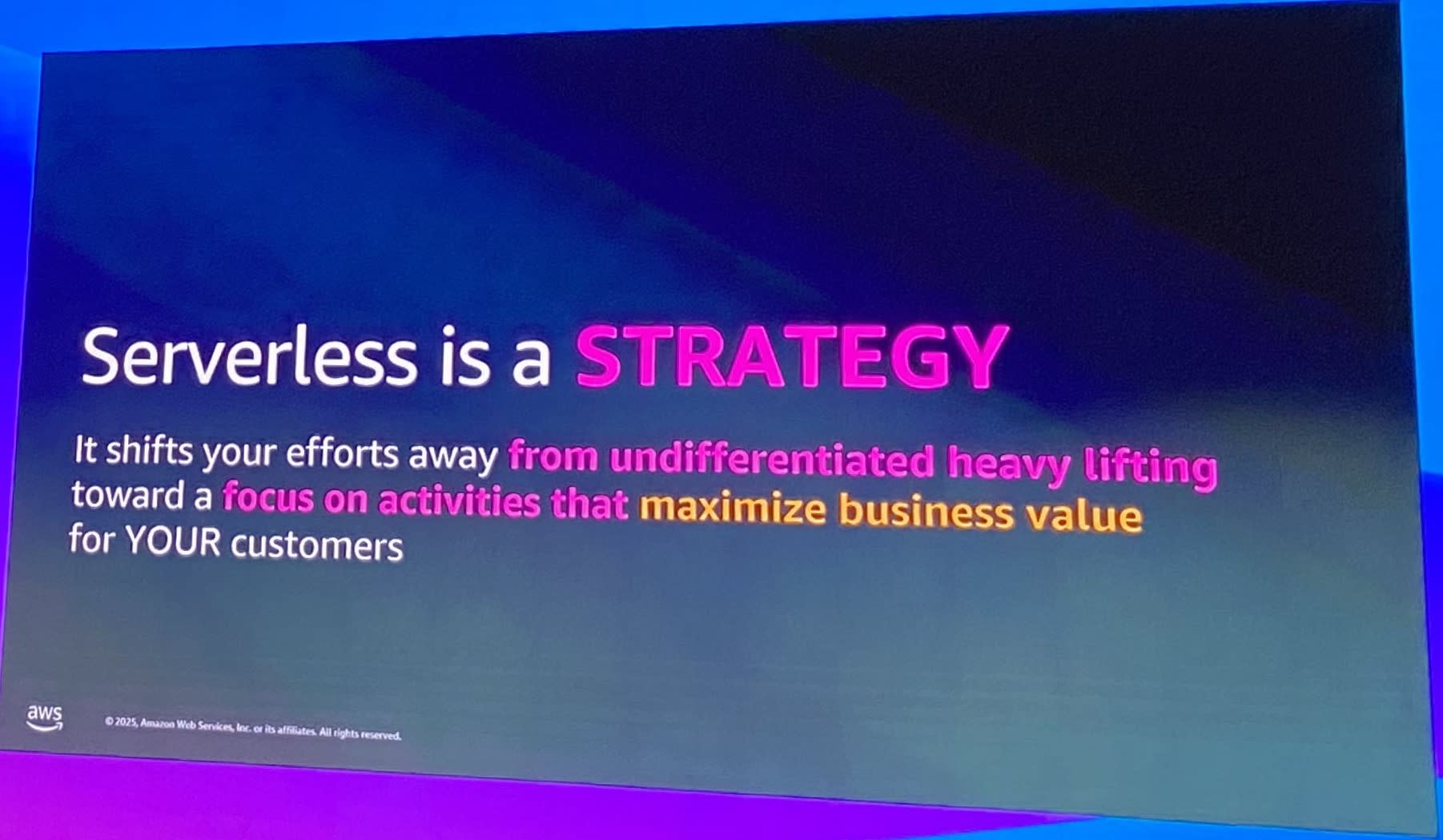

1. Serverless คือกลยุทธ์ ไม่ใช่แค่เทคโนโลยี

Serverless ไม่ได้เป็นเพียงแค่รูปแบบของการพัฒนาเท่านั้น แต่เป็นกลยุทธ์ที่ช่วยให้ทีมพัฒนาสามารถโฟกัสกับการสร้างคุณค่าให้กับลูกค้า โดยลดภาระงานที่ไม่จำเป็น เช่น การดูแลโครงสร้างพื้นฐาน

แนวทางด้านความปลอดภัยที่เปลี่ยนไปเมื่อใช้ Serverless:

- บริการมีลักษณะชั่วคราว (Ephemeral)

- แอปพลิเคชันมีขอบเขตความปลอดภัยที่กระจาย (Diffused Perimeter)

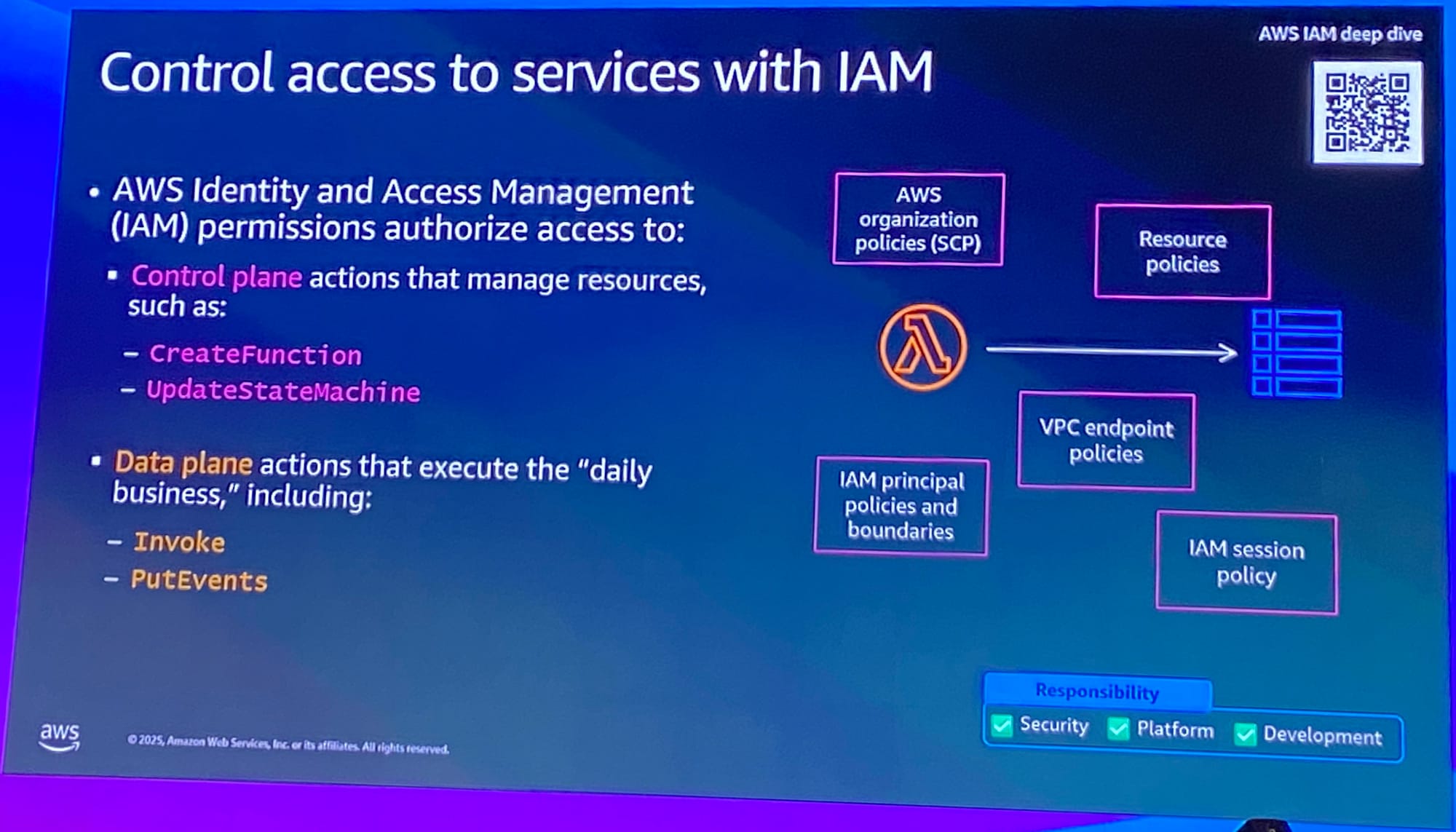

- ใช้การควบคุมสิทธิ์แบบละเอียด (Fine-grained access control) ผ่าน AWS IAM

- ต้องใช้เครื่องมือและ Artifact ที่เหมาะสม

สิ่งที่ยังคงเหมือนเดิม:

- ต้องปกป้องข้อมูล

- เขียนโค้ดคุณภาพสูง

- ปฏิบัติตามหลัก Least Privilege

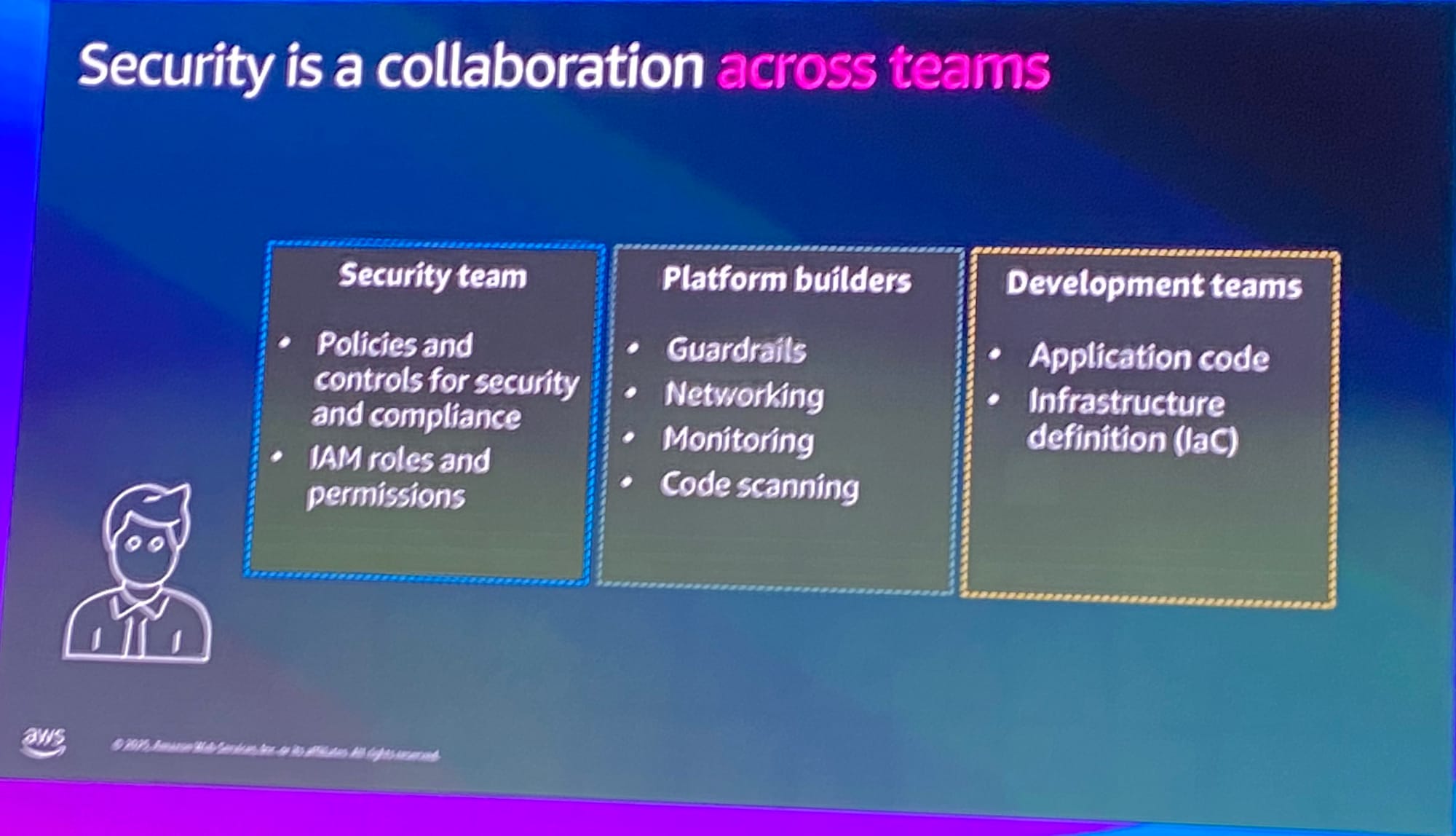

ความปลอดภัยเป็นความร่วมมือระหว่างทีมต่างๆ:

- ทีม Security

- ทีม Platform

- ทีม Development

2. ป้องกันการโจมตีแบบ Injection

การโจมตีแบบ Injection เป็นหนึ่งในภัยคุกคามที่พบบ่อยที่สุดในการพัฒนาแอปพลิเคชัน โดยเฉพาะในระบบที่รับข้อมูลจากผู้ใช้หรือระบบภายนอก เช่น API หรือ Event-driven Architecture การป้องกันการโจมตีประเภทนี้จึงเป็นสิ่งสำคัญที่ต้องพิจารณาในทุกขั้นตอนของการออกแบบระบบ โดยสามารถใช้แนวทางต่างๆ ดังนี้

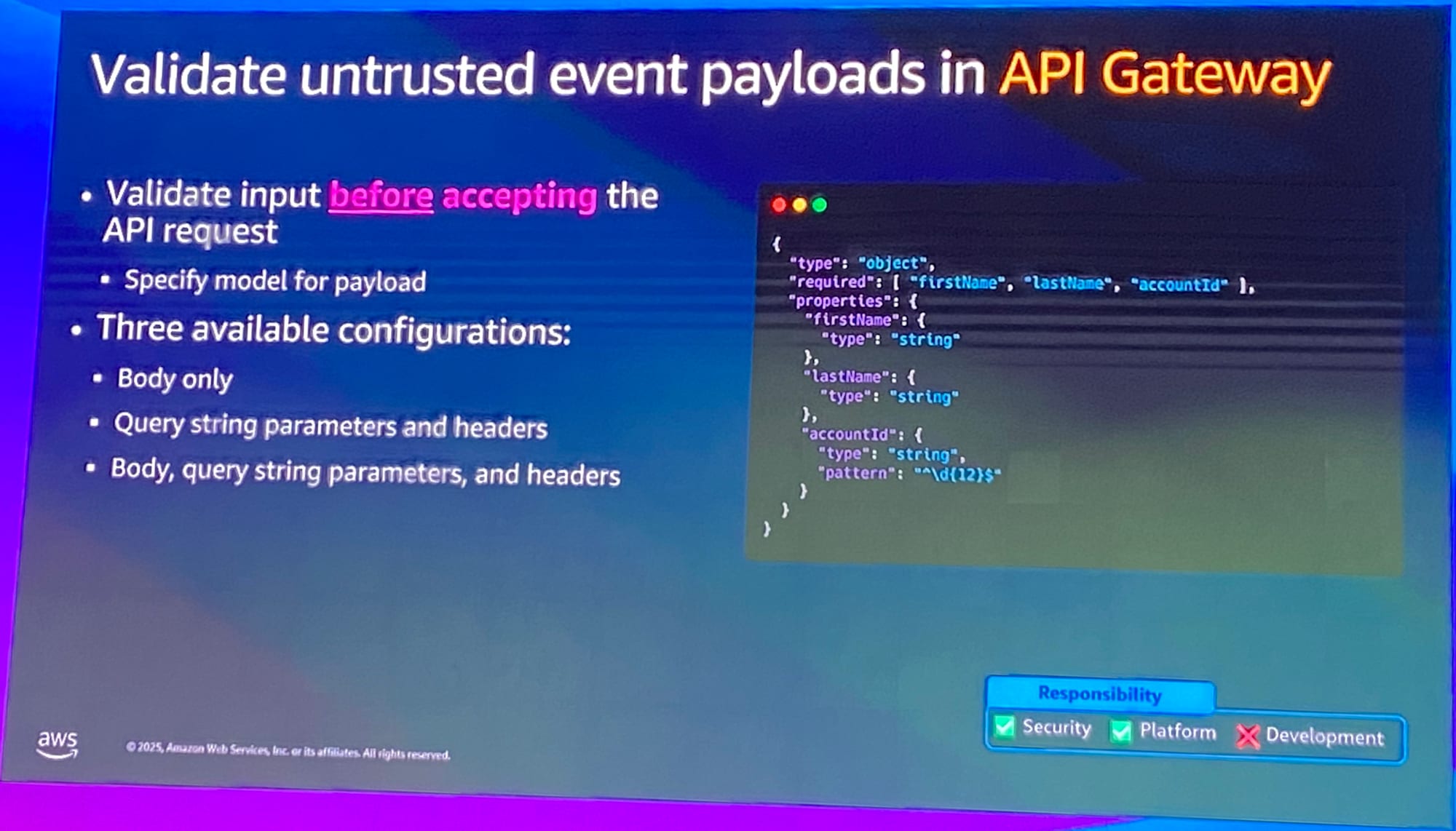

ตรวจสอบข้อมูลที่รับเข้ามาใน API Gateway

การตรวจสอบข้อมูล (Input Validation) ก่อนที่จะยอมรับคำขอ (API Request) เป็นแนวทางแรกในการป้องกันการโจมตีแบบ Injection โดยเฉพาะเมื่อใช้ Amazon API Gateway ซึ่งสามารถกำหนดโมเดลของ Payload เพื่อควบคุมรูปแบบข้อมูลที่ยอมรับได้

รูปแบบการกำหนดค่าที่สามารถเลือกใช้ได้มี 3 แบบ:

- ตรวจสอบเฉพาะ Body

- ตรวจสอบ Query String Parameters และ Headers

- ตรวจสอบทั้ง Body, Query String Parameters และ Headers

การกำหนด Schema อย่างชัดเจน เช่น การใช้ JSON Schema เพื่อระบุชนิดข้อมูลและรูปแบบที่ถูกต้อง จะช่วยลดความเสี่ยงจากข้อมูลที่ไม่ปลอดภัย

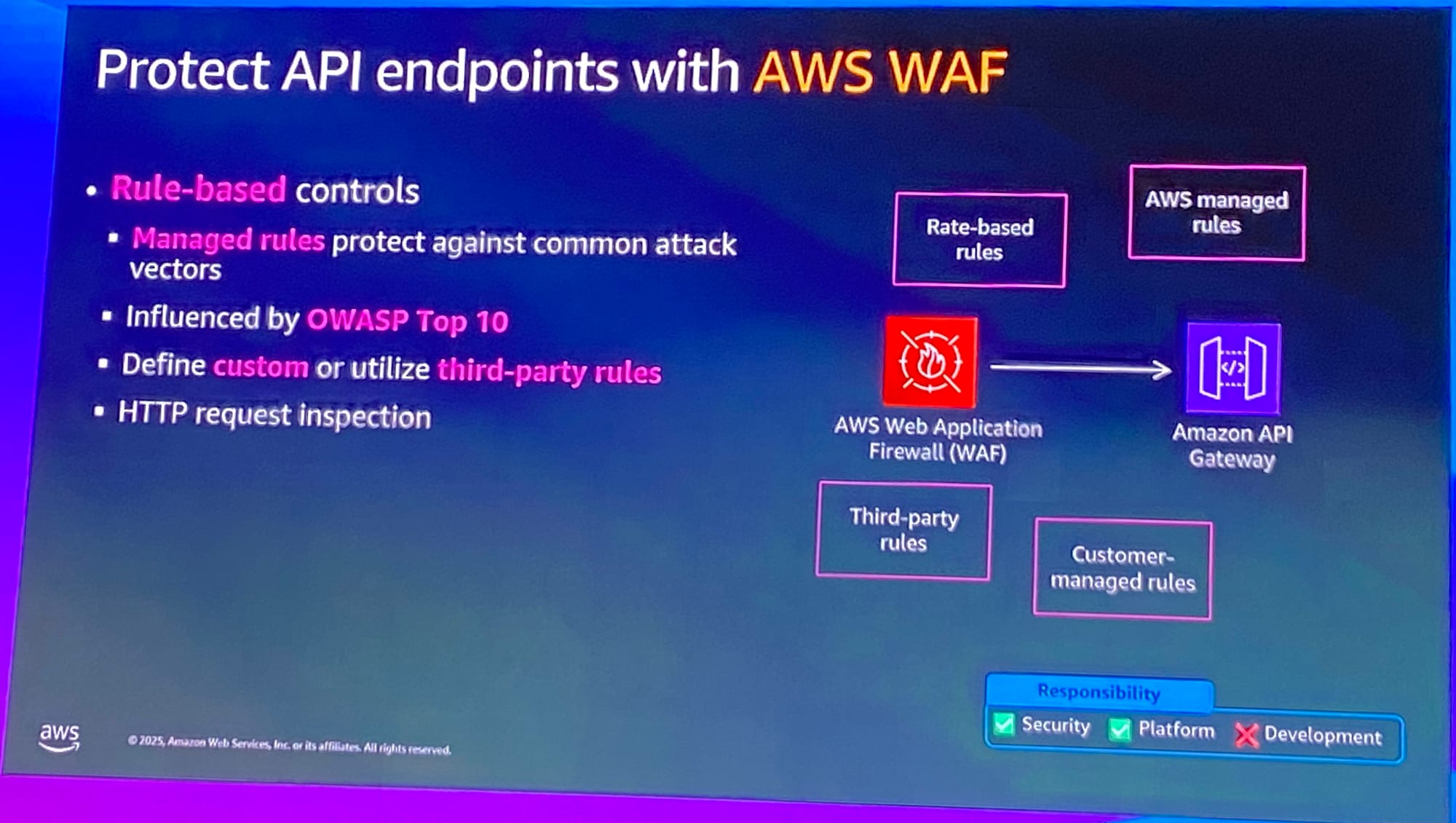

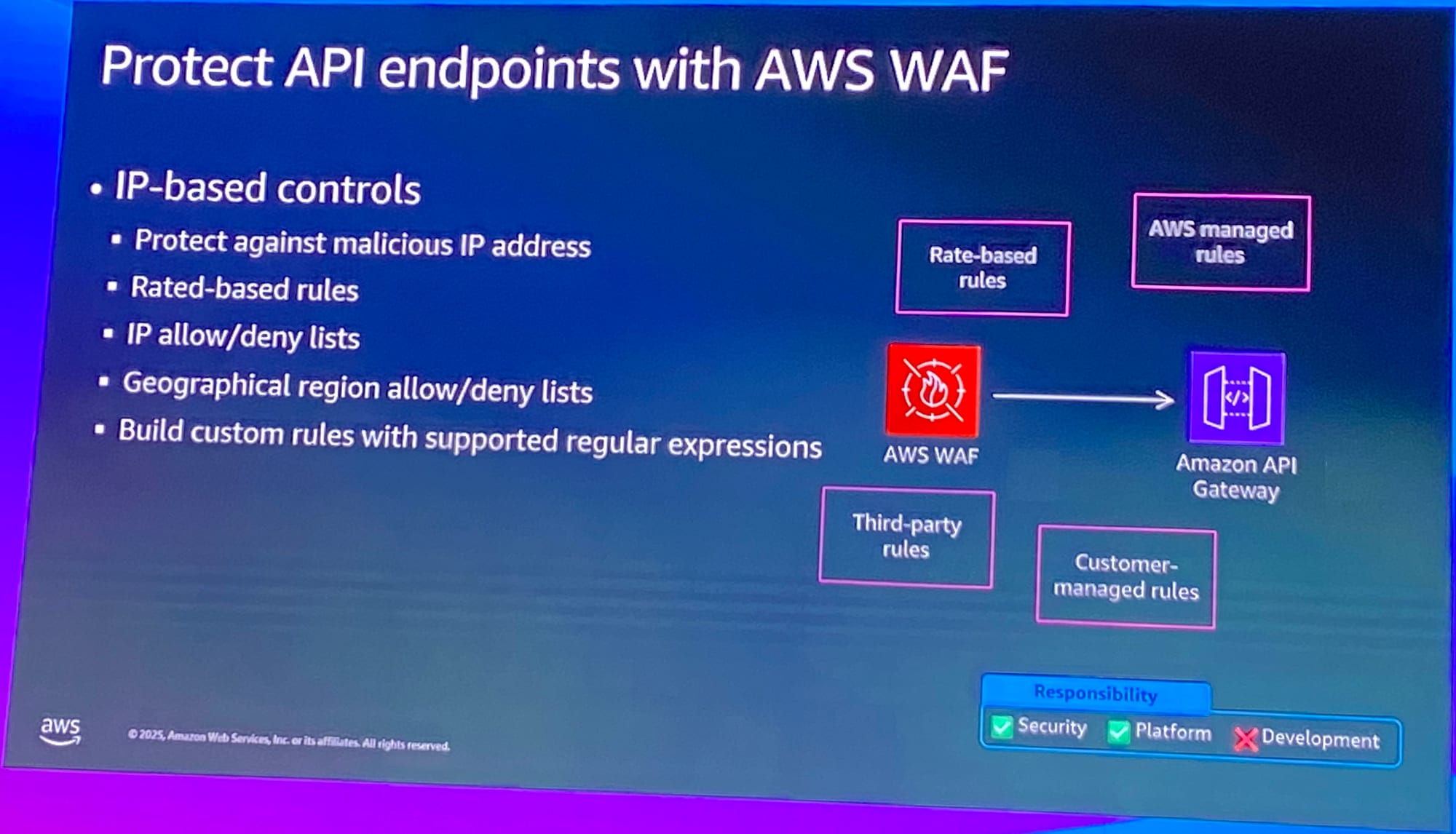

ใช้ AWS WAF เพื่อป้องกัน API Endpoint

AWS Web Application Firewall (WAF) เป็นเครื่องมือที่ช่วยป้องกัน API Endpoint จากการโจมตีทั่วไป เช่น SQL Injection หรือ Cross-site Scripting (XSS) โดยใช้กฎ (Rules) ที่กำหนดไว้ล่วงหน้า หรือสามารถกำหนดเองได้

คุณสมบัติเด่นของ AWS WAF:

- ใช้ Managed Rules ที่ออกแบบมาเพื่อป้องกันการโจมตีตามรายการ OWASP Top 10

- รองรับการกำหนด Custom Rules หรือใช้ Third-party Rules

- ตรวจสอบ HTTP Request อย่างละเอียด

การใช้ WAF ควบคู่กับ API Gateway จะช่วยเพิ่มความปลอดภัยให้กับระบบโดยรวม

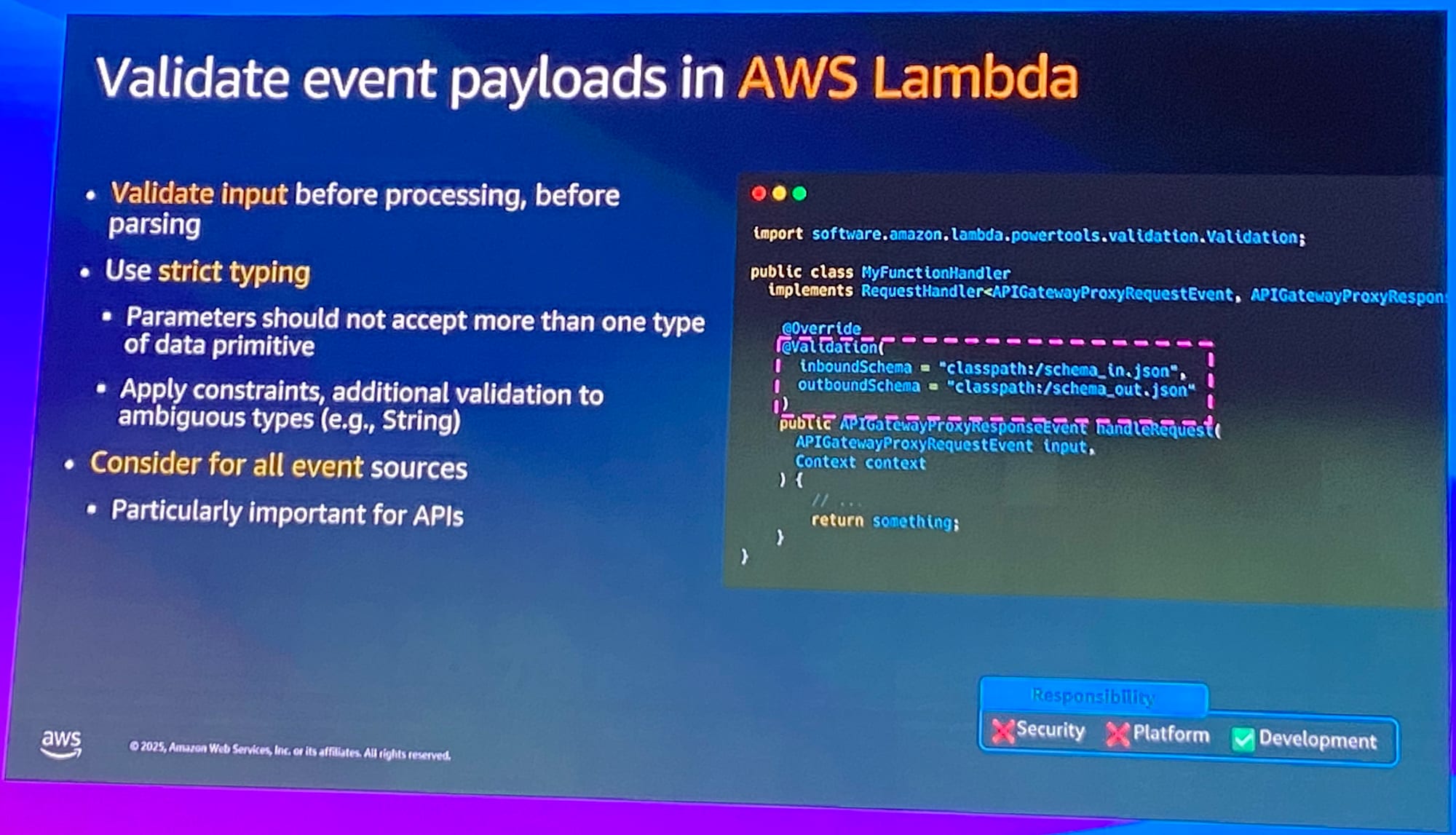

ตรวจสอบ Payload ใน AWS Lambda

ในกรณีที่ใช้ AWS Lambda เพื่อประมวลผล Event ต่างๆ การตรวจสอบข้อมูลก่อนการประมวลผลเป็นสิ่งสำคัญ โดยเฉพาะเมื่อข้อมูลมาจาก API หรือแหล่งภายนอก

แนวทางที่แนะนำ:

- ตรวจสอบข้อมูลก่อนการ Parsing

- ใช้ Strict Typing เพื่อจำกัดชนิดของข้อมูลที่ยอมรับ

- ใช้ Schema Validation เพื่อกำหนดข้อจำกัดเพิ่มเติม เช่น ความยาว รูปแบบ หรือชนิดข้อมูล

- พิจารณาการตรวจสอบข้อมูลจากทุก Event Source ไม่ใช่แค่ API เท่านั้น

การใช้ Library เช่น aws-lambda-powertools สำหรับการ Validate Schema จะช่วยให้โค้ดมีความปลอดภัยและเชื่อถือได้มากขึ้น

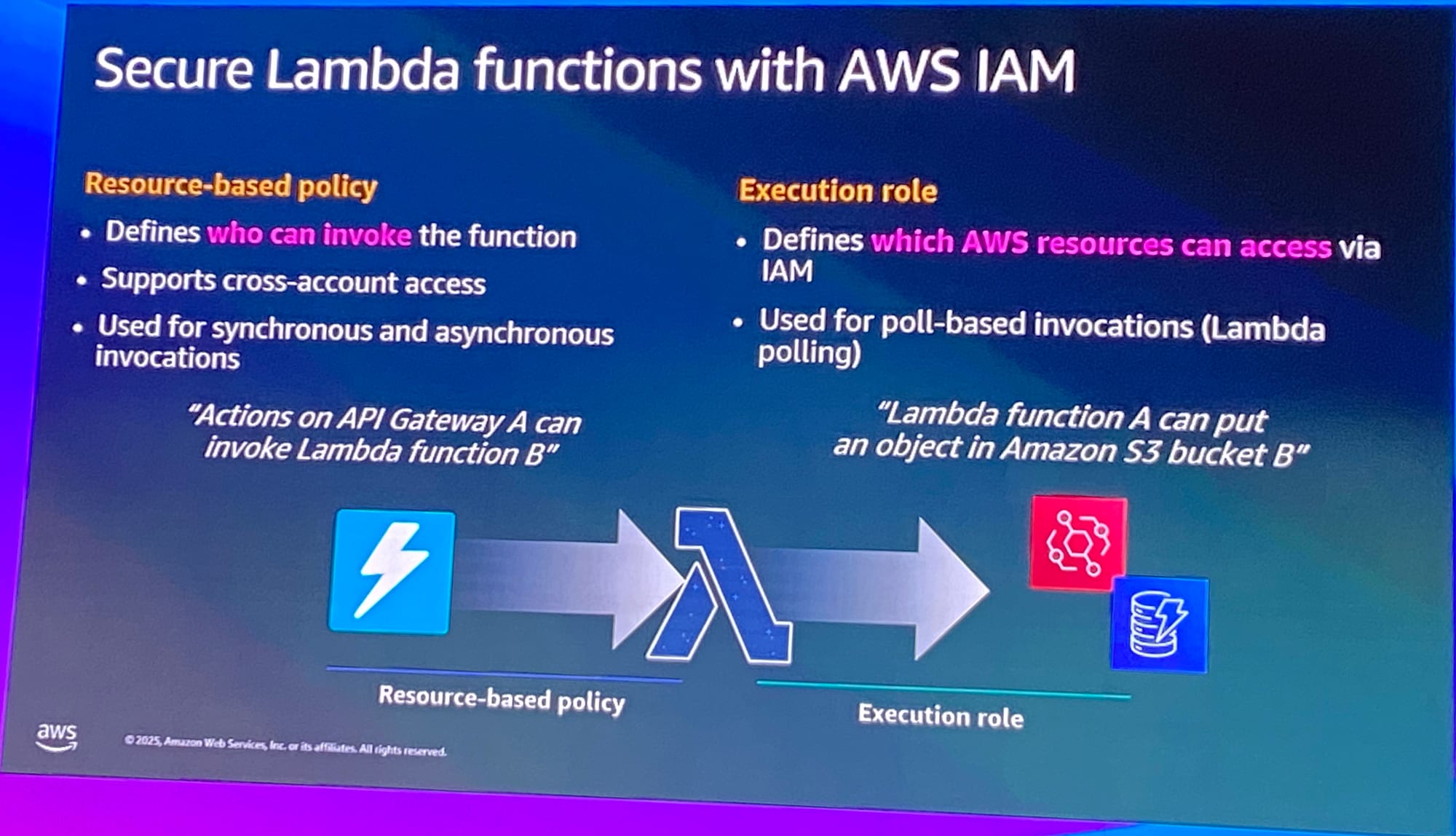

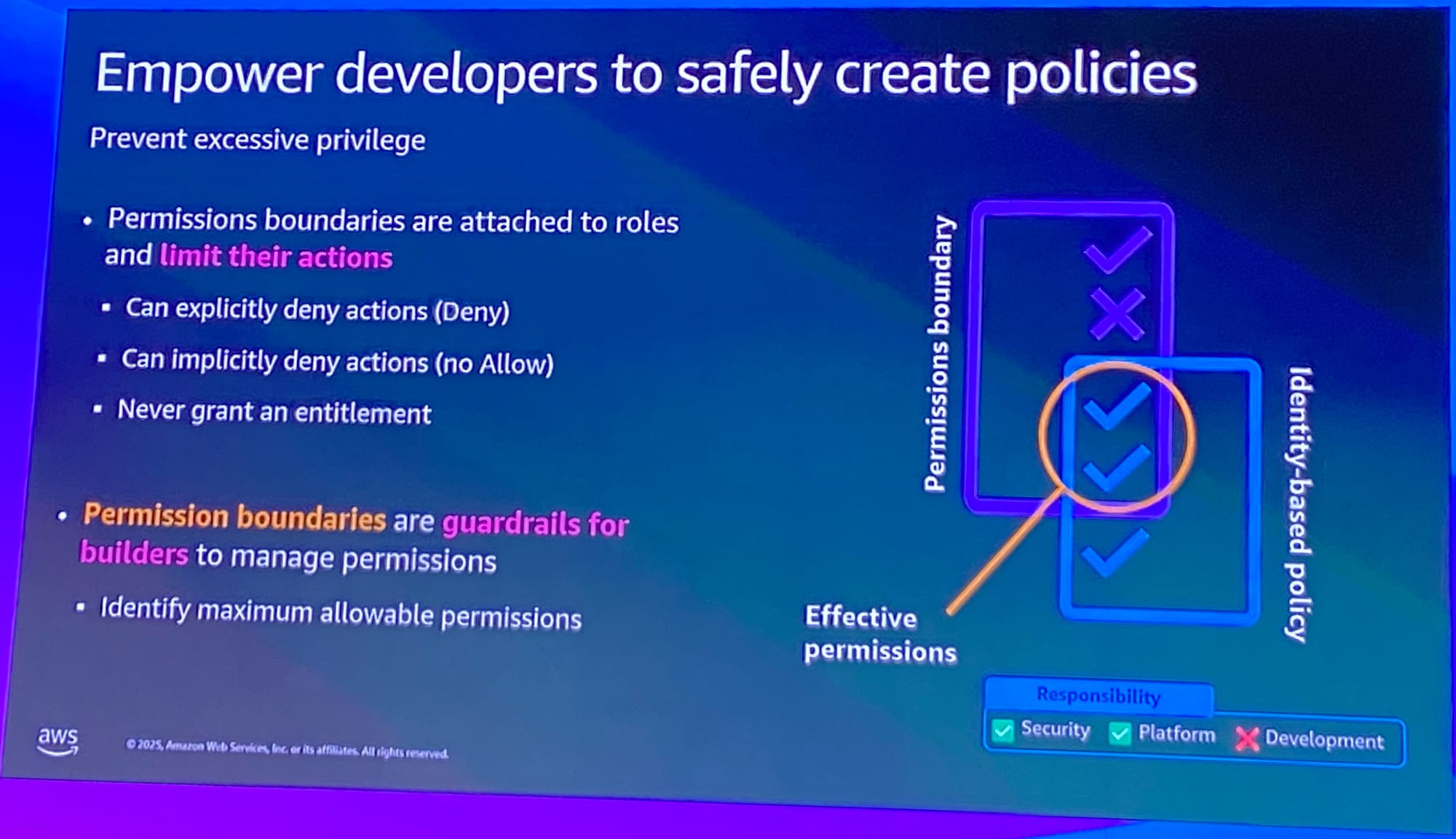

3. หลักการ "Stick to Least Privilege" เพื่อความปลอดภัยในระบบ Cloud

หนึ่งในแนวทางสำคัญที่ผู้พัฒนาและผู้ดูแลระบบ Cloud ควรยึดถือคือหลักการ "Least Privilege" หรือการให้สิทธิ์น้อยที่สุดเท่าที่จำเป็น (Least Privilege Principle) ซึ่งเป็นแนวทางที่ช่วยลดความเสี่ยงด้านความปลอดภัยจากการเข้าถึงทรัพยากรโดยไม่ได้รับอนุญาต

แนวคิดของ Least Privilege คืออะไร?

Least Privilege คือหลักการที่กำหนดให้ผู้ใช้งาน ระบบ หรือบริการต่าง ๆ ได้รับสิทธิ์ในการเข้าถึงเฉพาะสิ่งที่จำเป็นต่อการทำงานเท่านั้น ไม่มากไปกว่านั้น

ตัวอย่างเช่น หาก Lambda Function หนึ่งจำเป็นต้องอ่านข้อมูลจาก S3 Bucket เพียงอย่างเดียว ก็ควรได้รับสิทธิ์เฉพาะ s3:GetObject เท่านั้น ไม่ควรได้รับสิทธิ์ s3:PutObject หรือ s3:DeleteObject

ทำไมต้องยึดหลัก Least Privilege?

- ลดความเสี่ยงจากการโจมตี (Attack Surface)

หากมีการเจาะระบบหรือการใช้สิทธิ์โดยมิชอบ ความเสียหายจะถูกจำกัดให้น้อยที่สุด - ป้องกันความผิดพลาดจากมนุษย์ (Human Error)

การให้สิทธิ์เกินความจำเป็นอาจทำให้เกิดการลบหรือเปลี่ยนแปลงข้อมูลโดยไม่ตั้งใจ - ช่วยในการตรวจสอบและควบคุม (Audit & Compliance)

การกำหนดสิทธิ์อย่างเหมาะสมช่วยให้การตรวจสอบระบบเป็นไปอย่างมีประสิทธิภาพ

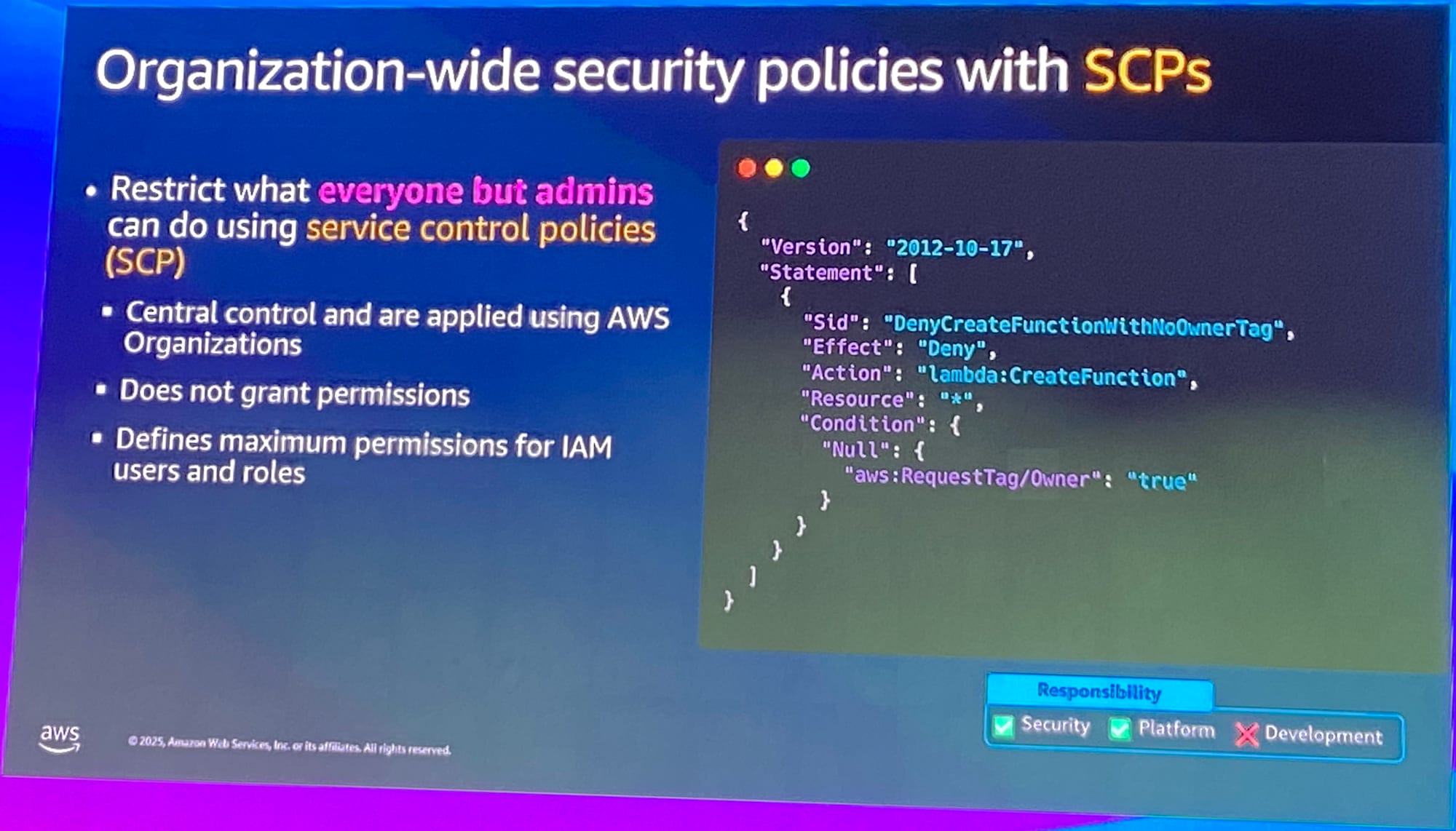

ตัวอย่างการนำไปใช้ใน AWS

ในระบบของ AWS การใช้หลัก Least Privilege สามารถทำได้ผ่านการกำหนด IAM Policies ที่เฉพาะเจาะจง เช่น:

- ใช้ IAM Role ที่มีสิทธิ์จำกัดเฉพาะบริการที่ต้องใช้งาน

- ใช้ Permission Boundaries เพื่อควบคุมขอบเขตของสิทธิ์ที่สามารถมอบให้ได้

- ใช้ Service Control Policies (SCPs) เพื่อควบคุมสิทธิ์ในระดับองค์กร

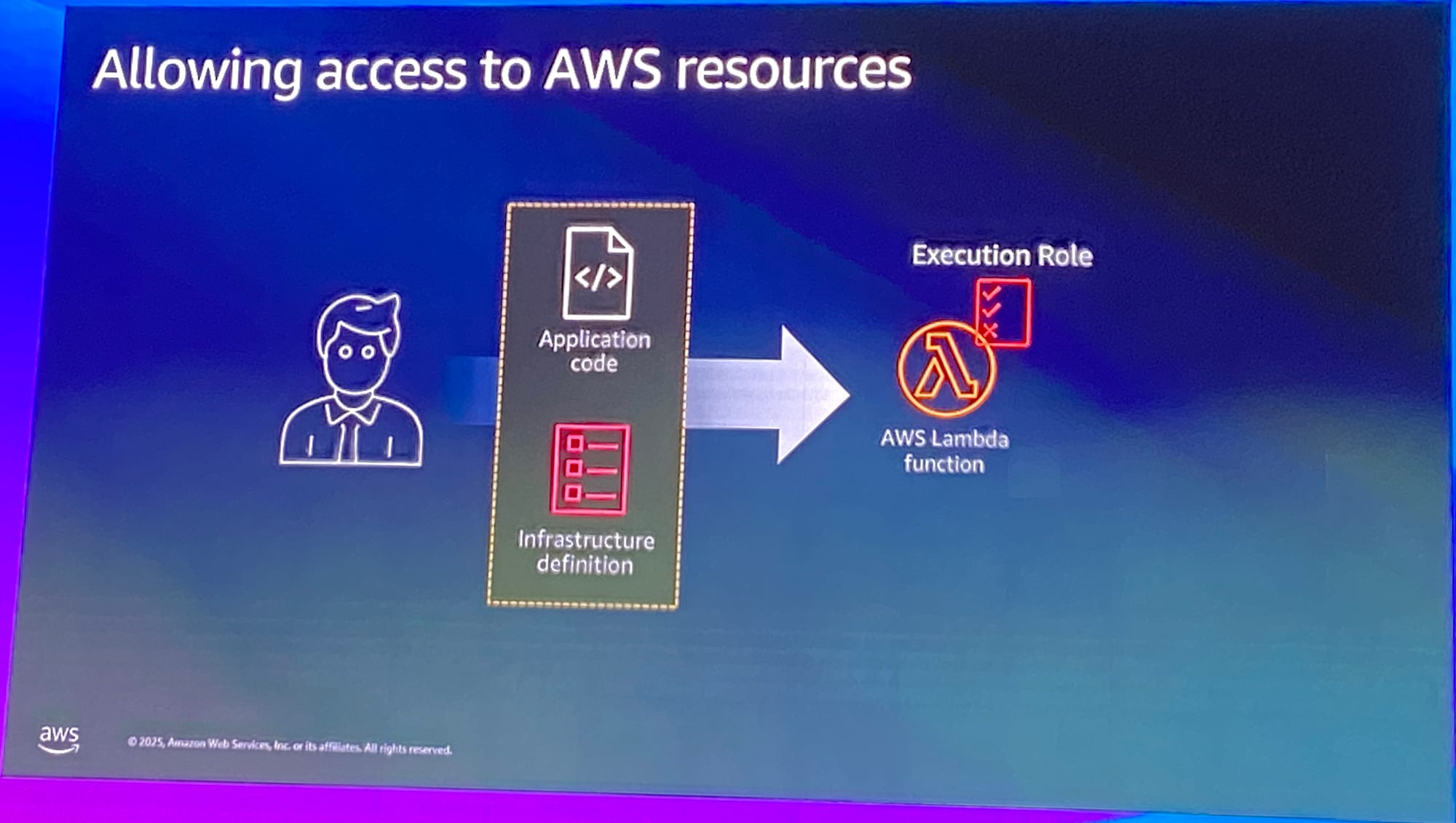

4. อนุญาตเฉพาะ Request ที่ได้รับการ Authorized เท่านั้น

หนึ่งในแนวทางสำคัญในการออกแบบระบบที่ปลอดภัยบนคลาวด์คือการ “อนุญาตเฉพาะคำขอที่ได้รับสิทธิ์ (Allow only authorized requests)” ซึ่งเป็นหลักการพื้นฐานของการรักษาความปลอดภัยในระดับ API และบริการ backend โดยเฉพาะเมื่อใช้งานบนแพลตฟอร์มอย่าง AWS

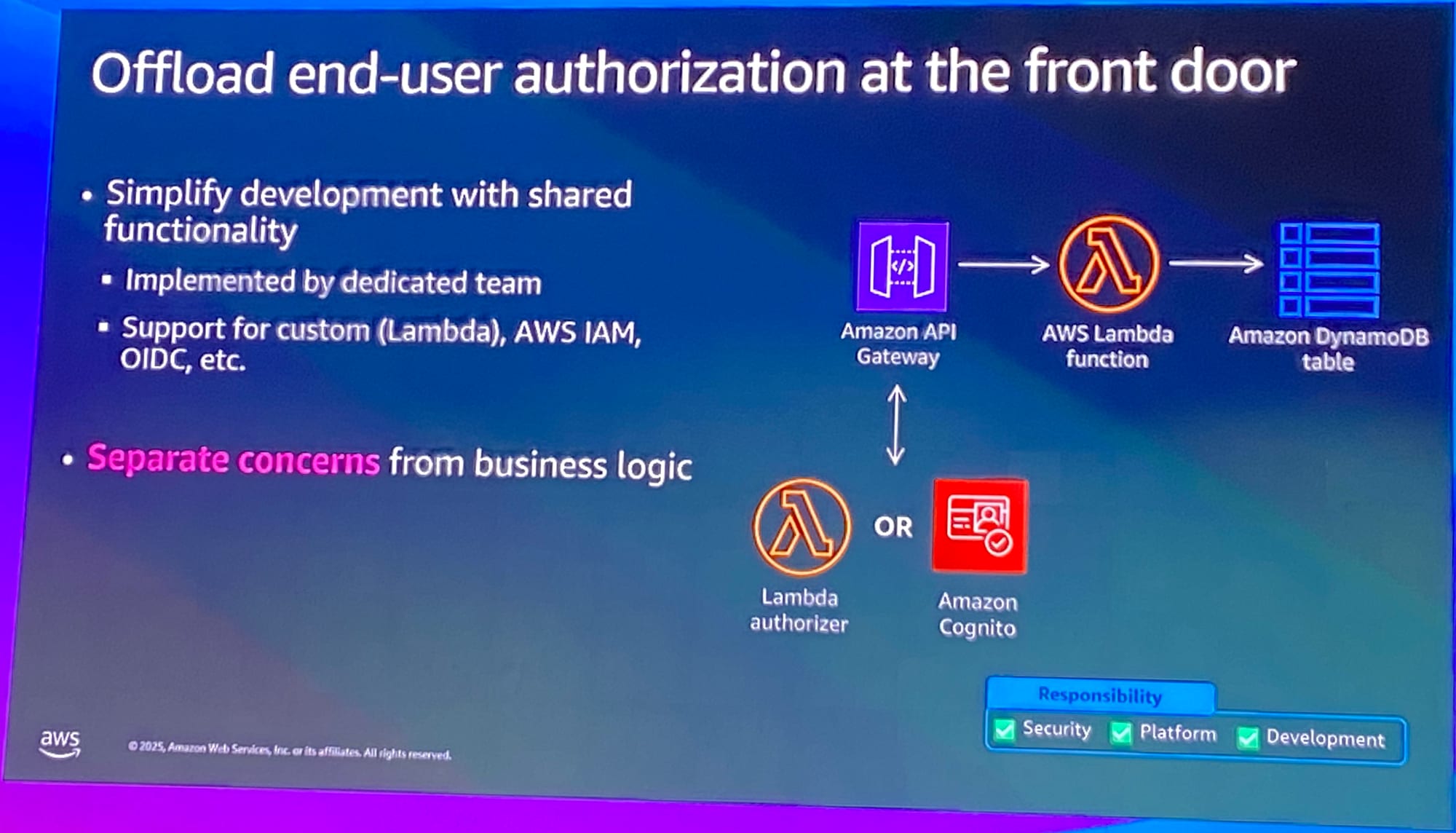

ย้ายการตรวจสอบสิทธิ์ของ End-user ไปไว้ที่จุดเริ่มต้นของระบบ (Front Door)

การจัดการการอนุญาต (Authorization) ของผู้ใช้งานตั้งแต่จุดเริ่มต้นของระบบ หรือที่เรียกว่า “Front Door” เช่น Amazon API Gateway เป็นแนวทางที่ช่วยให้ระบบมีความปลอดภัยและมีโครงสร้างที่ชัดเจนมากยิ่งขึ้น โดยมีรายละเอียดที่สำคัญดังนี้

Simplify development with shared functionality

การจัดการ Authorization ควรถูกแยกออกจาก Business Logic เพื่อให้ทีมพัฒนาไม่ต้องรับภาระในการจัดการสิทธิ์ผู้ใช้โดยตรง ซึ่งสามารถทำได้โดย:

- ใช้ทีมเฉพาะทางในการพัฒนาและดูแลระบบ Authorization

- รองรับการใช้งานร่วมกับระบบ Authorization หลากหลาย เช่น:

- Custom Lambda Authorizer

- AWS IAM

- OIDC (OpenID Connect)

- Amazon Cognito

Separate concerns from business logic

การแยกความรับผิดชอบของ Authorization ออกจาก Business Logic ช่วยให้โค้ดมีความสะอาด (clean code) และง่ายต่อการดูแลรักษาในระยะยาว อีกทั้งยังช่วยให้สามารถเปลี่ยนแปลงระบบ Authorization ได้โดยไม่กระทบกับฟังก์ชันหลักของแอปพลิเคชัน

ตัวอย่างการทำงานของระบบ Authorization

การทำงานของระบบ Authorization มีดังนี้:

- ผู้ใช้ส่งคำขอผ่าน Amazon API Gateway

- API Gateway จะตรวจสอบสิทธิ์ผ่าน Lambda Authorizer หรือ Amazon Cognito

- หากคำขอได้รับอนุญาต ระบบจะส่งต่อไปยัง AWS Lambda Function

- Lambda จะประมวลผลและเชื่อมต่อกับ Amazon DynamoDB Table เพื่อจัดการข้อมูล

ความรับผิดชอบของแต่ละทีม

ในภาพยังแสดงให้เห็นถึงการแบ่งความรับผิดชอบ (Responsibility) ระหว่างทีมต่างๆ:

- Security

- Platform

- Development

การแบ่งหน้าที่อย่างชัดเจนนี้ช่วยให้การพัฒนาและดูแลระบบมีประสิทธิภาพมากขึ้น และลดความเสี่ยงจากข้อผิดพลาดด้านความปลอดภัย

5. ป้องกันการเข้าถึงโดยไม่ได้รับอนุญาตและการเปิดเผยข้อมูลสำคัญโดยไม่ตั้งใจ

หนึ่งในแนวทางสำคัญในการรักษาความปลอดภัยของระบบ Cloud คือการป้องกันไม่ให้เกิดการเข้าถึงข้อมูลหรือระบบโดยไม่ได้รับอนุญาต รวมถึงการหลุดรั่วของข้อมูลสำคัญ (Sensitive Data Exposure) ซึ่งอาจเกิดขึ้นได้จากการตั้งค่าที่ไม่รัดกุม หรือการส่งข้อมูลผ่านช่องทางที่ไม่ปลอดภัย

ในส่วนนี้ เราจะพูดถึงแนวทางหลัก 3 ประการที่ช่วยลดความเสี่ยงดังกล่าว ได้แก่ การเข้ารหัสข้อมูล (Encryption), การใช้ Private Endpoints และการป้องกัน API ด้วย AWS WAF

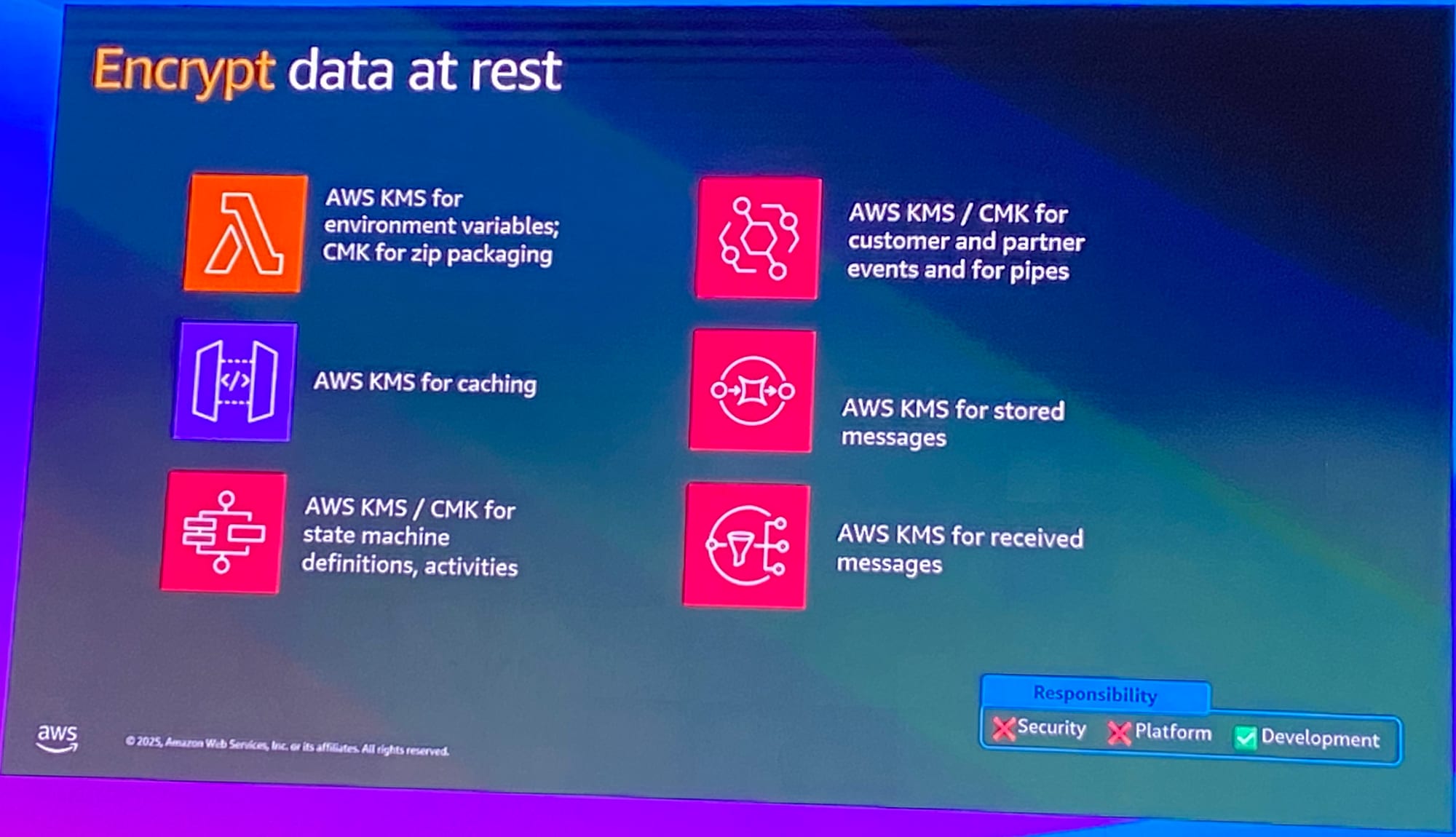

เข้ารหัสข้อมูลที่จัดเก็บ (Encrypt Data at Rest)

การเข้ารหัสข้อมูลที่จัดเก็บ (Data at Rest) เป็นแนวทางพื้นฐานที่ช่วยป้องกันไม่ให้ข้อมูลถูกเข้าถึงหรืออ่านได้ แม้ในกรณีที่ระบบถูกเจาะ โดย AWS แนะนำให้ใช้ AWS KMS (Key Management Service) และ CMK (Customer Master Key) ในหลายจุดของระบบ เช่น:

- Environment variables และ zip packaging ใน Lambda

- Caching ที่ใช้ร่วมกับ API Gateway

- State machine definitions และ activities

- ข้อความที่จัดเก็บ (Stored messages) และข้อความที่รับเข้ามา (Received messages)

- Event จากลูกค้าและพาร์ทเนอร์ รวมถึง Pipes

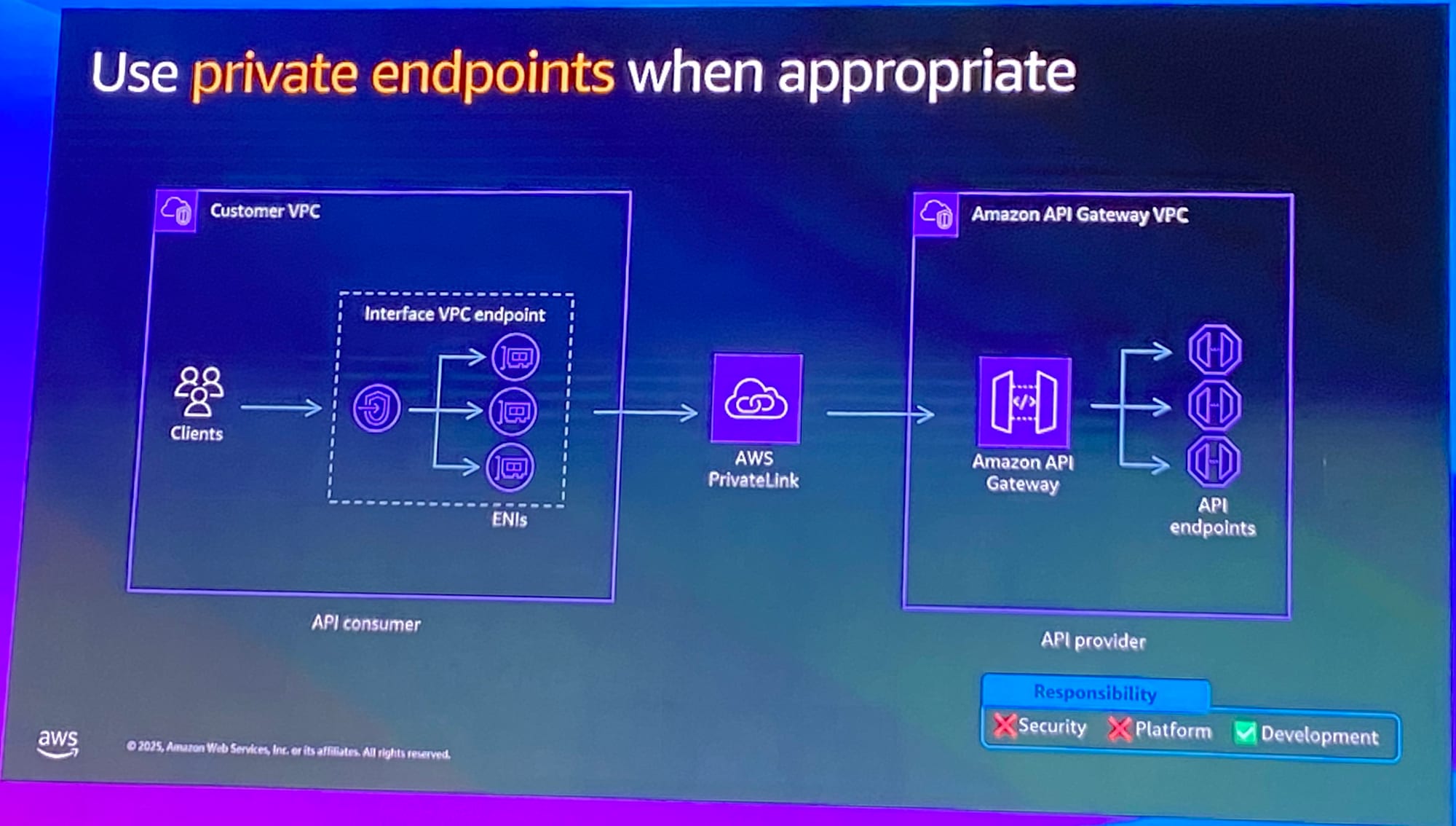

ใช้ Private Endpoints เมื่อเหมาะสม

การใช้ Private Endpoints ผ่านบริการอย่าง AWS PrivateLink ช่วยให้การเชื่อมต่อระหว่างระบบต่างๆ ภายใน VPC เป็นแบบส่วนตัว ไม่ต้องผ่านอินเทอร์เน็ตสาธารณะ ซึ่งช่วยลดความเสี่ยงจากการถูกดักฟังหรือโจมตีจากภายนอก

ในตัวอย่างนี้ การเชื่อมต่อจาก Client ไปยัง Amazon API Gateway จะผ่าน Interface VPC Endpoint และ AWS PrivateLink เพื่อให้มั่นใจว่าข้อมูลไม่รั่วไหลออกนอกเครือข่ายที่ควบคุมได้

ป้องกัน API Endpoints ด้วย AWS WAF

AWS WAF (Web Application Firewall) เป็นเครื่องมือที่ช่วยป้องกัน API จากการโจมตีที่มาจาก IP ที่ไม่พึงประสงค์ หรือพฤติกรรมที่ผิดปกติ โดยสามารถตั้งค่ากฎ (Rules) ได้หลายรูปแบบ เช่น:

- บล็อก IP ที่เป็นอันตราย

- Rate-based rules เพื่อจำกัดจำนวน Request

- Allow/Deny lists ตาม IP หรือภูมิภาค

- Custom rules ที่ใช้ Regular Expressions

- ใช้กฎจาก Third-party หรือ Customer-managed rules

- การใช้ WAF ร่วมกับ Amazon API Gateway ช่วยให้สามารถควบคุมการเข้าถึง API ได้อย่างละเอียดและปลอดภัยมากยิ่งขึ้น

6. ข้อควรพิจารณาด้านแพลตฟอร์ม

เมื่อพัฒนาและใช้งานระบบบน AWS หรือ Cloud Platform ใด ๆ ก็ตาม การออกแบบและบริหารจัดการแพลตฟอร์มอย่างรอบคอบถือเป็นสิ่งสำคัญ เพื่อให้ระบบมีความปลอดภัย ยืดหยุ่น และสามารถตรวจสอบได้ง่าย ในส่วนนี้เราจะพูดถึงแนวทางปฏิบัติที่ควรพิจารณาในระดับ Platform ซึ่งครอบคลุมทั้งการจัดการ AWS Account, การวิเคราะห์โค้ด, การตรวจจับพฤติกรรมผิดปกติ และการตรวจสอบความปลอดภัยโดยรวม

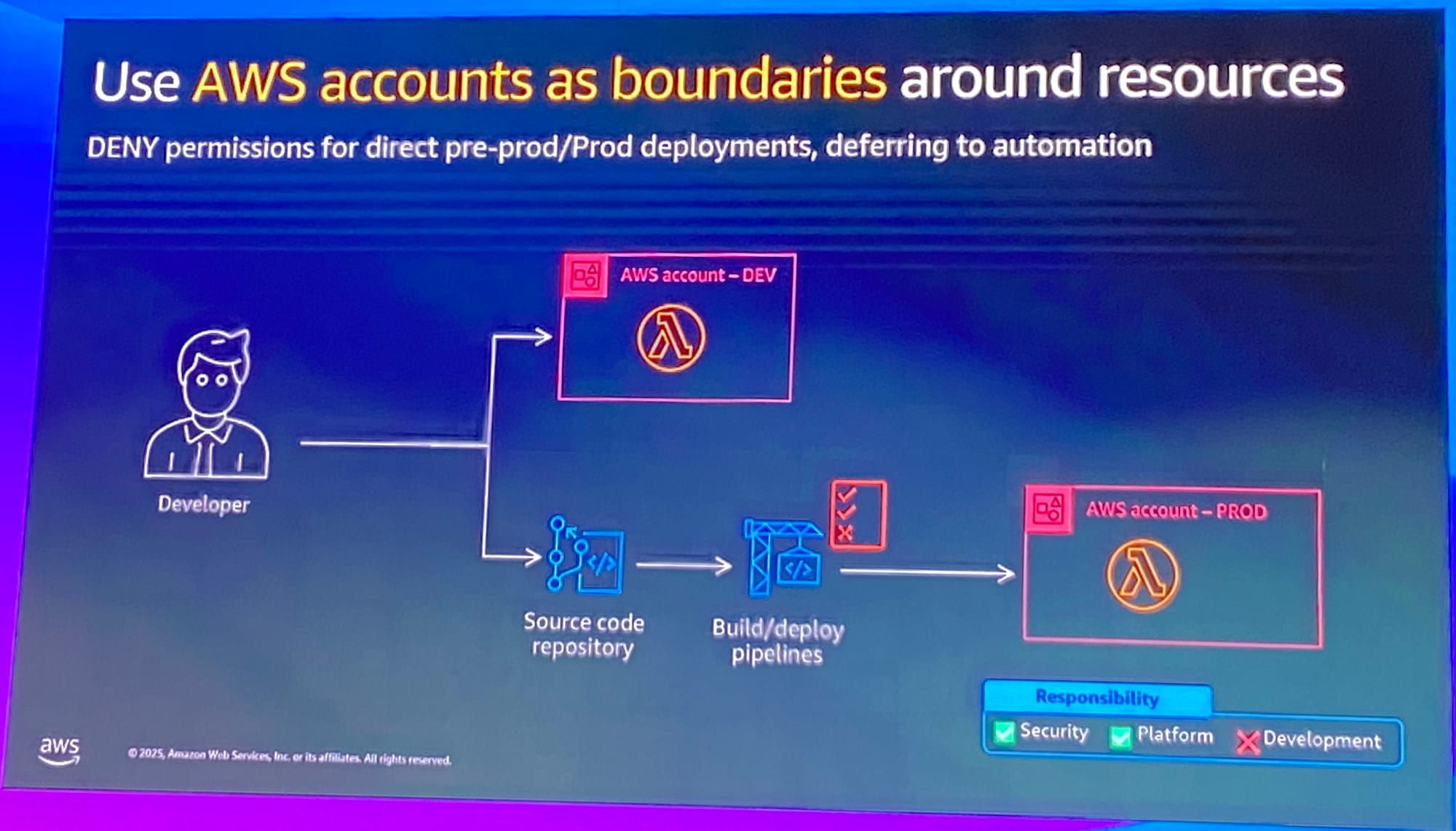

ใช้ AWS Account เป็นขอบเขตของทรัพยากร

การแยกสภาพแวดล้อม (Environment) เช่น Development (DEV) และ Production (PROD) ออกจากกันโดยใช้ AWS Account ที่แยกกัน เป็นแนวทางที่ช่วยลดความเสี่ยงจากการเข้าถึงหรือเปลี่ยนแปลงระบบโดยไม่ได้รับอนุญาต

- ปฏิเสธสิทธิ์ (Deny Permissions) สำหรับการ Deploy โดยตรงไปยัง Production

- ใช้ระบบอัตโนมัติ เช่น CI/CD Pipeline ในการ Build และ Deploy โค้ด

- ช่วยให้สามารถควบคุมการเข้าถึงและตรวจสอบการเปลี่ยนแปลงได้ง่ายขึ้น

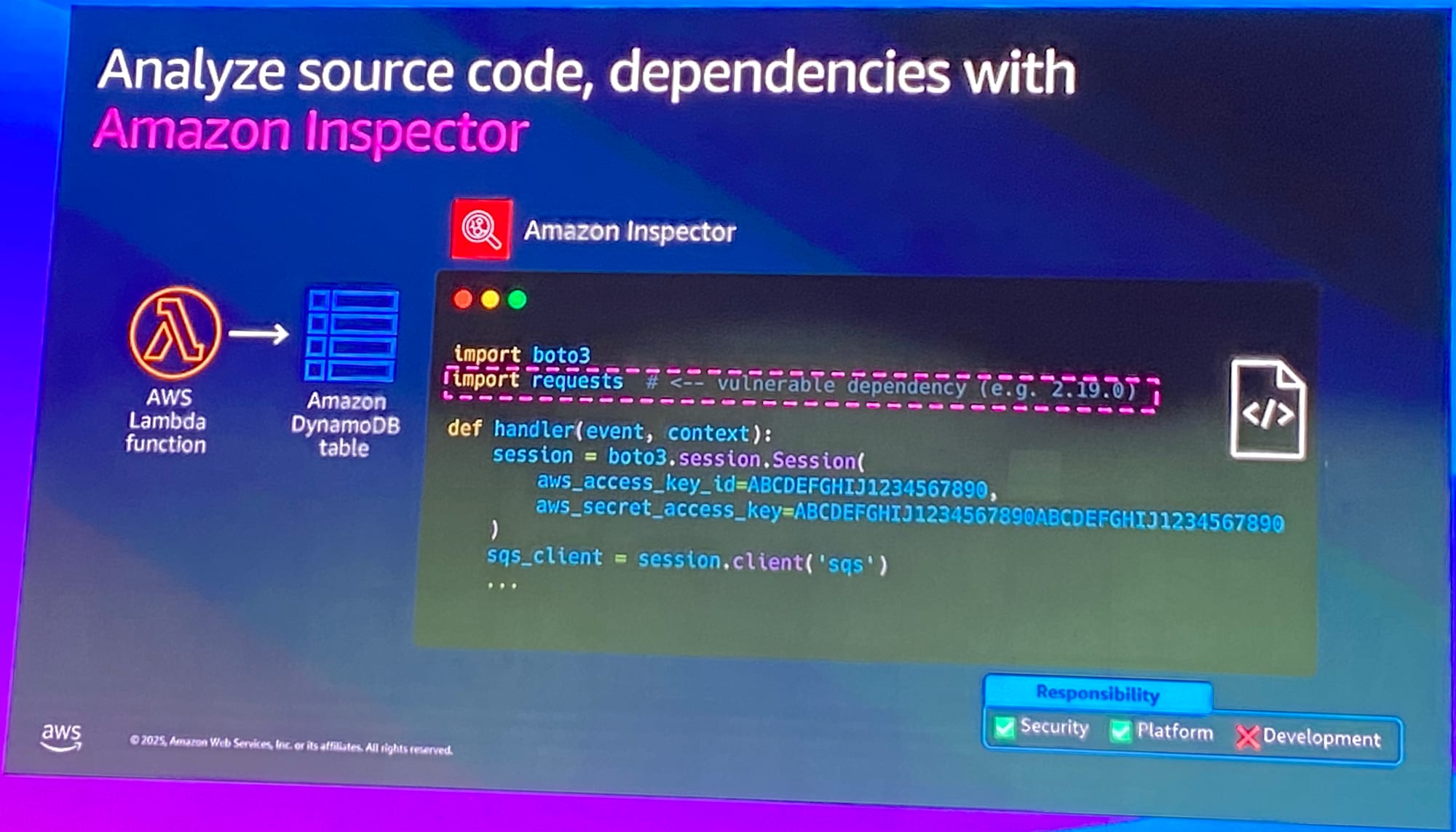

วิเคราะห์ Source Code และ Dependencies ด้วย Amazon Inspector

Amazon Inspector เป็นบริการที่ช่วยวิเคราะห์ช่องโหว่ใน Source Code และ Dependencies โดยอัตโนมัติ เช่น ตรวจพบว่าใช้ Library ที่มีช่องโหว่ (Vulnerable Dependency) ซึ่งอาจนำไปสู่การโจมตีได้

- ตรวจสอบโค้ดใน Lambda Function

- วิเคราะห์ Dependencies เช่น

boto3,requests - แจ้งเตือนเมื่อพบเวอร์ชันที่มีความเสี่ยง

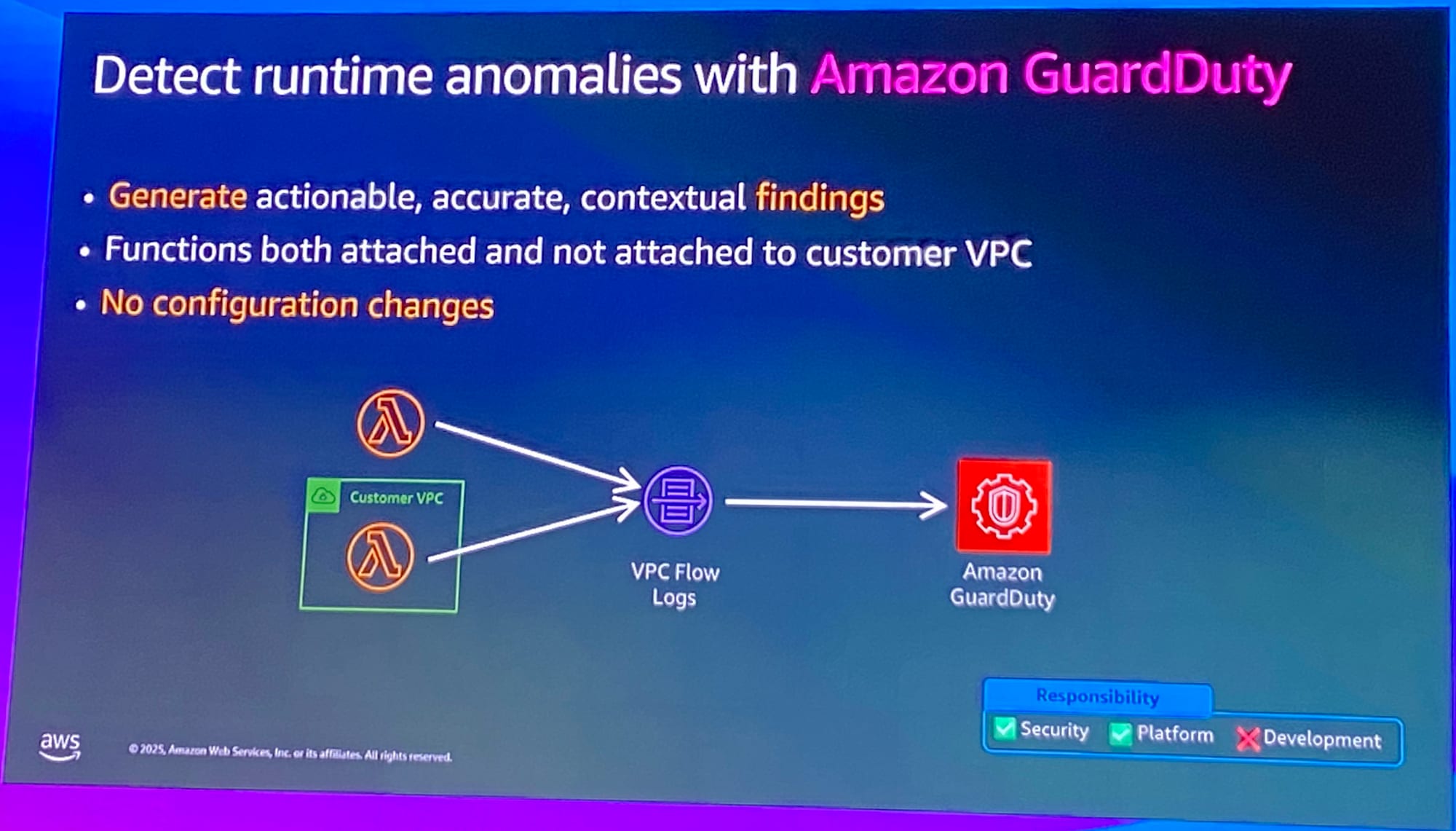

ตรวจจับพฤติกรรมผิดปกติขณะรันด้วย Amazon GuardDuty

Amazon GuardDuty ช่วยตรวจจับพฤติกรรมที่ผิดปกติ (Runtime Anomalies) จากข้อมูลใน VPC Flow Logs โดยไม่ต้องเปลี่ยนแปลงการตั้งค่าระบบเดิม

- ตรวจจับการเข้าถึงที่น่าสงสัย

- วิเคราะห์บริบทของเหตุการณ์ (Contextual Findings)

- รองรับทั้ง Lambda ที่อยู่ใน VPC และนอก VPC

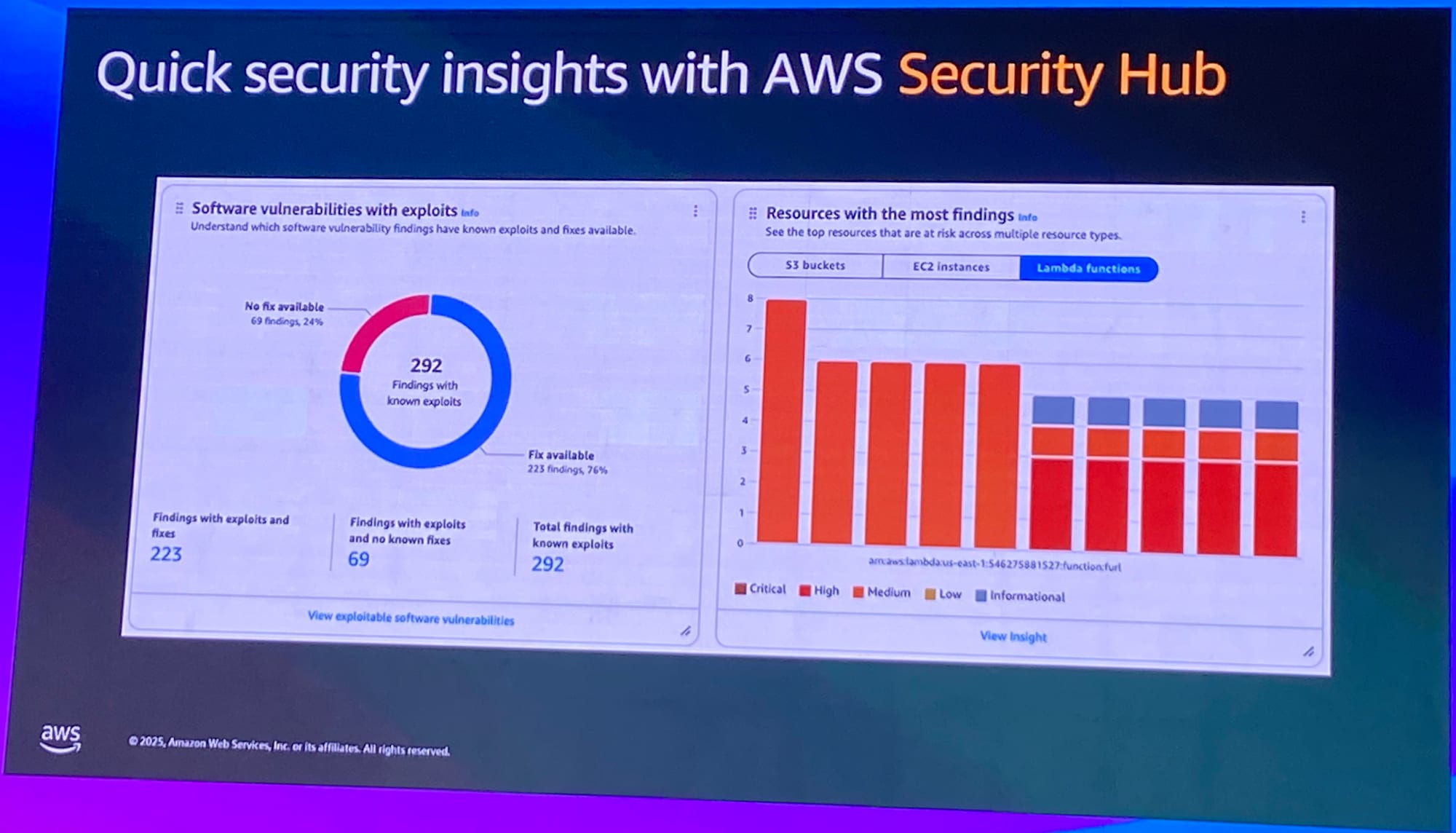

ตรวจสอบสถานะความปลอดภัยด้วย AWS Security Hub

AWS Security Hub รวมข้อมูลด้านความปลอดภัยจากหลายแหล่งในระบบ AWS และแสดงผลในรูปแบบที่เข้าใจง่าย เช่น:

- รายงานช่องโหว่ของซอฟต์แวร์ (Software Vulnerabilities)

- แสดงทรัพยากรที่มีความเสี่ยงสูง เช่น S3 Buckets, EC2 Instances, Lambda Functions

- จัดลำดับความสำคัญของปัญหา (Critical, High, Medium, etc.)

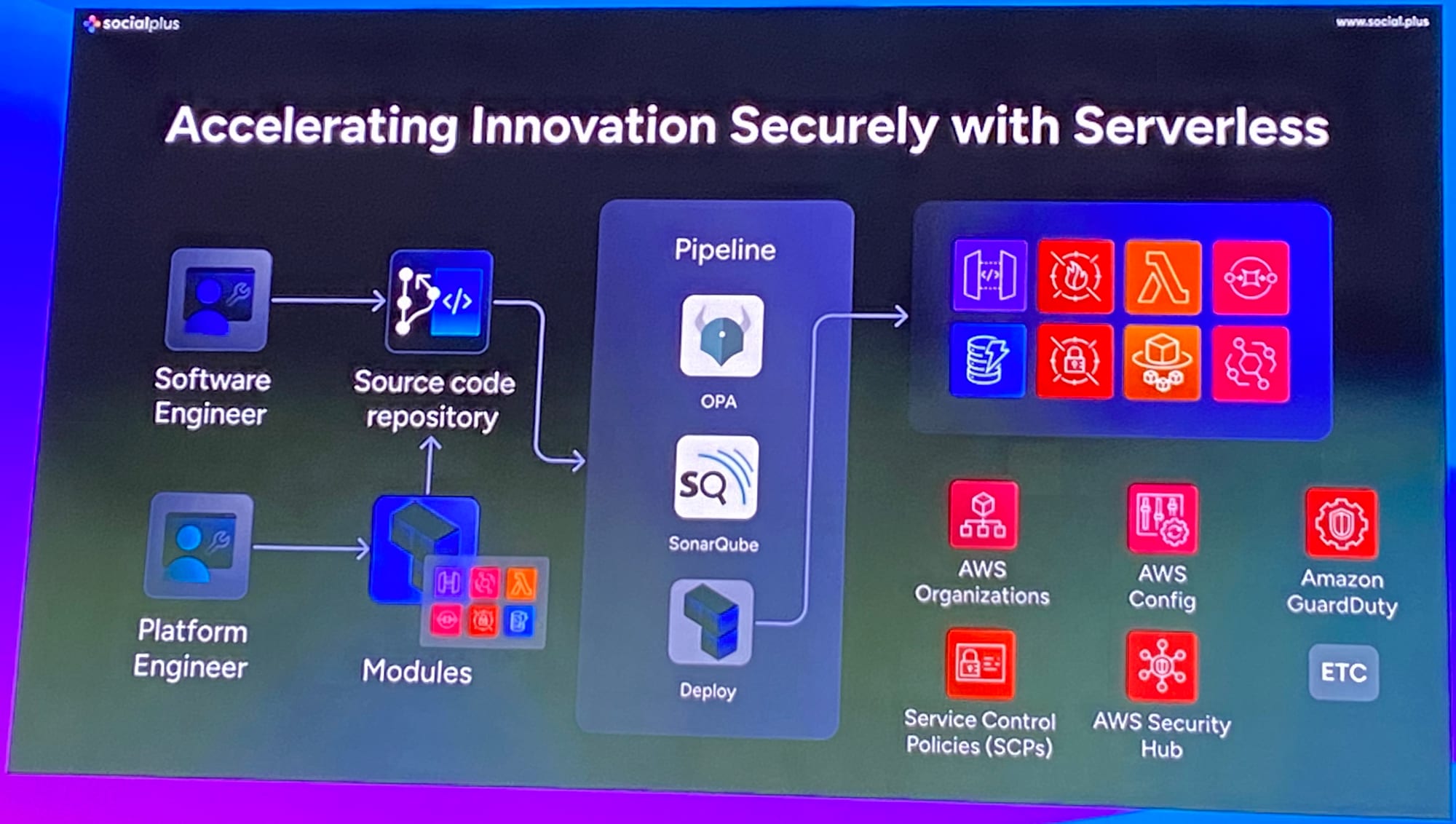

7. เร่งนวัตกรรมอย่างปลอดภัยด้วย Serverless

การใช้สถาปัตยกรรมแบบ Serverless ช่วยให้องค์กรสามารถพัฒนาและส่งมอบฟีเจอร์ใหม่ได้อย่างรวดเร็ว พร้อมผสานความปลอดภัยเข้าไปในทุกขั้นตอนของการพัฒนา ตั้งแต่วันแรก (Day-1) ไปจนถึงการดำเนินงานอย่างต่อเนื่อง (Day-2) โดยไม่ลดทอนประสิทธิภาพหรือความคล่องตัวของทีม

กรณีศึกษา: Social+

Social+ เป็นตัวอย่างของบริษัทที่ใช้ Serverless เพื่อสร้างและขยายระบบ community ภายในแอปได้อย่างรวดเร็ว พร้อมสร้างรายได้ผ่านฟีเจอร์ในแอป เช่น in-app subscriptions และ embedded commerce

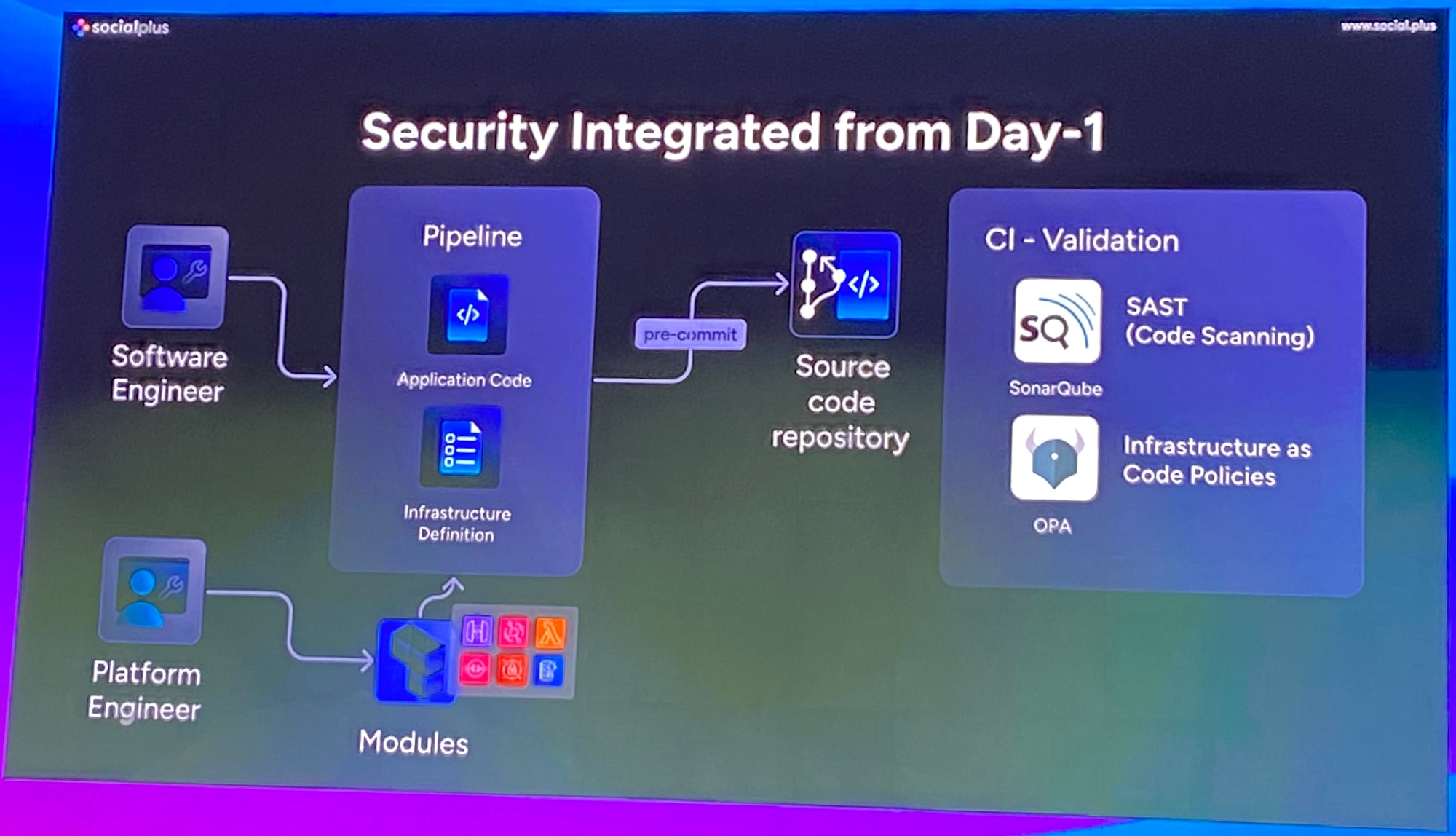

ความปลอดภัยที่ผสานตั้งแต่วันแรก (Security Integrated from Day-1)

ตั้งแต่เริ่มต้นการพัฒนา ระบบถูกออกแบบให้มีการผสานความปลอดภัยเข้าไปใน pipeline โดยอัตโนมัติ เช่น การตรวจสอบโค้ดใน source repository และการทำ CI validation เพื่อให้มั่นใจว่าฟีเจอร์ที่พัฒนามีความปลอดภัยตั้งแต่ต้นทาง

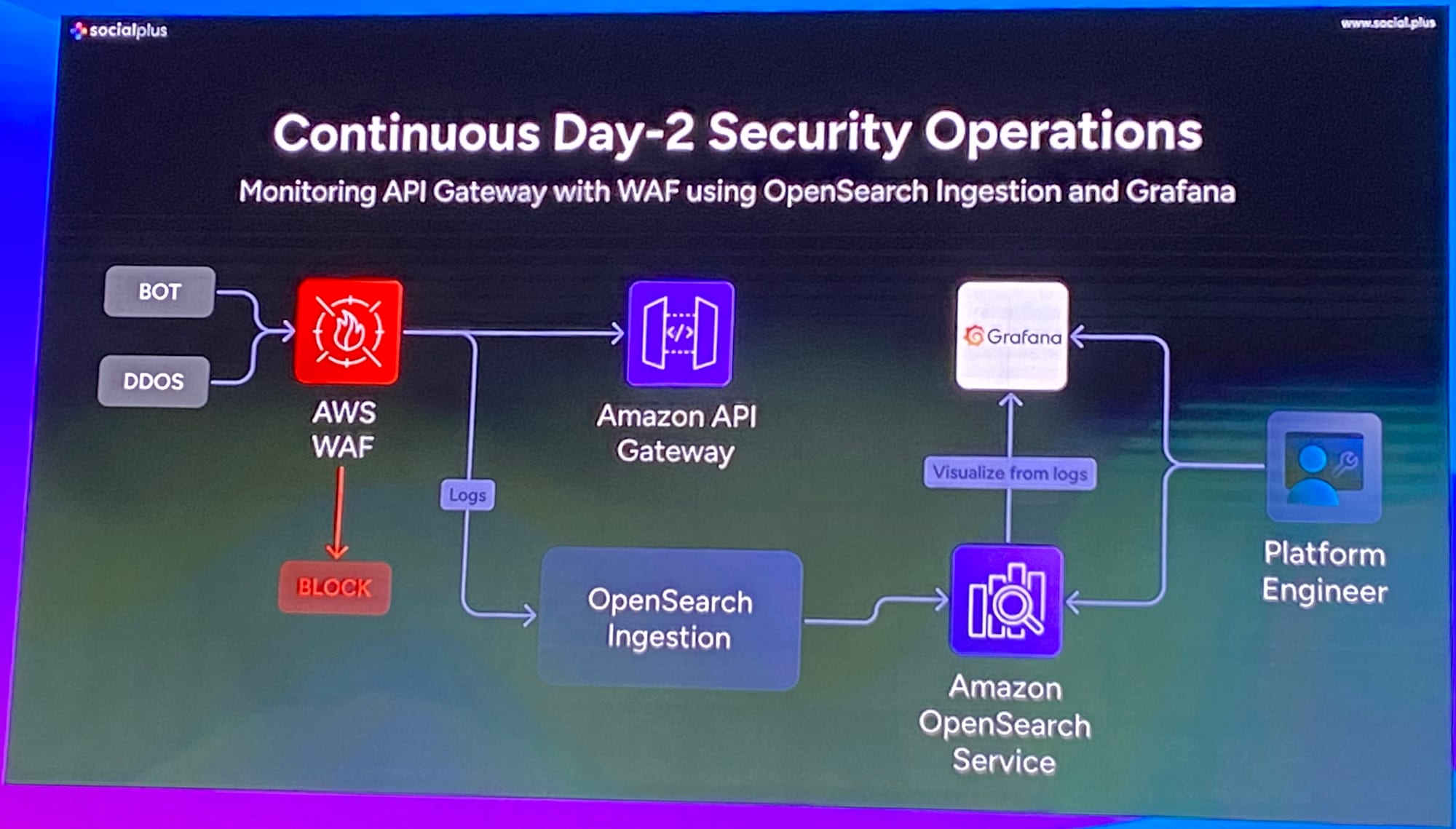

การดำเนินงานด้านความปลอดภัยอย่างต่อเนื่อง (Continuous Day-2 Security Operations)

หลังจากระบบถูก deploy แล้ว ความปลอดภัยยังคงต้องดำเนินต่อเนื่อง โดยใช้เครื่องมืออย่าง AWS WAF, Amazon API Gateway, OpenSearch และ Grafana ในการมอนิเตอร์และวิเคราะห์ข้อมูลเพื่อค้นหาพฤติกรรมที่ผิดปกติ

โอกาสทางธุรกิจจาก AI และการสร้างรายได้

ระบบยังสามารถใช้ AI เพื่อวิเคราะห์ข้อมูลเชิงลึก เช่น topic analysis และ content insights รวมถึงเปิดโอกาสในการสร้างรายได้ผ่าน in-app subscriptions และการเชื่อมต่อกับพาร์ทเนอร์ด้านการชำระเงิน

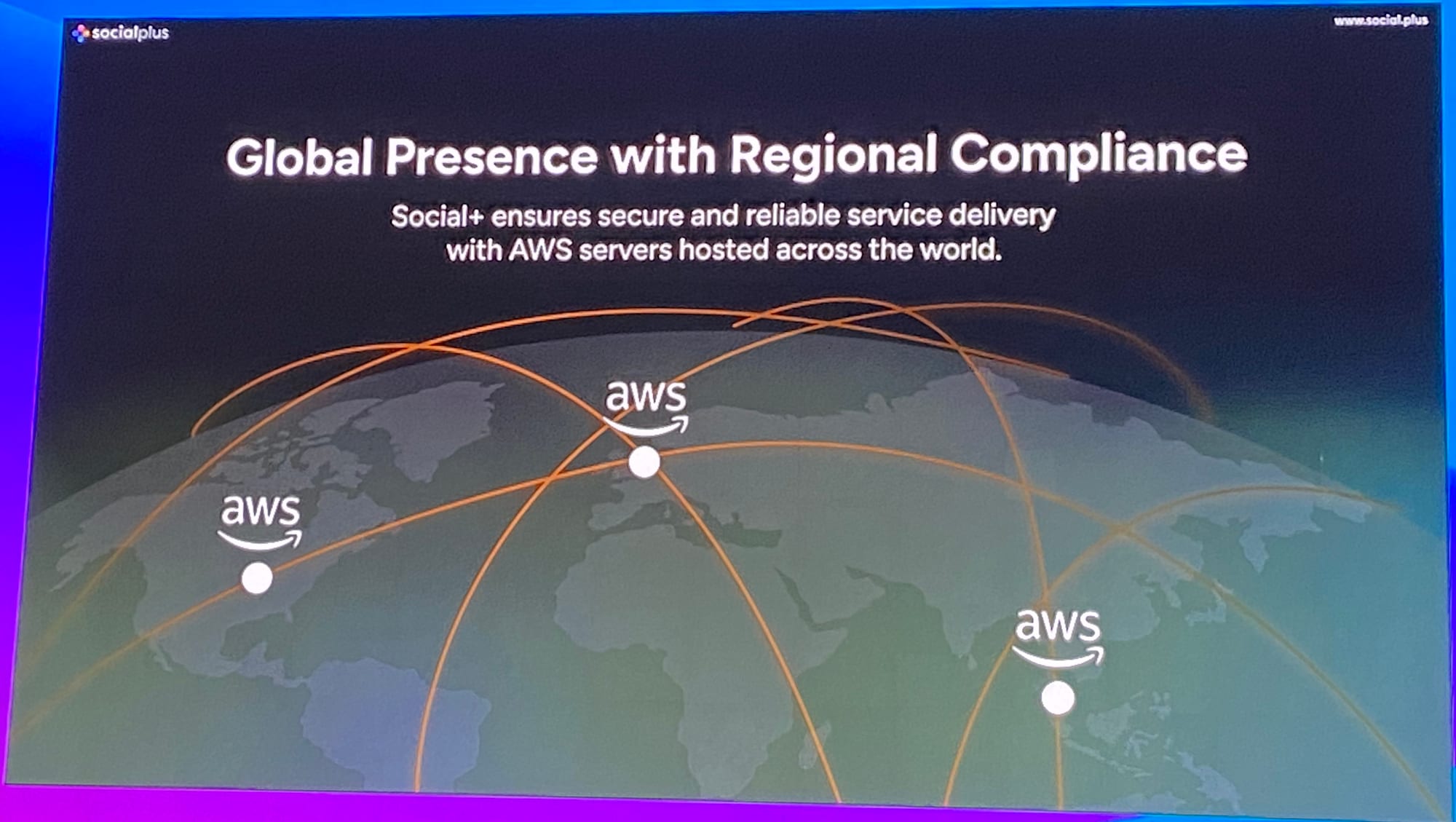

การขยายสู่ระดับโลกและการปฏิบัติตามข้อกำหนด

Social+ มีการขยายระบบไปยังหลายภูมิภาคทั่วโลก พร้อมปฏิบัติตามข้อกำหนดด้านความปลอดภัยและความเป็นส่วนตัวในแต่ละภูมิภาค เช่น GDPR และมาตรฐานท้องถิ่นอื่นๆ

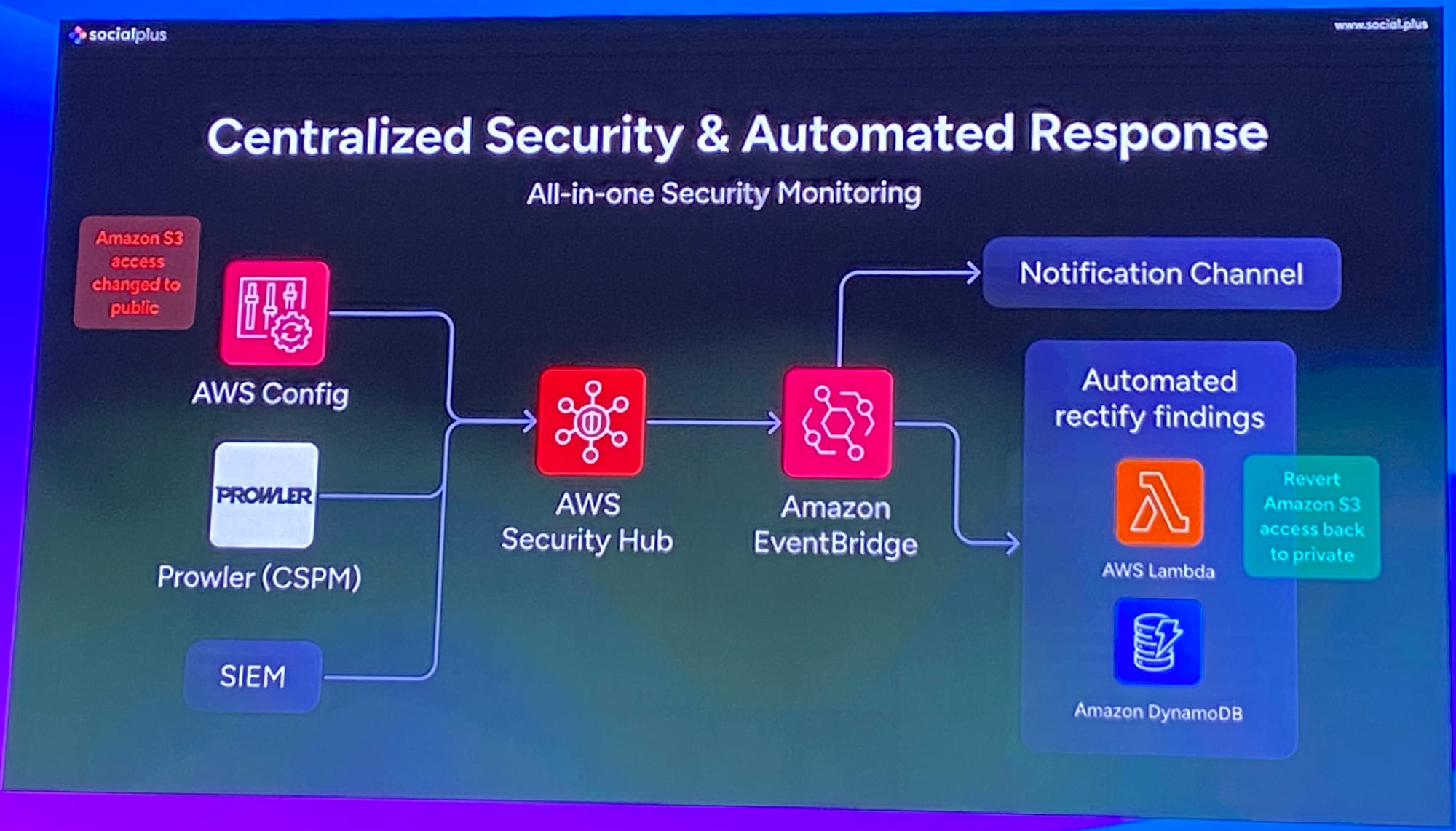

การตรวจสอบความปลอดภัยแบบรวมศูนย์

ระบบความปลอดภัยถูกรวมศูนย์ผ่าน AWS Config, Security Hub, EventBridge และ SIEM เพื่อให้สามารถตรวจจับและตอบสนองต่อเหตุการณ์ความปลอดภัยได้แบบอัตโนมัติ เช่น การแจ้งเตือนและการแก้ไขปัญหาโดยอัตโนมัติ

การย้ายจาก Kubernetes ไปยัง Serverless

Social+ ได้ย้าย workload จาก Kubernetes มาสู่ AWS Serverless เพื่อเพิ่มความเร็วในการพัฒนา ลดต้นทุนการดำเนินงาน และเพิ่มความสามารถในการปรับขนาดระบบแบบอัตโนมัติ

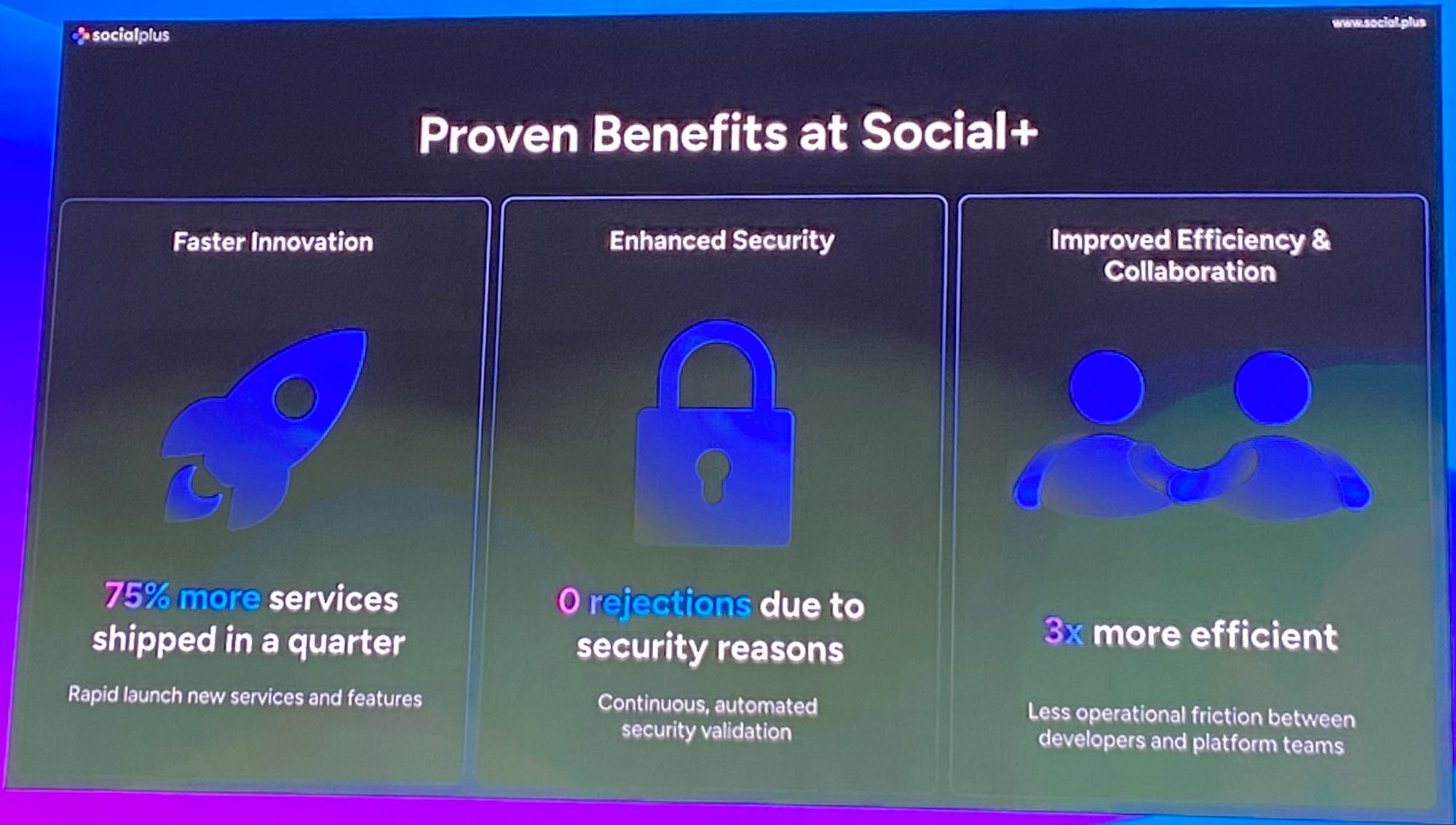

ประโยชน์ที่พิสูจน์ได้จาก Social+

- Faster Innovation: ส่งมอบฟีเจอร์ได้เร็วขึ้น 75%

- Enhanced Security: ลดช่องโหว่ด้านความปลอดภัยจากการออกแบบระบบ

- Improved Collaboration: เพิ่มประสิทธิภาพการทำงานร่วมกันของทีม

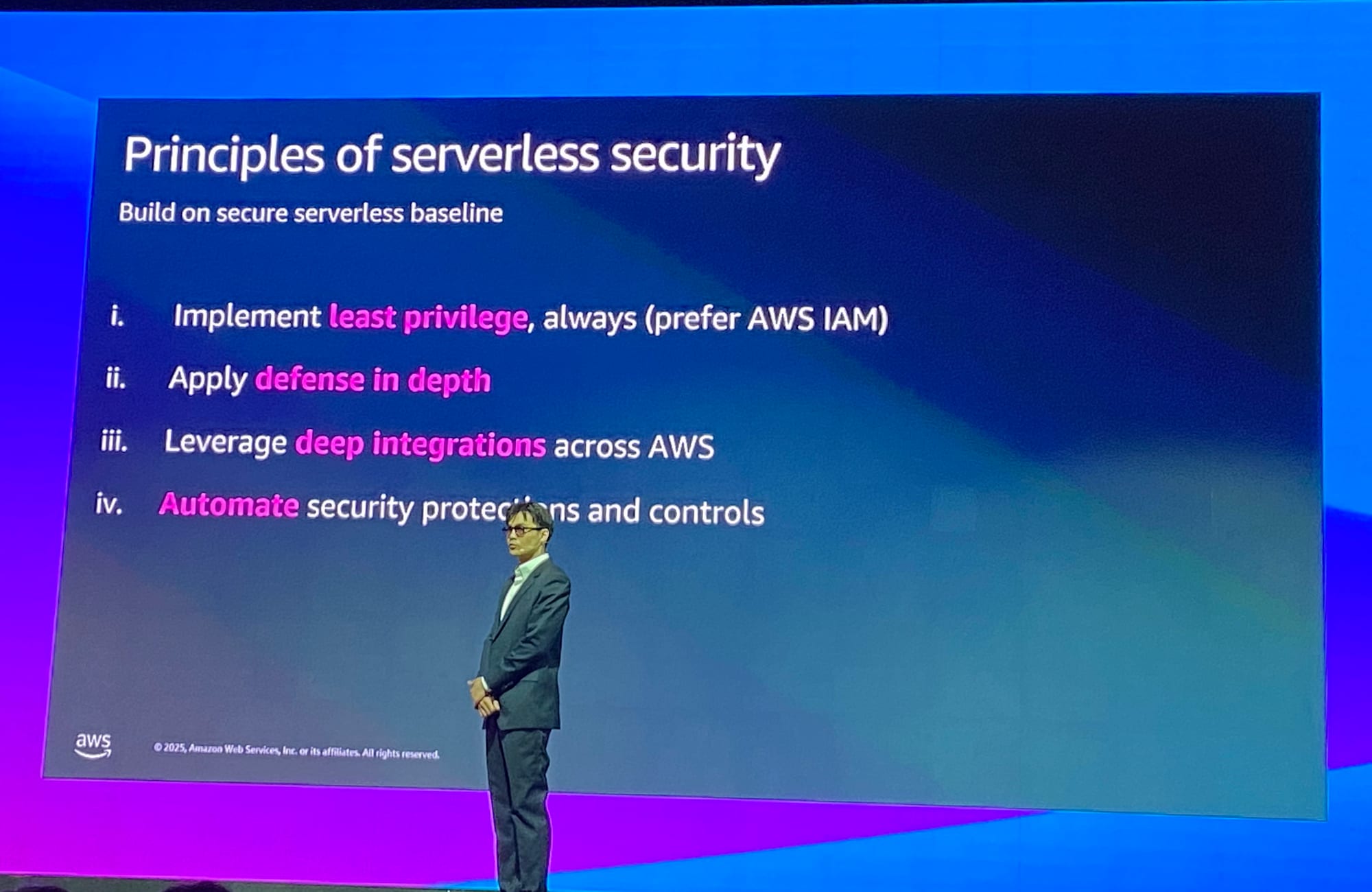

หลักการสำคัญของ Serverless Security

เพื่อให้การใช้งาน Serverless มีความปลอดภัยสูงสุด ควรยึดหลักการดังนี้:

- Implement least privilege – ใช้สิทธิ์เท่าที่จำเป็น โดยเฉพาะผ่าน AWS IAM

- Apply defense in depth – สร้างชั้นการป้องกันหลายระดับ

- Leverage deep integrations – ใช้การเชื่อมต่อกับบริการ AWS อื่น ๆ อย่างลึกซึ้ง

- Automate security – ทำให้การป้องกันและควบคุมความปลอดภัยเป็นแบบอัตโนมัติ

Key Takeaways

- Security as a Strategy: ความปลอดภัยต้องถูกออกแบบให้เป็นส่วนหนึ่งของกลยุทธ์ ไม่ใช่แค่การป้องกันภายหลัง

- Security Integrated from Day-1: ผสานความปลอดภัยเข้าไปในขั้นตอนการพัฒนา เช่น pipeline, source repository และ CI/CD

- Continuous Day-2 Security: ใช้เครื่องมืออย่าง AWS WAF, API Gateway, OpenSearch และ Grafana เพื่อมอนิเตอร์ระบบอย่างต่อเนื่อง

- Data Protection: เข้ารหัสข้อมูลที่จัดเก็บ (Encrypt data at rest) ด้วย AWS KMS และใช้ Private Endpoints เพื่อป้องกันการเข้าถึงจากภายนอก

- API Protection: ใช้ AWS WAF เพื่อป้องกัน API จาก IP ที่เป็นอันตราย และควบคุมการเข้าถึงด้วย rule-based policies

- Account Isolation: แยก AWS Account ตาม environment (เช่น DEV, PROD) เพื่อจำกัดขอบเขตของความเสียหาย

- Code & Dependency Analysis: ใช้ Amazon Inspector ตรวจสอบช่องโหว่ใน source code และ dependency

- Threat Detection: ใช้ Amazon GuardDuty ตรวจจับพฤติกรรมผิดปกติจาก VPC Flow Logs โดยไม่ต้องเปลี่ยน config

- Security Visibility: ใช้ AWS Security Hub เพื่อรวมข้อมูลช่องโหว่และความเสี่ยงจากหลายบริการในที่เดียว

- Global Compliance: รองรับการขยายระบบไปยังหลายภูมิภาค พร้อมปฏิบัติตามข้อกำหนดด้านความปลอดภัยระดับโลก

- Automated Response: ใช้ AWS Config, Security Hub, EventBridge และ SIEM เพื่อแจ้งเตือนและตอบสนองเหตุการณ์แบบอัตโนมัติ

- กรณีศึกษา Social+: ย้าย workload จาก Kubernetes ไปยัง AWS Serverless ทำให้ส่งมอบฟีเจอร์เร็วขึ้น 75%, ลดช่องโหว่ด้านความปลอดภัย และเพิ่มประสิทธิภาพการทำงานร่วมกัน 3 เท่า

- หลักการของ Serverless Security:

- Implement least privilege – ใช้สิทธิ์เท่าที่จำเป็น

- Apply defense in depth – ป้องกันหลายชั้น

- Leverage deep integrations – เชื่อมต่อกับบริการ AWS อื่น ๆ อย่างลึกซึ้ง

- Automate security – ทำให้การป้องกันเป็นแบบอัตโนมัติ

สรุป

การสร้างแอปพลิเคชันที่ปลอดภัยบน AWS ไม่ได้หมายถึงการเพิ่มขั้นตอนที่ซับซ้อน แต่คือการออกแบบระบบให้มีความปลอดภัยตั้งแต่ต้นทาง โดยเฉพาะเมื่อใช้สถาปัตยกรรมแบบ Serverless ที่ช่วยให้ทีมพัฒนาสามารถส่งมอบฟีเจอร์ได้รวดเร็วขึ้น พร้อมผสานความปลอดภัยเข้าไปในทุกขั้นตอน ตั้งแต่การจัดการสิทธิ์ การเข้ารหัสข้อมูล การตรวจสอบโค้ด ไปจนถึงการมอนิเตอร์และตอบสนองเหตุการณ์แบบอัตโนมัติ

กรณีศึกษาจาก Social+ แสดงให้เห็นว่า การย้ายจาก Kubernetes ไปยัง AWS Serverless ช่วยให้สามารถพัฒนาได้เร็วขึ้นถึง 75% ลดช่องโหว่ด้านความปลอดภัย และเพิ่มประสิทธิภาพการทำงานร่วมกันของทีมได้อย่างชัดเจน ซึ่งทั้งหมดนี้เกิดขึ้นได้จากการวางรากฐานด้านความปลอดภัยที่ถูกต้องตั้งแต่วันแรก

ผมหวังว่าบทความนี้จะเป็นประโยชน์ให้กับผู้อ่านได้นะครับ

POP (Tinnakorn Maneewong) จากบริษัท Classmethod (Thailand) ครับ !