【レポート】初心者向け Amazon VPC を中心としたネットワークの構成解説!#AWS-32 #AWSSummit

この記事は公開されてから1年以上経過しています。情報が古い可能性がありますので、ご注意ください。

本記事では、2021/05/12(水)に行われた AWS Summit Online 2021 のオンラインセッション「AWS-32: 初心者向け Amazon VPC を中心としたネットワークの構成解説!」の内容についてまとめています。

セッション情報

登壇者

アマゾン ウェブ サービス ジャパン株式会社 技術統括本部 レディネスソリューション本部

ネットワークソリューションアーキテクト 菊地 信明 氏

セッション概要

Amazon Virtual Private Cloud(Amazon VPC)とネットワーク関連サービスについて紹介いたします。これから AWS クラウドへ移行を検討いただいている方に、多くの選択肢があることをご理解いただけるセッションとなっています。

本セッションの対象者

- これからAWSクラウドを利用する予定の方

- オンプレミスでネットワークインフラを担当されている方

- お客様拠点とAWSクラウドを接続する要件をお持ちの方

- AWSのネットワーク関連サービスの知識を習得したい方

レポート

本セッションの内容

- AWS上でネットワークを構成する際に必要な知識

- AWSで構築したサービスをインターネットに公開するときの構成

- AWS上で様々なサービス間を連携する際の選択肢

- AWSとオンプレミスをプライベート接続する際に利用するサービス

AWS上でネットワークを構成する際に必要な知識

リージョン

- データセンターが集積されている世界中の物理的ロケーション

アベイラビリティゾーン

- 1つのAWSリージョン内でそれぞれ切り離され、冗長的な電力源、ネットワーク、そして接続機能を備えている1つ以上のデータセンター

- 自然災害などの影響を同時に受けにくいように、ある程度の距離をおいて設置されている

Amazon VPC (Virtual Private Cloud)

- アベイラビリティゾーンをまたいで配置することが可能

- AWSのスケーラブルなインフラストラクチャを用いて、お客様のプライベートなデータセンターとして利用可能

- 要件に合わせて、複数のAmazon VPCを作成し、連携させることで様々なユースケースに対応可能

サブネット

- Public Subnet

- インターネットからの接続が必要な場合に配置

- Private Subnet

- インターネットに直接接続する必要がない場合に配置

下記ブログなどもあわせてご確認ください。

(上記の最低限の知識を踏まえた上で)

AWS上に本番環境を構築する際は、単一障害点を作らないマルチAZ構成を強く推奨している

AWSで構築したサービスをインターネットに公開するときの構成

Elastic Load Balancing (ELB)

- Public Subnet上にELBを配置し、Private Subnetにある複数のWeb Serverなどにトラフィックを転送する

- インターネットに面した部分には、マネージドサービスであるELBを活用する

ネットワークACL (Network Access Control List)

- サブネットレベルで動作する

- サブネットを出入りする通信を制御する機能

セキュリティグループ

- インスタンスレベルで動作する

- インスタンスの仮想ファイアウォールとして機能する

- サブネット内のインスタンス毎に異なるセキュリティグループを割り当てることが可能

VPCフローログ

- EC2などのネットワークインターフェイスを通過する情報をキャプチャする機能

- Amazon CloudWatch Logs、またはAmazon S3に保存

- ログを取得した際、オリジナルの通信に対してスループットやレイテンシーなどの影響はない

- 取得単位はVPC、サブネット、ENI

- すべてのトラフィック、許可、拒否から選択可能

- フロー元/先のAWSサービス名が追加

VPCトラフィックミラーリング

- EC2のトラフィックを、他のインスタンスやNLBのUDPリスナーへミラリング

- コピーしたパケットを転送する際、オリジナルのトラフィックとインターフェイスの帯域をシェア

- トラフィックミラーフィルターを定義し、必要なトラフィックのみに限定

- トラフィックミラーセッションは、ソース、ターゲット、およびフィルターから組み合わせ

AWS上で様々なサービス間を連携する際の選択肢

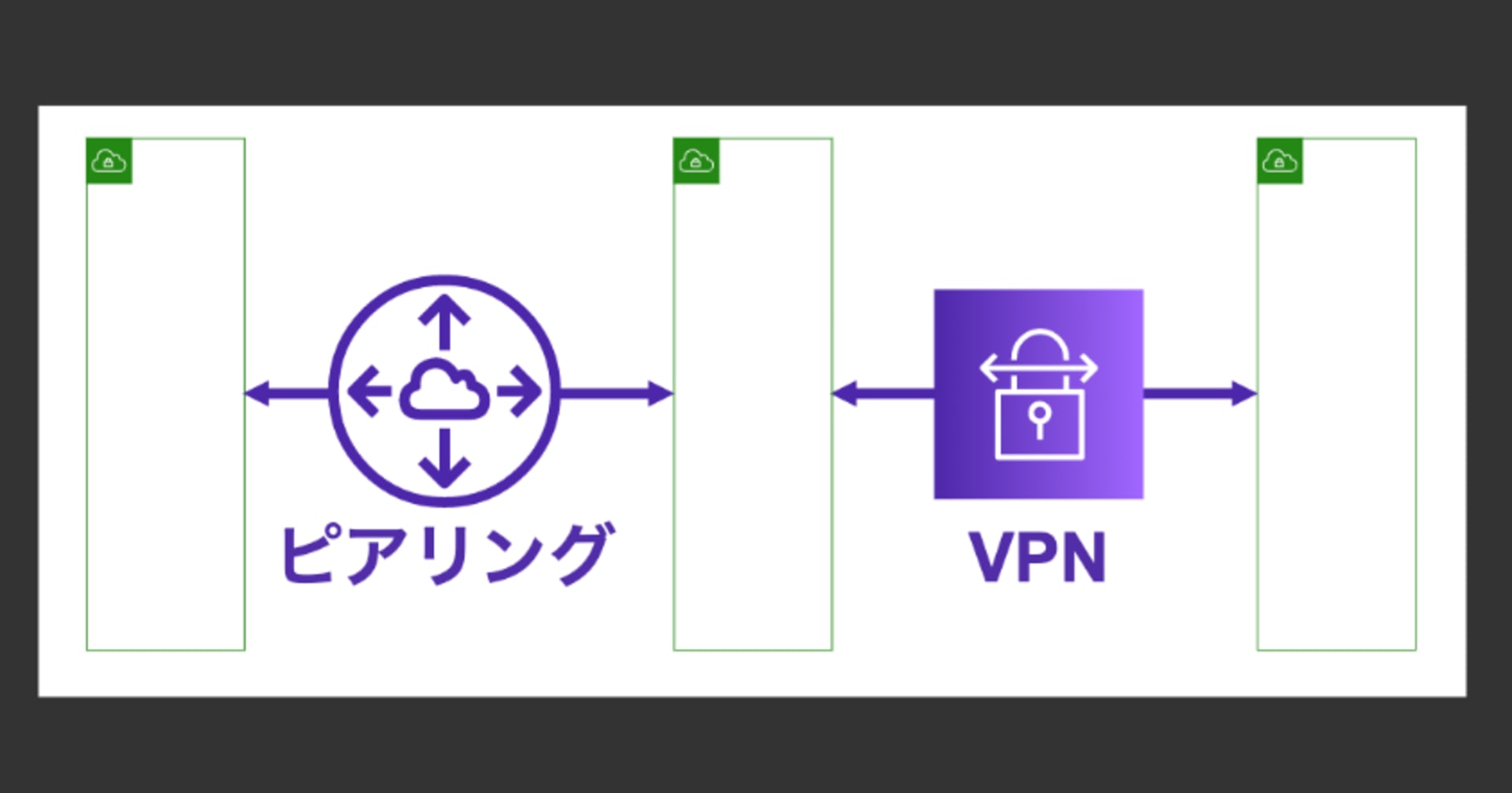

VPCピアリング

- 2つのVPCで相互に通信することが可能

- 同一AWSアカウントのVPC間、別のAWSアカウントのVPCとの間、または別のAWSリージョンのVPCとの間で有効

- インフラストラクチャは、個別の物理ハードウェアに依存せず、単一障害点や帯域幅のボトルネックは存在しない

- 可能なこと

- 同じリージョンのピアVPCからセキュリティグループIDを参照する

- DNSホスト名解決を有効にして、プライベートIPアドレスを返す

- IPv4アドレスとIPv6アドレスの両方をピアリング

- 制約事項

- ピアVPC間で、IPアドレスの重複不可

- 同一のVPCペア間では1つのVPCペアのみ設定可能

- リージョン間VPCピアリングでは、ジャンボフレームの利用不可

- フルメッシュ構成などの場合だと、VPCの増減に伴う、運用管理コストがかかるという課題がある

(この課題に対する1つの答えとして、後述のAWS Transit Gatewayがある)

AWS Transit Gateway

- 複数のVPCに対して、AWS Transit Gatewayにてアタッチメントを設定する

VPCエンドポイント

- インターフェイスVPCエンドポイント

- インターネットを経由することなく、AWSの各サービスとVPC内との間のプライベート接続を確立する

- VPCピアリング方式やオンプレミスにも対応

- ゲートウェイVPCエンドポイント

- Amazon S3、Amazon DynamoDBのみ対応

- サブネットが参照するルートテーブルによって、ターゲット情報が管理されている

AWSとオンプレミスをプライベート接続する際に利用するサービス

AWS Transit Gatewayを用いてオンプレミスと接続するパターンの紹介

AWS Transit Gateway with AWS Site-to-Site VPN

- AWS Transit Gatewayをハブとして、VPNアタッチメントを使用する

- ECMP(Equal Cost Multi Path)のオプションを選択することで、2つのトンネルを利用可能

AWS Transit Gateway with AWS Direct Connect

- インターネットを経由せず閉域網で通信する

下記ブログなどもあわせてご確認ください。

まとめ

- AWS上でネットワークを構成する際に必要な知識

- Amazon VPC内にアベイラビリティゾーンを考慮してサブネットを配置、冗長化のためのリソース分散

- AWSで構築したサービスをインターネットに公開するときの構成

- パブリックサブネットにELB、Web Serverやデータベースはプライベートサブネットへ配置し、セキュリティグループで制限

- AWS上で様々なサービス間を連携する際の選択肢

- Amazon VPCを起点に、VPCピアリング、Transit Gateway、VPCエンドポイントを介して連携

- AWSとオンプレミスをプライベート接続する際に利用するサービス

- AWS VPN、AWS Transit Gateway、AWS Direct Connect

所感

タイトルにもあるとおり、「初心者向け」のセッションとなっていますので、これから入門する方や基本をおさらいしたい方にオススメのセッションです。

セッション視聴後には、Amazon VPCと(本セッションで紹介された)ネットワーク関連のサービスについては、簡単な1行で説明できるくらいのレベルにきっとなっていると思います!