![[セッションレポート]【CDN303】I didn’t know AWS WAF did this](https://images.ctfassets.net/ct0aopd36mqt/6ObLEvxFFJWagmdRgUlPCI/a4863a5b10b00559969eaac773697d65/slack-imgs?w=3840&fm=webp)

[セッションレポート]【CDN303】I didn’t know AWS WAF did this

この記事は公開されてから1年以上経過しています。情報が古い可能性がありますので、ご注意ください。

こんにちは、yagiです!

AWS re:Invent 2024 現地ラスベガスにて参加しました!

セッション【CDN303】I didn’t know AWS WAF did this について現地参加しましたのでレポートしたいと思います!

概要

Securing web applications in today’s ever-evolving threat landscape is crucial. As threats evolve, so must security controls and countermeasures. In this chalk talk, dive into how AWS WAF seamlessly integrates with other AWS services, making it possible for you to construct a resilient, multi-layered defense strategy. Learn about uncommon use cases and how to address even the most unconventional threats.

speakers,

Tzoori Tamam, Principal Solutions Architect Specialist, Amazon Web Services

Kaustubh Phatak, Sr Product Manager, Amazon

今日の進化し続ける脅威の状況において、Web アプリケーションを保護することは非常に重要です。脅威が進化するにつれて、セキュリティ制御と対策も進化する必要があります。このチョークトークでは、AWS WAF が他の AWS サービスとシームレスに統合され、回復力のある多層防御戦略を構築できるようにする方法について詳しく説明します。珍しいユースケースと、最も型破りな脅威に対処する方法について学びます。

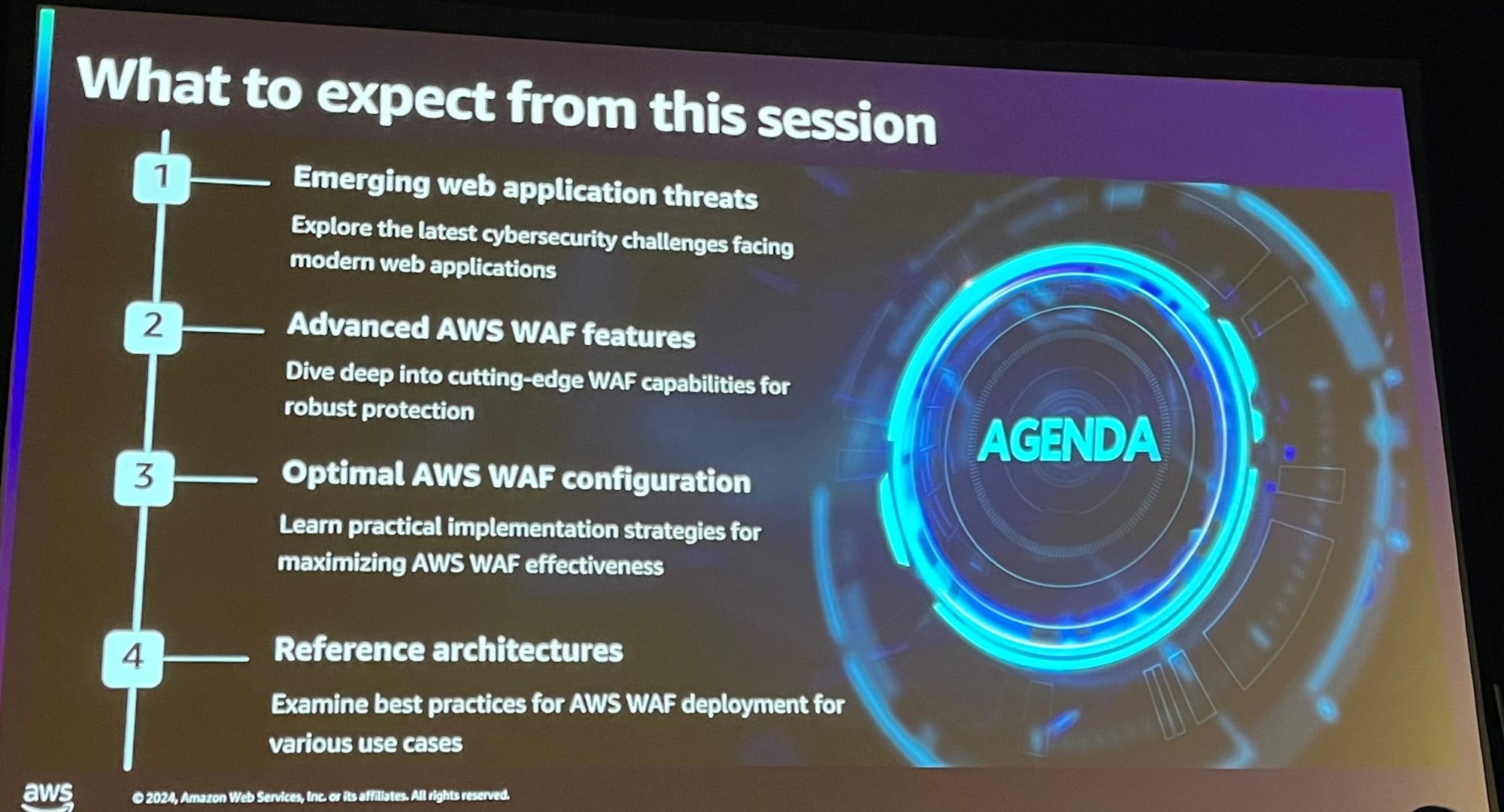

アジェンダ - このセッションに期待されること

- 新たなWebアプリケーションの脅威について

- AWS WAFの高度な機能と最適な設定について

- リファンスアーキテクチャ(様々なユースケースに対するAWS WAFのベストプラクティス)

まずイントロダクションとして直近のWebアプリケーションの脅威について様々な例の紹介がありました。次にそれら脅威をAWS WAFを使ってどのように防ぐことができるのかの説明と、最後は具体的なユースケース3つとそれらのベストプラクティスについて、より具体的な紹介がありとても参考になるセッションでした!!

新たなWebアプリケーションの脅威について

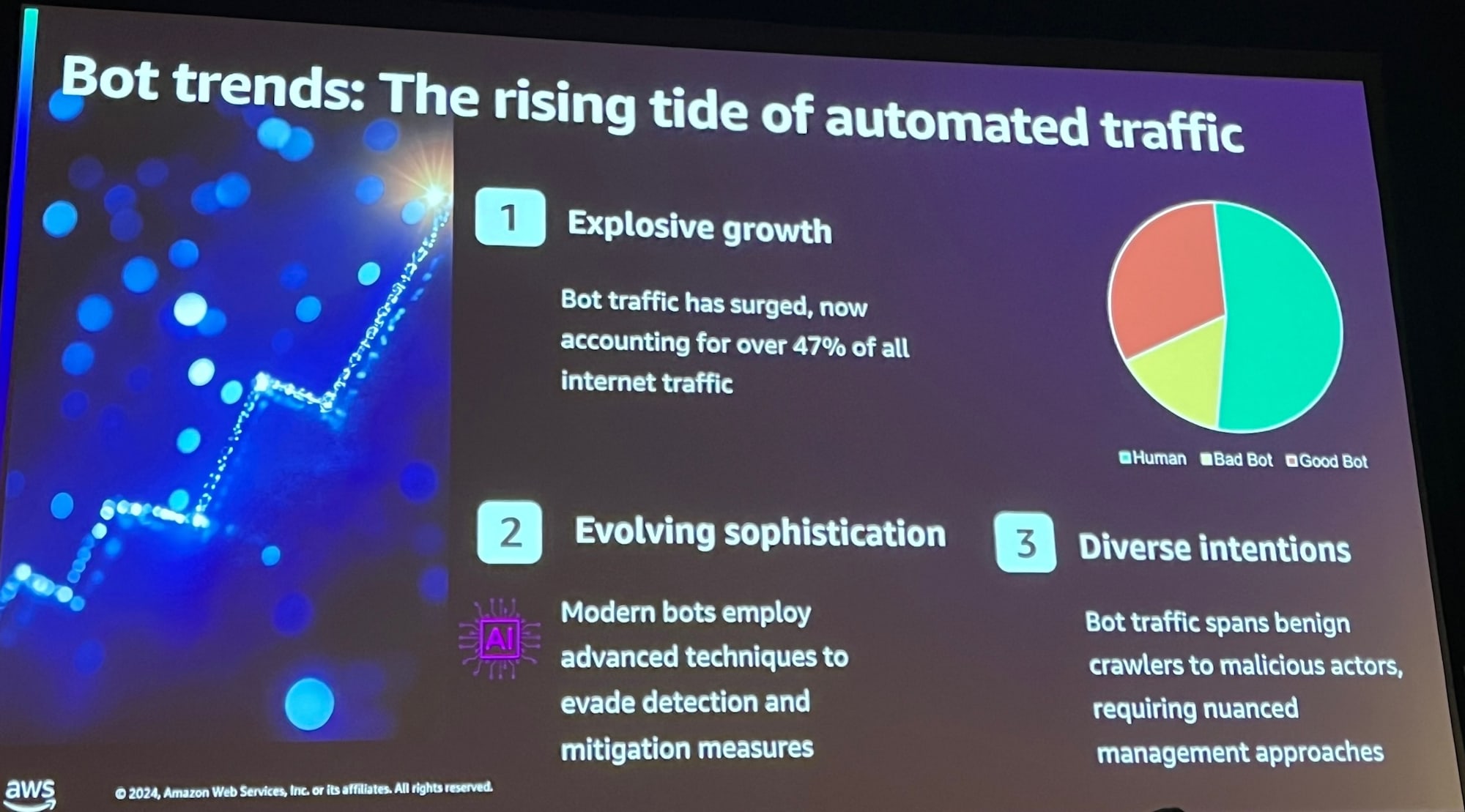

ボットのトレンドについて。近年ボットによる脅威は爆発的に増加しており、現在インターネットトラフィック全体の47%以上を占めており技術的に高度化し、さらに意図も多様なもの(無害なクローラーから悪意のあるものまで多様性があり繊細な対応が求められる)ものとなっています。

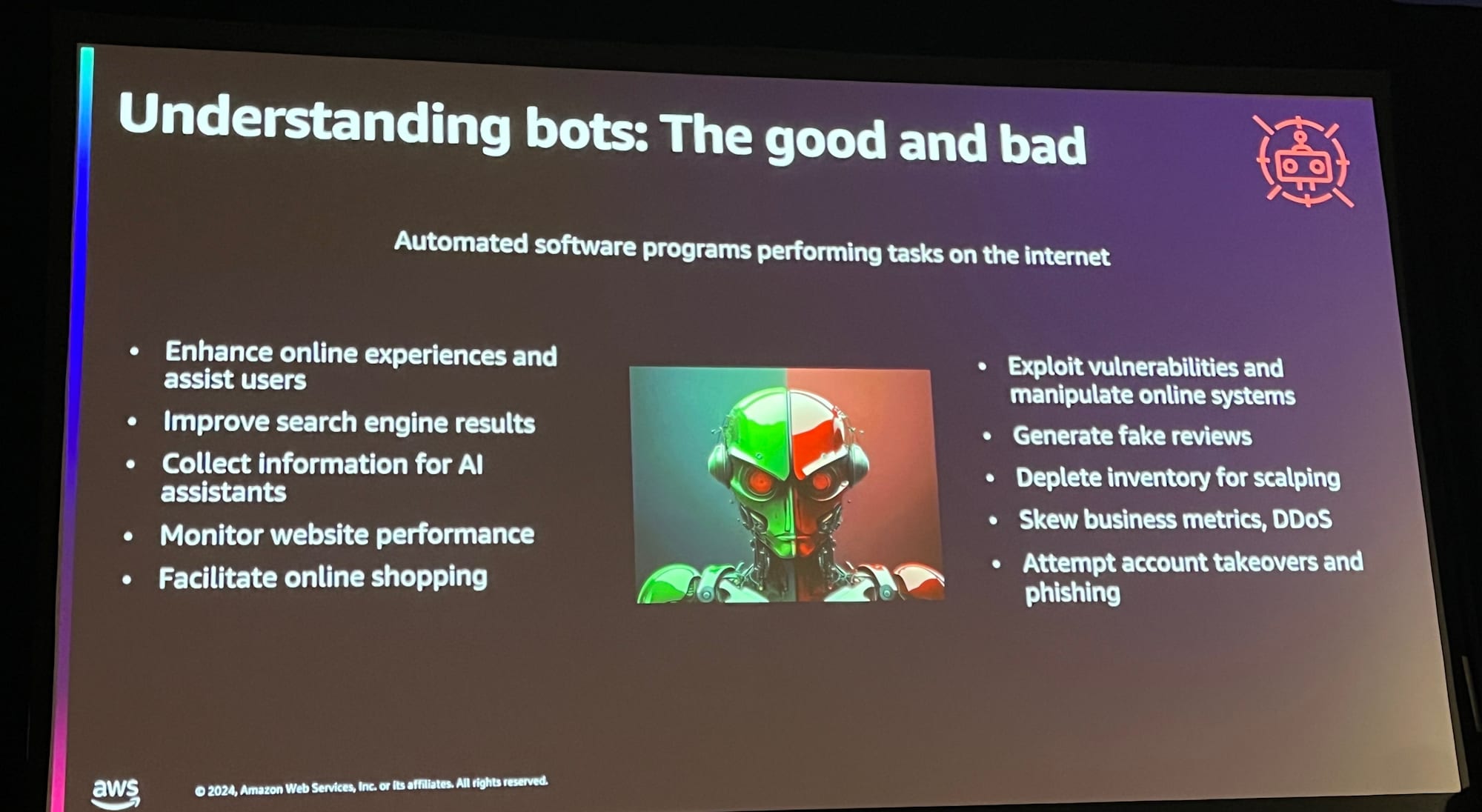

特に、良いボットと悪いボットをわけて理解する必要があります。この辺りは普段WAFの運用などを保守で見ており、特にボット対応などで苦慮した経験などがあれば、話を聞きながら色々と思うところがある話となります。

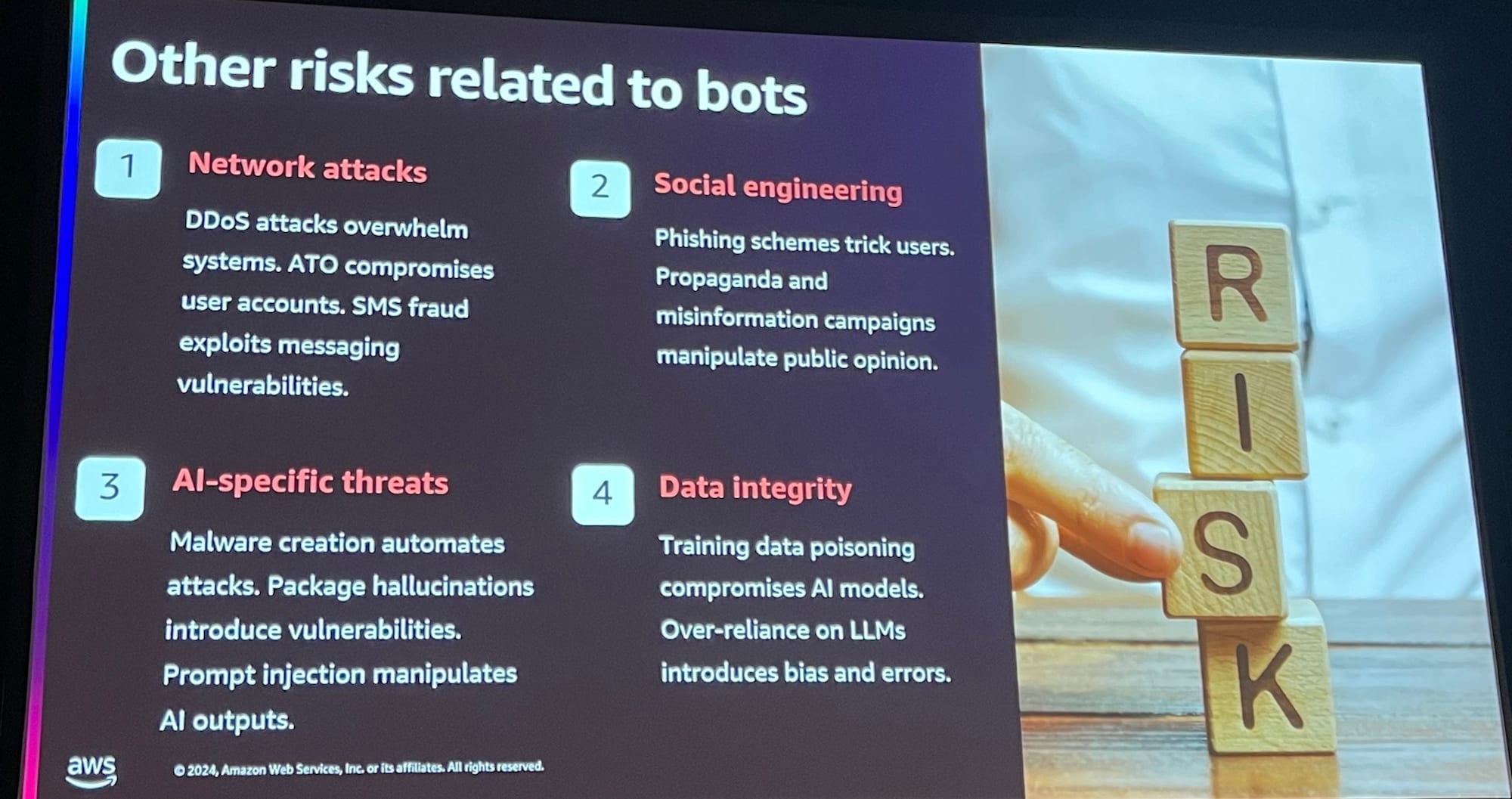

ボットの話が続きますが、関連して他にも沢山の脅威があります。

特に近年はAI特化型の脅威も。これからも増えていくでしょう。

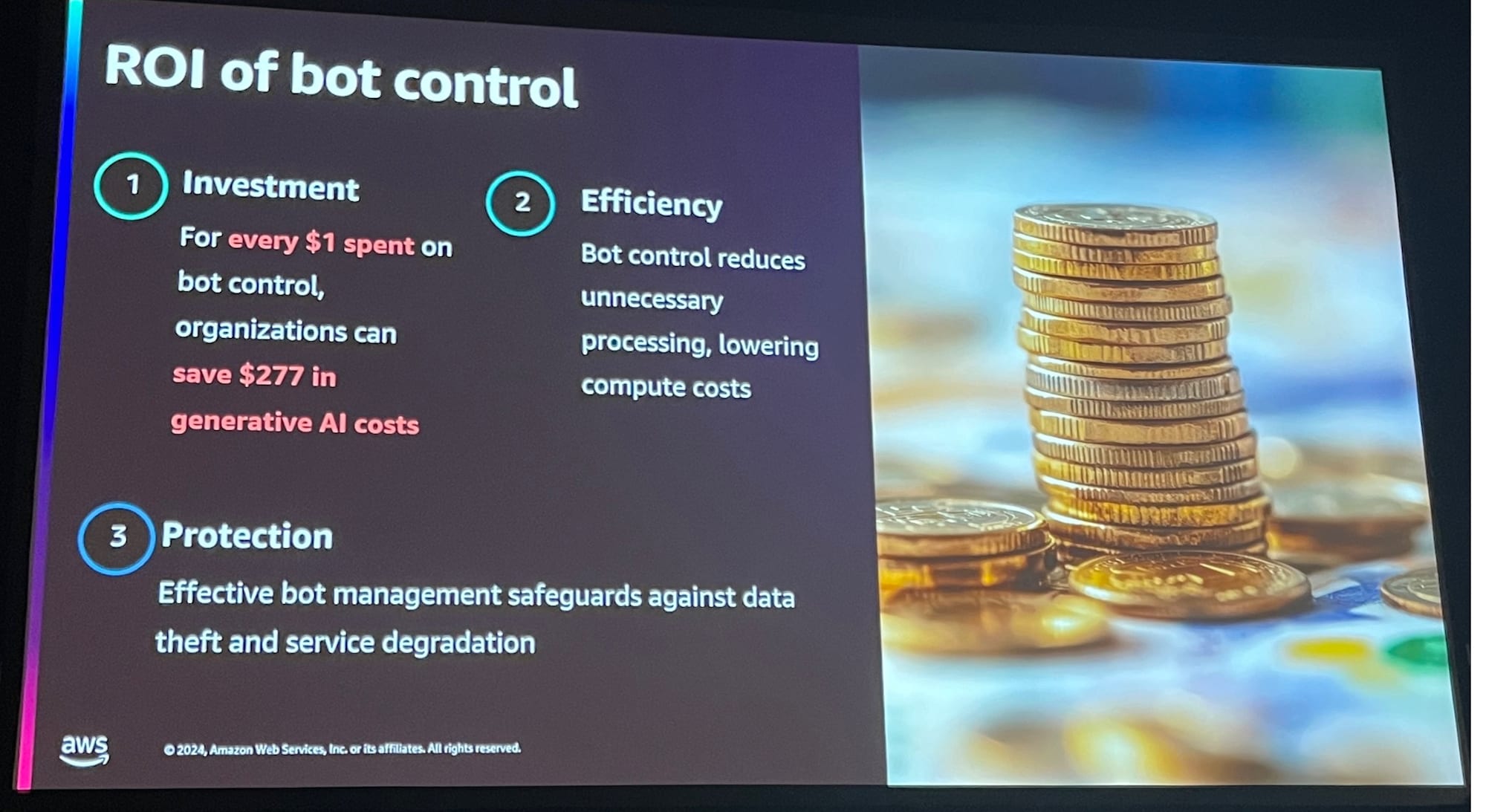

投資、効率、防御、の3つの観点からのボット制御のROIについて。

ボット制御の重要性が説かれています。

AWS WAFの高度な機能と最適な設定について

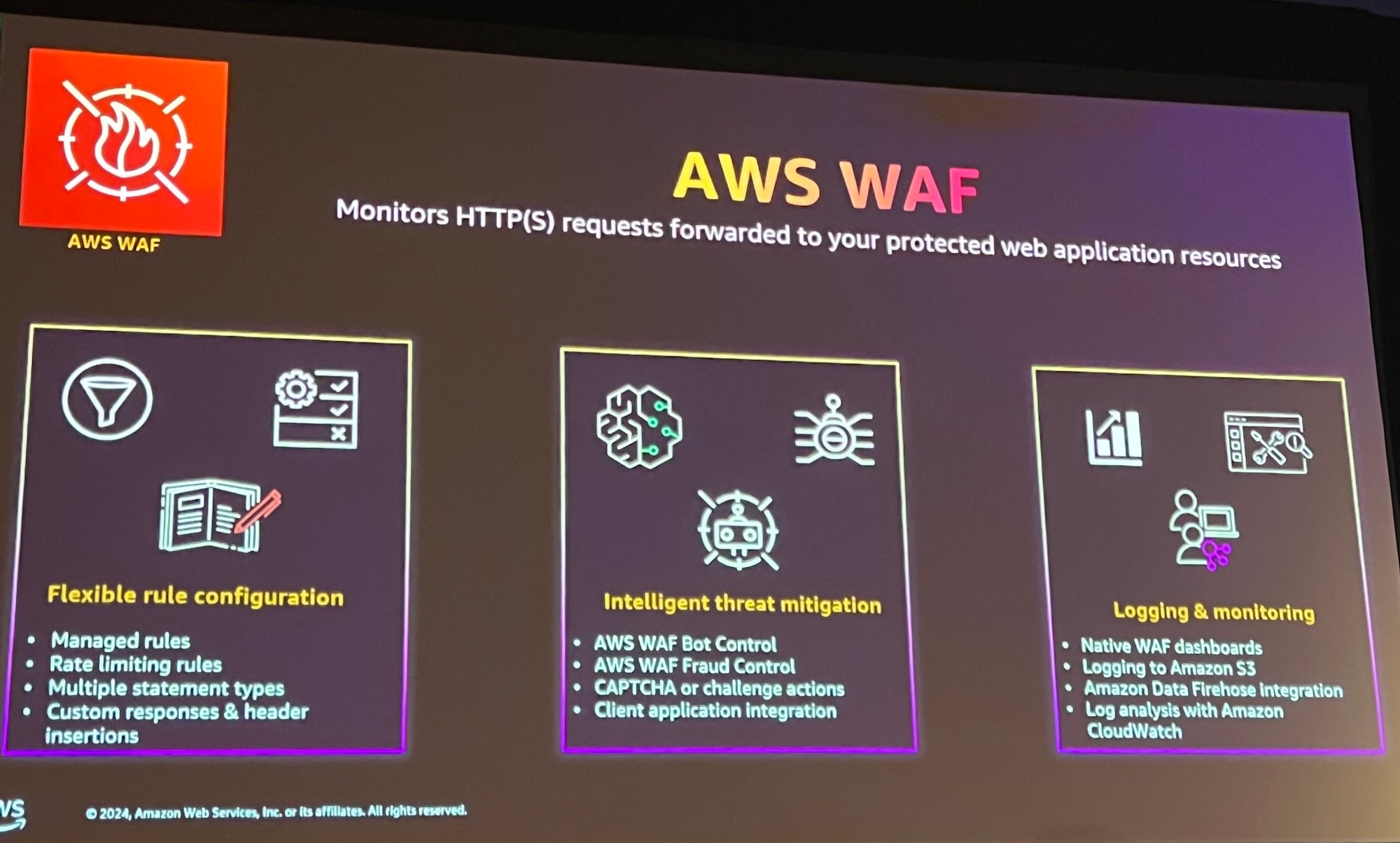

そこでAWS WAFの登場です。フレキシブルなルール設定、インテリジェントな脅威の低減、そして使いやすいログとモニタリング機能について紹介。

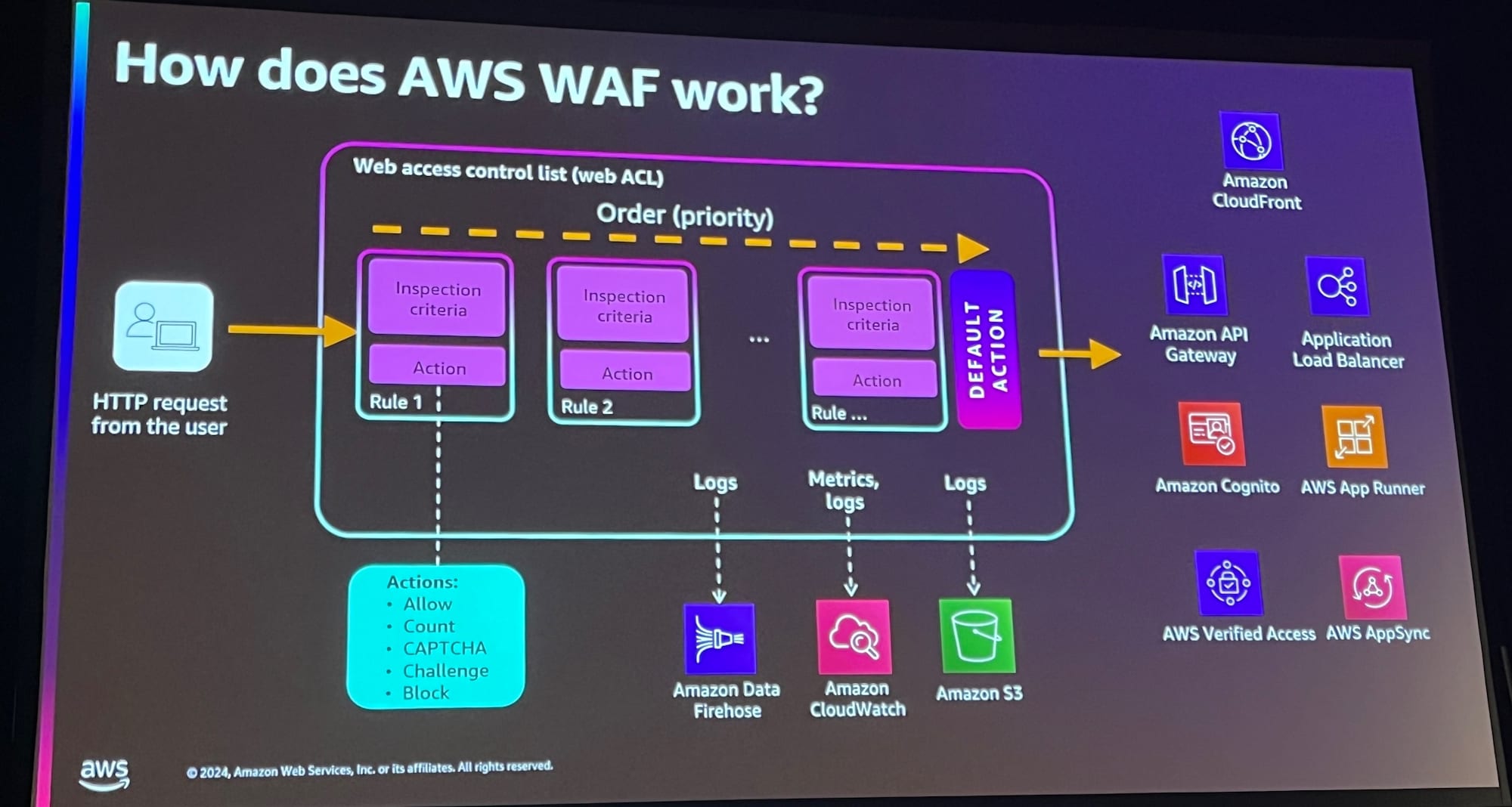

AWS WAFはどのように動作するのかのおさらいです。Web ACLに登録されたルールを優先度順に評価していくわけなんですが、特に、Actionの種類(Allow、Count、CAPTHA、Challenge、Block)について詳細な説明がありました。

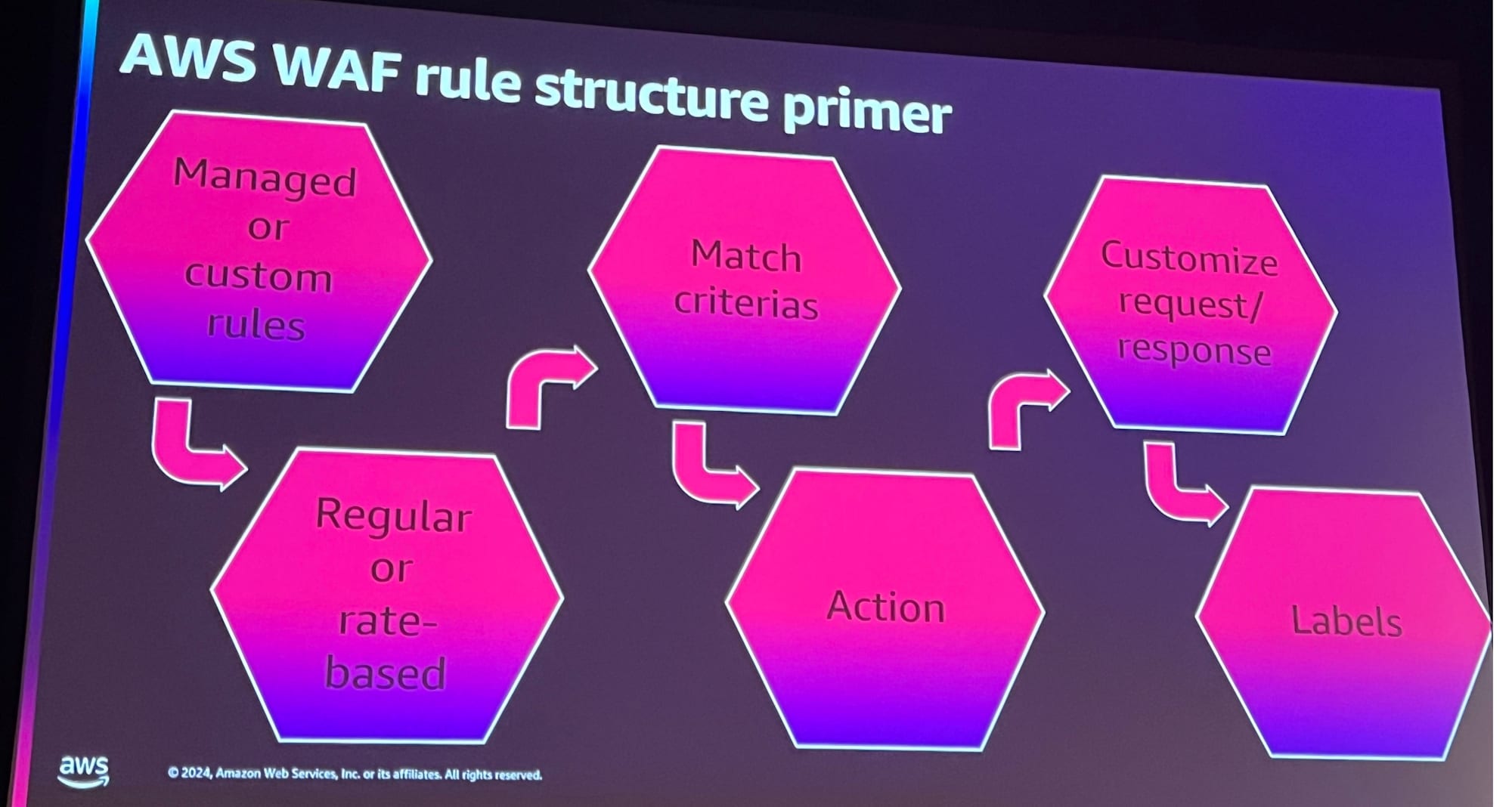

AWS WAFルールの構造についての基本(これもおさらい的な話)

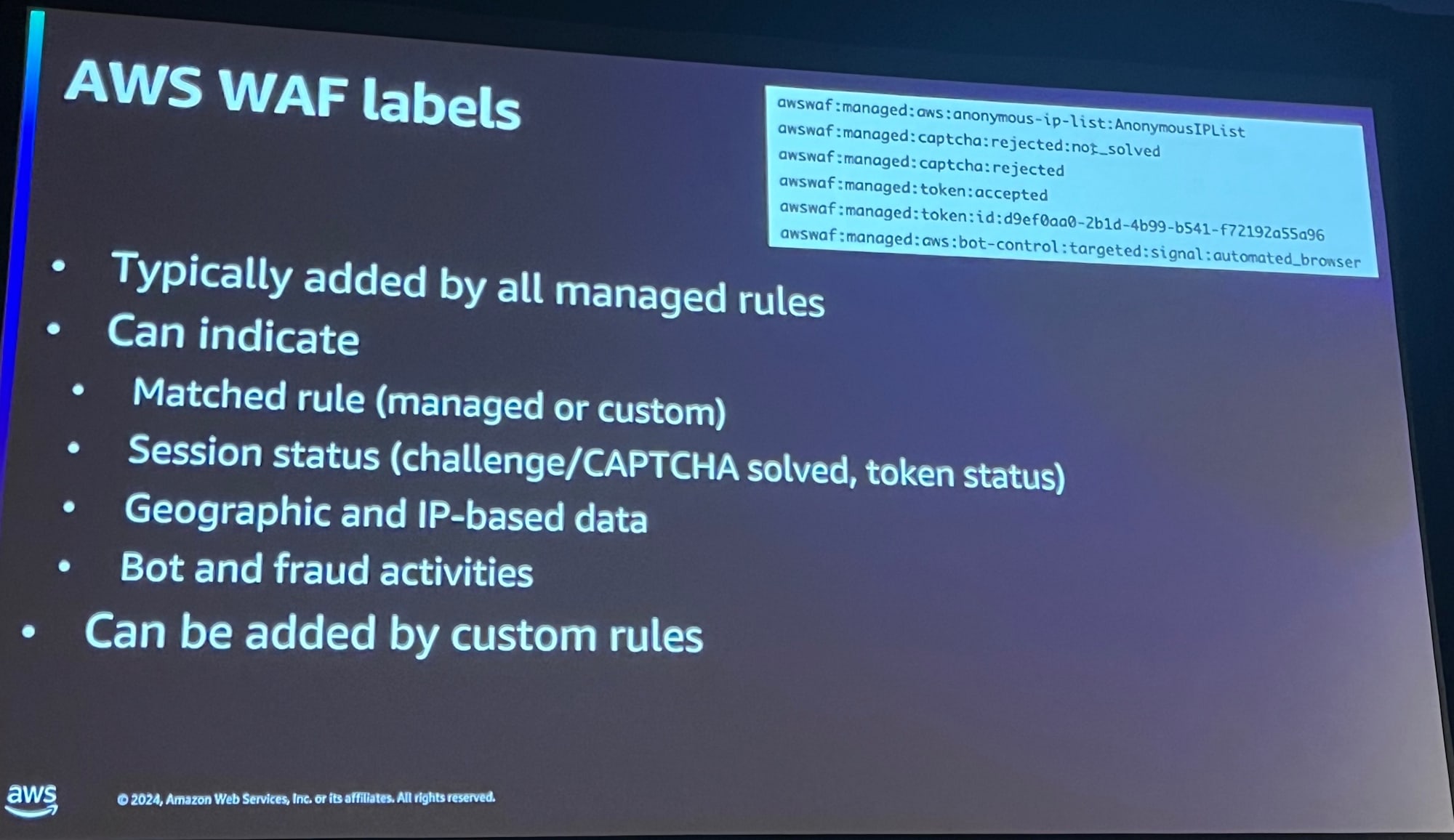

最後のラベルについての説明

通常はすべてのマネージドルールに付与され、マッチしたルール、セッションの状態、地理的またはIPベースか、ボットや詐欺的なアクティビティかを示す。

なおカスタムルールの方に付与することも可能とのこと。

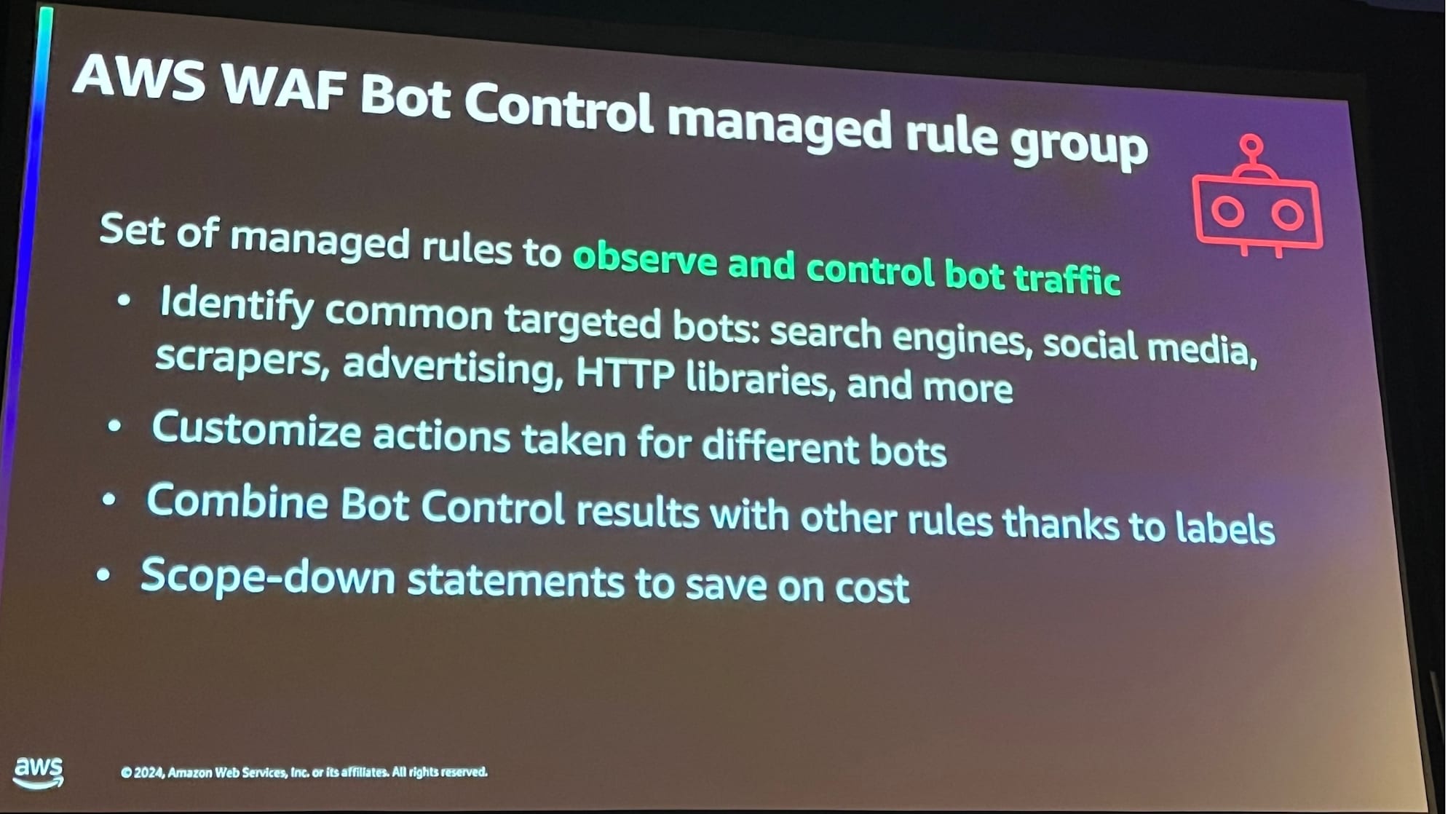

AWS WAF Bot Control managed rule groupについての紹介

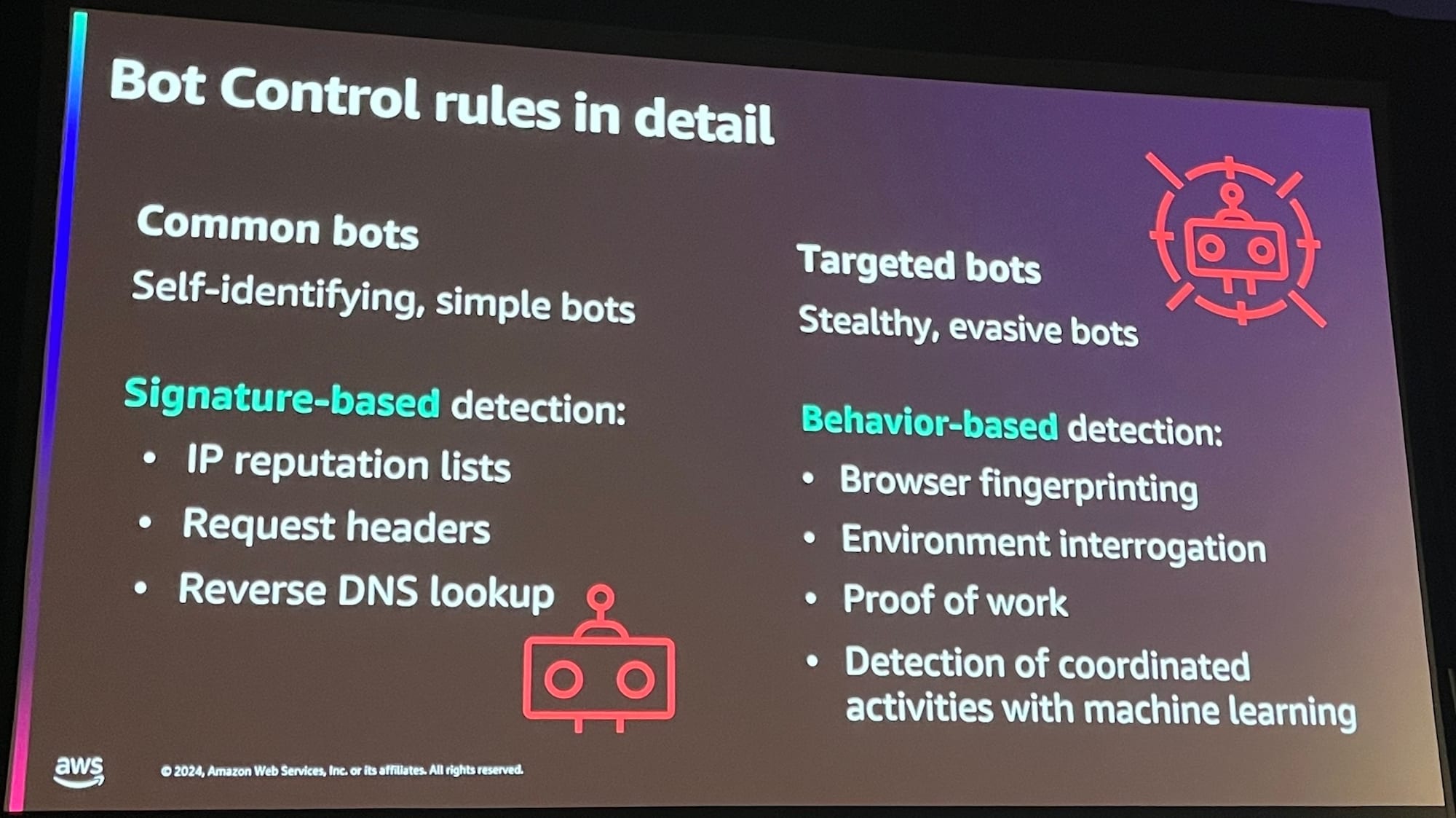

Bot Controlのルールの詳細の紹介が続きます

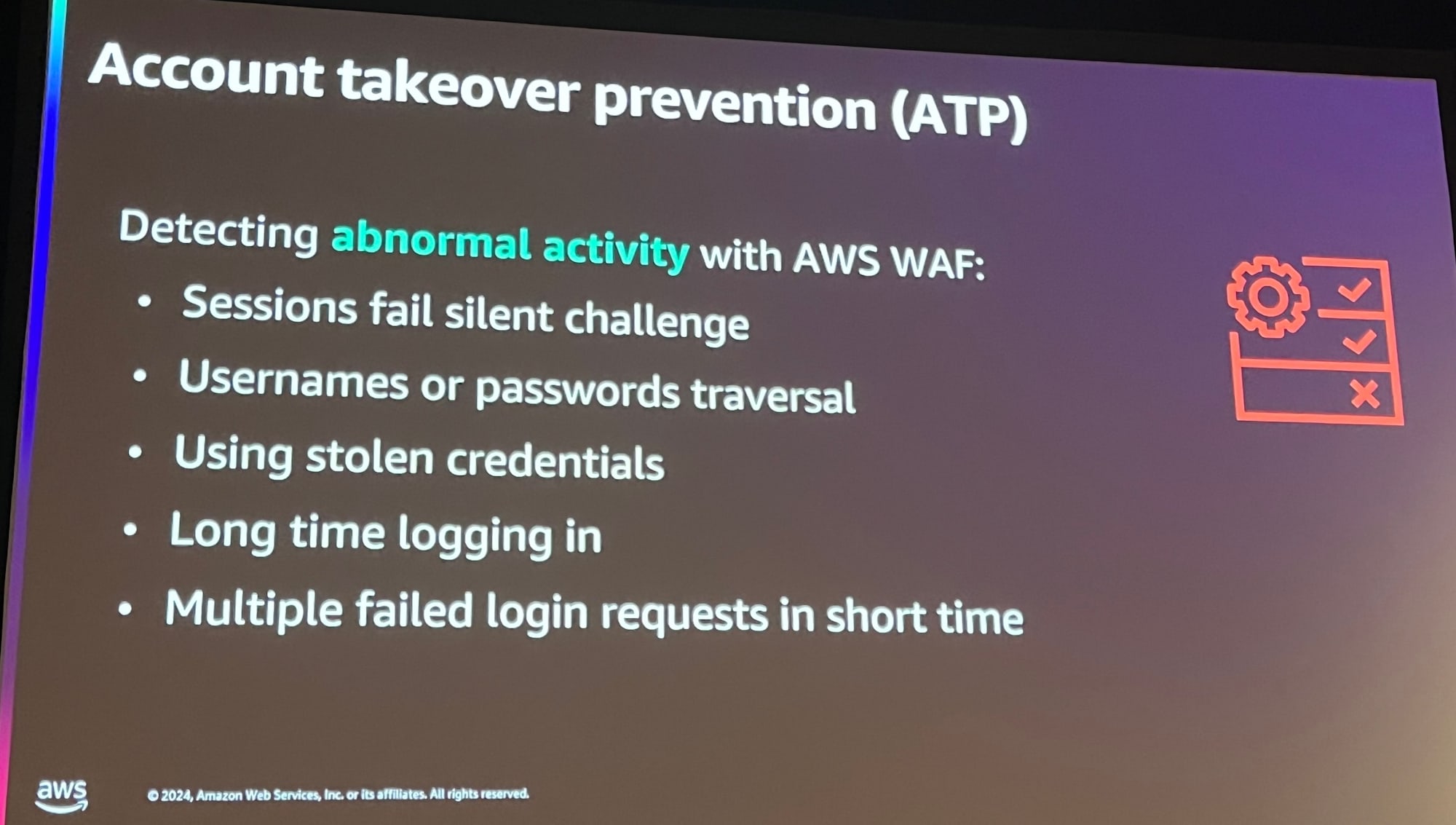

Account takeover preventionについて

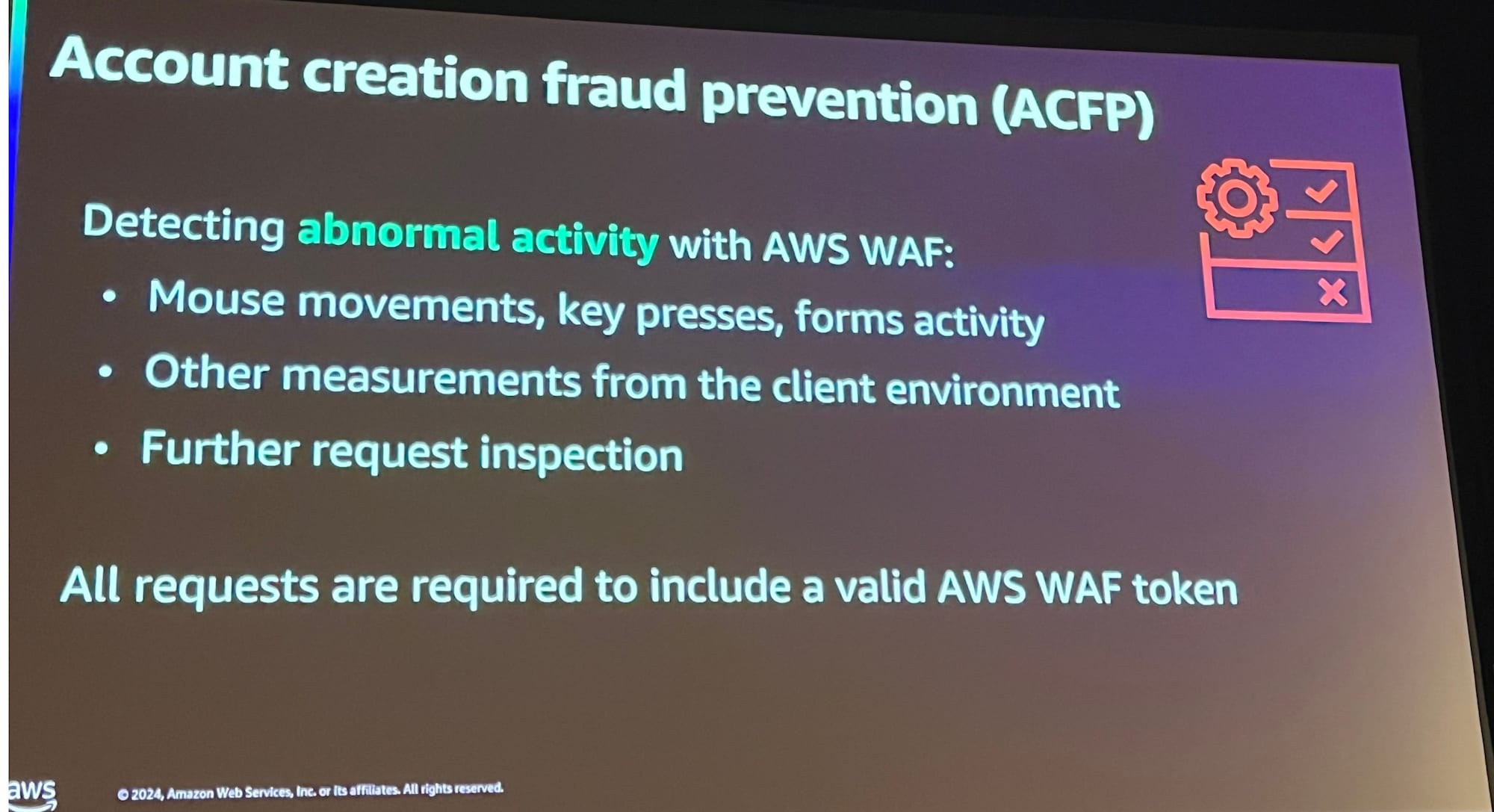

Account creation fraud preventionについて

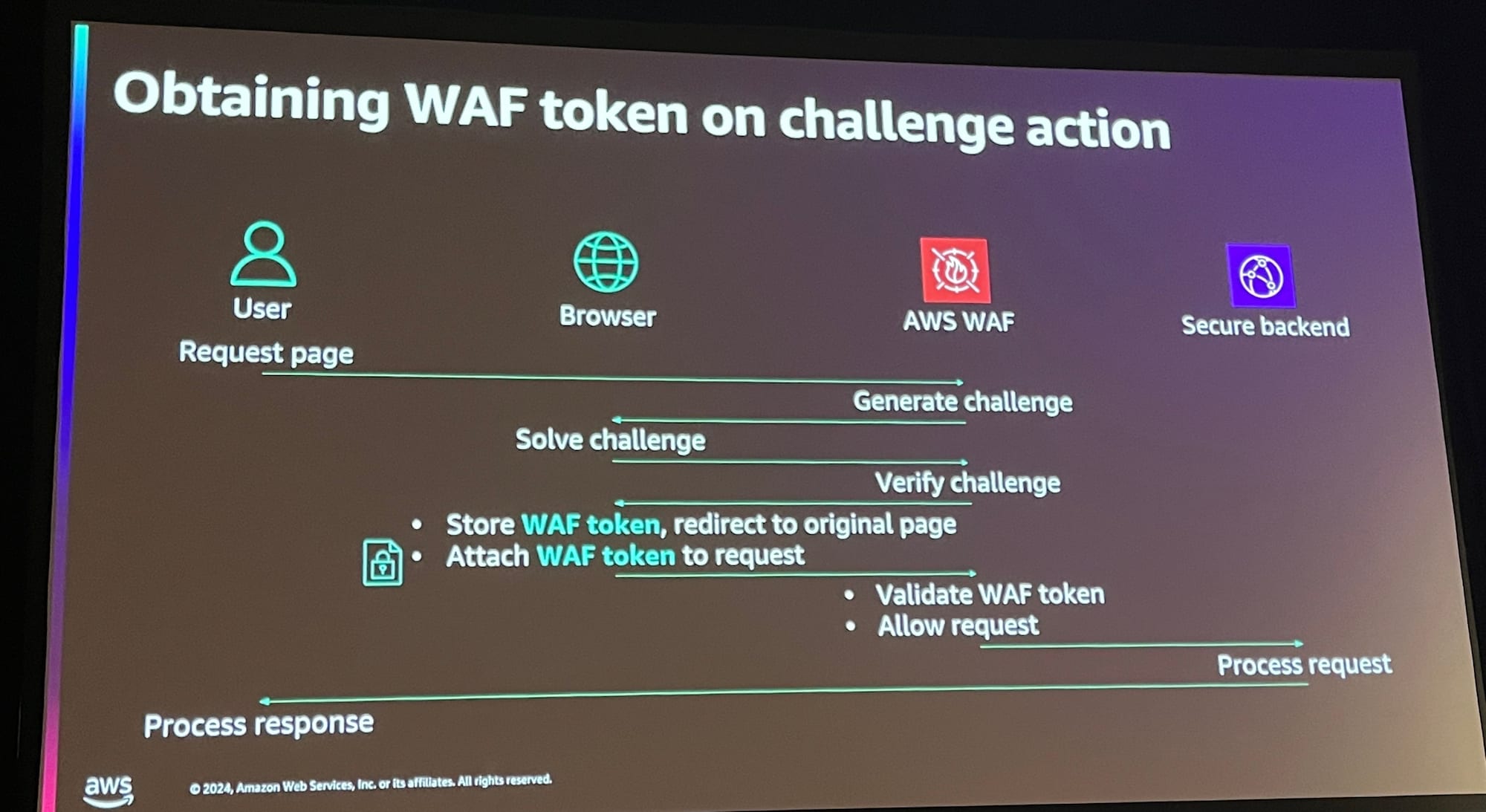

Challenge アクションでWAF token を取得し、検証してリクエストに許可を出します。

その他、サイバー攻撃に対する低減についての話なども簡単に紹介がありました。

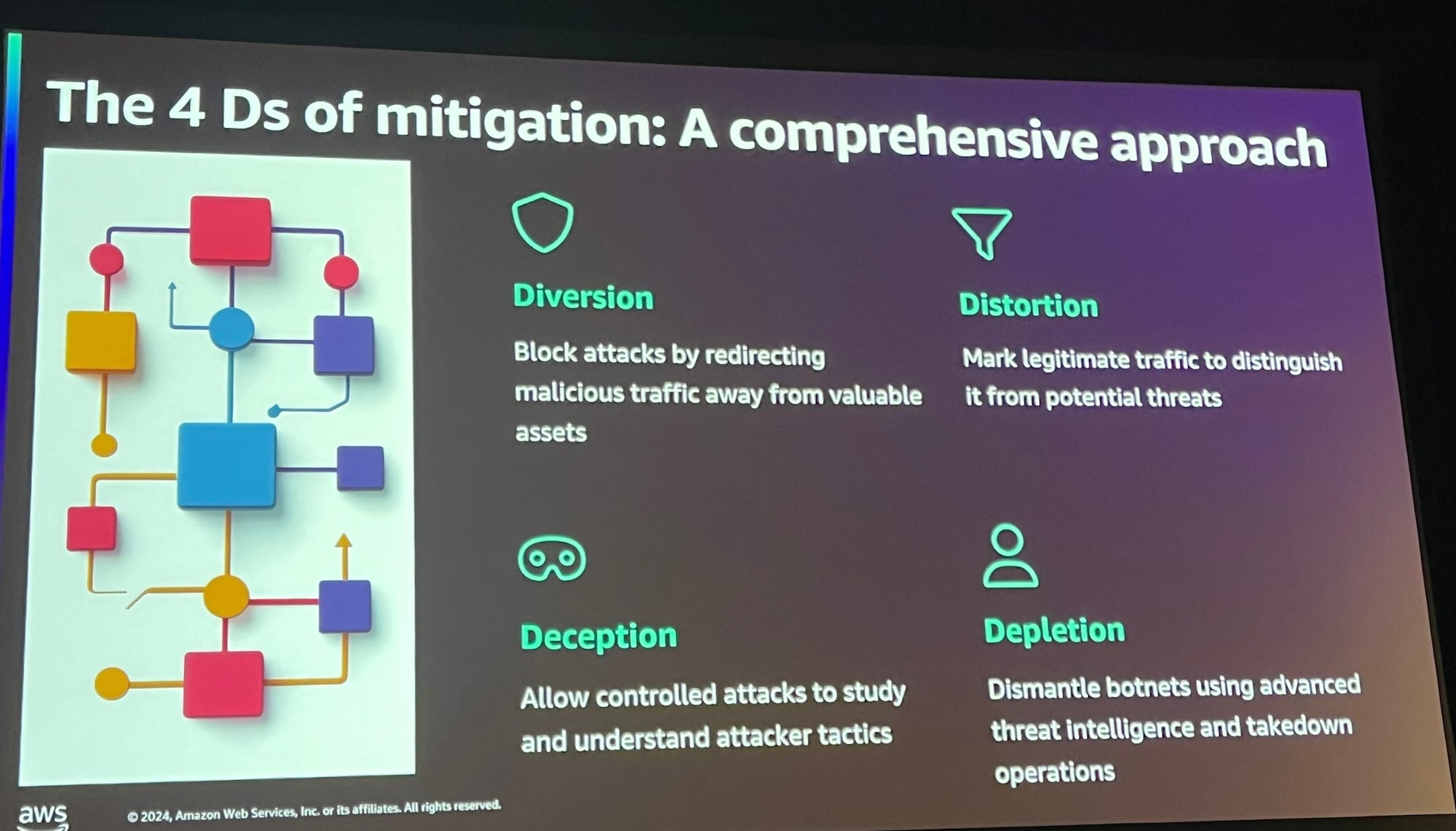

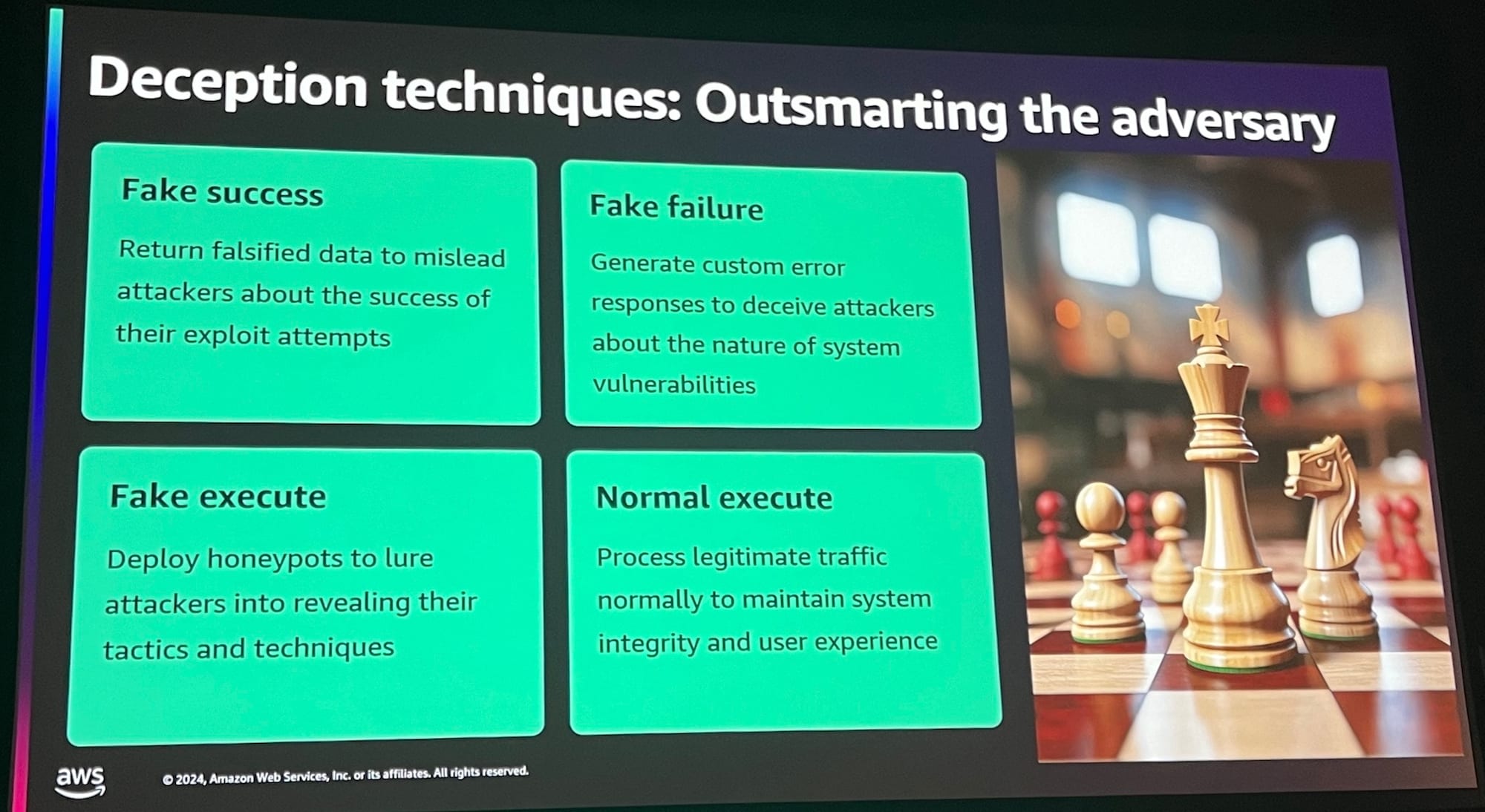

4つのD で包括的にアプローチをする手法の紹介(Diversion、Distortion、Deception、Depletion)

Deception(欺瞞) techniques について

成功した、失敗したと見せかけたりなど、攻撃者を欺く手法について紹介がありました。

その後、ユースケースを3つ紹介しながら、より具体的な攻撃と対応について紹介がありました。

ここでは紹介しきれませんが、今後の参考となる具体例を紹介いただけました。

感想

特に新規性のある内容はありませんでしたが、普段案件などでWAFの運用を含めたセキュリティ設計を対応した経験があれば、非常に参考となる良いセッションとなっていました。

WAFはAWS以外にもCloudflareのマネージドルールで導入、保守をした経験もありますが、

脅威に対して有用性のあるサービスも充実してきており、適切に導入し運用していきたいと思います。