ワンクリックでKiro-CLI環境を構築できる「AI Agent Development Code Server」を試してみた

2025年11月、X(旧Twitter)にて「ワンクリックでデプロイできるAgent開発環境にkiro-cliがデフォルトでインストールされるようになった」という情報を見かけました。

Kiro-CLI(旧 Amazon Q Developer CLI)はローカル環境や通常のEC2にインストールすることも可能ですが、AWS Samplesより公開されている「AI Agent Development Code Server」を利用することで、より手軽に利用できるか確かめる機会がありましたので、紹介します。

1. 検証構成とテンプレート

今回利用するソリューションは、GitHubの aws-samples で公開されている以下のCloudFormationテンプレートです。

- Solution: AI Agent Development Code Server

- Source: aws-samples/sample-one-click-generative-ai-solutions

このテンプレートは、CloudFront、Application Load Balancer (ALB)、EC2 (Code Server)、および関連するIAMロールを一括で作成します。

構築対象のAWSアカウントにログイン済みのブラウザで、公式ページのリンクを開き

https://aws-samples.github.io/sample-one-click-generative-ai-solutions/solutions/aiagentdev/

東京リージョンを指定して、デプロイを開始しました。

2. CloudFormationによる環境構築

デプロイボタンを押すと、「スタックのクイック作成」に移ります。

パラメータ指定

パラメーターは以下の通り設定しました。

- UserEmail: (検証用メールアドレス)

- UserFullName: (git 設定用)

- InstanceType: (コードサーバのスペック

t4g.small)

InstanceType のデフォルトは「t4g.medium」でしたが、後述の無料枠の対象となる「t4g.small」に変更しています。

デプロイ時間の計測

スタック作成開始から完了までのイベントログを確認しました。

{

"StackName": "AI-Agent-Dev-Env",

"Events": [

{

"Timestamp": "2025-11-29T10:07:32.000Z",

"LogicalResourceId": "AI-Agent-Dev-Env",

"ResourceStatus": "CREATE_COMPLETE",

"ResourceStatusReason": "User Initiated"

},

...

{

"Timestamp": "2025-11-29T10:00:15.000Z",

"LogicalResourceId": "AI-Agent-Dev-Env",

"ResourceStatus": "CREATE_IN_PROGRESS",

"ResourceStatusReason": "User Initiated"

}

]

}

開始が 10:00:15、完了が 10:07:32 であり、約7分17秒 で構築が完了したことを確認しました。

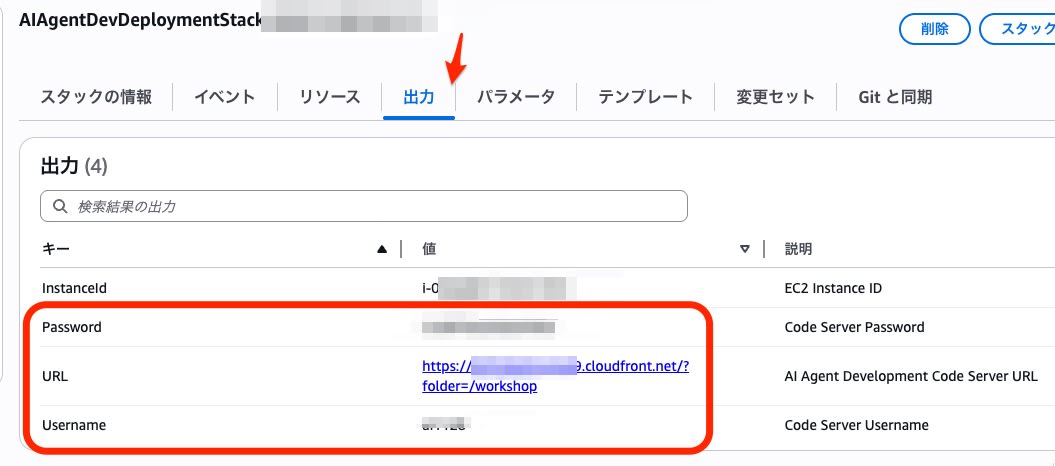

「出力」タブの確認

CloudFormationの 出力 タブより、接続に必要な情報を確認しました。

| Key | Value (Masked) | 説明 |

|---|---|---|

| CodeServerUrl | https://d1234xxxxx.cloudfront.net |

アクセス用URL |

| Password | wJa...... |

ログインパスワード |

| Username | user |

ログインユーザー名 |

3. 動作確認とKiro-CLIの検証

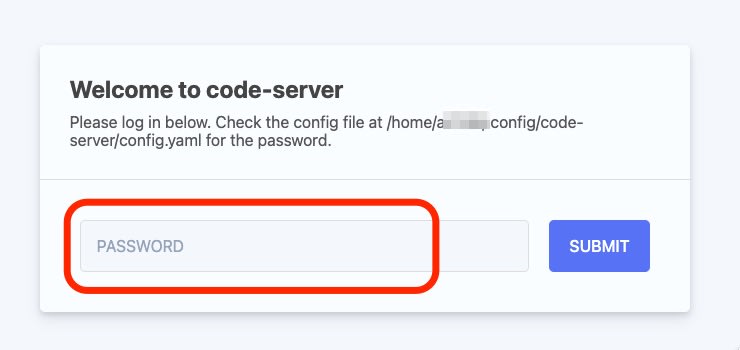

Code Serverへのアクセス

確認した CodeServerUrlのURLへブラウザでアクセスし、PASSWORDを入力。

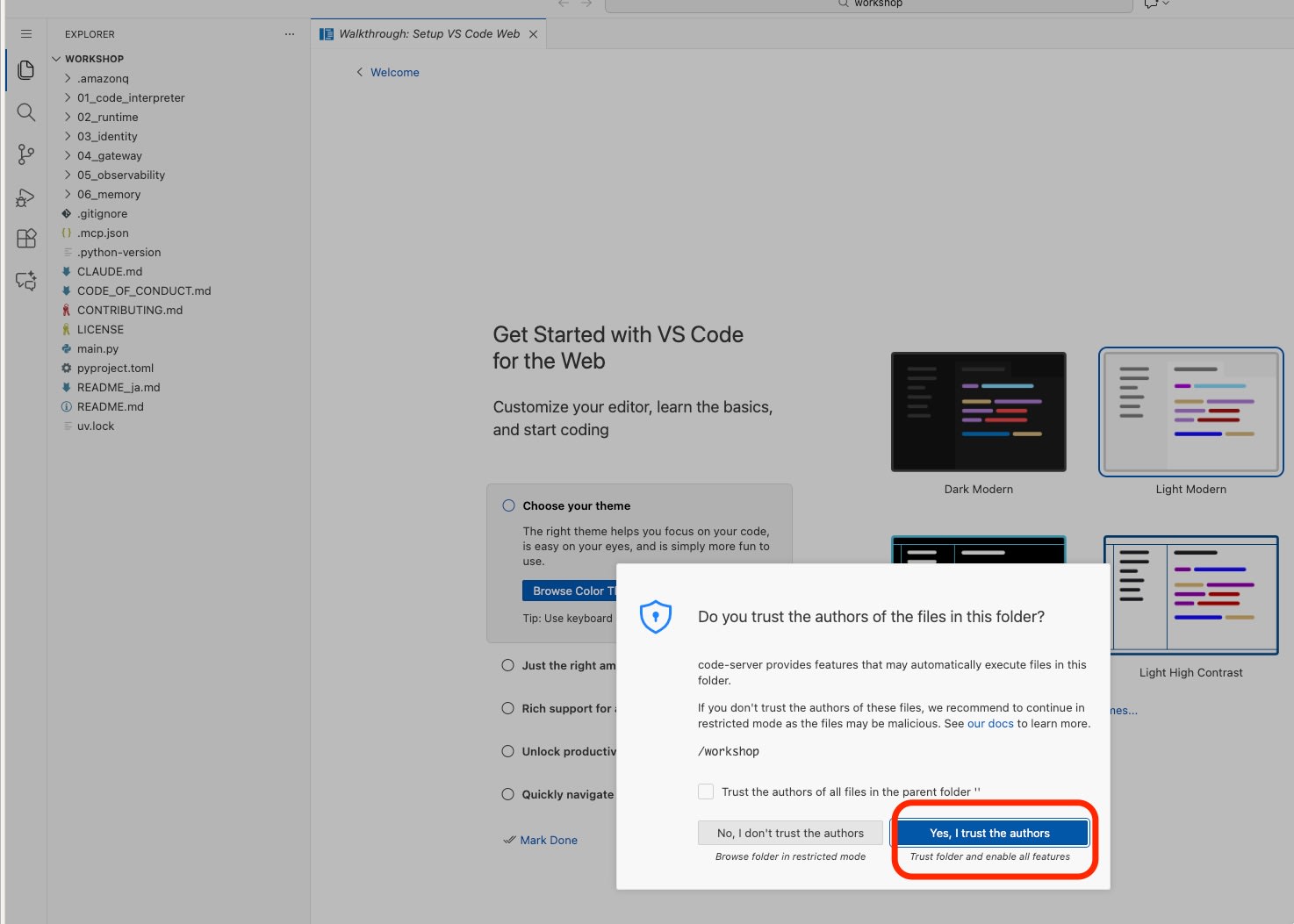

ブラウザベースのVS Code (Code Server) が起動しました。

「Yes, I trust the authors」を選択した後

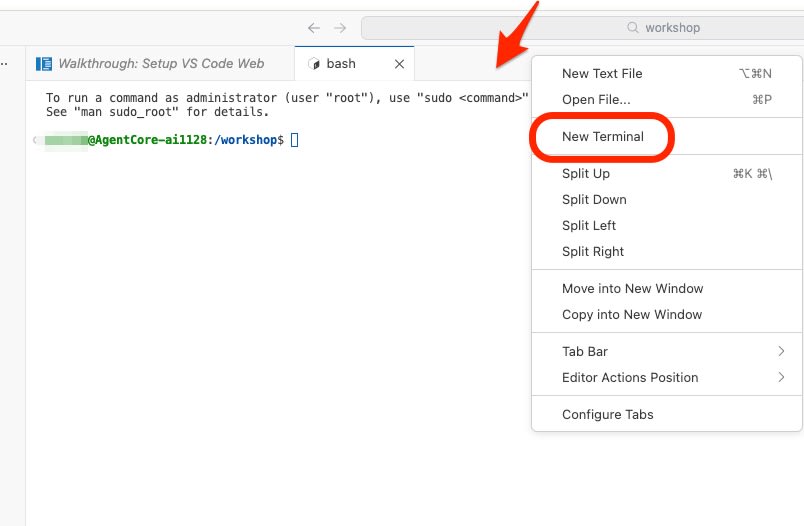

新規 Terminalを開き、CLIツールのバージョンを確認しました。

$ kiro-cli --version

kiro-cli 1.21.0

最新版のKiro-CLIがプリインストールされていることを確認できました。

認証プロセスの検証 (--use-device-flow)

Kiro-CLIを利用するには認証が必要です。

今回のCode Serverはリモート環境であるため、認証時にブラウザを自動起動できないことから、入力パラメーターとして --use-device-flow を利用しました。

$ kiro-cli login --use-device-flow

? Select login method

> Use with Builder ID

Use with IAM Identity Center

(Builder IDを選択)

Confirm the following code in the browser

Code: XXXX-YYYY

Open this URL: https://view.awsapps.com/start/#/device?user_code=XXXX-YYYY

URLとコードが表示されました。手元のPCのブラウザでURLを開き、BuilderIDで認証後、コードを確認を経て認証を許可しました。

その後、ターミナル側で以下のログが出力され、ログインが完了しました。

Device authorized

Logged in successfully

ログインに成功した後、再度CLIを起動

kiro-cli

チャット応答やモデル選択が可能であることを確認しました。

ホームディレクトリ以下に保存されているハンズオン資料についての質問や、EC2ロール経由で利用可能なIAMについても、Kiroから回答を得ることができました。

> 現在のディレクトリ直下のサブディレクトリは以下の通りです:

- 01_code_interpreter

- 02_runtime

- 03_identity

- 04_gateway

- 05_observability

- 06_memory

- .amazonq

- .git

▸ Credits: 0.01 • Time: 2s

> 各ディレクトリの概要を3行でまとめます:

01_code_interpreter

セキュアなサンドボックス環境でPythonコードを実行。AWS費用推定エージェントの実装を通じてAgentCoreの基礎を学ぶ初心者向けステップ。

02_runtime

01で作成したエージェントをAWSクラウドにデプロイ。スケーラブルなエージェント展開パターンを理解し本番環境への準備を進める。

03_identity

OAuth 2.0認証でセキュアな操作を実現。Cognitoプロバイダーのセットアップと@requires_access_tokenによる透過的認証を実装。

04_gateway

MCP互換APIでエージェントを公開。Lambdaとの統合でローカルツールとリモートゲートウェイ機能を組み合わせる。

05_observability

CloudWatch統合で包括的な監視を実現。トレーシング、メトリクス、デバッグ機能で本番エージェントの動作を可視化。

06_memory

短期・長期メモリでコンテキスト認識エージェントを構築。パーソナライズされた適応型エージェント体験を実装する高度なトピック。

▸ Credits: 0.02 • Time: 3s

利用できるIAMは?

アタッチされたポリシー:

- CloudWatchAgentServerPolicy - CloudWatch監視

- AmazonEC2ContainerRegistryFullAccess - ECRへのフルアクセス

- AmazonSSMManagedInstanceCore - Systems Manager管理

- CloudWatchLogsFullAccess - CloudWatch Logsへのフルアクセス

- ReadOnlyAccess - AWSリソースの読み取り権限

- AWSXRayDaemonWriteAccess - X-Ray トレーシング

- AmazonQDeveloperAccess - Amazon Q開発者アクセス

- **BedrockAgentCoreFullAccess** - Bedrock AgentCoreへのフルアクセス

このセットアップでは、AgentCoreの全機能(01~06)を実行するのに必要な権限が揃っています。

▸ Credits: 0.06 • Time: 16s

4. コスト試算とリソース管理

本構成の維持費について確認しました。

2025年7月に新しくなった無料プランで利用したため、最大6ヶ月間、最大200ドルのAWSクレジットの範囲内で、コスト負担なく利用できる見込みです。

また、EC2も「T4g」に設定されている無料枠が2025年12月末まで存在します。

これらの無料プラン終了後、本環境を維持する想定の主要コストを試算しました(東京リージョン、オンデマンド価格)。

| リソース | スペック | 参考月額 (USD) |

|---|---|---|

| EC2 | t4g.small | $12.00 |

| EBS | 40GB (gp3) | $3.20 |

| Public IPv4 | 1 Address | $3.65 |

| 合計 | - | $18.85 |

上記は1ヶ月間、連続運転した場合の試算です。 検証中のみ利用し、評価後にすぐ撤去する(または停止する)利用であれば、より廉価に維持できる可能性が高いと思われます。

5. まとめ

AWS Samplesのテンプレートを利用することで、以下を確認しました。

- 構築速度: CloudFormationにより約7分で完了。

- ツール: 最新の

kiro-cliがプリインストール済み。 - 認証: Code Server上では

--use-device-flowが必須 - IAM権限: Agent開発に必要なIAMロールが適切に設定済み

リスクの少ない隔離されたVPC内で、Kiro-CLIなどのAIエージェント開発を体験できる環境として、非常に有効であると思われます。

以前AWSのハンズオンなどで、AWS Cloud9を使っていた方も多いと思います。AI開発でその後釜をお探しの場合、Kiro-CLIがデフォルトインストールされている本ソリューション」をお試しください。