Okta FastPassでデスクトップ・モバイル端末の簡易アクセス制御をやってみた

Okta FassPassとは?

Okta FastPassは、Oktaが提供するフィッシング耐性のあるパスワードレス認証機能です。Okta Verifyアプリを端末にDLして、パスワード入力なしで安全にOktaで保護されたアプリにアクセスできるようになります。

Okta VerifyとOkta Fastpassを混同しがちなのですが、Okta Verifyはアプリの名称、Okta FastpassはOkta Verifyを使ったパスワードレス認証機能を指します。

メリット

- フィッシング耐性のある認証

- 認証はデバイス内の証明書と正規ドメインの検証に基づいて行われるため、偽サイトなどドメインが一致しない環境では認証が成立しません。

- 昨今、多要素認証を突破するリアルタイムフィッシングなどの攻撃が金融機関や大企業を対象に横行しており、このフィッシング耐性のある認証が注目されています。

- パスワードレス認証

- パスワードの代わりに、デバイス内の証明書や生体認証(Face ID/Touch IDなど)で安全にログインできます。

- デバイスポスチャ評価

- OSのバージョンやセキュリティ設定など、端末の状態をチェックしてアクセス可否を判断します。

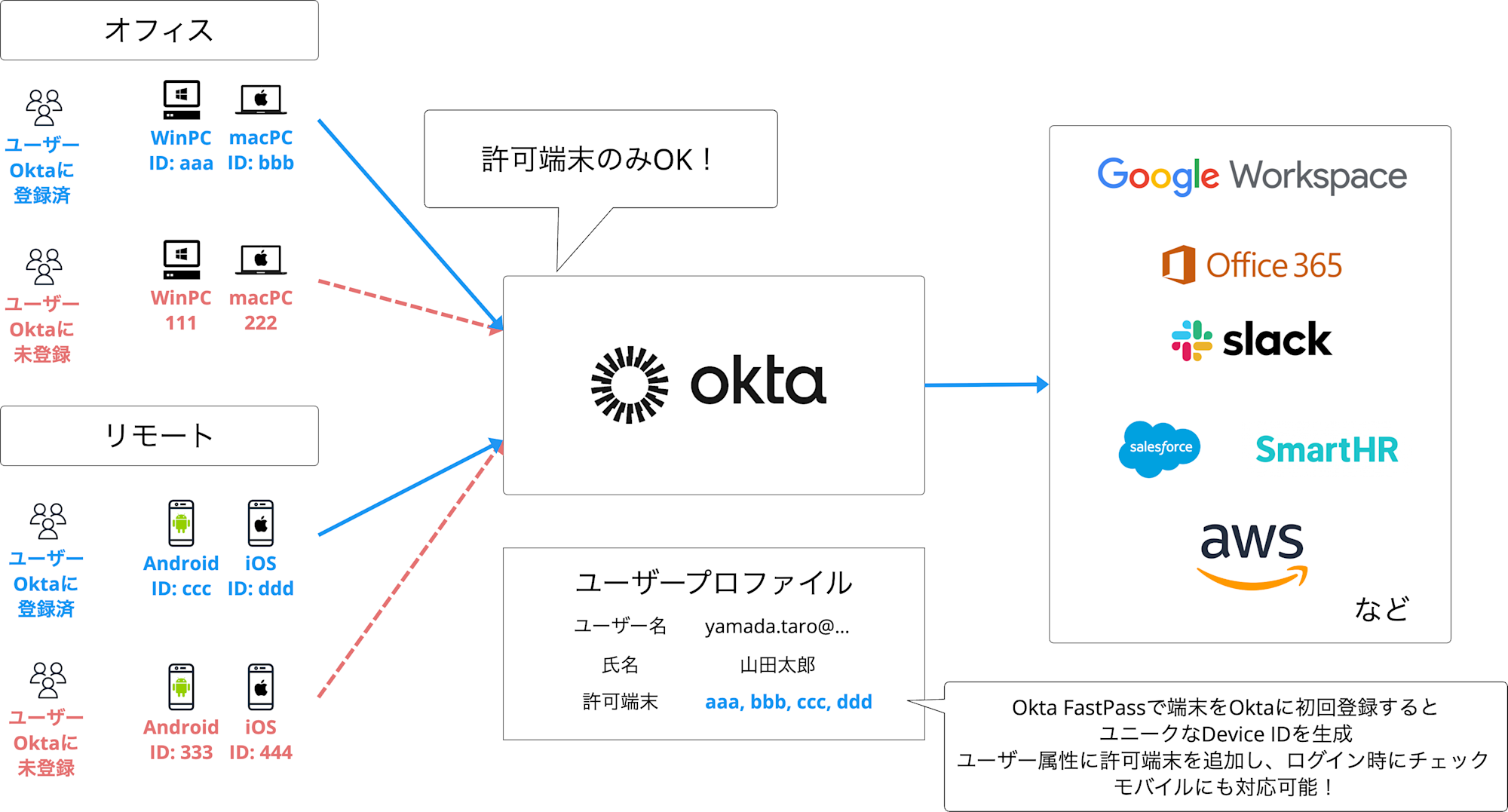

簡易アクセス制御とは?

特定のデスクトップ端末(Windows, Mac)または、モバイル端末(Android, iOS)からのアクセスのみ、Oktaで保護されたアプリの利用を許可することを指しています。端的に、アクセス制御です。

この記事のモチベーション

通常、端末のアクセス制御を行うには、Microsoft IntuneやJamf ProといったMDM製品との連携を検討することが一般的かと思います。ですが、これらのMDM製品を使わなくても、Okta Fastpassを使えば、特定端末からのアクセス制御を実現することができます。

MDM製品を使って端末管理するほどでは無いが、Oktaで端末制限は行いたい時にピッタリのソリューションです。あと、MDM製品を使わないのでその分の費用を抑えられるメリットもありそうです。

※最終的な費用は諸々の条件があるため、高い安いは一概には言えません。

構成イメージ

やってみた

1. Okta Verify(FastPass)を端末にセットアップ

(例)組織のサインインURL:

https://xxxxxxxxxxxx.okta.com/ ← Okta管理画面のURLを確認してください。

ブラウザでサインインして成功するとVerify(FastPass)の設定は完了です。

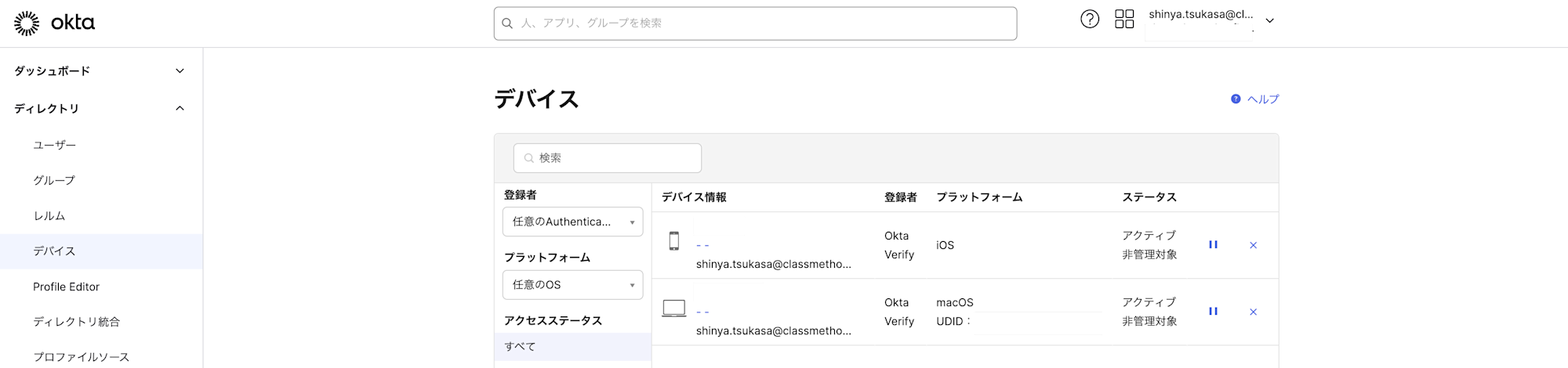

Admin Consoleに戻って、ディレクトリ > デバイス のデバイス一覧にVerify(FastPass)を登録した端末が表示されていることを確認します。

端末名をクリックしてURLにDeviceIDが表示されているのでコピーします。

2. ユーザープロファイルに許可端末情報を追加

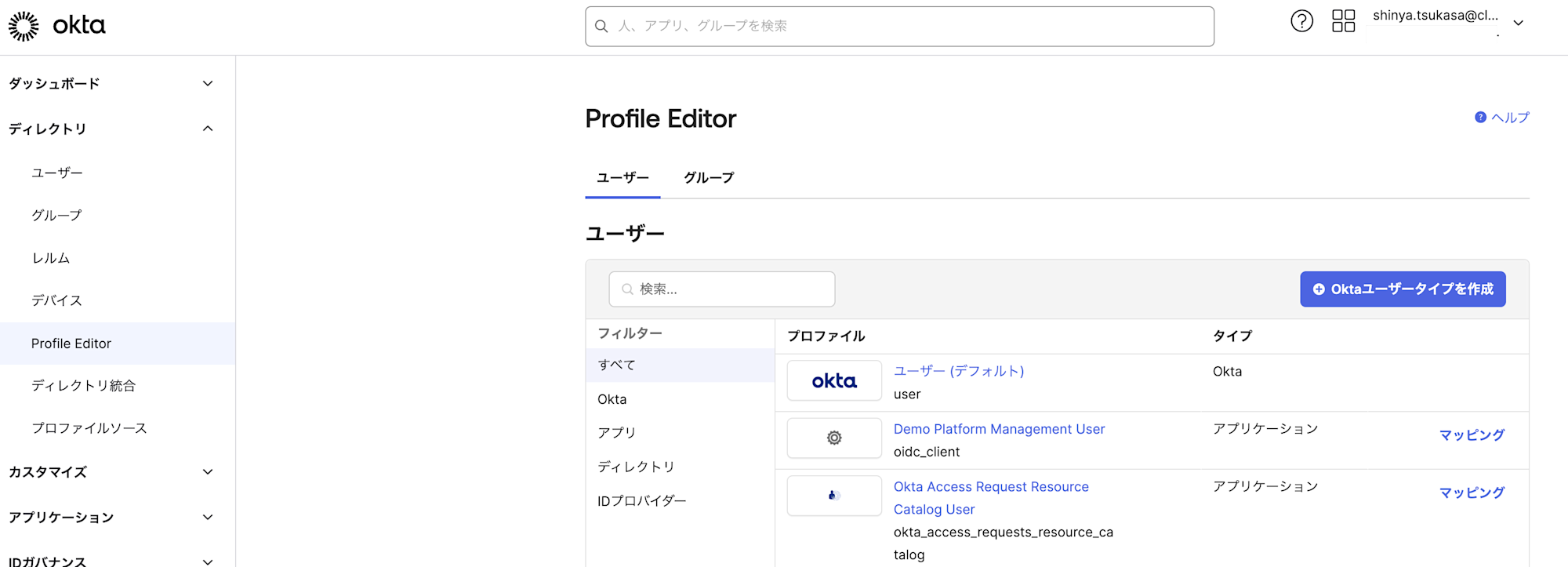

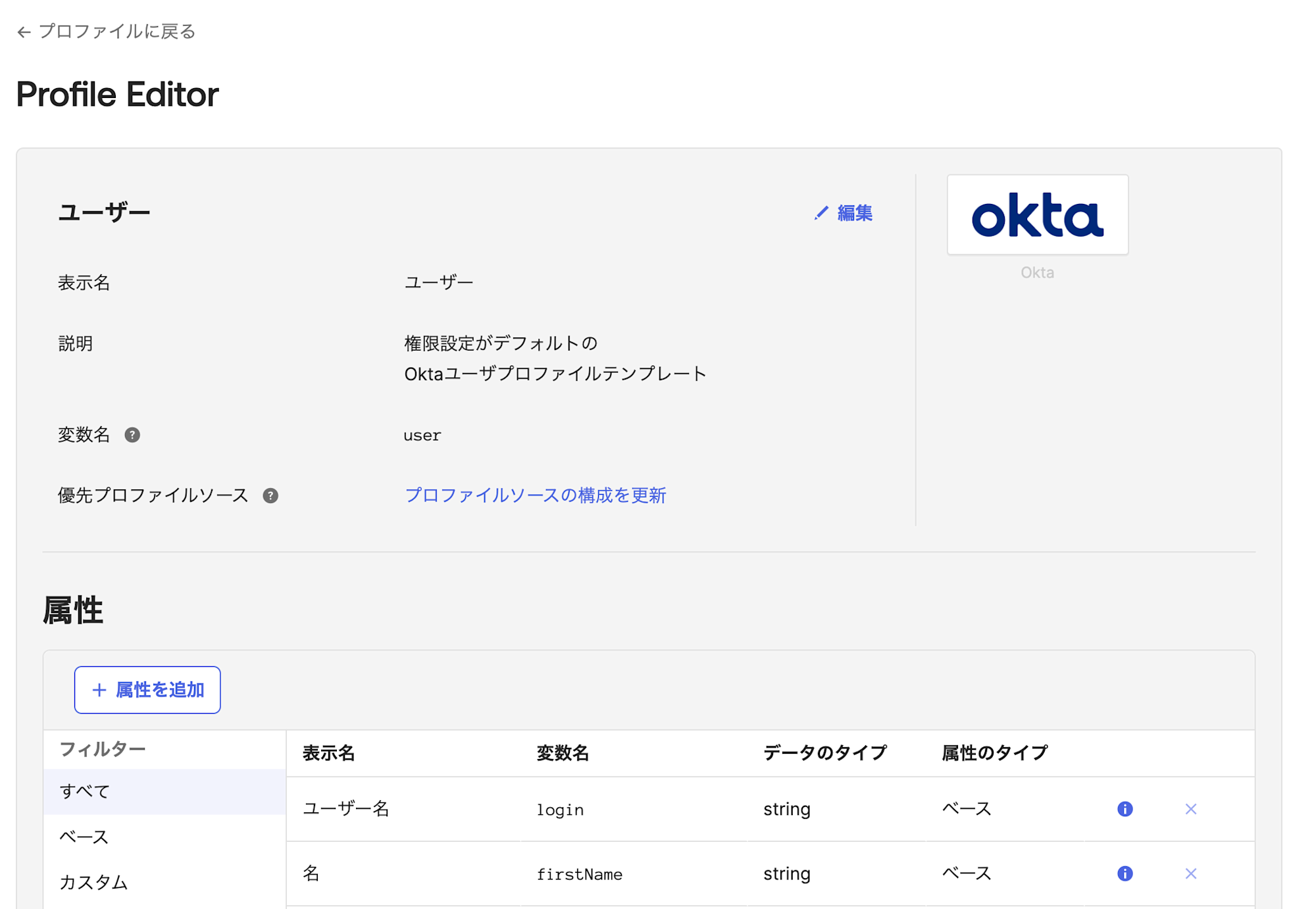

Admin Consoleの ディレクトリ > Profile Editor からユーザーを選択します。

※特定のユーザーのみに限定することも可能

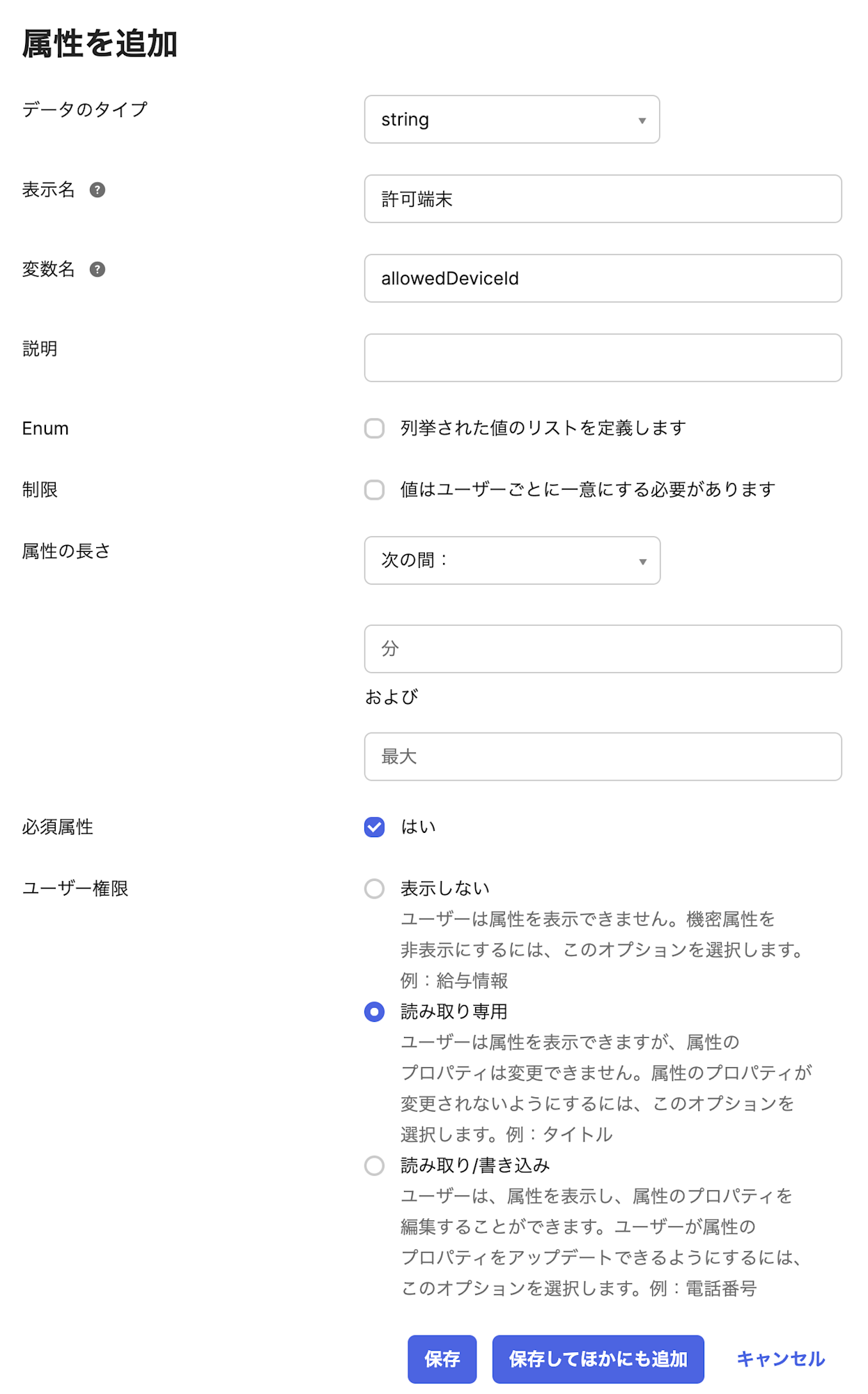

属性を追加

許可端末が1つならstringで問題ないですが、複数ならstring arrayを検討します。

以下は設定例

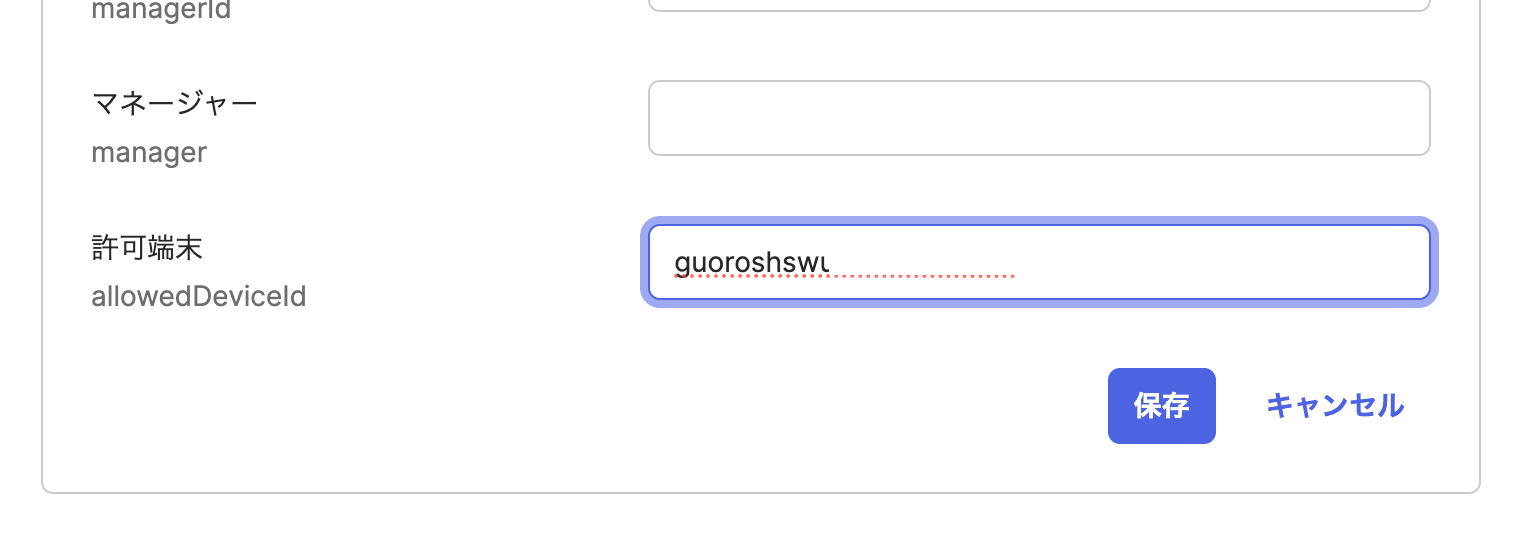

次に、Admin Consoleの ディレクトリ > ユーザー のユーザー一覧から許可端末を追加したいユーザーを選択します。

プロファイルタブの編集から、先ほどの許可端末の文字列を入力します。

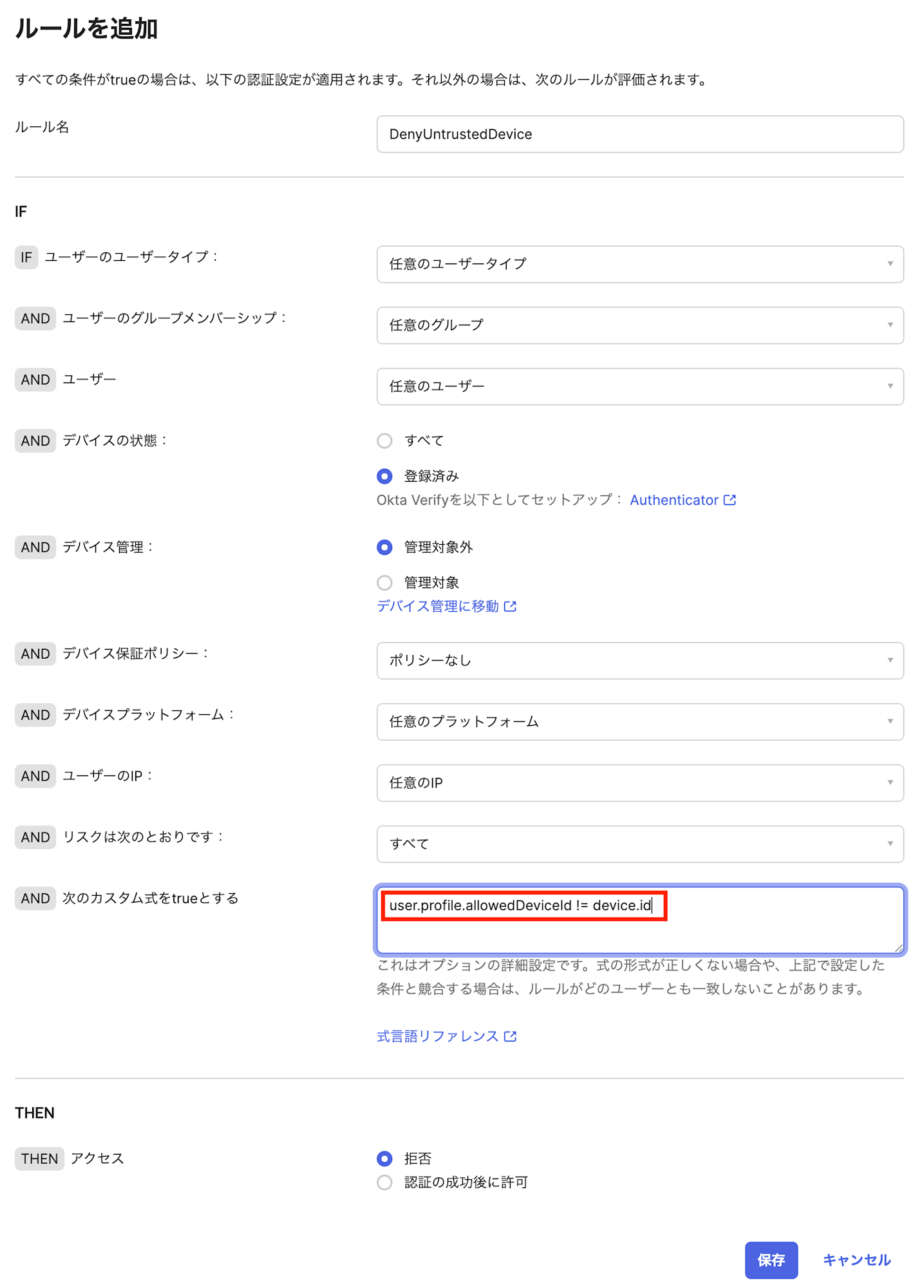

3. 認証ポリシーで許可端末以外の認証を拒否する

Admin Console の セキュリティ > 認証ポリシー からポリシーを選択します。

ポリシーは、認証ルールを変更したいアプリと紐づいていることを確認します。

※今回、管理者以外のユーザーを対象に「特定端末からのみOktaの利用を許可する」を満たすため、例としてOkta Dashboardのポリシーを選択

カスタム式を使い、許可端末以外なら拒否のルールを追加

「特定の端末」であることを確認するFastPassを認証要素に必ず含めるようにキャッチオールルールにも変更が必要です。

所有要素の制約で「フィッシング耐性」「ハードウェア保護」を有効化し、認証要素にパスワードとOkta Verify - FastPassが表示されていることを確認します。

※ここは、要件に合わせて調整 例えばパスワードを使用しない、など

以上で設定完了です。

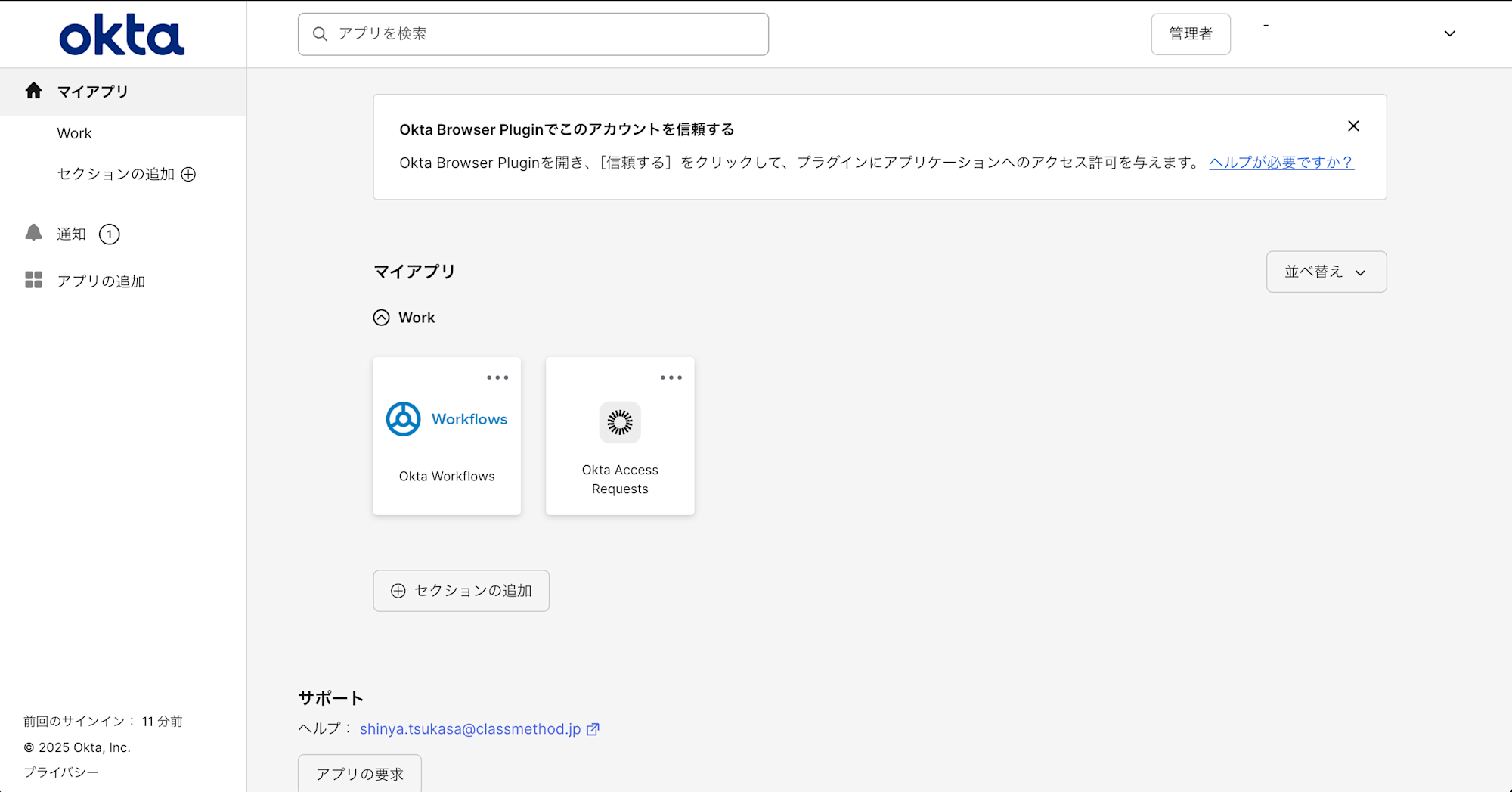

動作確認

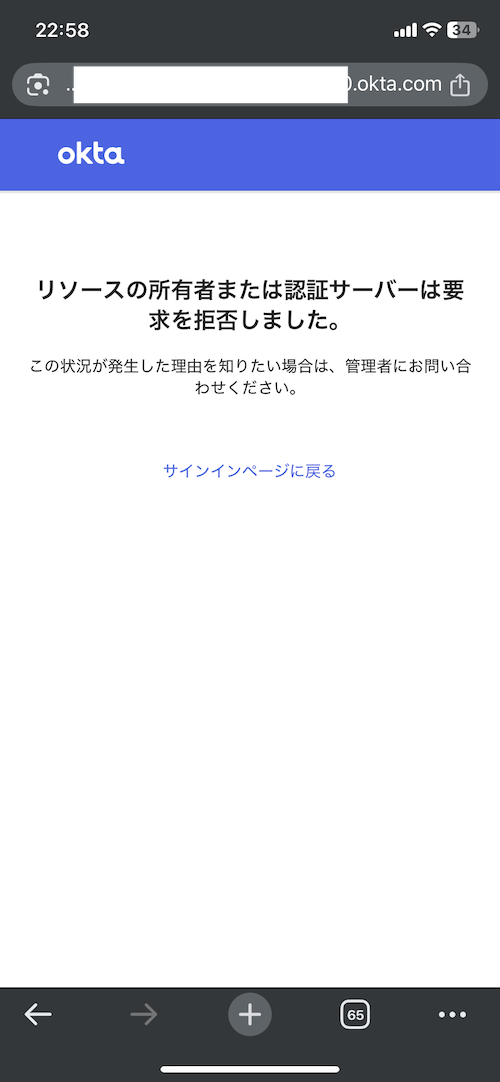

ユーザー shinya.tsukasa@classmethod.jp は許可端末(デスクトップ)からOkta Dashboardにアクセスできるが、それ以外の端末(モバイル端末)からはアクセスできない

それ以外の端末(モバイル端末)からはアクセスできない

デスクトップ(Device ID = guorosh...) → OK!

モバイル → NG!

最後に

Okta Fastpassで端末の簡易アクセス制御を試してみました。管理する端末が少なかったり、手軽に実現したい時など便利だと思います。OktaのライセンスもSSOライセンスのみになるので、比較的安価です(2025年7月執筆時点)

ぜひお試しください!