![[アップデート]AWS Security Hub CSPMのセキュリティ標準に新たに12個のチェック項目が追加されてました(2025/12/8) (2026/1/6)](https://images.ctfassets.net/ct0aopd36mqt/wp-refcat-img-cea52bc8a6ec5cad9021b38df4a08b9e/24c76ee7c1ae7aa7f9676a59c77f8702/aws-security-hub?w=3840&fm=webp)

[アップデート]AWS Security Hub CSPMのセキュリティ標準に新たに12個のチェック項目が追加されてました(2025/12/8) (2026/1/6)

こんにちは!クラウド事業本部のおつまみです。

みなさん、AWS Security Hub 使っていますか?

セキュリティ管理に欠かせない便利なサービスですよね。

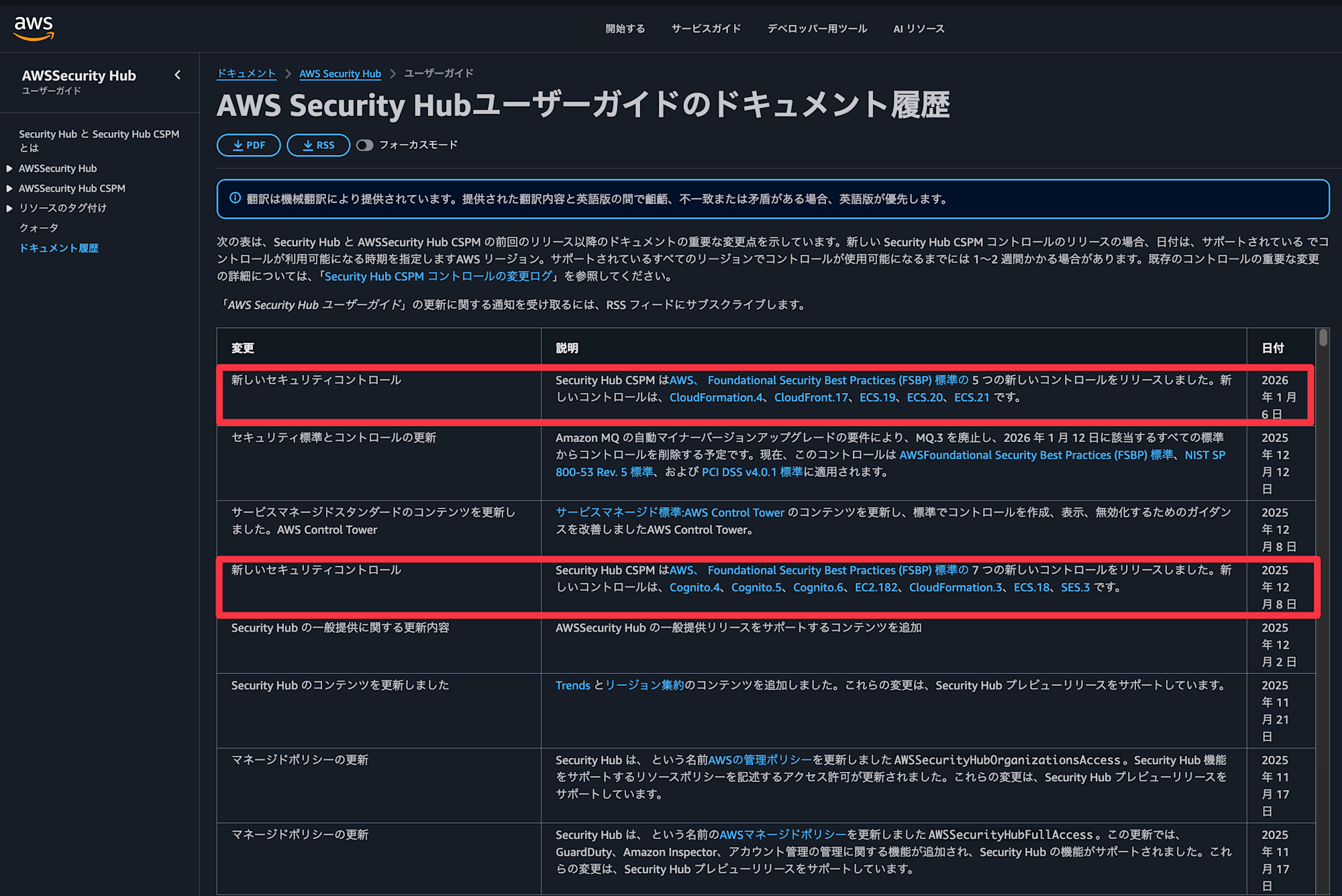

今回AWS Security Hub CSPMのセキュリティ標準に、2025年12月8日と2026年1月6日の2回に分けて、合計12個のチェック項目(コントロール)が追加されてました。AWS Security Hubユーザーガイドの改訂履歴は以下のとおりです。

Document history for the AWS Security Hub User Guide - AWS Security Hub

本エントリでは、新規追加されたコントロールの情報をまとめたものを簡単なコメント付きで紹介していきます。

各コントロール毎に以下の情報をまとめていきます。

| 項目 | 概要 |

|---|---|

| 重要度 | AWS Security Hub CSPMが定める検出結果の重要度を表します。Critical > High > Medium > Lowの順に重要度が高いことを示します。 |

| 概要 | コントロールでチェックされる内容を簡単にまとめます。 |

| 参考ドキュメント | コントロールについて考える上で、参考になる公式ドキュメントやブログサイトなどのリンクをまとめます。 |

2025年12月8日追加のコントロール(7個)

- [Cognito.4] Cognito ユーザープールでは、カスタム認証に対して完全な機能の強制モードで脅威保護をアクティブ化する必要がある

- [Cognito.5] Cognito ユーザープールで MFA を有効にする必要がある

- [Cognito.6] Cognito ユーザープールで削除保護を有効にする必要がある

- [EC2.182] Amazon EBS スナップショットはパブリックアクセス可能であってはならない

- [CloudFormation.3] CloudFormation スタックで終了保護を有効にする必要がある

- [ECS.18] ECS タスク定義では、EFS ボリュームの転送中の暗号化を使用する必要がある

- [SES.3] SES 設定セットで E メール送信の TLS を有効にする必要がある

2026年1月6日追加のコントロール(5個)

- [CloudFormation.4] CloudFormation スタックにサービスロールを関連付ける必要がある

- [CloudFront.17] CloudFront ディストリビューションでは、署名付き URL と署名付き Cookie に信頼されたキーグループを使用する必要がある

- [ECS.19] ECS キャパシティープロバイダーでマネージド終了保護を有効にする必要がある

- [ECS.20] ECS タスク定義で Linux コンテナ定義に非 root ユーザーを設定する必要がある

- [ECS.21] ECS タスク定義で Windows コンテナ定義に非管理者ユーザーを設定する必要がある

Cognito

[Cognito.4] Cognito ユーザープールでは、カスタム認証に対して完全な機能の強制モードで脅威保護をアクティブ化する必要がある

重要度

Medium

概要

Amazon Cognito User Poolsで、カスタム認証を使用する際に、完全機能強制モードで脅威保護が有効化されているかをチェックするコントロールです。

脅威保護を有効化することで、不正なログイン試行やアカウント乗っ取りの試みを検出し、ブロックすることができます。特にカスタム認証フローを使用している場合、この保護機能は重要です。

参考ドキュメント

- [Cognito.4] Cognito ユーザープールでは、カスタム認証に対して完全な機能の強制モードで脅威保護をアクティブ化する必要がある

- 脅威保護を備えた高度なセキュリティ - Amazon Cognito

- [アップデート] Amazon Cognito の高度なセキュリティ機能が「カスタム認証の脅威保護」をサポートしたので使ってみた | DevelopersIO

[Cognito.5] Cognito ユーザープールで MFA を有効にする必要がある

重要度

Medium

概要

パスワードのみでサインインするよう設定されたAmazon Cognito User PoolsでMFA(多要素認証)が有効化されているかをチェックするコントロールです。

MFAを有効化することで、パスワードが漏洩した場合でも、第二の認証要素(SMSやTOTPなど)が必要となるため、不正アクセスのリスクを大幅に低減できます。セキュリティのベストプラクティスとして強く推奨されます。

参考ドキュメント

- [Cognito.5] Cognito ユーザープールで MFA を有効にする必要がある

- 多要素認証 - Amazon Cognito

- Cognitoの多要素認証(MFA)をTerraformでまとめて設定してみた。| DevelopersIO

[Cognito.6] Cognito ユーザープールで削除保護を有効にする必要がある

重要度

Medium

概要

Amazon Cognito User Poolsで削除保護が有効化されているかをチェックするコントロールです。

削除保護を有効化することで、誤った操作や悪意のある削除からユーザープールを保護できます。ユーザープールには重要なユーザー認証情報が含まれているため、削除保護は本番環境では必須の設定です。

参考ドキュメント

- [Cognito.6] Cognito ユーザープールで削除保護を有効にする必要がある

- Amazon Cognito ユーザープールの設定 - Amazon Cognito

- Amazon Cognito でユーザープールの削除保護を設定できるようになりました | DevelopersIO

EC2

[EC2.182] Amazon EBS スナップショットはパブリックアクセス可能であってはならない

重要度

High

概要

Amazon EBSスナップショットが一般公開されていないかをチェックするコントロールです。コントロールは、誰でもEBSスナップショットを復元できる場合に失敗します。

EBSスナップショットを一般公開してしまうと、機密データやアプリケーションコードが外部に漏洩するリスクがあります。今回追加されたコントロールの中で唯一Highレベルに設定されており、即座に対応すべき項目です。

対応方法は下記参考ドキュメントにいくつかありますので、ご確認ください。

参考ドキュメント

- [EC2.182] Amazon EBS スナップショットはパブリックアクセス可能であってはならない

- Amazon EBS スナップショットを共有する - Amazon EBS

- 【Security Hub CSPM修復手順】 [EC2.182] Amazon EBS スナップショットはパブリックからアクセス可能であってはなりません。| DevelopersIO

- AWS Security Hub コントロール「EC2.182」対応:CDKで EBS Block Public Access を有効化してみた | DevelopersIO

- Amazon EBS スナップショットのパブリック共有があるか AWS CLI で確認してみた | DevelopersIO

CloudFormation

[CloudFormation.3] CloudFormation スタックで終了保護を有効にする必要がある

重要度

Medium

概要

AWS CloudFormationスタックで終了保護が有効化されているかをチェックするコントロールです。

終了保護を有効化することで、誤ってスタックを削除してしまうリスクを防ぐことができます。保護されたスタックを削除しようとすると、削除操作が失敗するため、本番環境のインフラストラクチャを安全に保護できます。

参考ドキュメント

- [CloudFormation.3] CloudFormation スタックで終了保護を有効にする必要がある

- CloudFormation スタックを削除から保護する - AWS CloudFormation

- [新機能] CloudFormationのStackに削除保護が設定可能になりました | DevelopersIO

[CloudFormation.4] CloudFormation スタックにサービスロールを関連付ける必要がある

重要度

Medium

概要

AWS CloudFormationスタックにサービスロールが関連付けられているかをチェックするコントロールです。

サービスロールを使用することで、スタックを作成するユーザーの権限と、CloudFormationがリソースを作成する際に使用する権限を分離できます。これにより、最小権限の原則を実装し、権限昇格のリスクを軽減できます。

参考ドキュメント

- [CloudFormation.4] CloudFormation スタックにサービスロールを関連付ける必要がある

- AWS CloudFormation サービスロール - AWS CloudFormation

- CloudFormation で使用するサービスロールの作成方法を教えてください | DevelopersIO

ECS

[ECS.18] ECS タスク定義では、EFS ボリュームの転送中の暗号化を使用する必要がある

重要度

Medium

概要

Amazon ECSタスク定義の最新アクティブリビジョンが、EFSボリュームに対して転送中の暗号化を使用しているかをチェックするコントロールです。

EFSボリュームをマウントする際にTLS接続を使用することで、タスクとEFS間のデータ転送を暗号化できます。これにより、ネットワーク上でのデータの盗聴や改ざんを防ぐことができます。

参考ドキュメント

- [ECS.18] ECS タスク定義では、EFS ボリュームの転送中の暗号化を使用する必要がある

- Amazon ECS で Amazon EFS ボリュームを使用する場合のベストプラクティス - Amazon Elastic Container Service

[ECS.19] ECS キャパシティープロバイダーでマネージド終了保護を有効にする必要がある

重要度

Medium

概要

Amazon ECSキャパシティプロバイダーで、マネージド終了保護が有効化されているかをチェックするコントロールです。

マネージド終了保護を有効化することで、Amazon ECSは実行中のタスクがないEC2インスタンスのみを終了するようになります。これにより、実行中のタスクが予期せず終了してしまうリスクを防ぐことができます。

参考ドキュメント

- [ECS.19] ECS キャパシティープロバイダーでマネージド終了保護を有効にする必要がある

- Amazon ECS キャパシティープロバイダー - Amazon Elastic Container Service

- AWS ECS Cluster Auto ScalingがGAになったのでやってみた #reinvent | DevelopersIO

[ECS.20] ECS タスク定義で Linux コンテナ定義に非 root ユーザーを設定する必要がある

重要度

Medium

概要

Amazon ECSタスク定義の最新アクティブリビジョンが、Linuxコンテナを非rootユーザーで実行するように設定されているかをチェックするコントロールです。

コンテナを非rootユーザーで実行することで、コンテナが侵害された場合の影響範囲を制限できます。rootユーザーで実行している場合、攻撃者がコンテナ内で完全な権限を持つことになるため、セキュリティリスクが高まります。

参考ドキュメント

- [ECS.20] ECS タスク定義で Linux コンテナ定義に非 root ユーザーを設定する必要がある

- タスク定義パラメータ - Amazon Elastic Container Service

[ECS.21] ECS タスク定義で Windows コンテナ定義に非管理者ユーザーを設定する必要がある

重要度

Medium

概要

Amazon ECSタスク定義の最新アクティブリビジョンが、Windowsコンテナを非管理者ユーザーで実行するように設定されているかをチェックするコントロールです。

Windowsコンテナを管理者権限で実行すると、コンテナ内で無制限のアクセス権を持つことになります。この昇格されたアクセス権は、コンテナエスケープ攻撃のリスクを高め、攻撃者がコンテナの分離を破って基盤となるホストシステムにアクセスする可能性があります。ECS.20のLinux版と同様に、最小権限の原則に従い、セキュリティリスクを軽減するための重要な設定です。

参考ドキュメント

SES

[SES.3] SES 設定セットで E メール送信の TLS を有効にする必要がある

重要度

Medium

概要

Amazon SES設定セットがTLS接続を要求しているかをチェックするコントロールです。

デフォルトでは、Amazon SESはTLSを使用しており、TLS接続が確立できない場合は暗号化されていないメールを送信します。TLSを必須にすることで、メールコンテンツの機密性と整合性を保護し、安全な暗号化接続でのみメッセージが配信されるようになります。

参考ドキュメント

- [SES.3] SES 設定セットで E メール送信の TLS を有効にする必要がある

- E メール配信オプションの設定 - Amazon Simple Email Service

- [アップデート]Amazon SESの送信イベントに受信サーバへのメール送信時に利用されたTLSバージョンが追加されました | DevelopersIO

CloudFront

[CloudFront.17] CloudFront ディストリビューションでは、署名付き URL と署名付き Cookie に信頼されたキーグループを使用する必要がある

重要度

Medium

概要

Amazon CloudFrontディストリビューションが、署名付きURLまたは署名付きCookie認証に信頼されたキーグループを使用するように設定されているかをチェックするコントロールです。

信頼されたキーグループを使用することで、AWSアカウントのルートユーザーを使用せずに、CloudFrontの署名付きURLおよび署名付きCookieの公開鍵を管理できます。これにより、セキュリティのベストプラクティスである最小権限の原則に従うことができます。

参考ドキュメント

- [CloudFront.17] CloudFront ディストリビューションでは、署名付き URL と署名付き Cookie に信頼されたキーグループを使用する必要がある

- 署名付き URL と署名付き Cookie を使用したプライベートコンテンツの供給 - Amazon CloudFront

- 信頼されたキーグループの使用 - Amazon CloudFront

- [アップデート] root ユーザー作業が不要に!Amazon CloudFront で署名付き URL/Cookie 向け公開鍵を IAM ユーザー権限で管理できるようになりました。| DevelopersIO

最後に

今回は、2025年12月8日と2026年1月6日にAWS Security Hub CSPMのFSBP標準に追加された合計12個の新しいコントロールについてご紹介しました。

特に注目すべきは、EC2.182(EBSスナップショットの公開設定チェック)がHigh(高)レベルとして追加されたことです。

EBSスナップショットの誤った公開設定は重大なデータ漏洩につながる可能性があるため、既存環境でこのコントロールが失敗していないか、早急に確認することを推奨します。

これらの新しいコントロールを活用して、AWSアカウントのセキュリティ態勢をさらに向上させていきましょう。

最後までお読みいただきありがとうございました!

以上、おつまみ(@AWS11077)でした!