![【Security Hub修復手順】[ Cognito.1 ] Cognito ユーザープールでは、標準認証のフル機能強制モードで脅威保護を有効にする必要があります](https://images.ctfassets.net/ct0aopd36mqt/wp-thumbnail-e71a738589e583b65670923628e8b6f4/45568b9fd457506bd2f3d6fd304d4b6a/aws-security-hub?w=3840&fm=webp)

【Security Hub修復手順】[ Cognito.1 ] Cognito ユーザープールでは、標準認証のフル機能強制モードで脅威保護を有効にする必要があります

皆さん、お使いのAWS環境のセキュリティチェックはしていますか?

当エントリでは、AWS Security HubによるAWS環境のセキュリティ状況スコアリングに該当する項目についての修復手順をご紹介します。

本記事の対象コントロール

[ Cognito.1 ] Cognito ユーザープールでは、標準認証のフル機能強制モードで脅威保護を有効にする必要があります

[Cognito.1] Cognito user pools should have threat protection activated with full function enforcement mode for standard authentication

前提条件

本記事はAWS Security Hubで「AWS基礎セキュリティのベストプラクティススタンダード」を利用されている方向けの内容となります。

AWS Security Hubの詳細についてはこちらのブログをご覧ください。

対象コントロールの説明

このコントロールでは、Cognito ユーザープールの脅威保護設定が有効になっているか、および脅威保護設定の強制適用レベルが「フル機能」に設定されているかをチェックします。

脅威保護を有効にすることで、不正なログイン試行や疑わしいアクティビティを検出し、適切な対策を講じることができます。脅威保護を利用する前提として、CognitoユーザープールのPlusプランを利用する必要があります。

脅威保護の強制適用レベルには、以下の3つが存在します。

- フル機能

- 監査のみ

- 強制適用なし

脅威保護が有効化されていない、もしくは脅威保護の強制適用レベルが「フル機能」以外で設定されている場合、このコントロールは失敗します。

ただし、カスタムパラメーターでAUDIT(監査のみ)を指定した場合は、強制適用レベルを「監査のみ」に指定しても成功します。

本番環境ではセキュリティリスクが高いため、有効化が推奨されます。その他環境ではセキュリティポリシーや運用ルールに応じて有効化してください。

Cognitoユーザープールの機能プランと料金体系については以下のブログをご参照ください。

修復手順

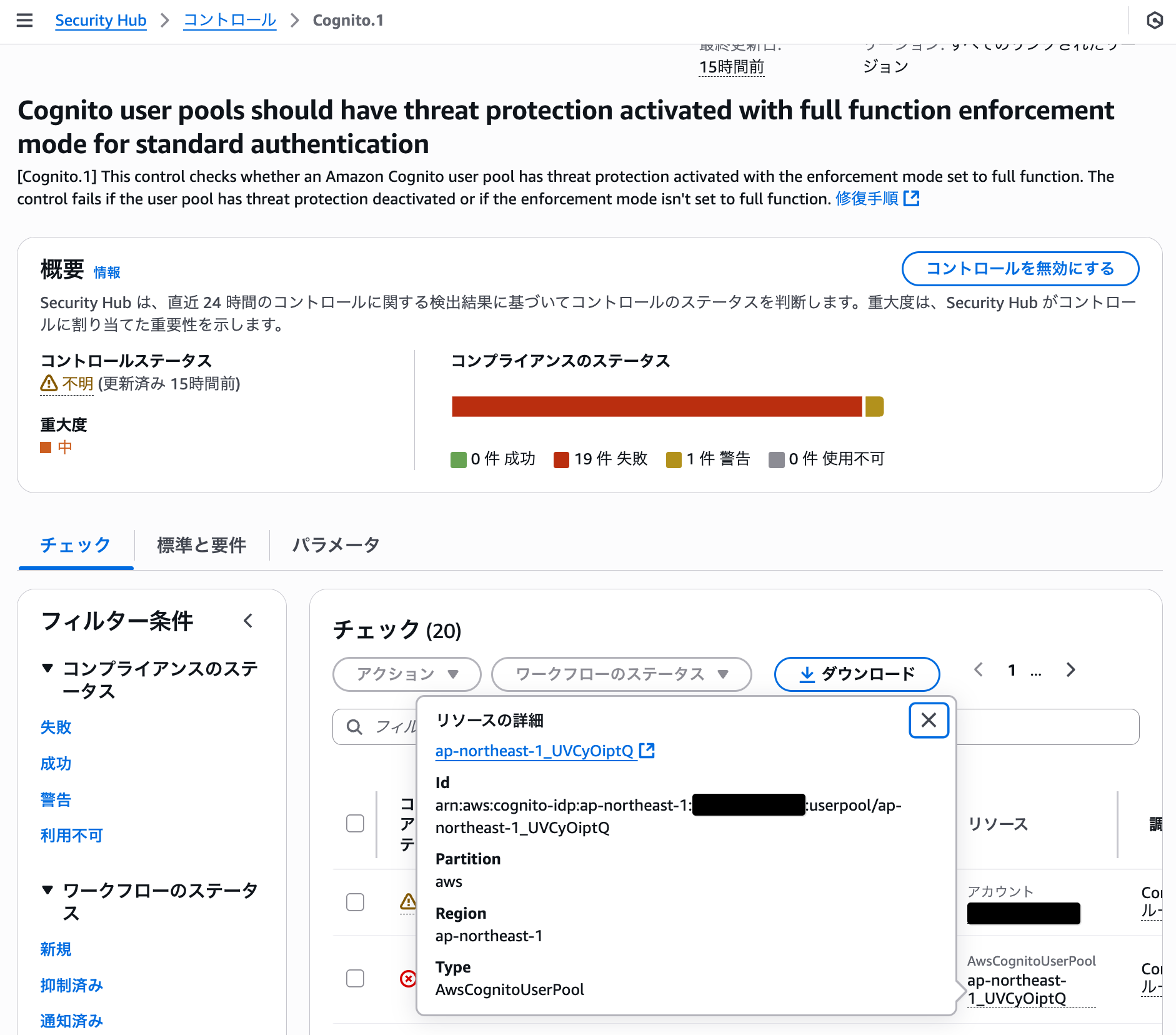

1 コントロールの確認方法

- AWSマネージメントコンソールにログインし、AWS 基礎セキュリティのベストプラクティス v1.0.0にて、「Cognito.1」を検索し、タイトルを選択します。

- リソースの欄から失敗が確認できます。

2 ステークホルダーに確認

ステークホルダー(リソースの作成者や管理している部署などの関係者)に以下の点を確認します。

- 脅威保護設定を有効化し、強制適用レベルを「フル機能」にしてよいか

- 対応しない場合は、その理由を確認し、Security Hubで当該コントロールを「抑制済み」に設定します。

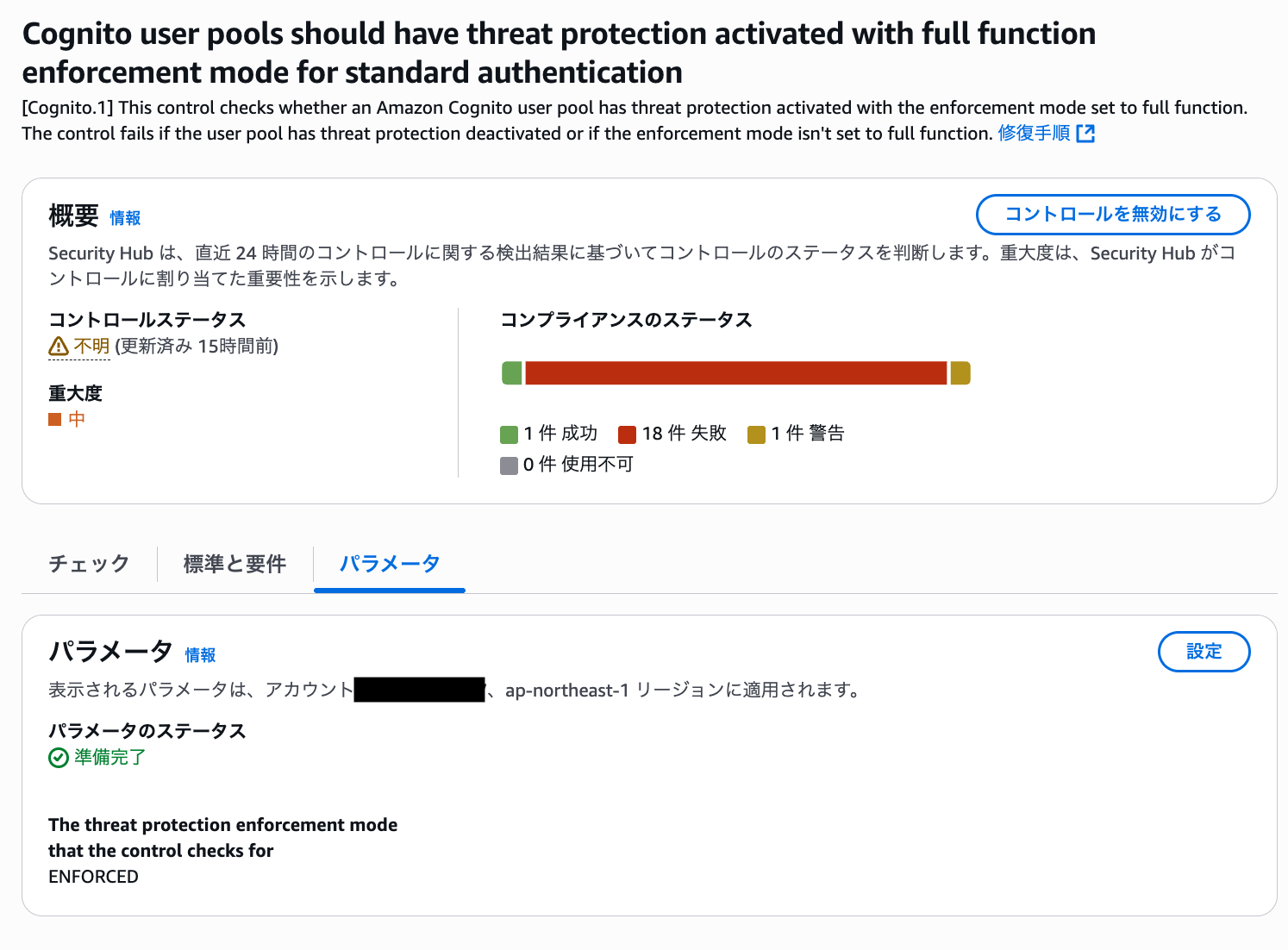

また、カスタムパラメータを変更することで、コントロールを成功させる方法もあります。

Security Hubの「Cognito.1」のパラメータタブから変更可能です。

3 強制適用レベルを「フル機能」に設定する

-

該当のCognitoユーザープールにおいて、[脅威保護]から、「プラスに切り替える」を選択します。

-

数秒で切り替わりました。

-

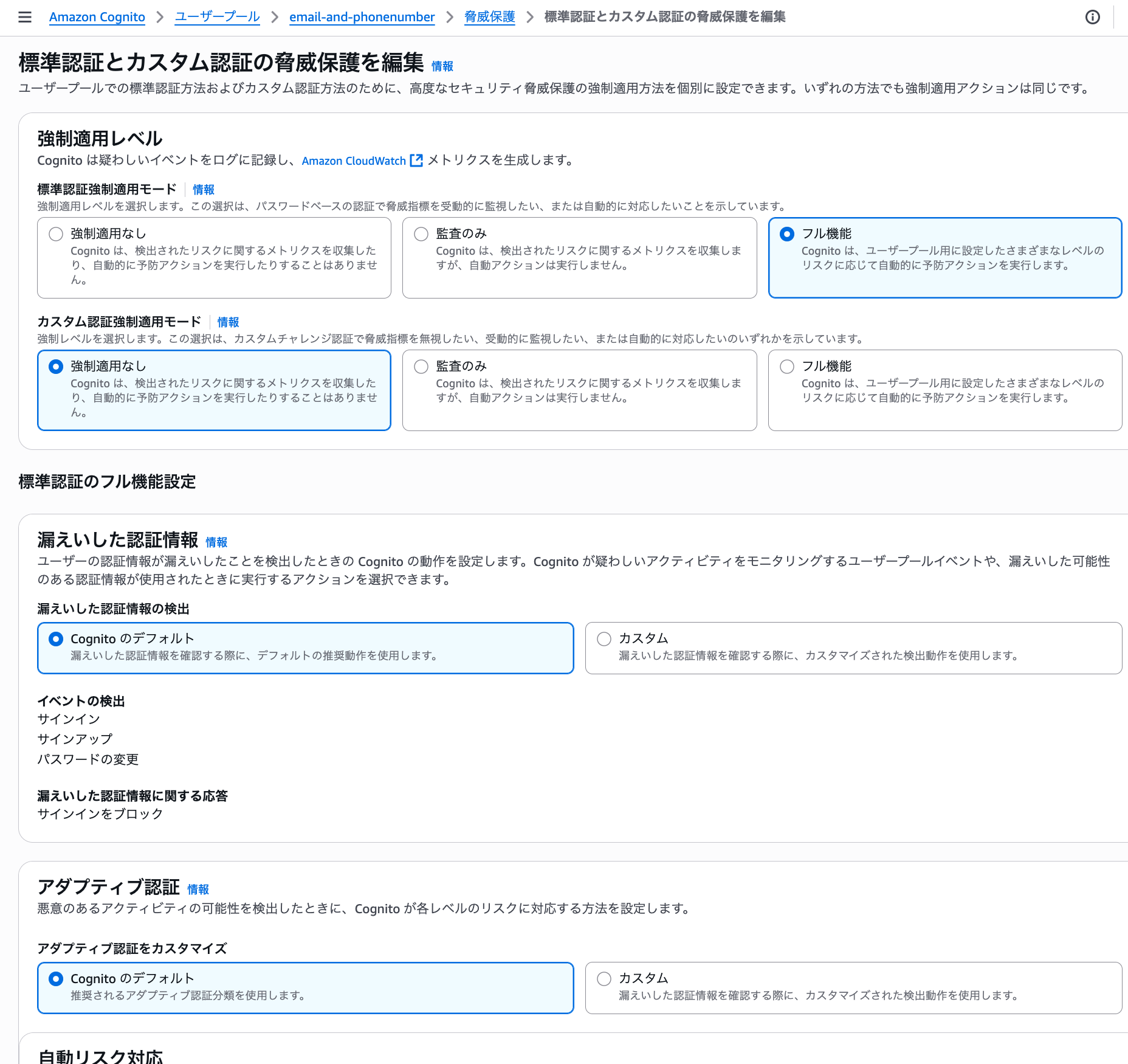

保護設定を編集します。

-

強制適用レベルを「フル機能」に設定し保存します。

これで設定完了です。

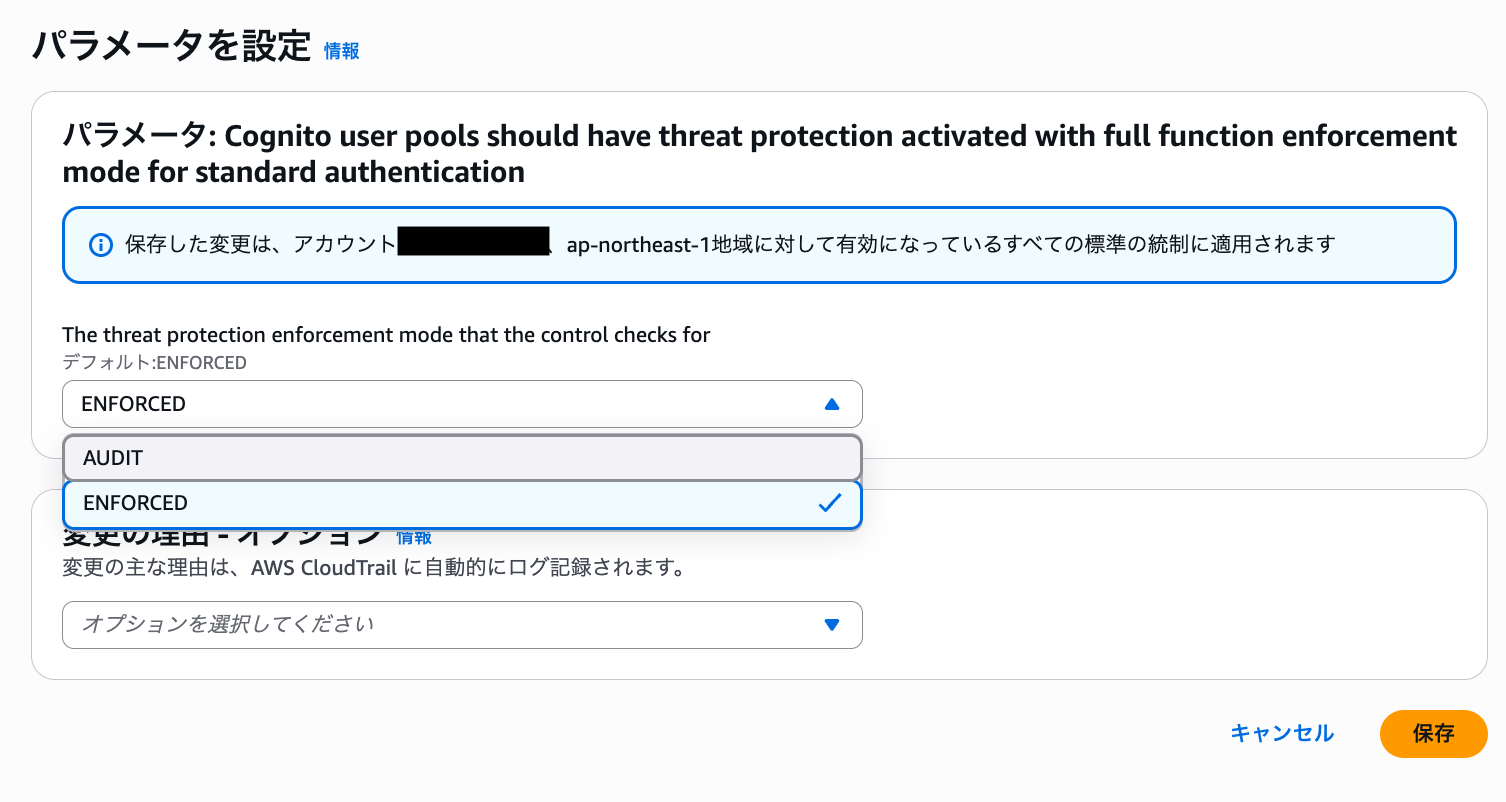

カスタムパラメータの変更方法

-

カスタムパラメータを変更する場合、[パラメータ]から[設定]をクリックします。

-

以下の2つを選択できます。保存すると設定完了です。

- ENFORCED(フル機能)

- AUDIT(監査のみ)

最後に

今回は、AWS Security HubによるAWS環境のセキュリティ状況スコアリングに該当する項目についての修正手順をご紹介しました。

コントロールを修正して、お使いのAWS環境のセキュリティをパワーアップさせましょう!

最後までお読みいただきありがとうございました!どなたかのお役に立てれば幸いです。