![【Security Hub修復手順】[ Connect.2 ] Amazon Connect インスタンスでは CloudWatch ログ記録が有効になっている必要があります](https://images.ctfassets.net/ct0aopd36mqt/wp-thumbnail-e71a738589e583b65670923628e8b6f4/45568b9fd457506bd2f3d6fd304d4b6a/aws-security-hub?w=3840&fm=webp)

【Security Hub修復手順】[ Connect.2 ] Amazon Connect インスタンスでは CloudWatch ログ記録が有効になっている必要があります

皆さん、お使いのAWS環境のセキュリティチェックはしていますか?

当エントリでは、AWS Security HubによるAWS環境のセキュリティ状況スコアリングに該当する項目についての修復手順をご紹介します。

本記事の対象コントロール

[Connect.2] Amazon Connect インスタンスでは CloudWatch ログ記録が有効になっている必要があります

[Connect.2] Amazon Connect instances should have CloudWatch logging enabled

前提条件

本記事はAWS Security Hubで「AWS基礎セキュリティのベストプラクティススタンダード」を利用されている方向けの内容となります。

AWS Security Hubの詳細についてはこちらのブログをご覧ください。

対象コントロールの説明

本コントロールは、Amazon Connect インスタンスがフローログを生成して Amazon CloudWatch ロググループに保存するように構成されているかどうかをチェックします。Amazon Connect インスタンスがフローログを生成して CloudWatch ロググループに保存するように構成されていない場合、コントロールは失敗します。

Amazon Connect フローログは、コンタクトセンターのカスタマーエクスペリエンスを定義するフローのイベントをリアルタイムで記録します。

新しい Connect インスタンス作成時には CloudWatch ロググループが自動生成され、フローログが保存されます。

これらのログはフローの分析、エラー検出、運用監視に役立ち、特定イベントのアラート設定も可能です。

ログの保存期間を決定したうえで、CloudWatch Logs へのログ出力を有効化することを推奨します。ログの出力先が CloudWatch Logs になるため、本番環境以外では追加費用を考慮した上で有効化してください。

修復手順

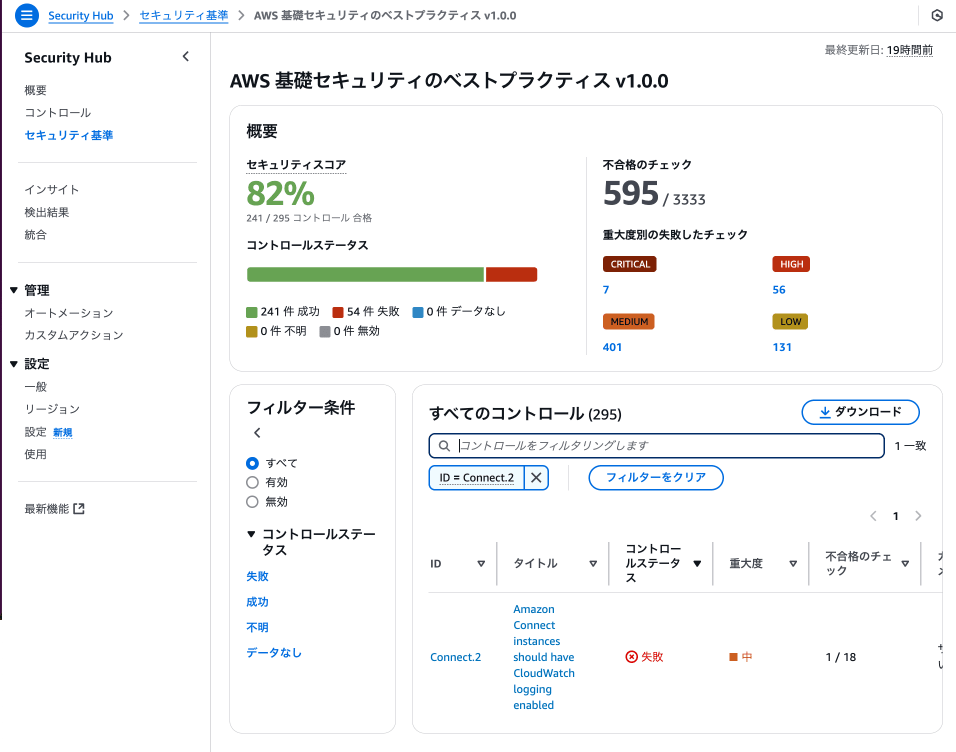

1 コントロールの確認方法

- AWSマネージメントコンソールにログインし、AWS 基礎セキュリティのベストプラクティス v1.0.0にて、「Connect.2」を検索し、タイトルを選択します。

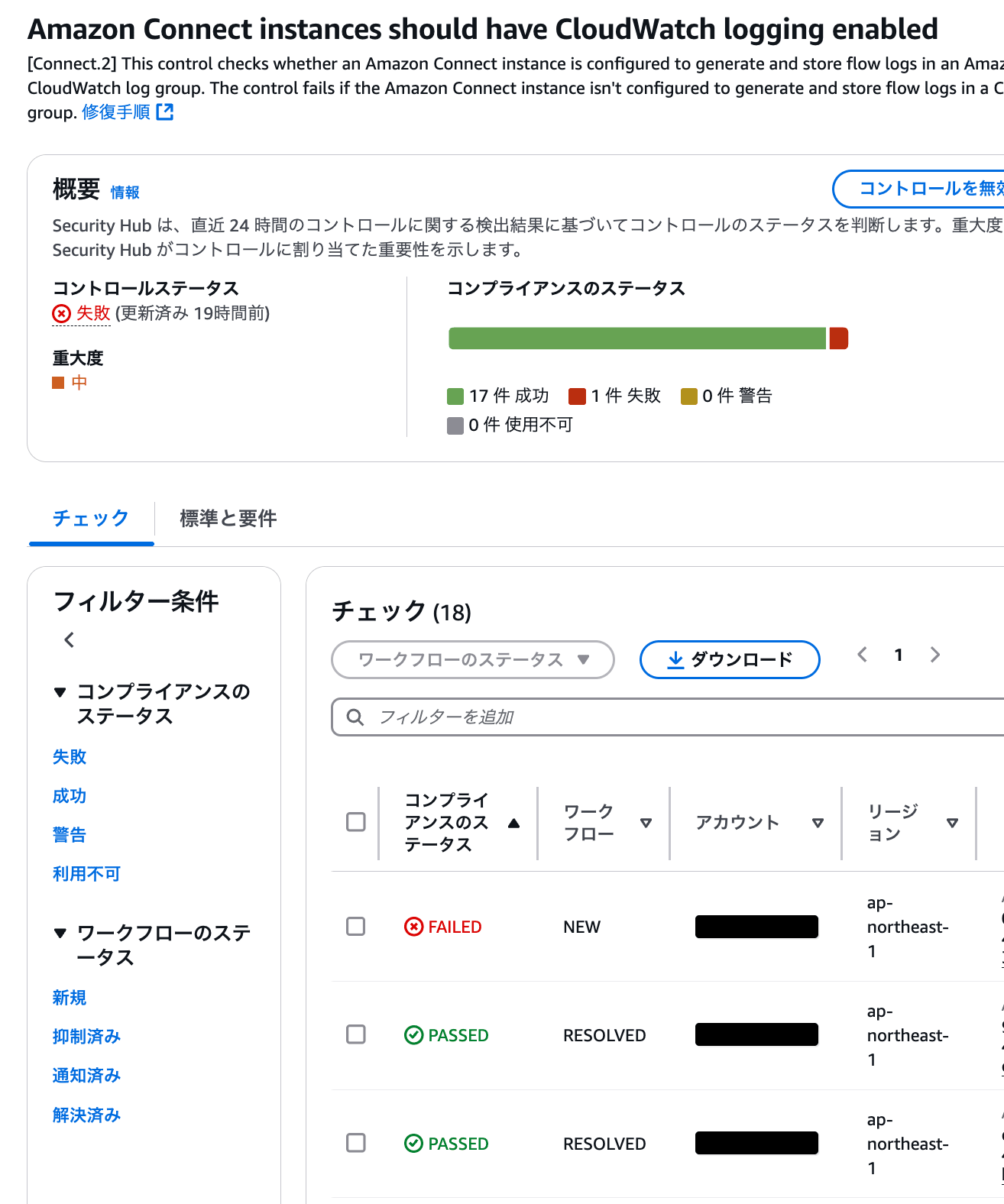

- リソースの欄から失敗が確認できます。

2 ステークホルダーに確認

ステークホルダー(リソースの作成者や管理している部署などの関係者)に以下の点を確認します。

- フローログを CloudWatch ロググループに保存することの可否

- 対応しない場合は、その理由を確認し、Security Hubで当該コントロールを「抑制済み」に設定します。

3 フローログを有効にする

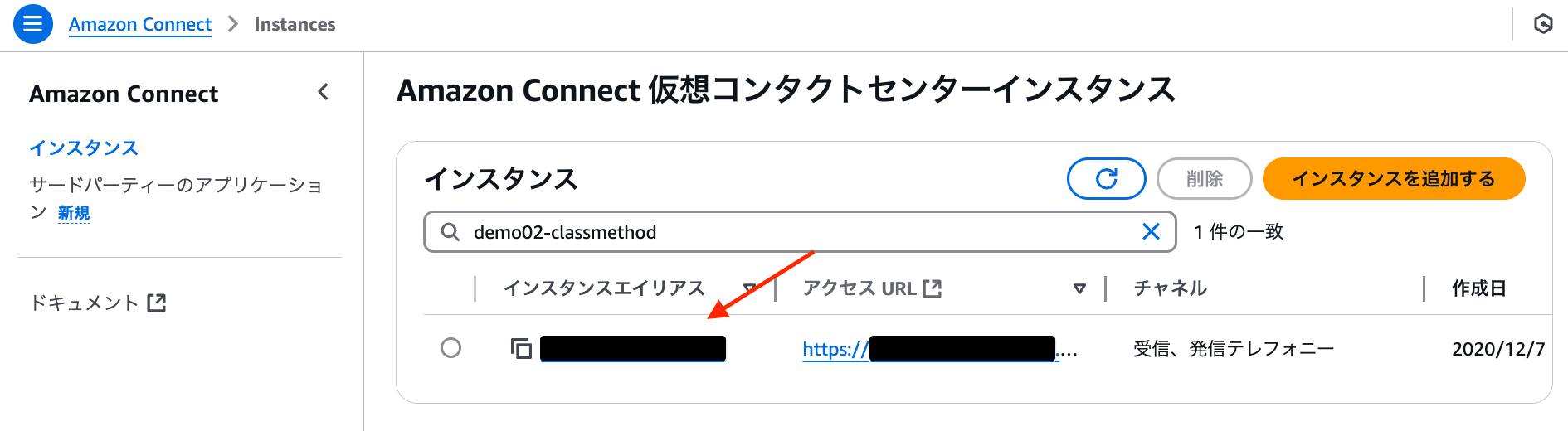

- AWS マネージメントコンソールから「Connect」サービスを選択し、対象の Connect インスタンスを選択します。

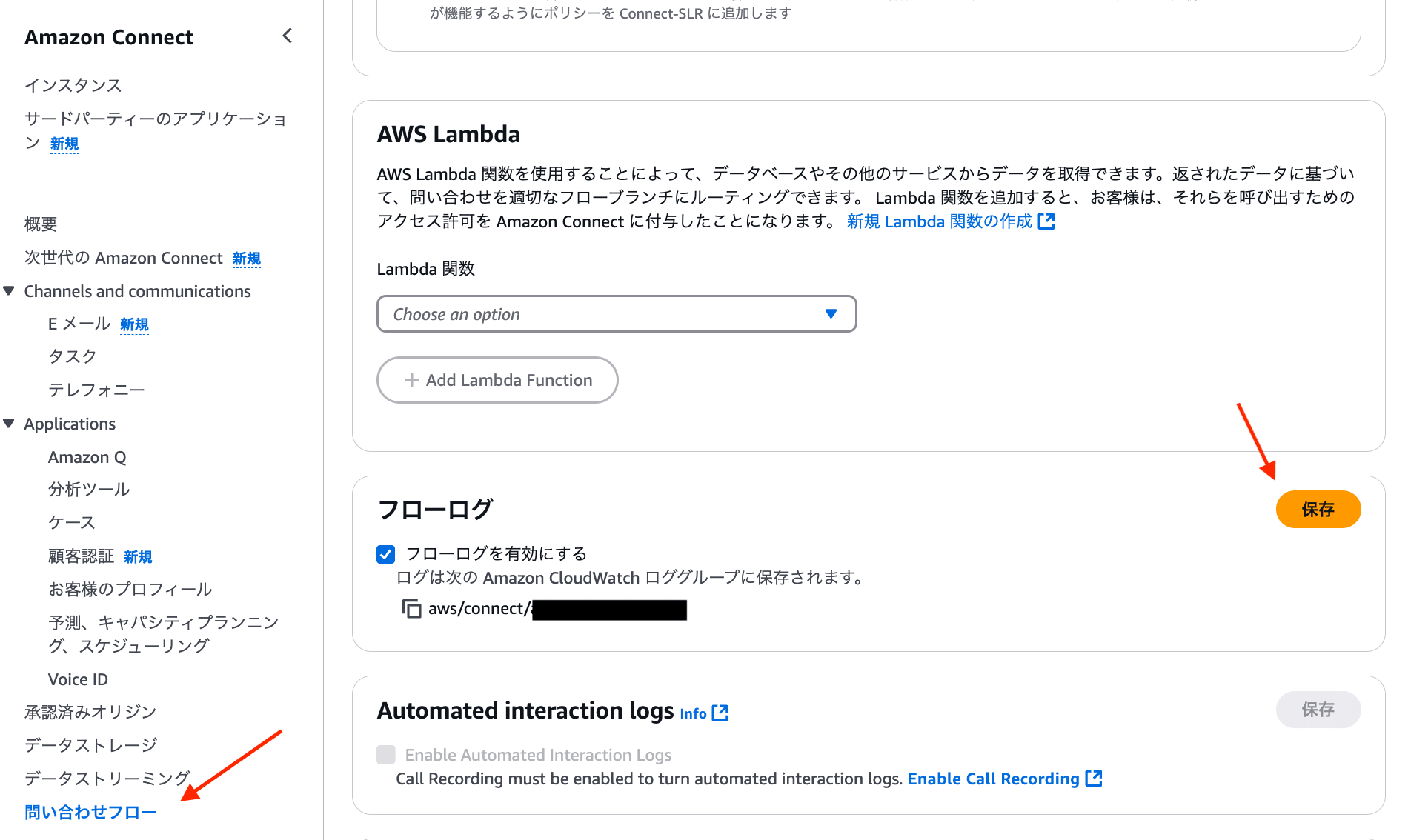

- 設定画面で「フローログを有効にする」を選択し、保存します。

これにより、Security Hub のコントロールが成功になります。

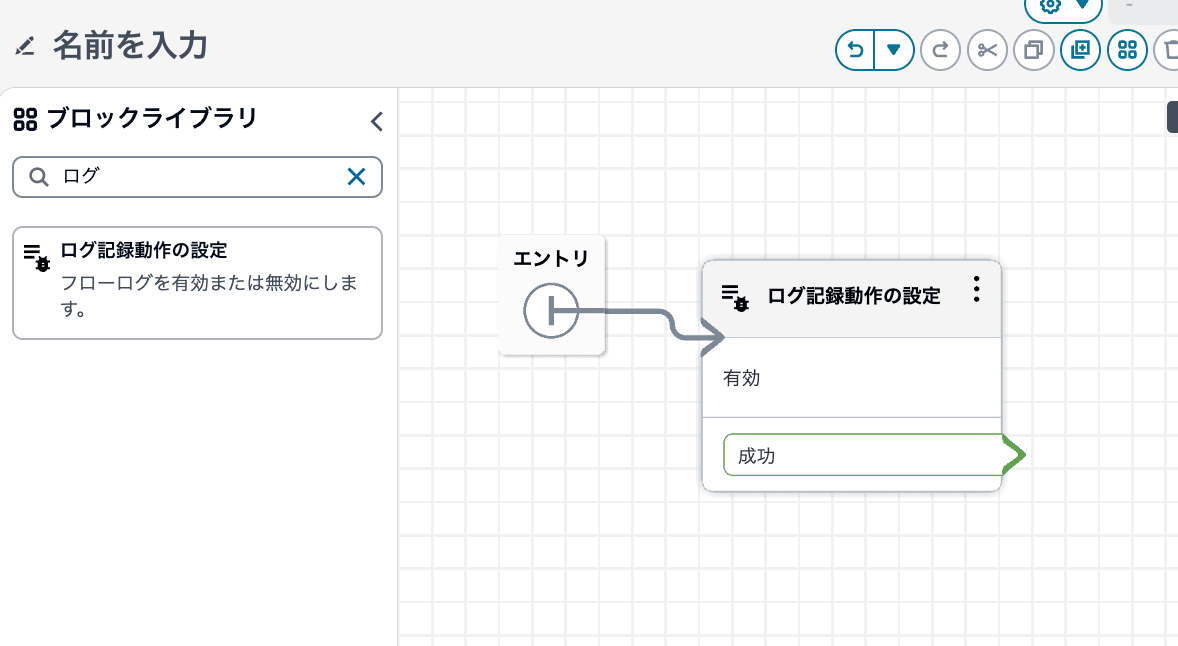

その後、Connect管理ページからフローを作成し、フローブロック[ログ記録動作の設定]を有効化します。

設定完了後、有効化したフローに対して電話やチャットを利用すると、CloudWatch ロググループにフローログが生成されます。

最後に

今回は、AWS Security HubによるAWS環境のセキュリティ状況スコアリングに該当する項目についての修正手順をご紹介しました。

コントロールを修正して、お使いのAWS環境のセキュリティをパワーアップさせましょう!

最後までお読みいただきありがとうございました!どなたかのお役に立てれば幸いです。