![【Security Hub修復手順】[DataFirehose.1] Firehose 配信ストリームは保管時に暗号化する必要があります](https://images.ctfassets.net/ct0aopd36mqt/wp-thumbnail-e71a738589e583b65670923628e8b6f4/45568b9fd457506bd2f3d6fd304d4b6a/aws-security-hub?w=3840&fm=webp)

【Security Hub修復手順】[DataFirehose.1] Firehose 配信ストリームは保管時に暗号化する必要があります

この記事は公開されてから1年以上経過しています。情報が古い可能性がありますので、ご注意ください。

皆さん、お使いのAWS環境のセキュリティチェックはしていますか?

当エントリでは、AWS Security HubによるAWS環境のセキュリティ状況スコアリングに該当する項目についての修復手順をご紹介します。

本記事の対象コントロール

[DataFirehose.1] Firehose 配信ストリームは保管時に暗号化する必要があります

[DataFirehose.1] Firehose delivery streams should be encrypted at rest

前提条件

本記事はAWS Security Hubで「AWS基礎セキュリティのベストプラクティススタンダード」を利用されている方向けの内容となります。

AWS Security Hubの詳細についてはこちらのブログをご覧ください。

対象コントロールの説明

本コントロールは、Amazon Kinesis Data Firehose ストリームが保管時にサーバー側暗号化を使用しているかどうかを確認します。

Firehose ストリームが保管時にサーバー側暗号化を使用していない場合、このコントロールは失敗と判定されます。

データ管理はユーザーの責任であるため、保管時の暗号化は重要なセキュリティ対策です。

これを怠ると、適切なデータ保護責任を果たしていないことになります。

基本的には、AWS KMSのAWS が提供するデフォルトの暗号化キーで十分ですが、以下のような特定の要件がある場合は、カスタマー管理キー(CMK)の使用を検討してください。

- ユーザーが暗号化キーを直接作成・管理したい場合

- 暗号化キーの削除によってデータの破棄を保証したい場合

- キーポリシーを用いて、暗号化キーを使用できるIAMユーザーを細かく制御したい場合

ただし、重要なデータを扱わない開発環境や検証環境では、必ずしも暗号化が必須ではありません。

環境の重要度に応じてご判断してください。

サーバー側暗号化は、AWS KMSのキーを使用して、保管中のデータを自動的に暗号化します。具体的には、データが Firehose ストリームのストレージレイヤーに書き込まれる前に暗号化され、ストレージから取得された後に復号されます。これにより、データの機密性が保たれます。

修復手順

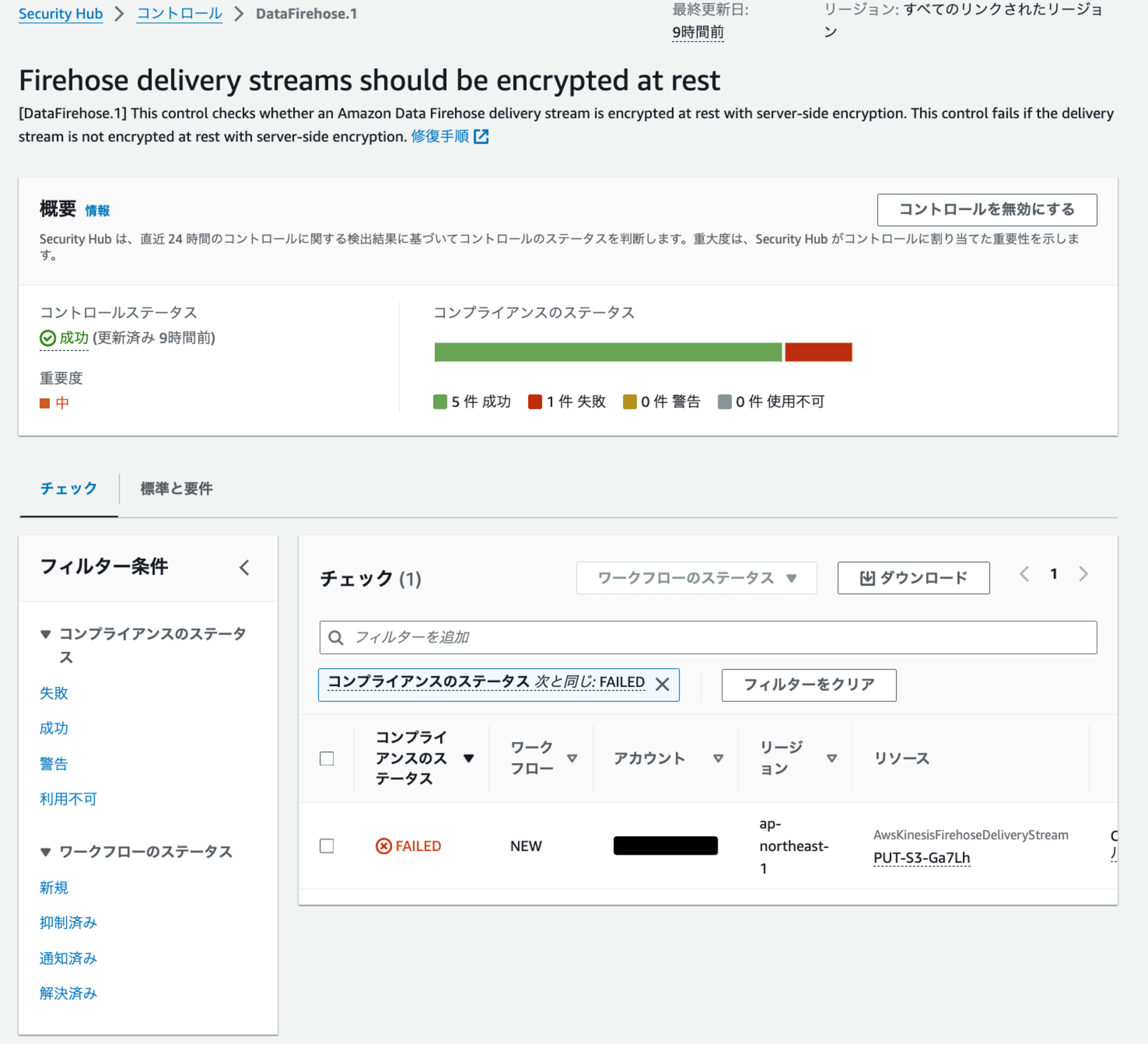

1 コントロールの確認方法

-

AWSマネジメントコンソールにログインし、AWS 基礎セキュリティのベストプラクティス v1.0.0 で「DataFirehose.1」を検索し、そのタイトルを選択します。

-

リソースの欄から失敗が確認できます。

2 ステークホルダーに確認

ステークホルダー(リソースの作成者や管理部署などの関係者)に以下の点を確認してください。

- サーバー側の暗号化を有効化してよいかどうか。

- 有効化が不可の場合、Security Hubで該当するコントロールを「抑制済み」に設定する必要があります。

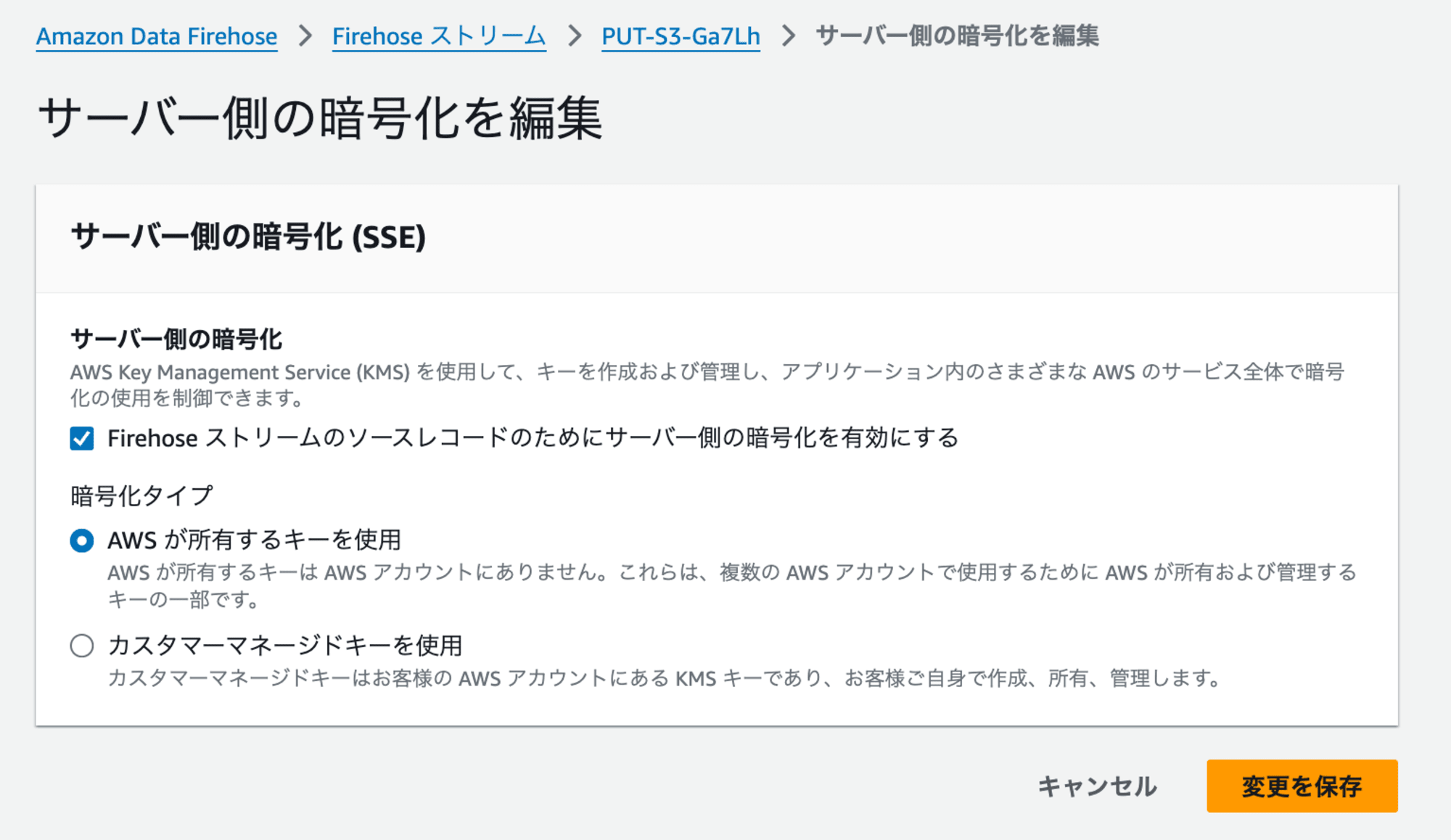

3 暗号化の有効化

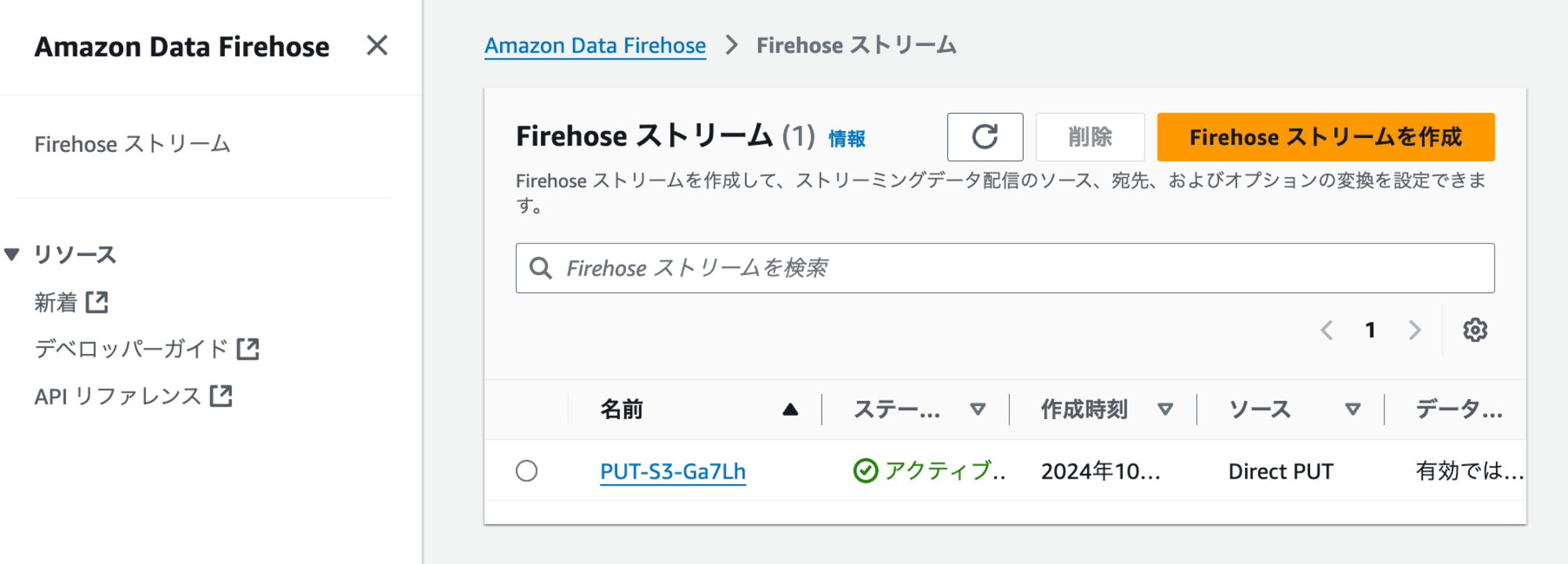

- AWSマネジメントコンソールからData Firehoseのサービスページに移動し、対象のFirehose ストリームを選択します。

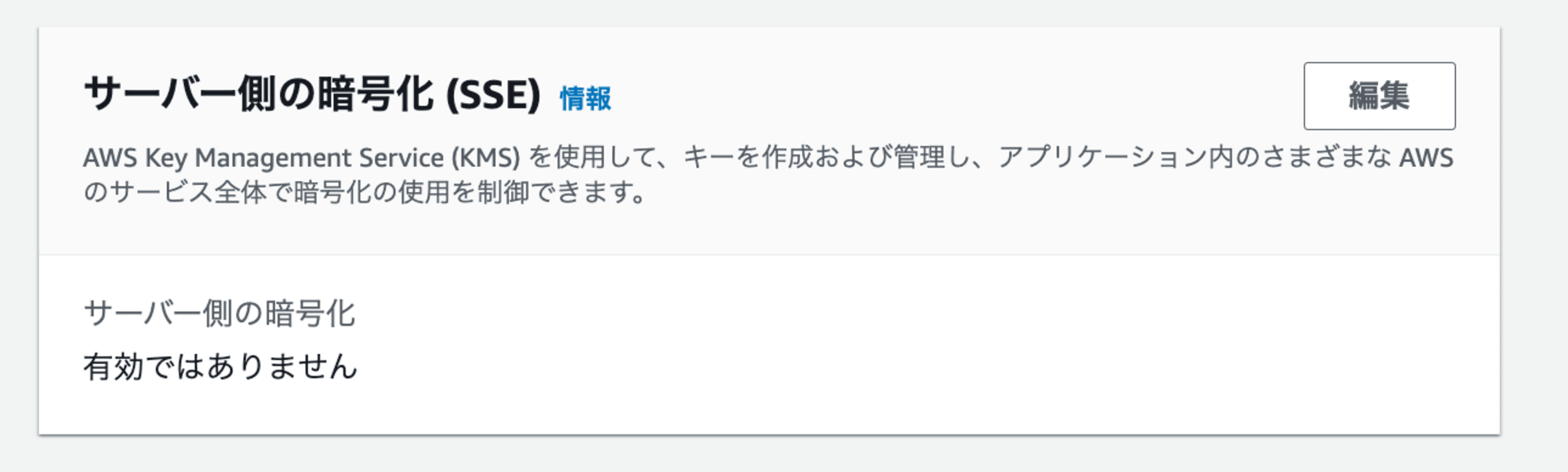

- [サーバー側の暗号化(SSE)]を編集します。

- サーバーの暗号化を有効にし、いずれかの暗号化タイプを選択します。

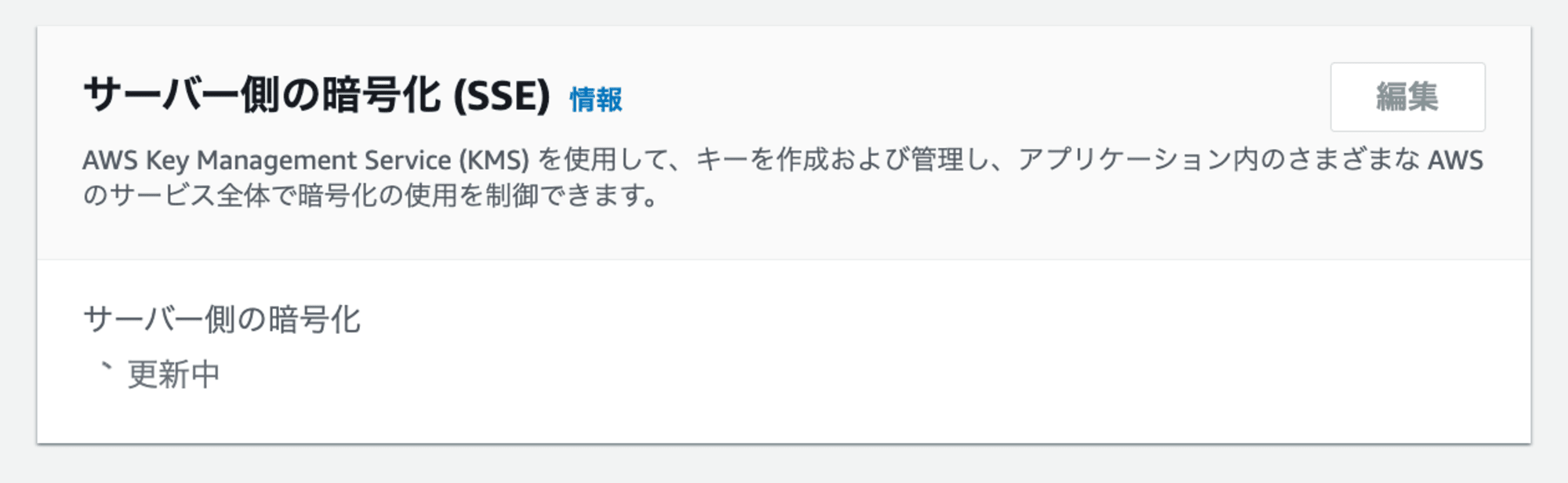

- サーバー側の暗号化の有効化には約30秒かかります。この間、ステータスは「更新中」と表示されます。

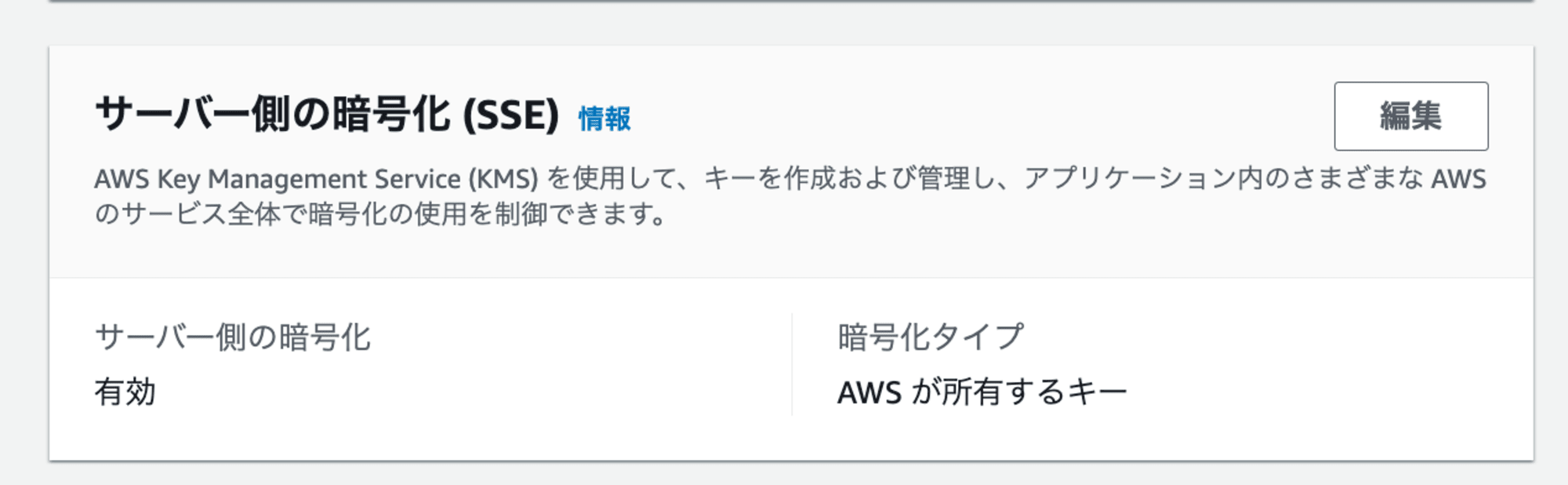

- 暗号化完了すると、以下の通り、サーバー側の暗号化が有効と表示がされます。

これでサーバー側の暗号化を有効化することができました。

最後に

今回は、AWS Security HubによるAWS環境のセキュリティ状況スコアリングに該当する項目についての修正手順をご紹介しました。

コントロールを修正して、お使いのAWS環境のセキュリティをパワーアップさせましょう!

最後までお読みいただきありがとうございました!どなたかのお役に立てれば幸いです。

参考