![【Security Hub修復手順】[Lambda.5] VPC Lambda 関数は複数のアベイラビリティーゾーンで動作する必要があります](https://images.ctfassets.net/ct0aopd36mqt/wp-thumbnail-e71a738589e583b65670923628e8b6f4/45568b9fd457506bd2f3d6fd304d4b6a/aws-security-hub?w=3840&fm=webp)

【Security Hub修復手順】[Lambda.5] VPC Lambda 関数は複数のアベイラビリティーゾーンで動作する必要があります

皆さん、お使いのAWS環境のセキュリティチェックはしていますか?

当エントリでは、AWS Security HubによるAWS環境のセキュリティ状況スコアリングに該当する項目についての修復手順をご紹介します。

本記事の対象コントロール

[Lambda.5] VPC Lambda 関数は複数のアベイラビリティーゾーンで動作する必要があります

[Lambda.5] VPC Lambda functions should operate in multiple Availability Zones

前提条件

本記事はAWS Security Hubで「AWS基礎セキュリティのベストプラクティススタンダード」を利用されている方向けの内容となります。

AWS Security Hubの詳細についてはこちらのブログをご覧ください。

対象コントロールの説明

このコントロールは、VPC 上で起動設定されている AWS Lambda 関数に、複数のアベイラビリティーゾーン(AZ)が関連付けられているかを確認します。

関数が指定された最小数の AZ で動作していない場合、コントロールは「失敗」と判定されます。

最小数の AZ に関するカスタムパラメータを指定しない場合、Security Hub はデフォルトで 2 つの AZ を使用します。

カスタムパラメータを設定することで、2 ~ 6 の範囲で AZ の数を指定できます。

AWS のベストプラクティスでは、高可用性を確保するために、リソースを複数の AZ に展開することが推奨されています。

特に、高可用性が求められる環境では、単一の障害ゾーンによる業務停止を防ぐために、Lambda をマルチ AZ で設定することを推奨します。

一方、開発環境など可用性の要件が低い場合は、このコントロールを無効化しても問題ありません。

修復手順

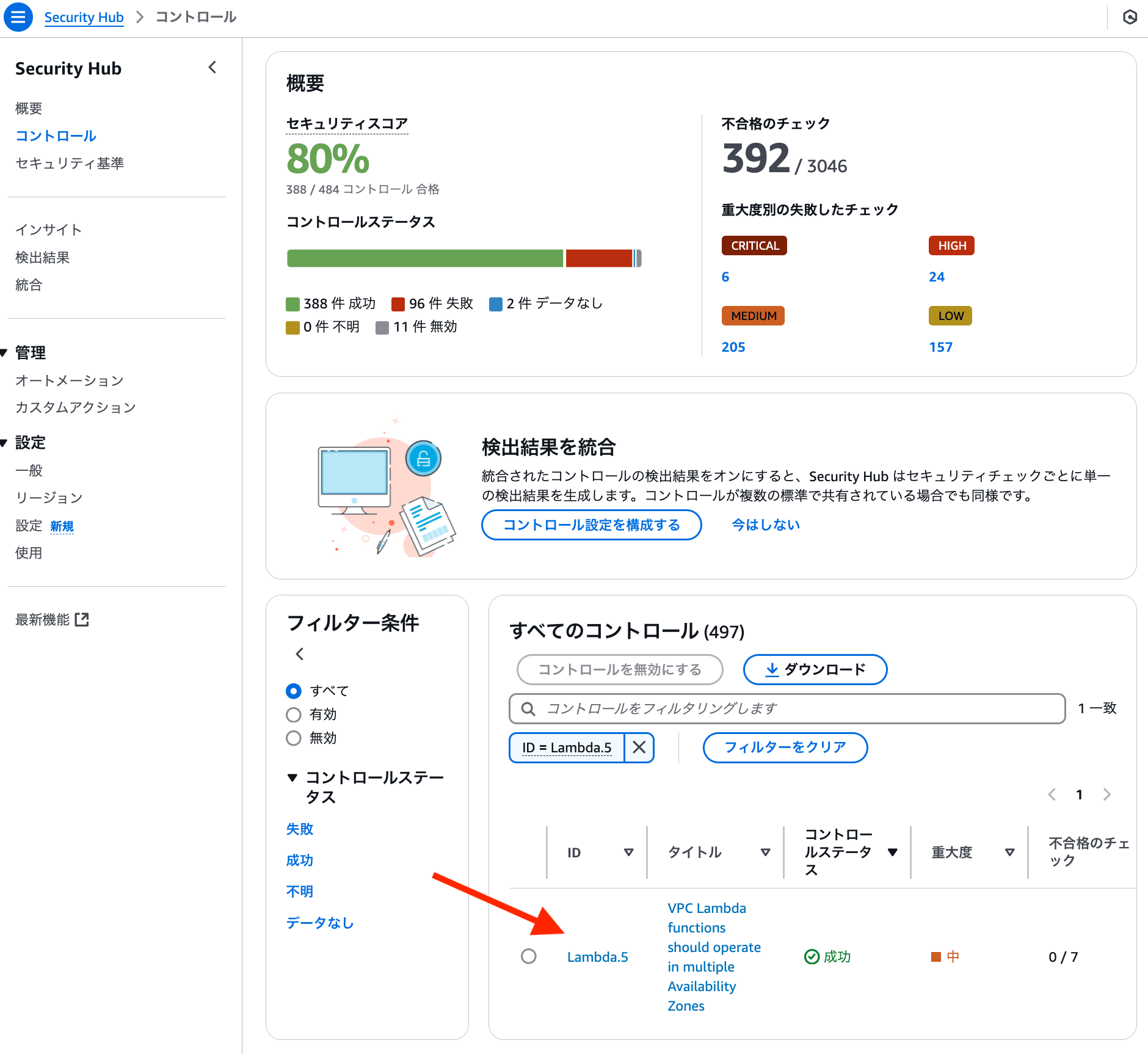

1 コントロールの確認方法

- AWSマネージメントコンソールにログインし、AWS 基礎セキュリティのベストプラクティス v1.0.0にて、「Lambda.5」を検索し、タイトルを選択します。

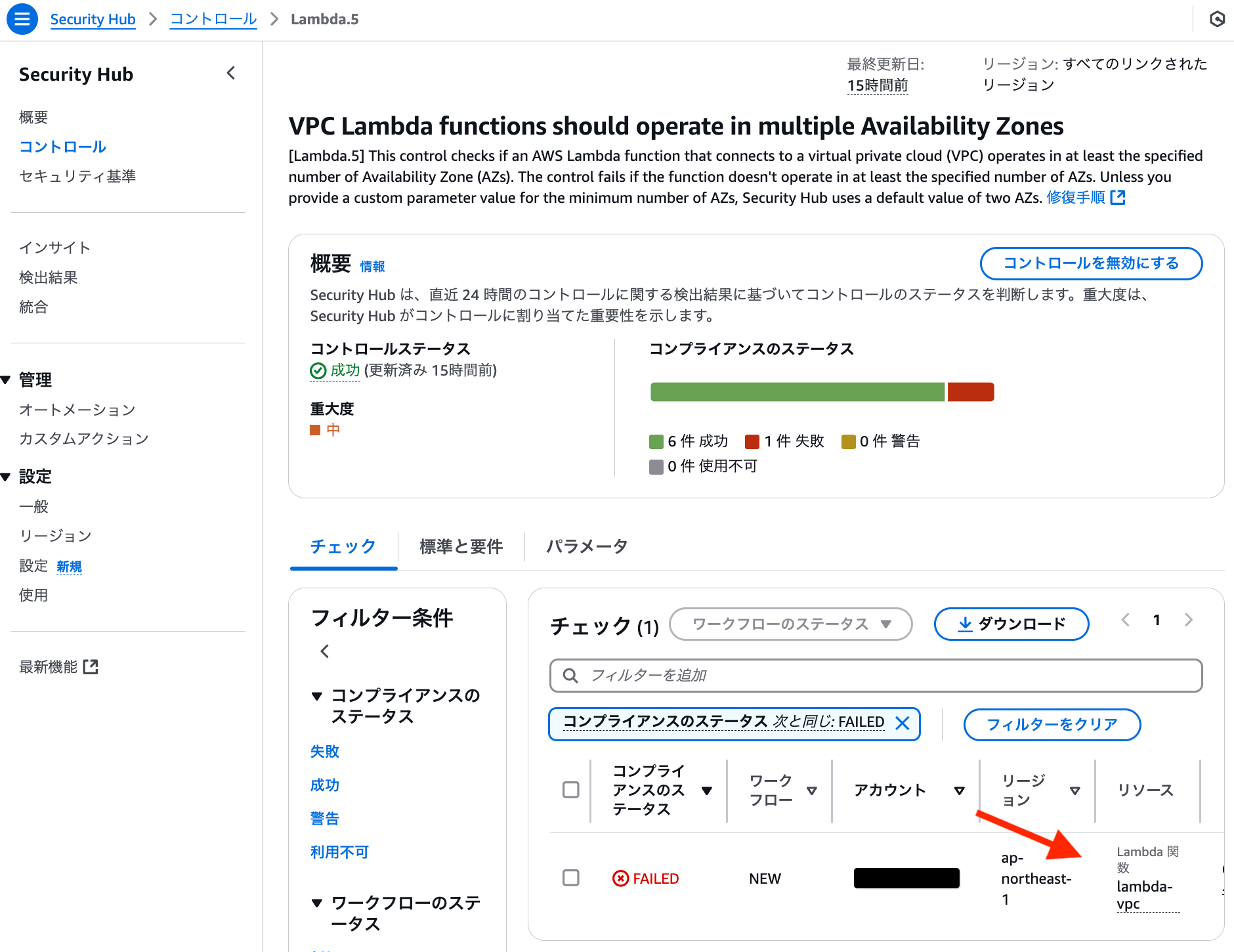

- リソースの欄で、失敗しているリソースを確認できます。

2 ステークホルダーに確認

ステークホルダー(リソースの作成者や管理している部署などの関係者)に以下の点を確認します。

-

Lambdaを複数のAZで実行できるように設定を変更してもよいか

- 対応しない場合は、その理由を確認し、Security Hubで当該コントロールを「抑制済み」に設定します。

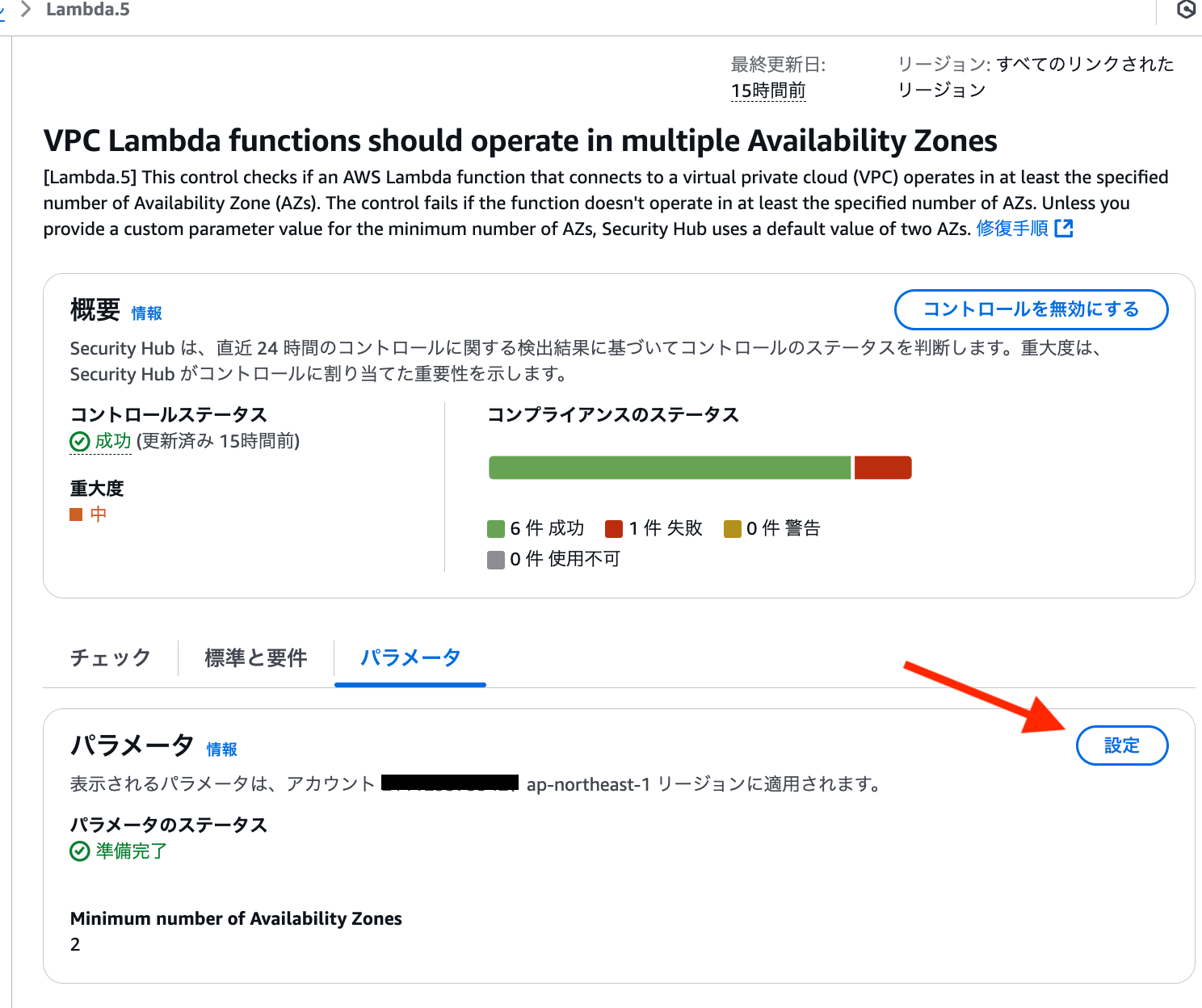

また、AZ 数のパラメータを変更することで、このコントロールを「成功」と判定させることも可能です。

この設定は、Security Hub の 「Lambda.5」 の パラメータタブ から変更可能です。

3 複数のAZを関連づけるよう設定変更

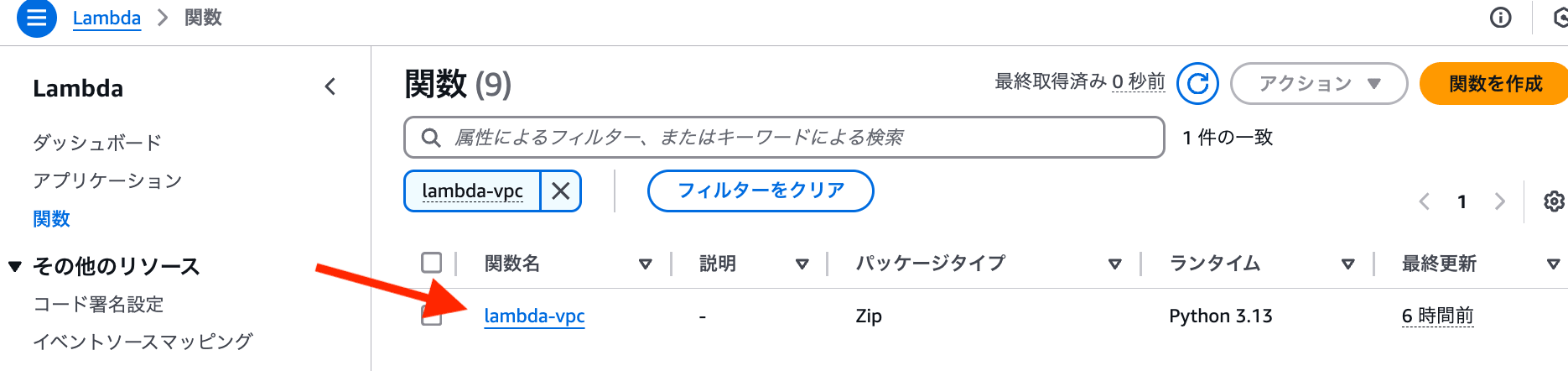

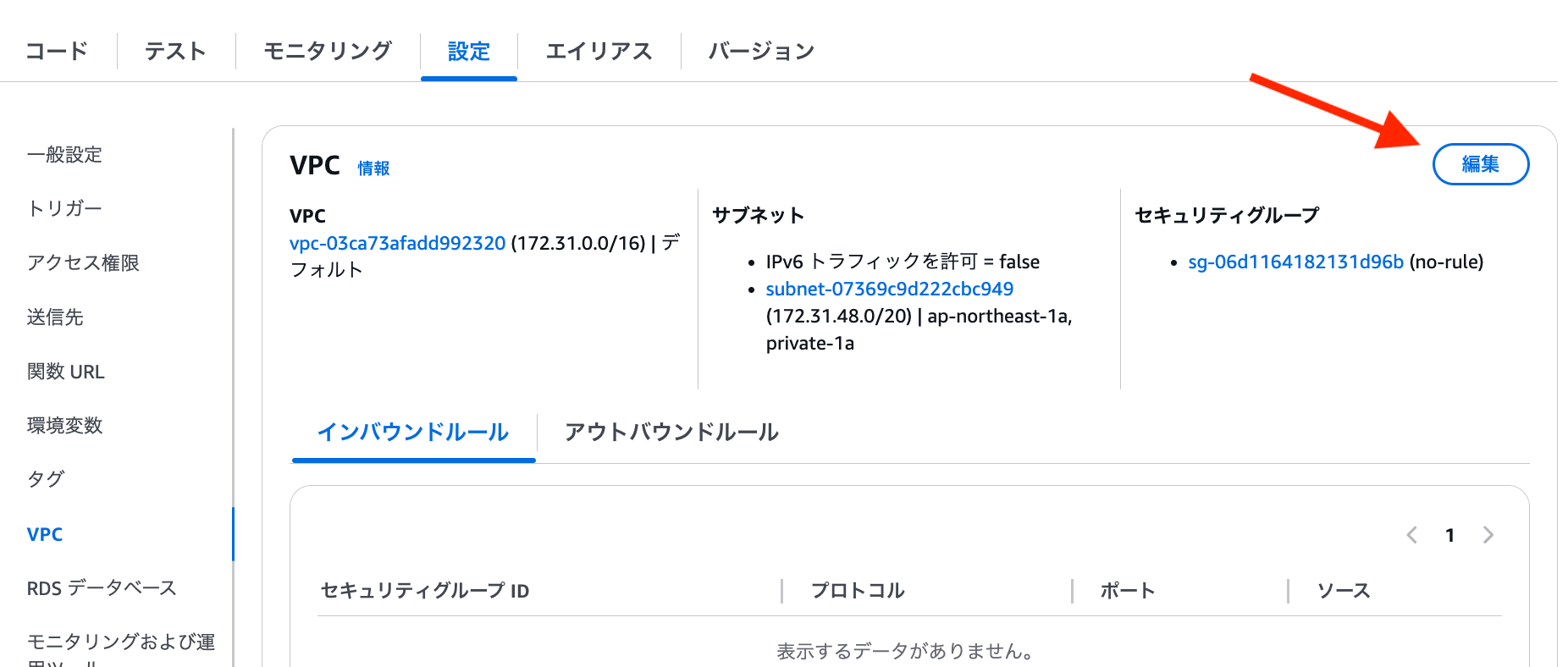

- 対象のLambdaを選択します。

- 設定タブの「VPC」セクションで編集を行います。

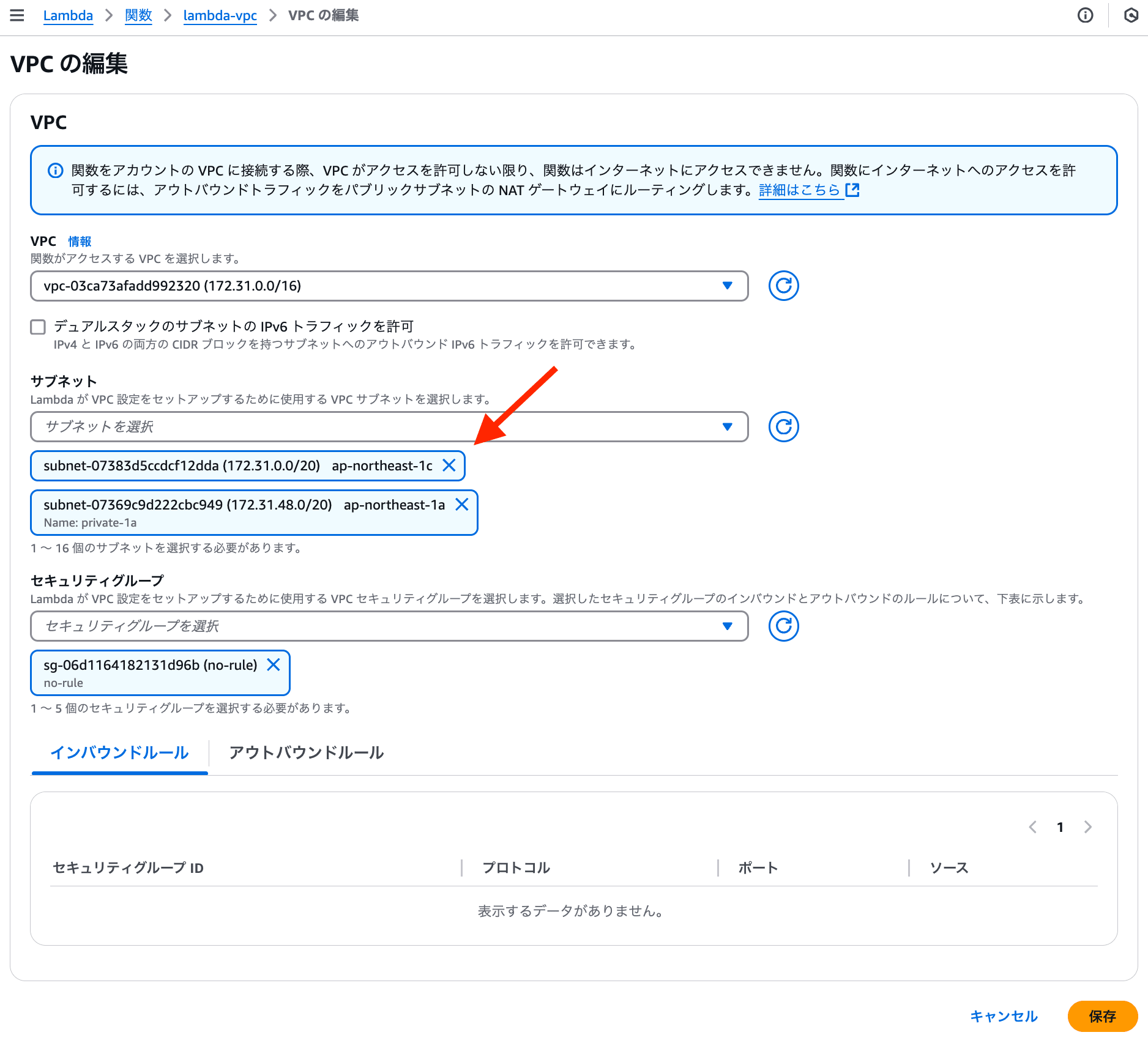

- 「ap-northeast-1a」に加え、「ap-northeast-1c」のサブネットを追加し、保存します。

この設定により、Lambdaが複数のAZに関連付けられました。

最後に

今回は、AWS Security HubによるAWS環境のセキュリティ状況スコアリングに該当する項目についての修正手順をご紹介しました。

コントロールを修正して、お使いのAWS環境のセキュリティをパワーアップさせましょう!

最後までお読みいただきありがとうございました!どなたかのお役に立てれば幸いです。