Microsoft 365 導入企業必見!NotebookLM Enterprise なら Entra ID 認証で NotebookLM を利用できる!

はじめに

AWS では re:Invent が開催される時期となり、弊社内も慌ただしく時間が流れる年末となりました。そんな中で我々クラスメソッドの Google Cloud 大好きエンジニアがクリスマスまでの 25 日間を クラスメソッド Google Cloud Advent Calendar 2025 - Adventar にてリレーブログ形式で Google Cloud の多彩な情報を発信しながら盛り上げていきたいと思います!

記念すべき第一回は NotebookLM を題材にします!Google Cloud と関係無いじゃないか、、という声が聞こえてきそうですが、本ブログで紹介するのは Google Cloud 上に NotebookLM インスタンスを立てて利用する NotebookLM Enterprise というサービスです。

NotebookLM の魅力については改めてこの場で説明するまでもありません。最近では動画解説機能やスライド生成機能など革新的な機能も追加され、新しいリリースがある度に驚かされています。弊社でも NotebookLM に関してさまざまな情報を発信しています。

個人利用の場合、Google アカウント(Gmail アドレス)があれば利用ができます。

企業で利用する場合は Google Workspace のいちサービスとして利用ができるため、Google Workspace を導入している企業であれば容易に利用開始することができます。

しかし、Microsoft 365 など Google Workspace 以外のグループウェアを利用する企業では NotebookLM を利用するハードルは高いといえます。NotebookLM がどれだけ魅力的なサービスであっても NotebookLM のために Google Workspace を導入するというのは現実的ではありません。

このような企業におすすめしたいサービスが NotebookLM Enterprise です。

NotebookLM Enterprise とは?

NotebookLM Enterprise は Google Cloud のマネージド環境に NotebookLM インスタンスを立てることができるサービスです。利用ユーザー一人あたり月額$9 のライセンスを購入することで利用できます。

この NotebookLM Enteprise ですが、3rd Party ID プロバイダーの認証情報を利用してアクセスすることができます。 ID プロバイダーは SAML 2.0 または OIDC をサポートしていれば連携可能なため、Entra ID はもちろん、Okta、HENGGE One といった ID プロバイダーを利用してアクセスすることができます。

さらに、DOCX, PPTX, XLSX をソースファイルとして利用することもできます。

本ブログでは Entra ID によるユーザー認証 を通じて NotebookLM Enterprise を利用する方法について説明していきます。

構成に必要な Google Cloud リソース

3rd Party ID プロバイダーを利用して NotebookLM Enterprise にアクセスするために必要な Google Cloud のコンポーネントを整理します。

Workforce Identity 連携 (Google Cloud 組織リソース)

3rd Party ID プロバイダーの認証情報を Google Cloud に連携するために Workforce Identity 連携 という機能が必要となります。

Workforce Identity 連携は Google Cloud の 組織リソース での設定が必要となります。

ややこしいですが Google Cloud で組織リソースを利用するには Google Workspace または Cloud Identity の導入が必要となります。ただし、これは組織リソースを作成するためだけに必要であり、NotebookLM を利用するユーザー分の Google Workspace サブスクリプションは必要ありません。Google Cloud の組織リソースを管理するユーザー分の Google Workspace または Cloud Identity サブスクリプションがあればよいです。Cloud Identity であれば無料での利用も可能ですので、Entra ID / Microsoft 365 をメインで利用している企業は Cloud Identity をご活用いただくのがよいかと思います。

組織リソースの作成については以下をご参照ください。

Google Workspace または Cloud Identity と組織リソースの関係については以下をご参照ください。

NotebookLM Enterprise (Google Cloud プロジェクト)

NotebookLM Enterprise は Google Cloud プロジェクト上に構成します。利用ユーザーごとにライセンスの購入が必要で 月額 $9、最低購入シート数は 15 です。

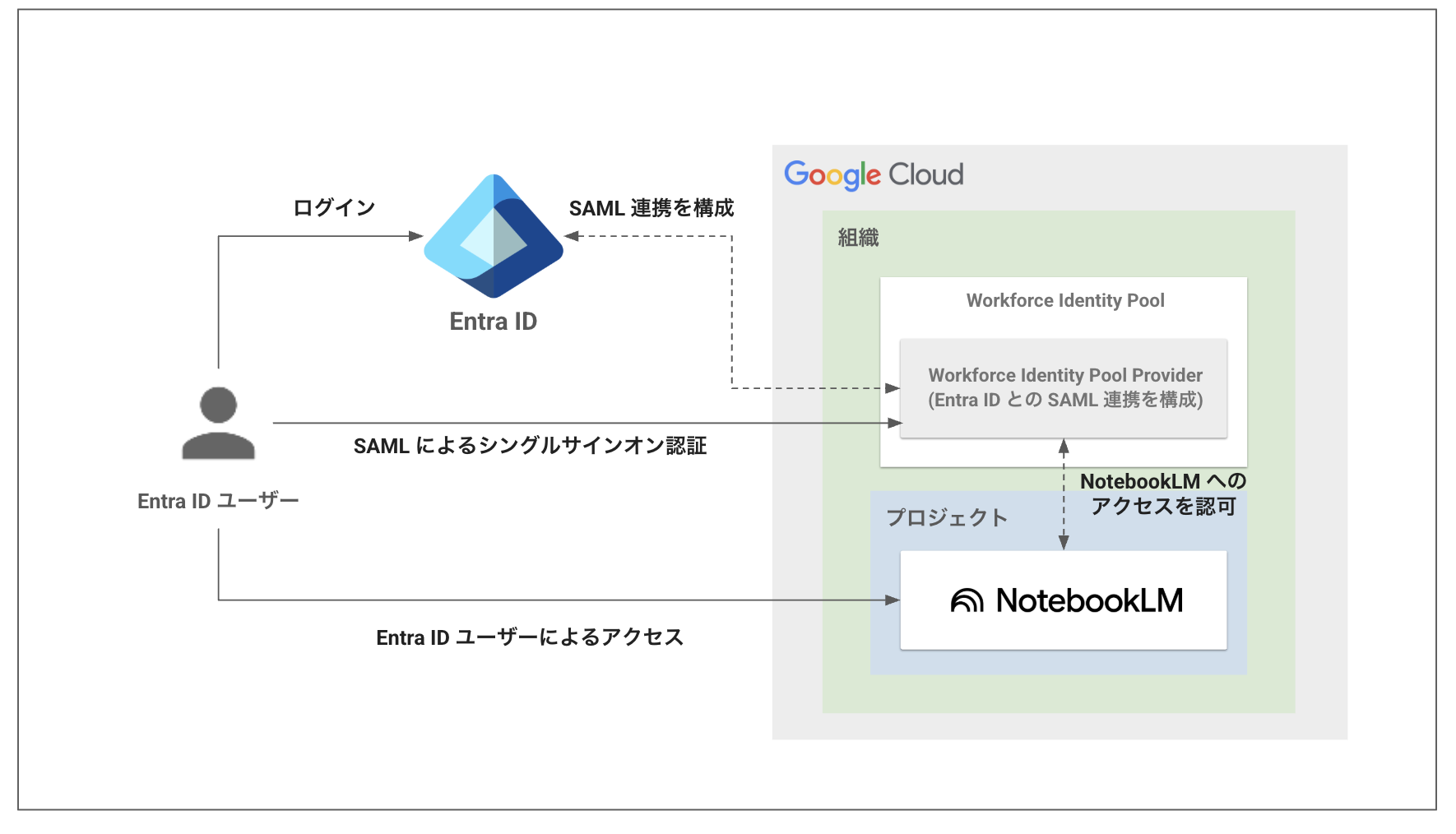

構成イメージ

非常に簡素ではありますが、Entra ID と Google Cloud の連携によるシングルサインオン(SSO) の構成イメージを以下に記載します(SAML による連携 のケース)。

SAML における IdP(Identity Provider) が Entra ID、SP(Service Provider) が Workforce Identity 連携の Workforce Identity プール プロバイダ の位置付けとなります。Entra ID でユーザー認証し、Workforce Identity が SAML の認証情報を検証してユーザーにシングルサインオンさせることで、Entra ID ユーザーが NotebookLM Enterprise にアクセスできるようになるイメージです。

やってみた

今回、Entra ID は 個人検証環境の Microsoft Entra ID Free を利用しました。

ユーザー・グループ管理や SAML または OIDC による SSO が無償で構成できるためです。 今回の検証では、SAML による連携を行います。

Entra ID には NotebookLM User というセキュリティグループを作成し、ユーザーを所属させました。このグループに所属するユーザーのみを NotebookLM にアクセスできるように構成します。

本作業において Google Cloud 上で最低限必要となる事前定義ロールは以下となります。

| リソース | IAM ロール |

|---|---|

| 組織 | IAM Workforce プール管理者 (roles/iam.workforcePoolAdmin) |

| プロジェクト | Cloud NotebookLM Admin (roles/discoveryengine.notebookLmAdmin) |

| プロジェクト | Project IAM 管理者 (roles/resourcemanager.projectIamAdmin) |

手順は以下を参照しました。

0. Google Cloud Workforce Identity 連携の準備

前述しましたが、Workforce Identity 連携は 3rd Party の ID プロバイダーの認証情報を利用して Google Cloud への SSO を実現する機能です。

Workforce Identity プール と Workforce Identity プール プロバイダ という2つのコンポーネントから構成されます。

Workforce Identity プールは複数の Workforce Identity プール プロバイダを管理する単位となります。

Workforce Identity プール プロバイダは 3rd Party ID プロバイダの認証による SSO を実現するために、SAML または OIDC による認証/認可を行うために構成するコンポーネントです。

Entra ID で SAML 連携を構成するために、事前に2つのコンポーネントの ID を決定しておく必要があります。今回は以下の ID とします。

| リソース | 設定値 |

|---|---|

| WORKFORCE_POOL_ID | entra-id-notebooklm-pool |

| WORKFORCE_PROVIDER_ID | provider-entra-id |

1. Entra ID アプリケーションを作成する

まずは、Entra ID が Google Cloud の Workforce Identity プール プロバイダと SAML 連携するために必要なアプリケーションを作成していきます。

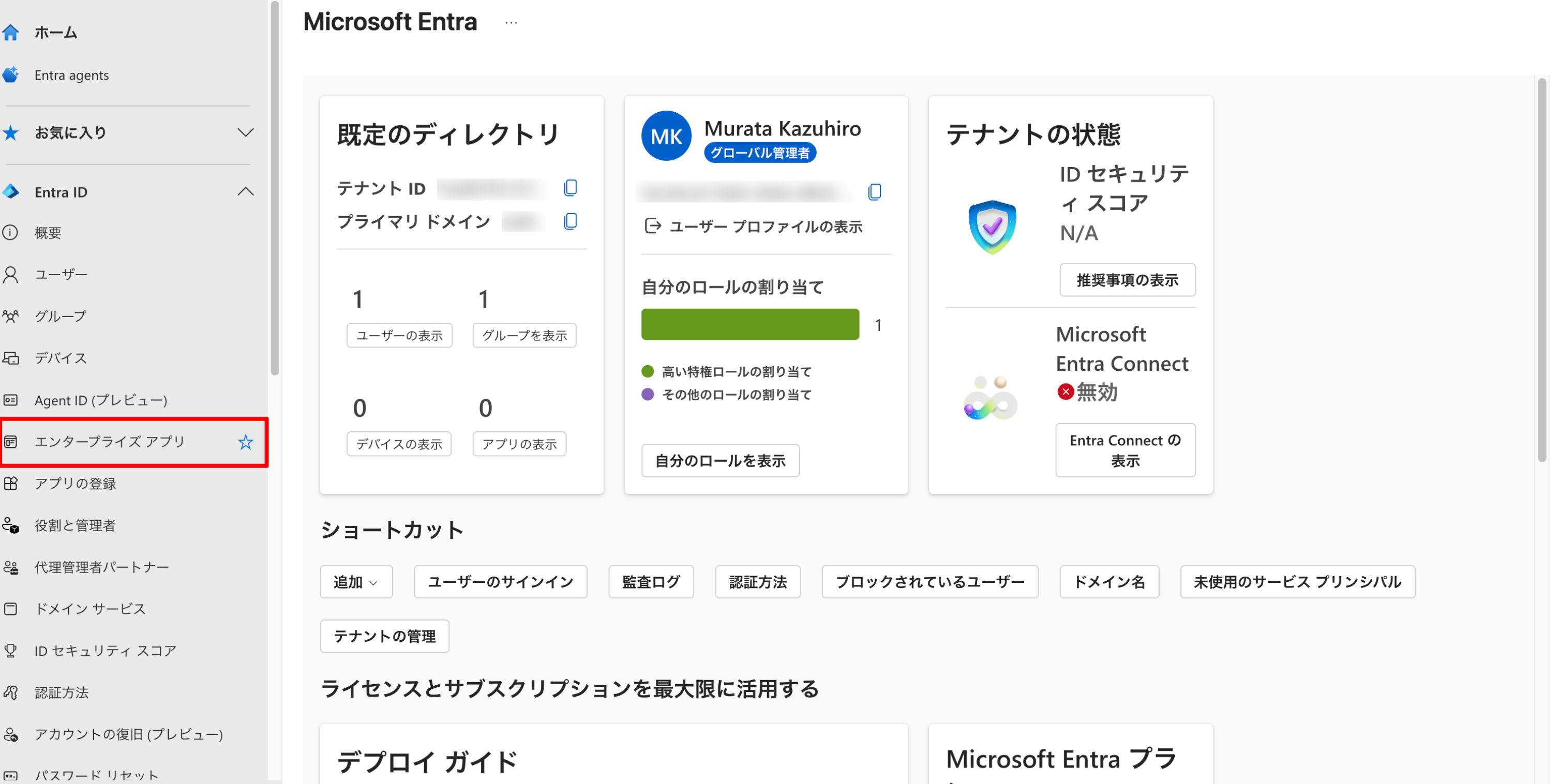

Microsoft Entra 管理センターにログインし、[Entra ID] > [エンタープライズ アプリ] を選択します。

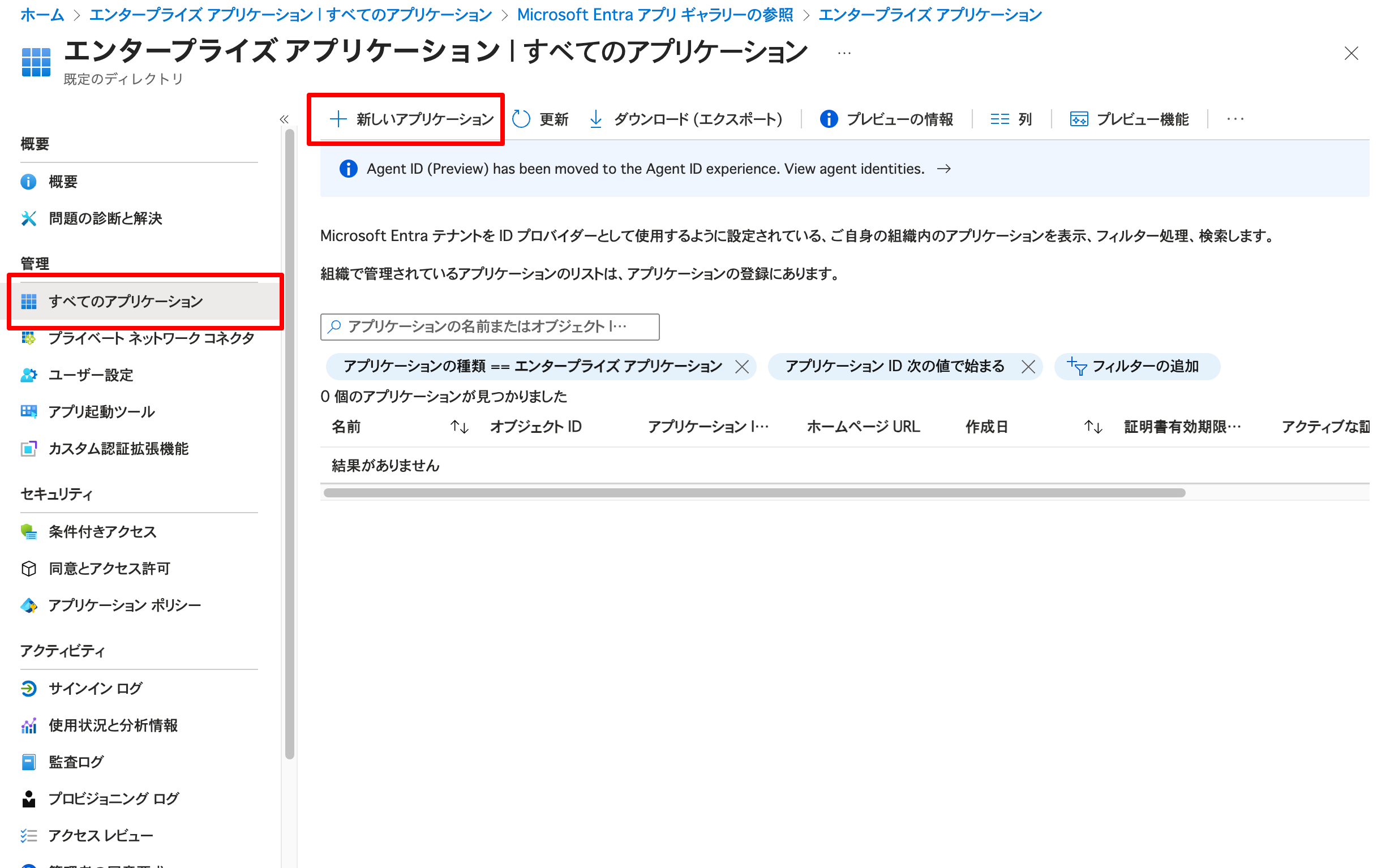

[すべてのアプリケーション] -> [+新しいアプリケーション] をクリックします。

[+独自アプリケーションの作成] をクリックします。

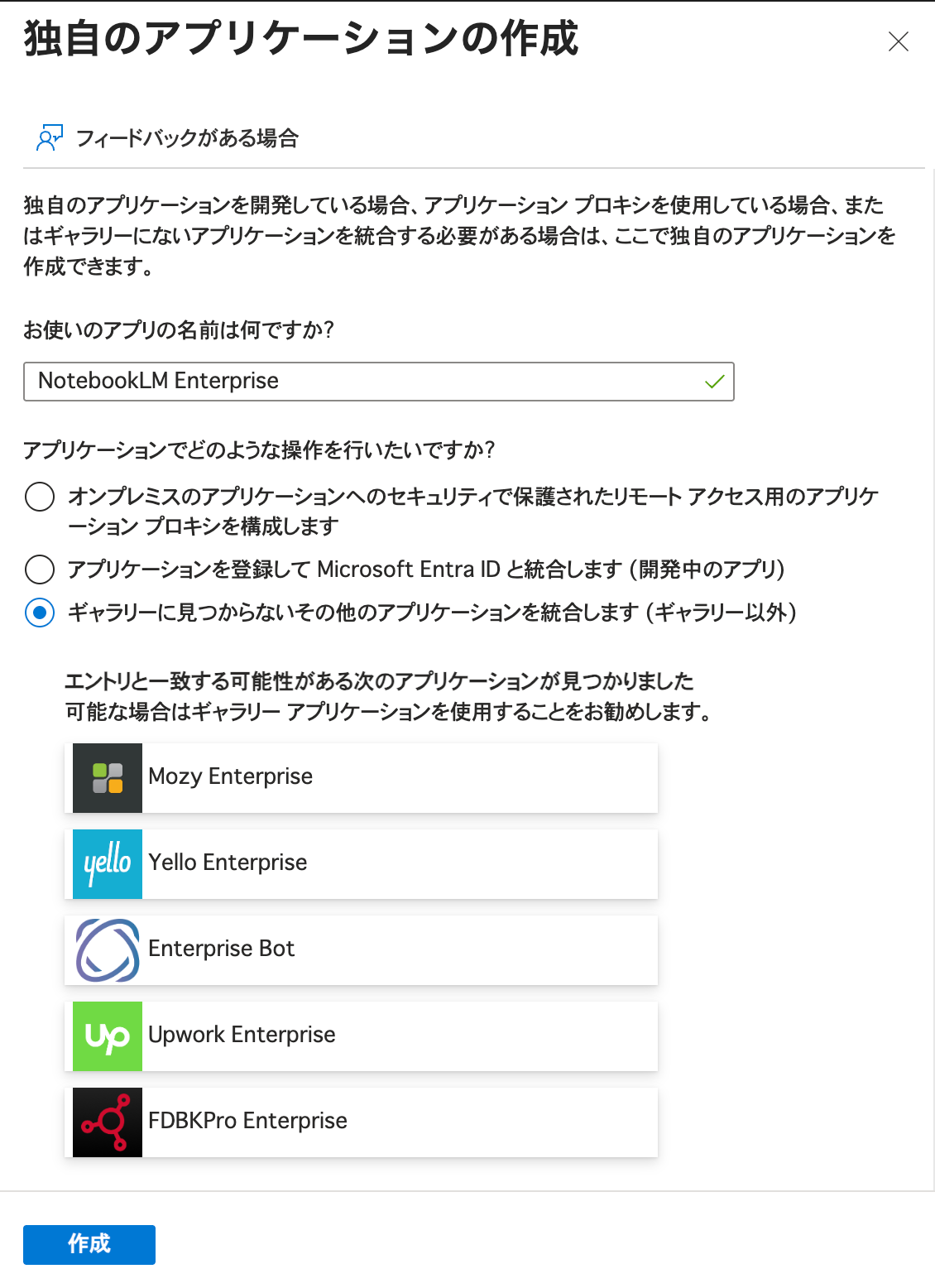

[お使いのアプリの名前は何ですか?] にアプリケーション名を入力します。今回は NotebookLM Enterprise としました。

[ギャラリーに見つからないその他のアプリケーションを統合します(ギャラリー以外)] にチェックを入れ、[作成] をクリックします。

2. Entra ID アプリケーションで Google Cloud Workforce Identity 連携との SAML を構成する

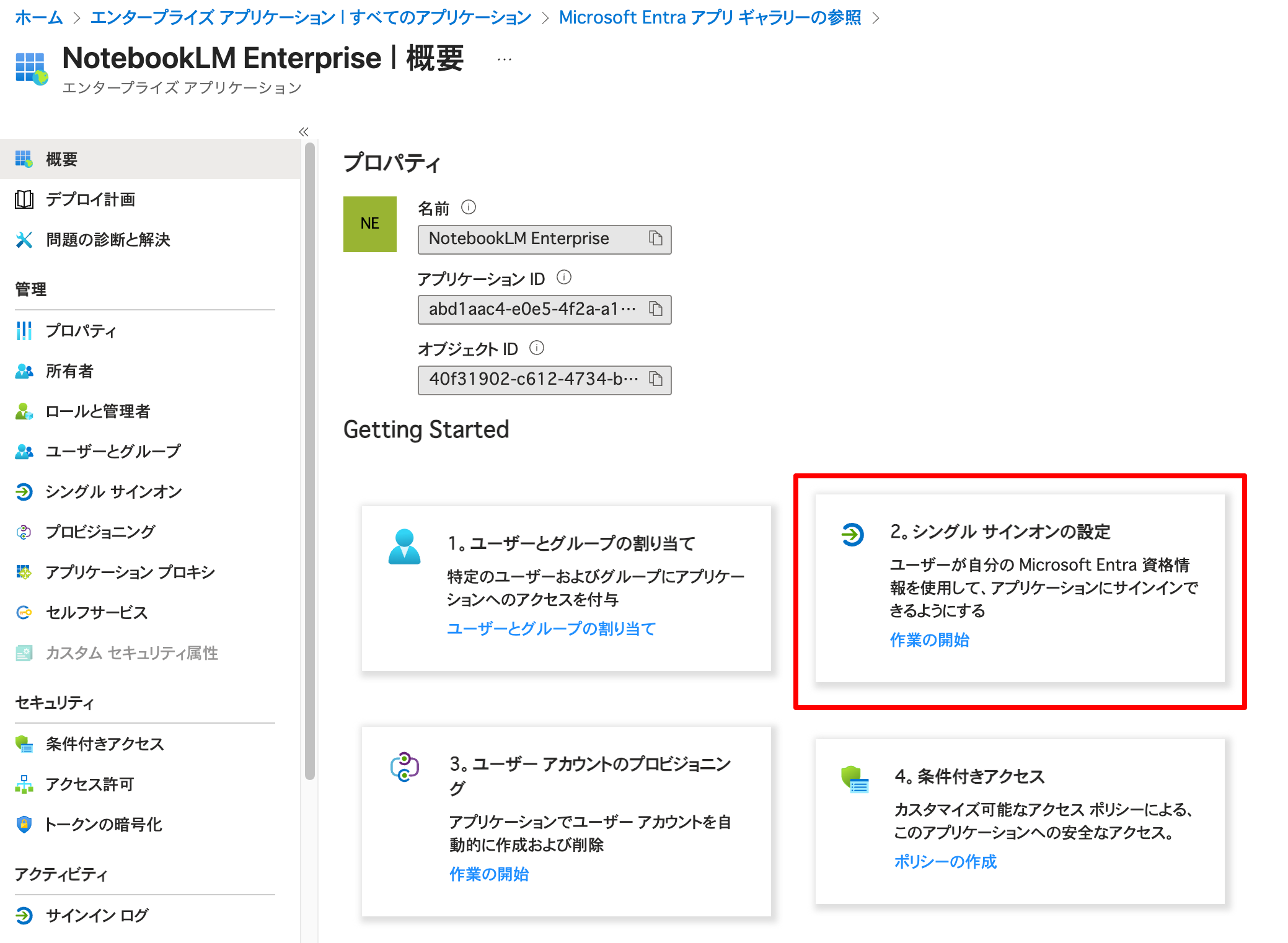

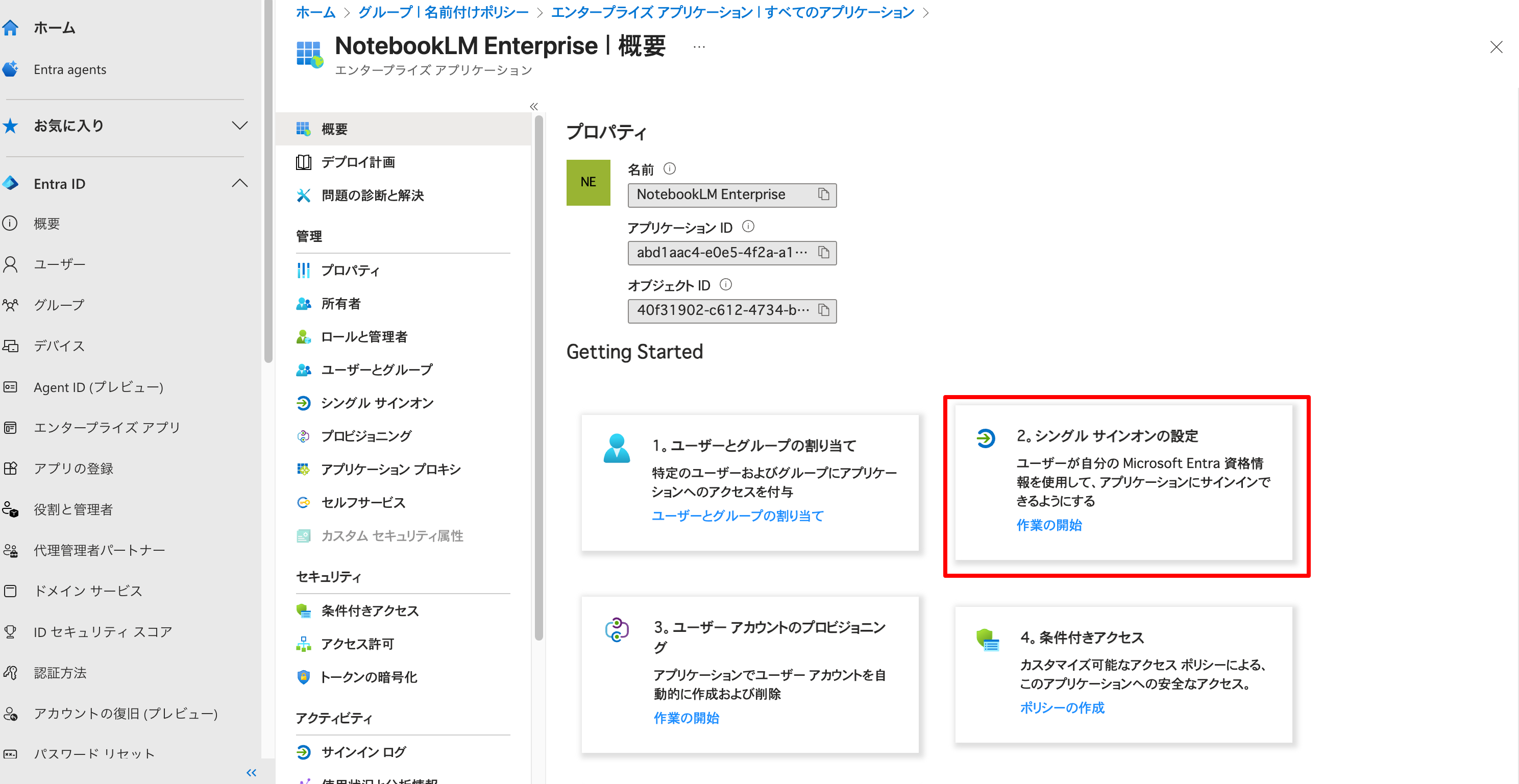

前の手順で作成したアプリケーションに SAML を構成していきます。[2.シングルサインオンの設定] の [作業を開始] をクリックします。

[SAML] を選択します。

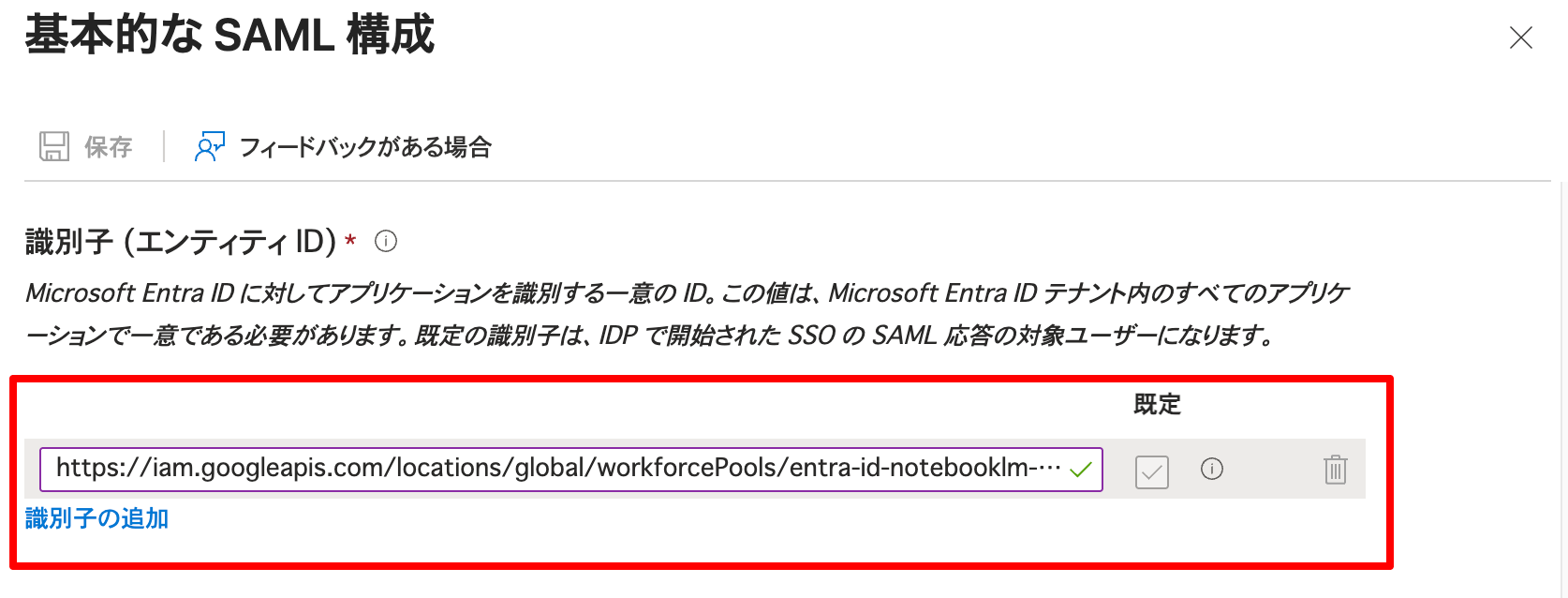

[基本的な SAML 構成] のページで [識別子 (エンティティ ID)] の項目の [識別子の追加] をクリックします。

以下のルールでエンティティ ID を入力します。

https://iam.googleapis.com/locations/global/workforcePools/WORKFORCE_POOL_ID/providers/WORKFORCE_PROVIDER_ID

今回のケースでは以下となります。

https://iam.googleapis.com/locations/global/workforcePools/entra-id-notebooklm-pool/providers/provider-entra-id

SAML では IdP によるユーザー認証を経て、SAML レスポンス(SAML アサーションと呼ばれるユーザー認証に関連する情報を含む)と呼ばれる情報が IdP -> ユーザー(Web ブラウザ) 経由で SP に渡されます。SP では SAML アサーションを検証しますが、その際に正しい SP 宛(自分自身宛)であるかを判断するための値が前述のエンティティ ID です。

具体的には SAML アサーション内のオーディエンス(Audience)という要素に設定される値となります。

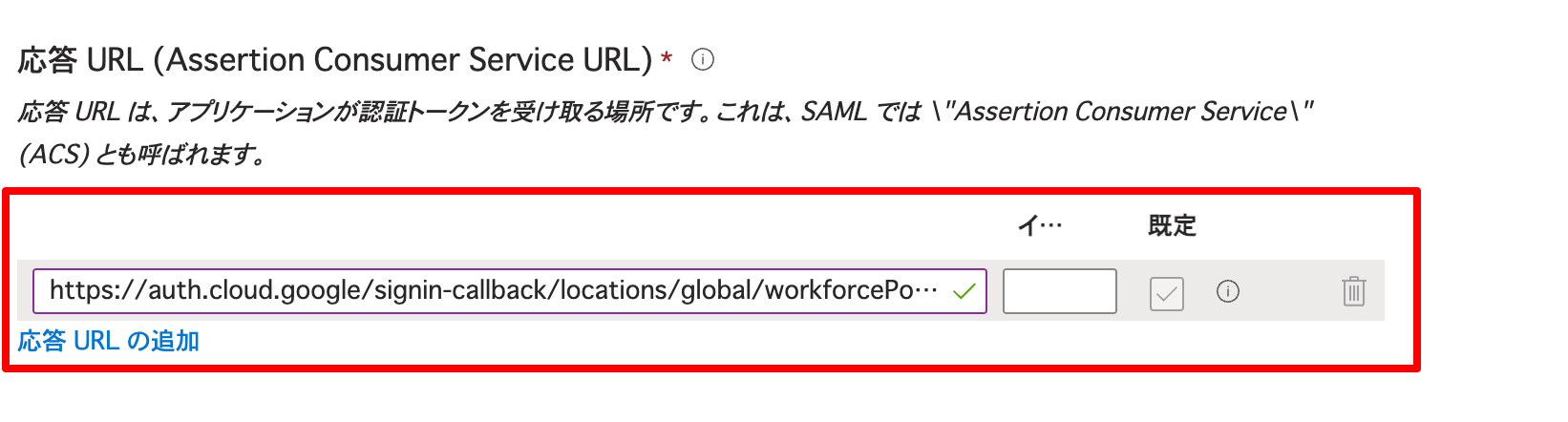

次に、[応答 URL (Assertion Consumer Service URL)] の項目の [応答 URL の追加] をクリックします。

以下のルールで応答 URL を入力します。

https://auth.cloud.google/signin-callback/locations/global/workforcePools/WORKFORCE_POOL_ID/providers/WORKFORCE_PROVIDER_ID

今回のケースでは以下となります。

https://auth.cloud.google/signin-callback/locations/global/workforcePools/entra-id-notebooklm-pool/providers/provider-entra-id

この ACS URL は、IdP でのユーザー認証後、SAML レスポンスを送り返す先のエンドポイントの情報です。IdP は Web ブラウザに対して ACS URL へリダイレクトさせ、SAML レスポンスを検証してもらうことを期待します。

設定後、画面上部の [保存] をクリックします。

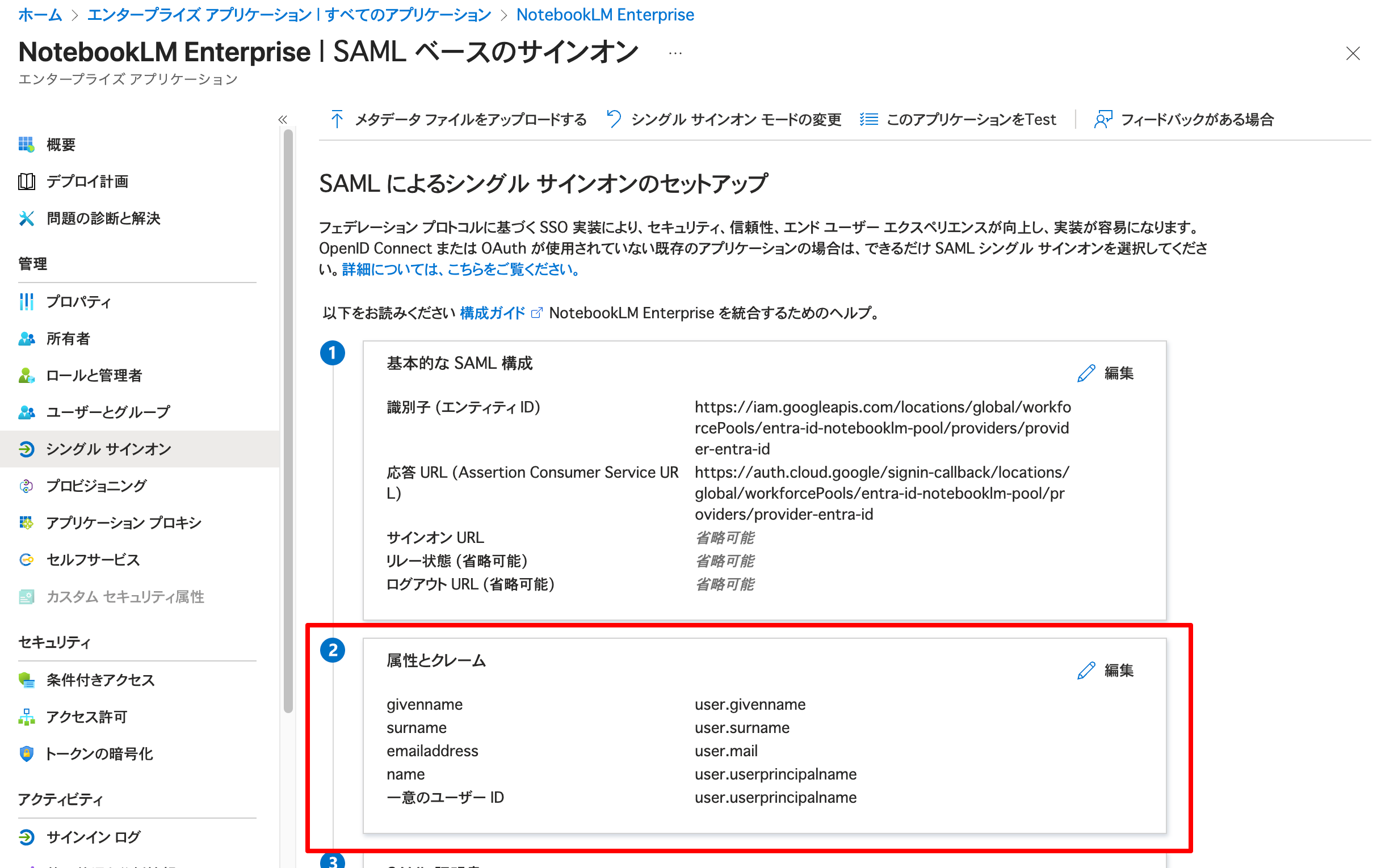

3. Entra ID アプリケーション クレーム(属性)の設定

IdP が生成する SAML アサーション内には、認証ユーザーに関する情報が 「属性 (Attribute)」 として格納されます(Entra ID ではこれを「クレーム (Claim)」と呼びます)。

このあと設定する Google Cloud の Workforce Identity 連携では、受け取った SAML アサーション内の属性を Google Cloud 共通の属性(google.subject や google.groups など)にマッピングします。これにより、外部の ID を Google Cloud 上で扱える「プリンシパル」として変換・利用できるようになります。

また、これらの属性値に基づいて、特定の条件を満たすユーザーのみログインを許可するといった制御も可能です。

本検証では、Entra ID のセキュリティグループ NotebookLM User に所属するユーザーのみを認可する構成とします。これにより、Entra ID 側でユーザーをグループに追加・削除するだけで、NotebookLM へのアクセス制御を一元管理できるようになります。

なお、グループ情報を Google Cloud に渡すためには、Entra ID アプリケーション側でグループのクレームを追加する設定が別途必要になります。

前置きが長くなりましたが、以下よりグループのクレーム設定を行なっていきます。

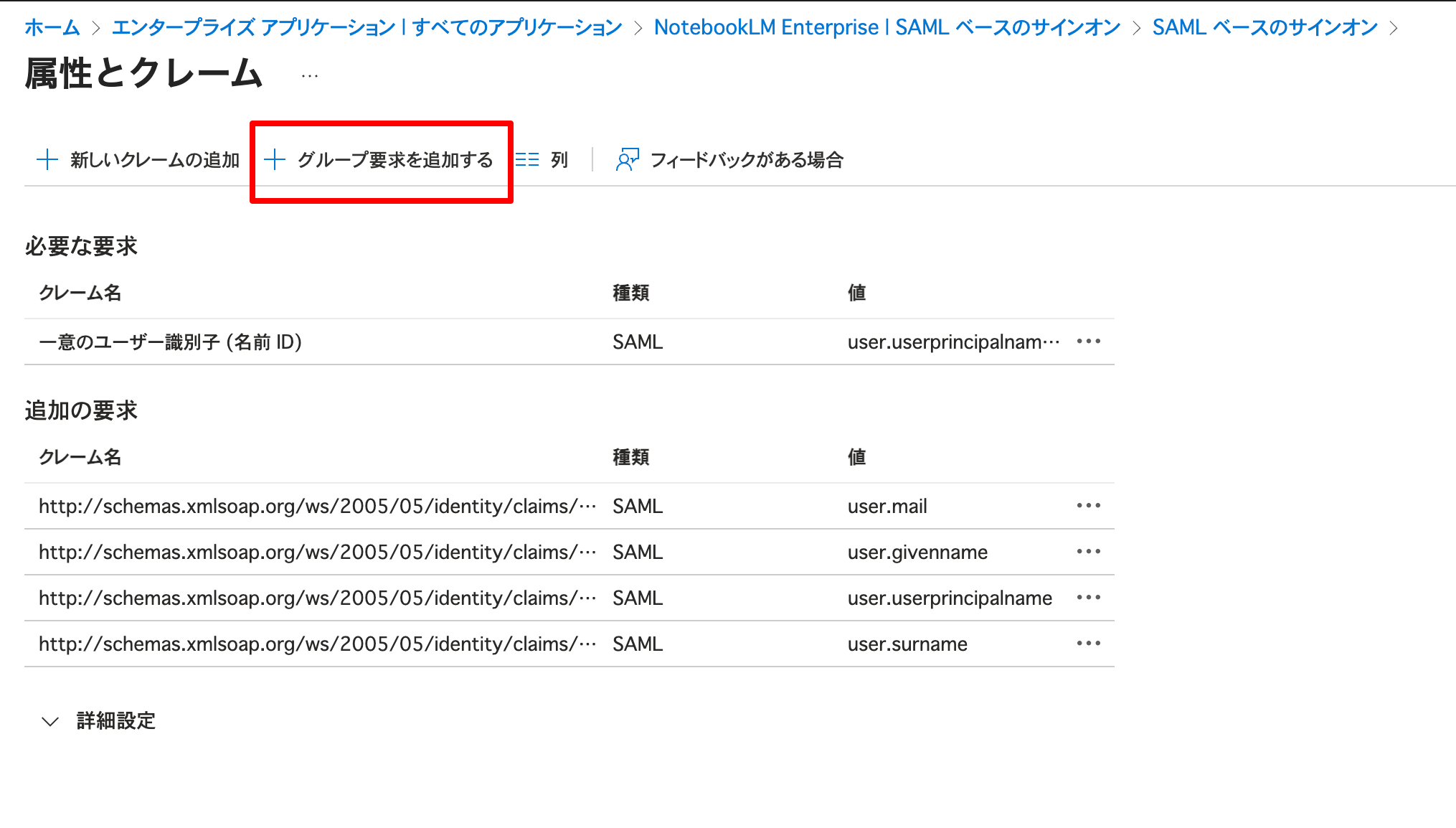

[属性とクレーム] の項目で [編集] をクリックします。

[+グループ要求を追加する] をクリックします。

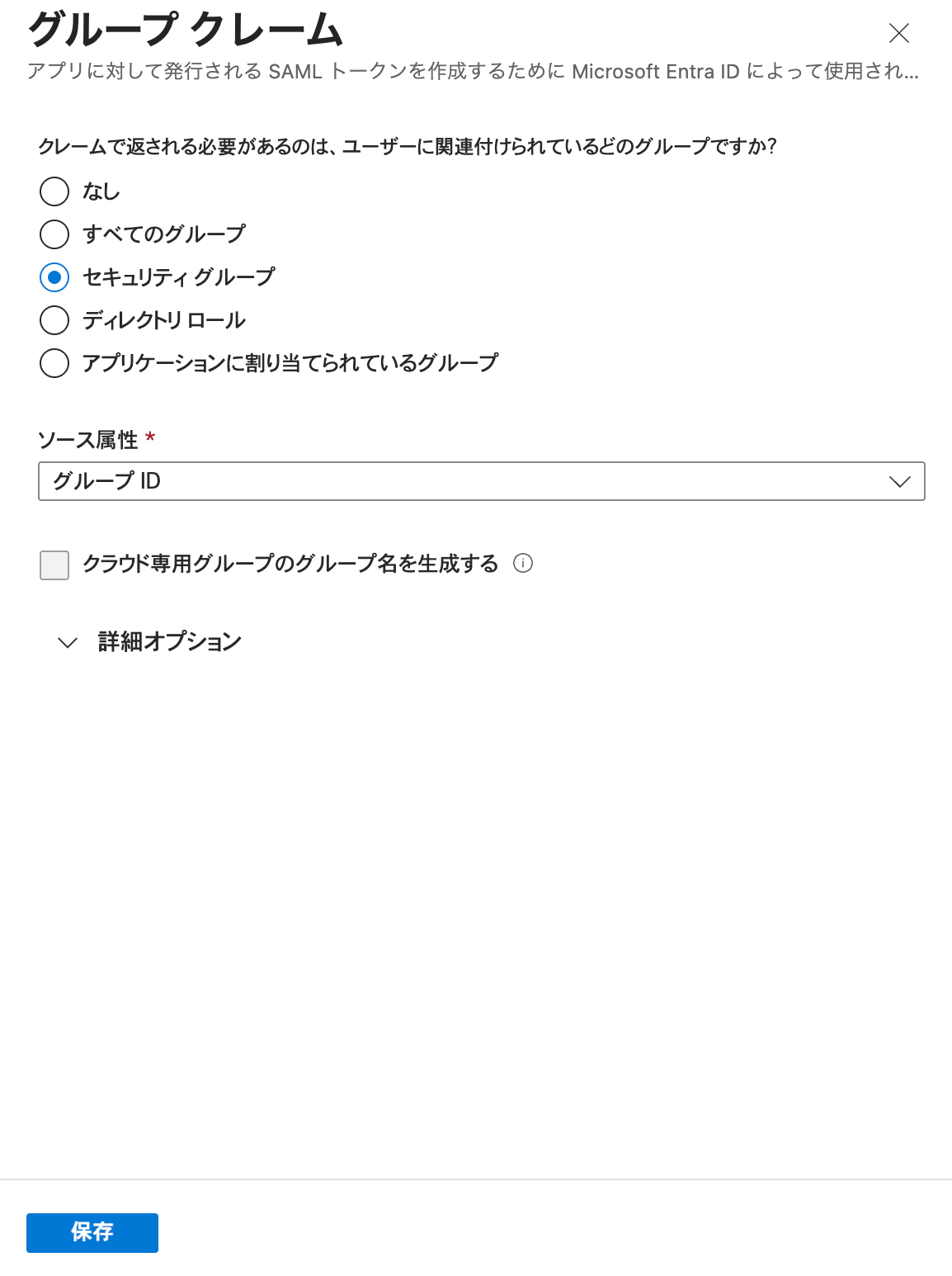

[セキュリティグループ] にチェックを入れ、[ソース属性] は グループ ID のままにして、[保存] をクリックします。

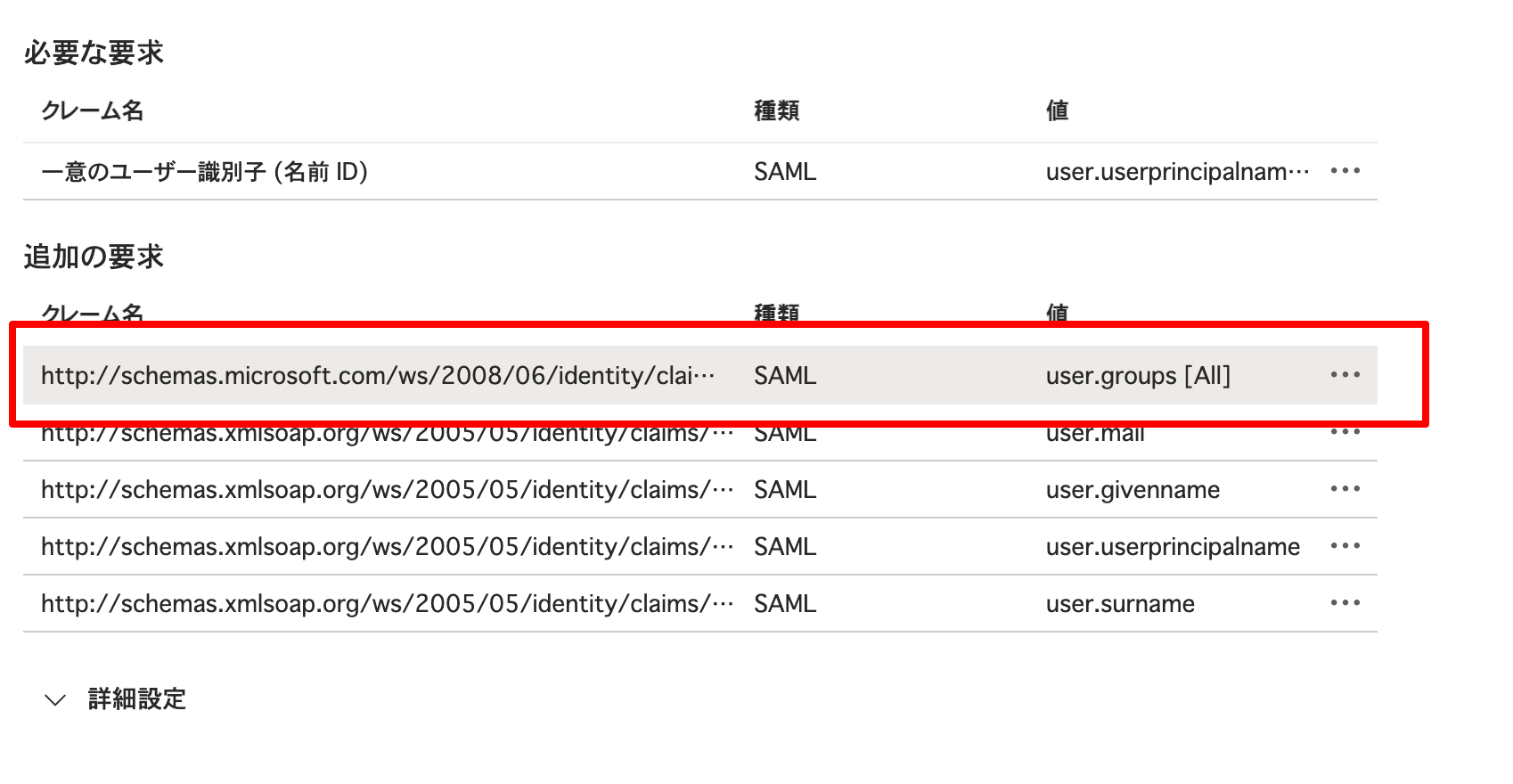

user.groups というクレームが作成されました。

4. Google Cloud で Workforce Identity プールを作成する

ここからは Google Cloud 側の設定となります。

まずは Workforce Identity プールを作成します。Cloud Console より Cloud Shell を起動し、以下を実行します。

gcloud iam workforce-pools create entra-id-notebooklm-pool \

--organization=ORGANIZATION_ID \

--display-name="Entra ID Pool" \

--location=global

事前に決定していた Workforce Identity プール ID を設定します。ORGANIZATION_ID には組織リソースの組織 ID を入力します。

5. Google Cloud で Workforce Identity プール プロバイダを作成する

次に Google Cloud で Entra ID 用の Workforce Identity プール プロバイダを作成します。

Entra ID からの SAML アサーションを受け取り、どのように処理するかを設定していきます。

まずは Workforce Identity プール プロバイダを作成するために必要な 「SAML メタデータ ドキュメント」 を Entra ID 管理センターからダウンロードします。

[エンタープライズ アプリ] -> [すべてのアプリケーション] -> [NotebookLM Enterprise] を選択、[2.シングルサインオンの設定] -> [作業の開始] をクリックします。

[SAML 証明書] の項目の [フェデレーション メタデータ XML] の [ダウンロード] をクリックし、xml ファイルをダウンロードします。

この「フェデレーション メタデータ XML」には主に以下のような重要な情報が含まれています。

- Entra ID のエンティティ ID: SP が SAML アサーションの発行元を識別するための ID

- Entra ID のシングルサインオン URL: SP がユーザーを認証させるためにリダイレクトさせる先(Entra ID のログイン画面)の URL

- Entra ID の署名公開鍵: SAML アサーションの証明書を検証するために必要な公開鍵

Workforce Identity プール プロバイダ作成時にこれらの情報をアップロードするだけで、SAML アサーションを検証するために必要な設定を自動で構成してくれます。

では、Google Cloud の Cloud Shell に戻ります。先ほどダウンロードしたフェデレーション メタデータ XML を Cloud Shell の任意のパスにアップロードします。

以下コマンドを実行し、Workforce Identity プール プロバイダを作成します。

gcloud iam workforce-pools providers create-saml provider-entra-id \

--workforce-pool="entra-id-notebooklm-pool" \

--display-name="Entra ID" \

--idp-metadata-path="notebooklm-enterprise.xml" \

--attribute-mapping="google.subject=assertion.attributes['http://schemas.microsoft.com/identity/claims/objectidentifier'][0],google.groups=assertion.attributes['http://schemas.microsoft.com/ws/2008/06/identity/claims/groups'],google.display_name=assertion.attributes['http://schemas.xmlsoap.org/ws/2005/05/identity/claims/name'][0]" \

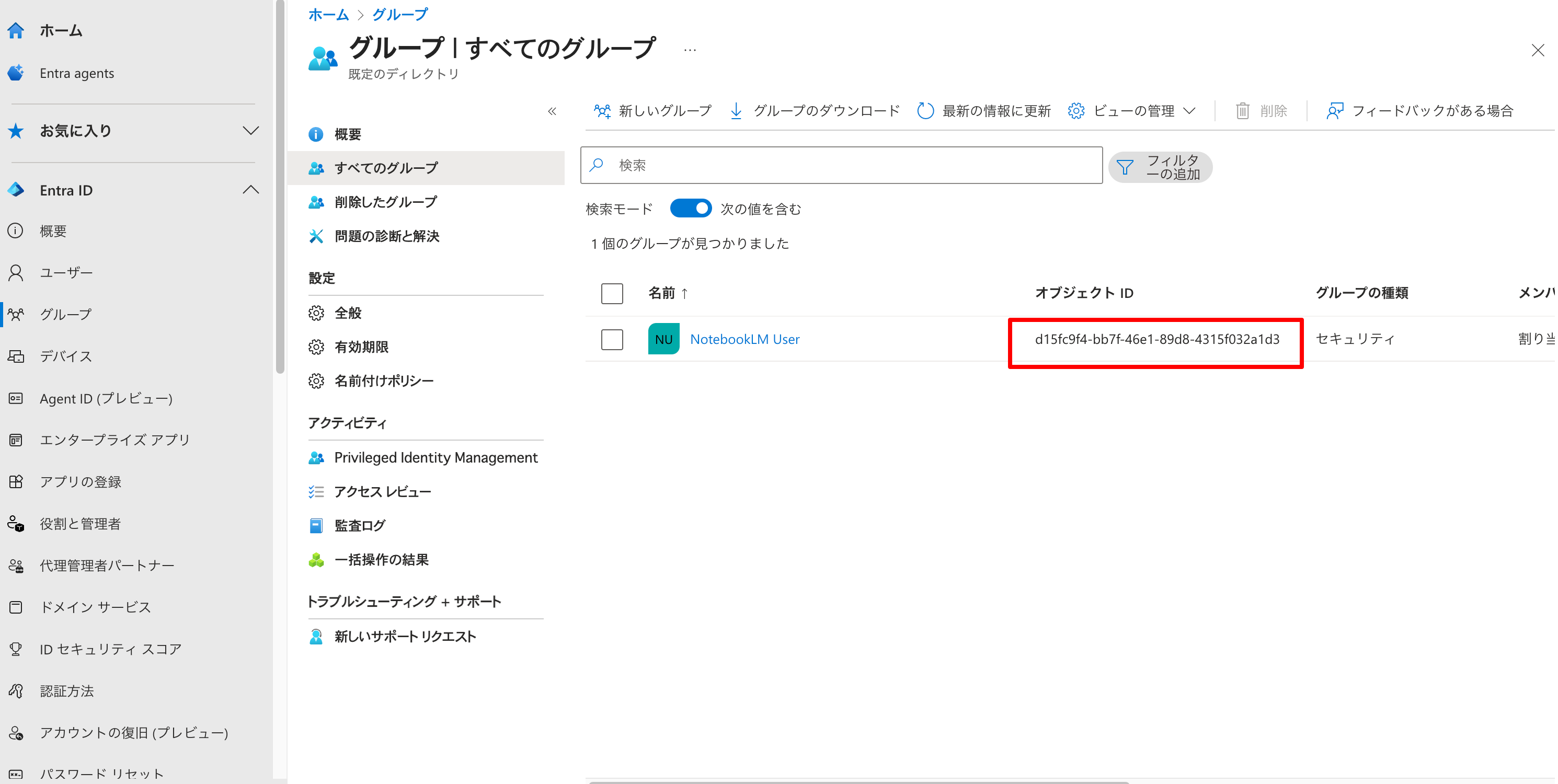

--attribute-condition="'d15fc9f4-bb7f-46e1-89d8-4315f032a1d3' in google.groups" \

--detailed-audit-logging \

--location=global

--idp-metadata-path にはフェデレーション メタデータ XML のパスを指定します。

設定の肝となるのは --attribute-mapping と --attribute-condition です。

--attribute-mapping では Entra ID から渡された SAML アサーションの属性を Google Cloud 上で扱う属性に変換を行います。Entra ID の属性名は前述のフェデレーション メタデータ XML でも確認できます。

今回の検証でマッピングの対象とした Google Cloud 属性は以下です。

| 属性 | 説明 |

|---|---|

| google.subject(必須) | 認証ユーザーの固有識別子であり必須項目。Google Cloud 上でプリンシパルとして扱われ、ログに保存されるプリンシパルも google.subject の識別子が利用される。 |

| google.groups(任意) | 認証するユーザーが属しているグループ。今回の検証ではグループに対して NotebookLM にアクセスする権限を付与するために利用。 |

| google.display_name(任意) | ログインユーザーの名前の設定に使用する。 |

Google Cloud の属性についての詳細は以下をご参照ください。

マッピング元となる Entra ID の属性(Entra ID ではクレームと呼ぶ)とマッピング先を以下に整理します。

| 属性(クレーム) | 説明 | マッピング先 |

|---|---|---|

| assertion.attributes ['http://schemas.microsoft.com/ identity/claims/objectidentifier'] |

Entra ID 内でユーザーを一意に識別するための識別子。 | google.subject |

| assertion.attributes ['http://schemas.microsoft.com/ ws/2008/06/identity/claims/groups'] |

ユーザーが所属しているセキュリティグループのオブジェクト ID のリスト。 | google.groups |

| assertion.attributes ['http://schemas.xmlsoap.org/ ws/2005/05/identity/claims/name'] |

ユーザー名。 | google.display_name |

--attribute-condition ではログインの条件となる属性値を CEL(Common Expression Language) で定義します。今回のケースでは "'d15fc9f4-bb7f-46e1-89d8-4315f032a1d3' in google.groups" としています。

d15fc9f4-bb7f-46e1-89d8-4315f032a1d3 は 「NotebookLM User」グループの オブジェクト ID です。Entra ID が認証したユーザーのグループ属性に「NotebookLM User」グループが含まれていれば認可します。

グループのオブジェクト ID は Entra ID 管理センターの [グループ] -> [すべてのグループ] -> から対象グループの [オブジェクト ID] で確認できます。

6. NotebookLM Enterprise を構成する

前述の手順では Google Cloud 組織リソースに設定をしていきましたが、NotebookLM Enterprise は Google Cloud プロジェクトに対して設定していきます。

Cloud Console より NotebookLM Enterprise を有効化するプロジェクトを選択し、検索窓に「notebooklm」と入力します。検索結果から [NotebookLM for Enterprise] を選択します。

[NotebookLM for Enterprise を有効にする] をクリックします。

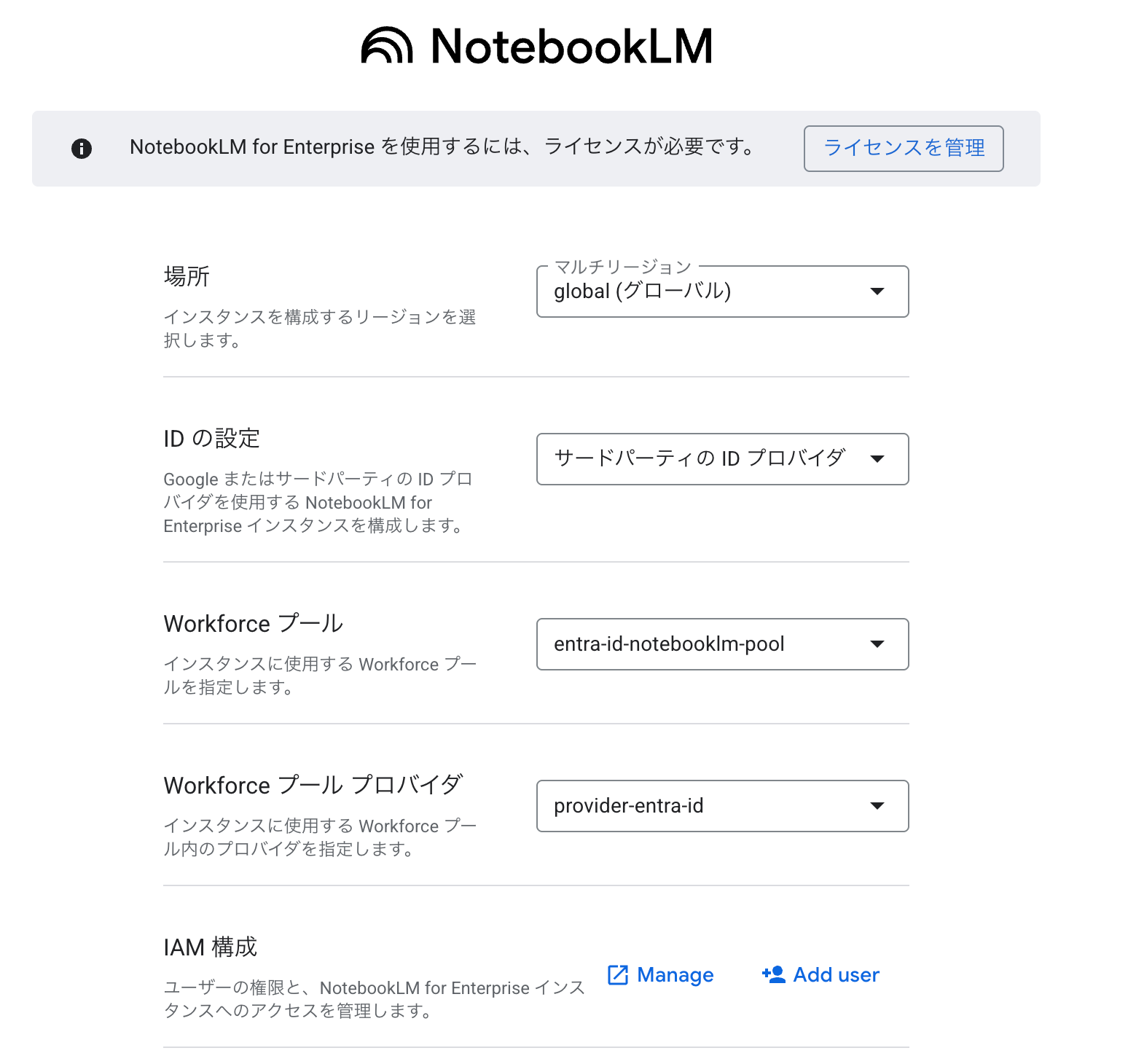

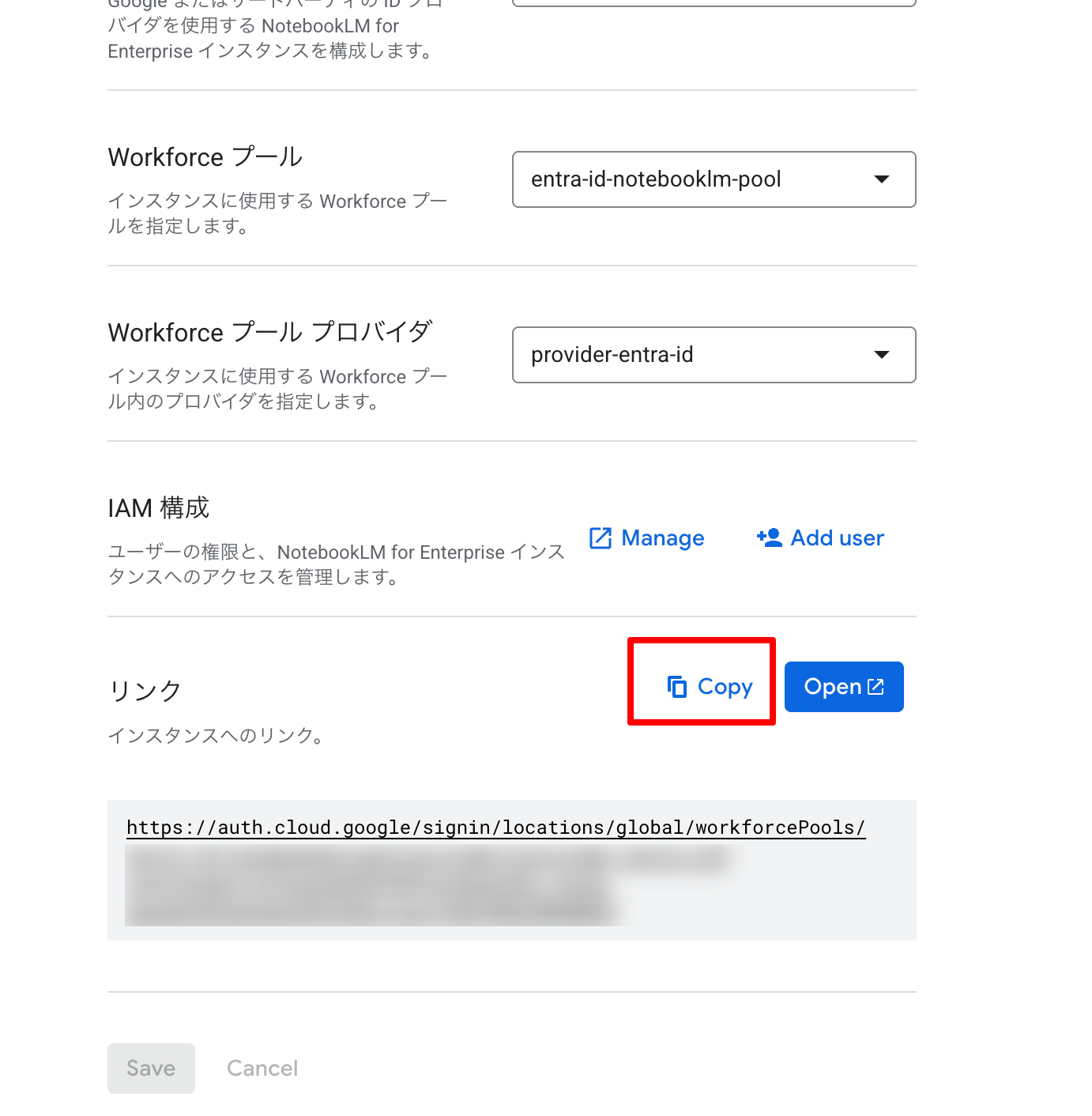

以下の設定で NotebookLM のインスタンスを立てていきます。

- 場所: global

- ID の設定: サードパーティの ID プロバイダ

- Workforce プール:

entra-id-notebooklm-pool - Workforce プール プロバイダ:

provider-entra-id

忘れずに [Save] をクリックします。

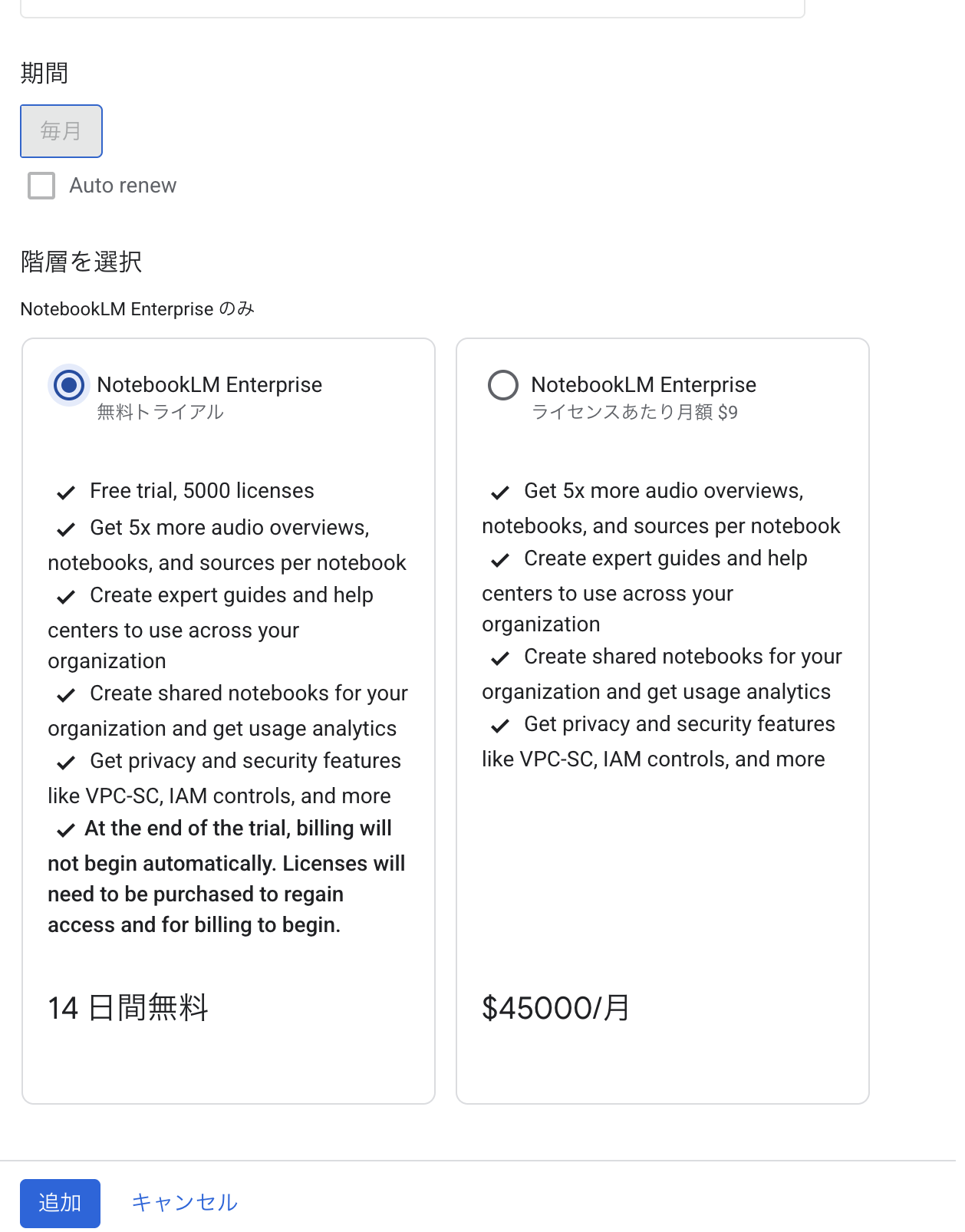

次にライセンスを購入します。[ライセンスを管理]をクリックします。

[マルチリージョン] の項目で global を選択します。[登録を追加] をクリックします。

NotebookLM Enterprise は月額 $9 (毎月更新の場合)で購入できます。最低ライセンス数は 15 ライセンスです。2025/12/1 時点では 14日間利用できる無償ライセンスがありますので、今回はこちらを利用します。

[無料トライアル] を選択し、[追加] をクリックします。

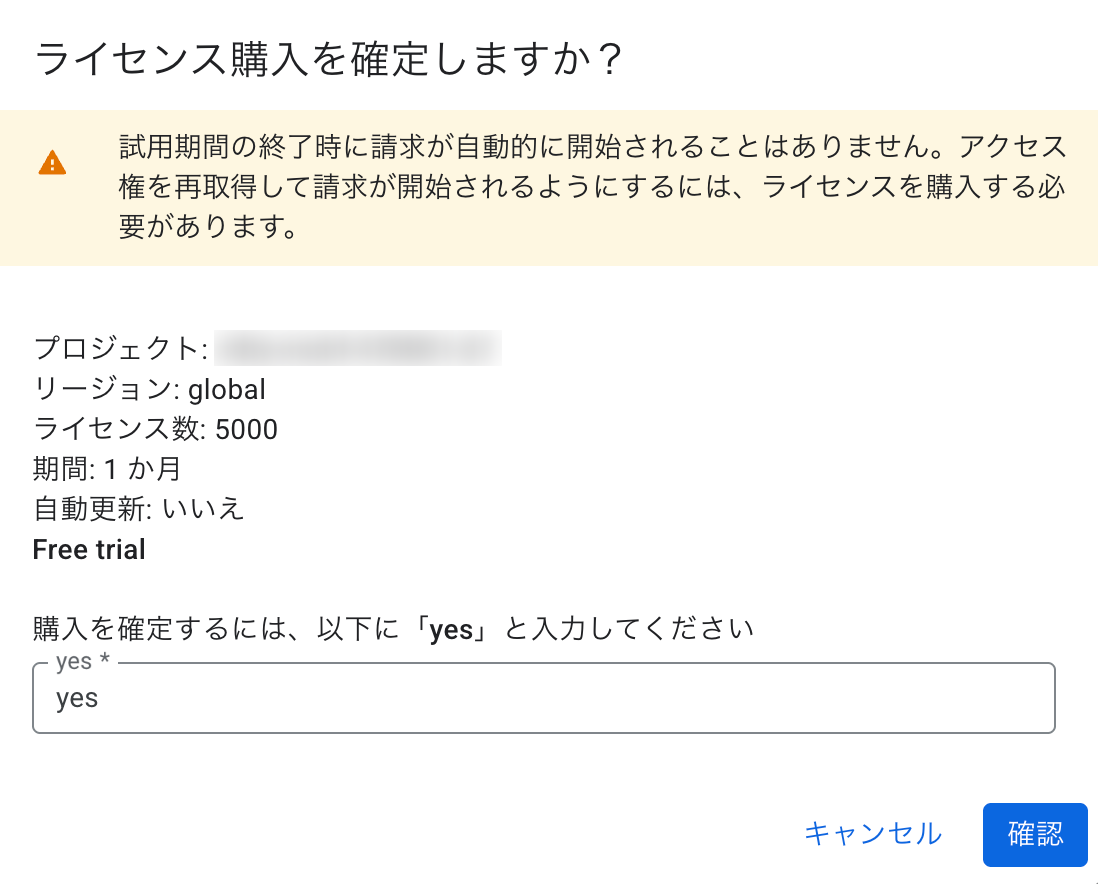

ポップアップが表示されたら yes を入力し、[確認] をクリックします。

購入したライセンスが表示されるようになります。[ライセンスを自動的に割り当てる] を選択することで、NotebookLM にアクセスしたユーザーに対して動的にライセンスが割り当てられます。

今回のように、特定の Entra ID グループに所属するユーザーのみに NotebookLM を利用させるような管理ができている場合であれば、都度ユーザーに対してライセンスを手動で割り当てるオペレーションは二度手間ですので自動割り当てを設定しておくとよいでしょう。

7. Entra ID グループに NotebookLM へのアクセス権限を付与する

NotebookLM にアクセスするユーザーは、Cloud NotebookLM ユーザー(roles/discoveryengine.notebookLmUser) という IAM ロールが必要となります。

Workload Identity 連携で認可されたユーザーが所属するグループに対して IAM ロールの付与を行います。Cloud Shell より以下を実行します。

gcloud projects add-iam-policy-binding PROJECT_ID \

--role="roles/discoveryengine.notebookLmUser" \

--member="principalSet://iam.googleapis.com/locations/global/workforcePools/entra-id-notebooklm-pool/group/d15fc9f4-bb7f-46e1-89d8-4315f032a1d3"

指定するプリンシパルには google.group 属性にマッピングされた Entra ID グループのオブジェクト ID を指定します。

試してみる

NotebookLM Enterprise 構成のページからインスタンスへのリンクをコピーします。

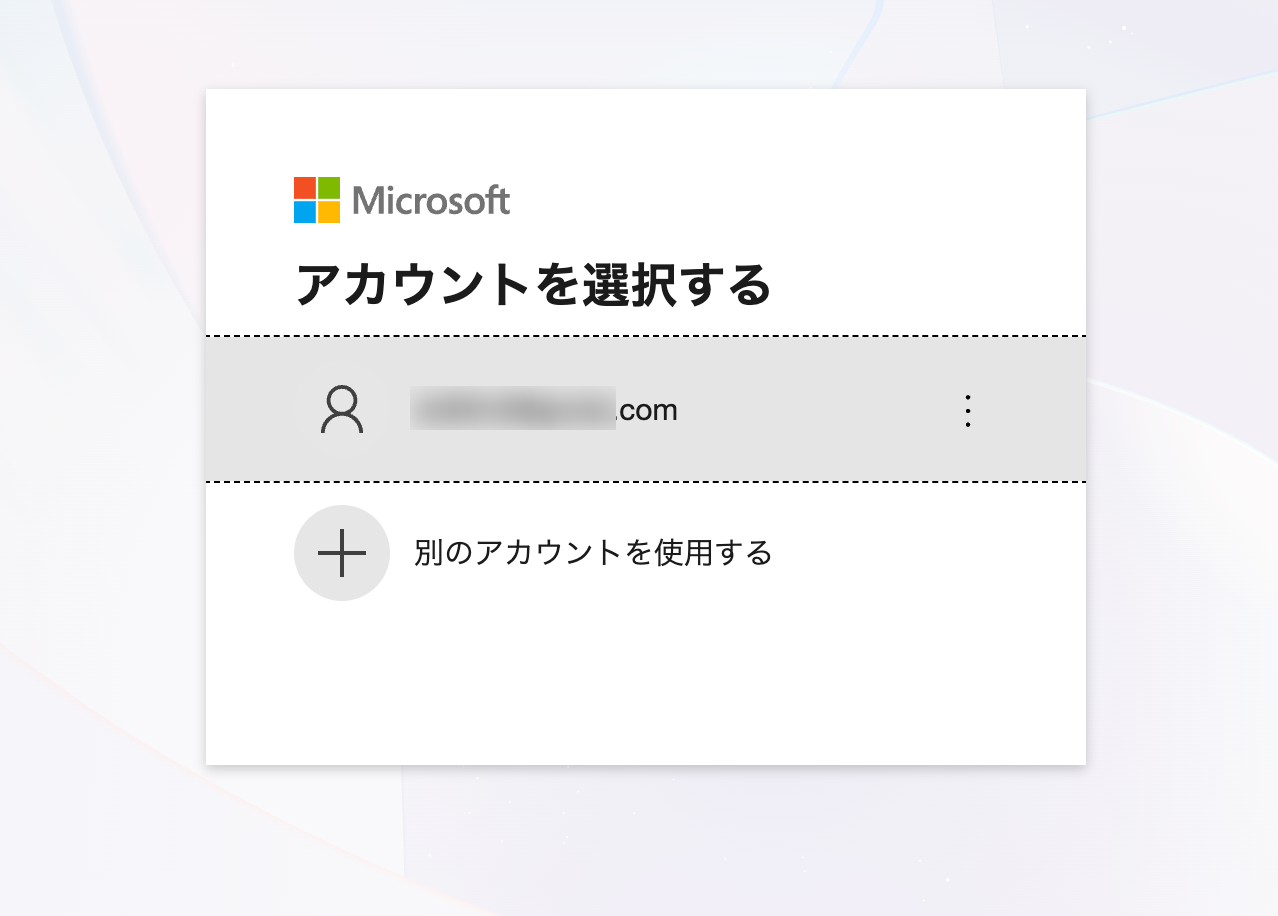

Entra ID ユーザーのアカウントで上記の URL にアクセスします。Entra ID のログイン画面にリダイレクトされました。対象のアカウントでログインします。

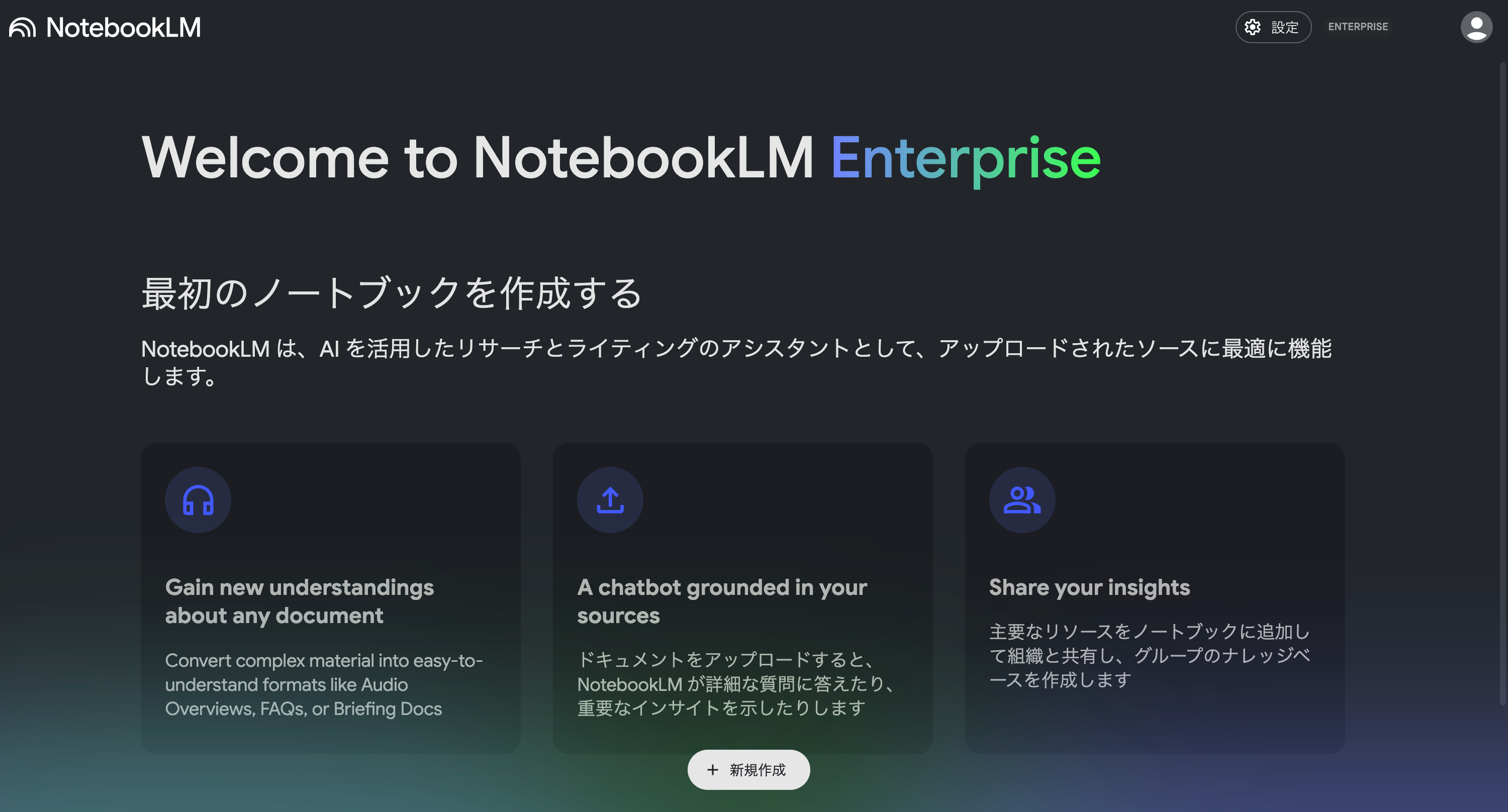

NotebookLM Enterprise の画面が表示されました。

2025/12/1 時点で Google Workspace から利用できる NotebookLM と比較すると機能差はありますが、音声解説などの機能は利用できます。

NotebookLM Enterprise の画面

なお、Entra ID グループ「NotebookLM User」に所属していないメンバーでアクセスすると以下のようにアクセスできません。

おわりに

本記事では Entra ID による認証で NotebookLM Enterprise を利用する構成について説明しました。

Workforce Identity 連携を利用することで、Google Workspace を全社導入せずとも、既存の ID プロバイダで NotebookLM を利用できるようになります。

NotebookLM Enterprise は Microsoft 365 を中心に運用している企業でも、柔軟に導入できるサービスでになっているかと思いますのでぜひお試しください。

では明日以降の クラスメソッド Google Cloud Advent Calendar 2025 - Adventar も引き続きお楽しみください!!