Control Tower のランディングゾーン設定からリージョン拒否設定で除外リージョンを追加すると、リージョン拒否コントロールのSCPも自動で変更されますか。

困っていた内容

Control Tower のランディングゾーン設定からリージョン拒否設定で除外リージョンを追加すると、リージョン拒否コントロールのSCPも自動で変更されますか。

どう対応すればいいの?

はい、リージョン拒否設定で除外リージョンを追加すると、自動でSCPは変更されます。

Control Towerのランディングゾーン設定でリージョン拒否設定を有効化すると、ガードレールによって管理対象リージョン以外での操作を禁止する以下SCPが付与されます。

管理対象リージョンを追加することにより、そのリージョンがaws:RequestedRegionステートメントに追加され、SCPによる制限の対象外となります。

- リージョン拒否コントロール

{

"Version":"2012-10-17",

"Statement": [

{

"Sid": "GRREGIONDENY",

"Effect": "Deny",

"NotAction": [

"a4b:*",

"access-analyzer:*",

"account:*",

"acm:*",

"activate:*",

"artifact:*",

"aws-marketplace-management:*",

"aws-marketplace:*",

"aws-portal:*",

"billing:*",

"billingconductor:*",

"budgets:*",

"ce:*",

"chatbot:*",

"chime:*",

"cloudfront:*",

"cloudtrail:LookupEvents",

"compute-optimizer:*",

"config:*",

"consoleapp:*",

"consolidatedbilling:*",

"cur:*",

"datapipeline:GetAccountLimits",

"devicefarm:*",

"directconnect:*",

"ec2:DescribeRegions",

"ec2:DescribeTransitGateways",

"ec2:DescribeVpnGateways",

"ecr-public:*",

"fms:*",

"freetier:*",

"globalaccelerator:*",

"health:*",

"iam:*",

"importexport:*",

"invoicing:*",

"iq:*",

"kms:*",

"license-manager:ListReceivedLicenses",

"lightsail:Get*",

"mobileanalytics:*",

"networkmanager:*",

"notifications-contacts:*",

"notifications:*",

"organizations:*",

"payments:*",

"pricing:*",

"quicksight:DescribeAccountSubscription",

"resource-explorer-2:*",

"route53-recovery-cluster:*",

"route53-recovery-control-config:*",

"route53-recovery-readiness:*",

"route53:*",

"route53domains:*",

"s3:CreateMultiRegionAccessPoint",

"s3:DeleteMultiRegionAccessPoint",

"s3:DescribeMultiRegionAccessPointOperation",

"s3:GetAccountPublicAccessBlock",

"s3:GetBucketLocation",

"s3:GetBucketPolicyStatus",

"s3:GetBucketPublicAccessBlock",

"s3:GetMultiRegionAccessPoint",

"s3:GetMultiRegionAccessPointPolicy",

"s3:GetMultiRegionAccessPointPolicyStatus",

"s3:GetStorageLensConfiguration",

"s3:GetStorageLensDashboard",

"s3:ListAllMyBuckets",

"s3:ListMultiRegionAccessPoints",

"s3:ListStorageLensConfigurations",

"s3:PutAccountPublicAccessBlock",

"s3:PutMultiRegionAccessPointPolicy",

"savingsplans:*",

"shield:*",

"sso:*",

"sts:*",

"support:*",

"supportapp:*",

"supportplans:*",

"sustainability:*",

"tag:GetResources",

"tax:*",

"trustedadvisor:*",

"vendor-insights:ListEntitledSecurityProfiles",

"waf-regional:*",

"waf:*",

"wafv2:*"

],

"Resource": "*",

"Condition": {

"StringNotEquals": {

"aws:RequestedRegion": []

},

"ArnNotLike": {

"aws:PrincipalARN": [

"arn:aws:iam::*:role/AWSControlTowerExecution"

]

}

}

}

]

}

やってみた

-

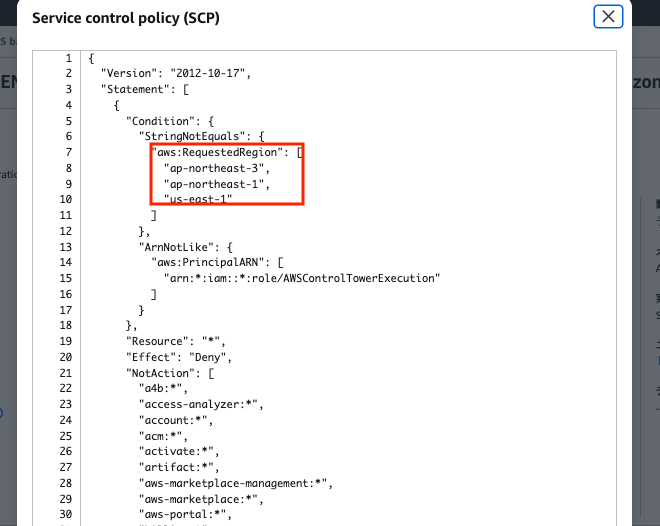

SCPを確認すると管理対象リージョンに追加しているリージョンがSCP内で除外設定されています。現状、ap-northeast-1,ap-northeast-1,us-east-1リージョンが有効化されている環境です。

-

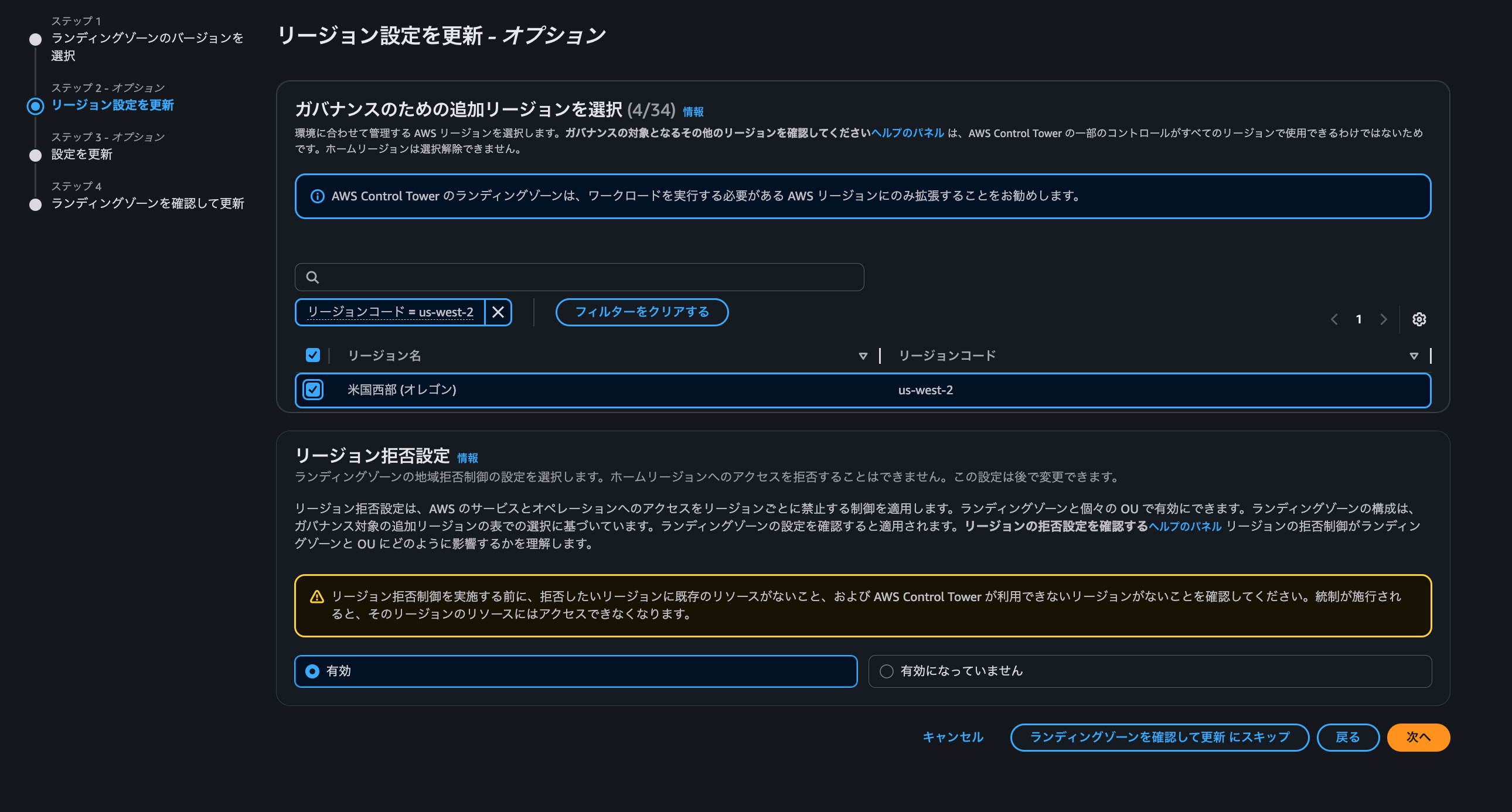

ランディングゾーン設定から「設定を変更する」を選択します。

-

追加リージョンとしてus-west-2リージョンを追加し、ランディングゾーンを更新します。

-

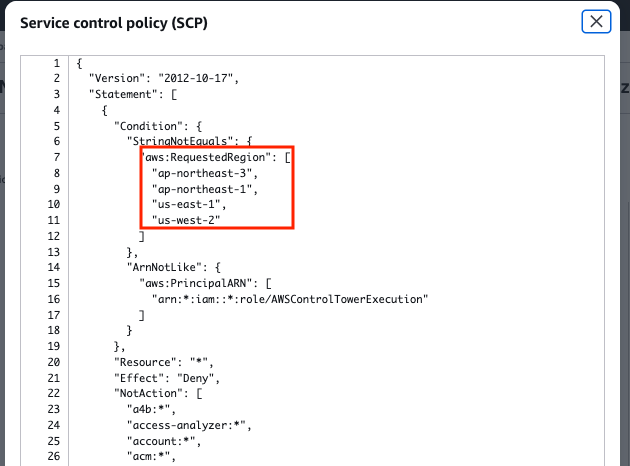

更新後、再度SCPを確認するとus-west-2リージョンが自動で追加されていることが確認できます。OUの再登録を実施せずとも変更されていました。

参考情報