(レポート) SEC315: AWS Directory Service Deep Dive #reinvent

2015.10.14

この記事は公開されてから1年以上経過しています。情報が古い可能性がありますので、ご注意ください。

日本にいます西澤です。引き続き、公開された資料を読み漁っています。

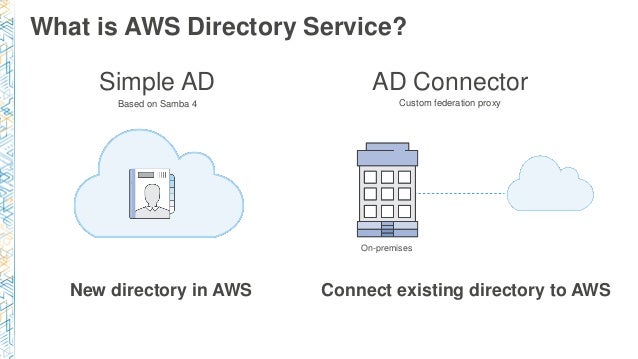

AWS Directory Serviceとは

- Simple AD

- Samba4ベースの新規ディレクトリサービス

- AD Connector

- 既存のWindows ADへのプロキシサービス

デモ

Simple ADの作成とそのディレクトリに所属するWindows、Linuxを構築のデモが紹介されたようです。先日弊社ブログでもご紹介したLinuxサーバのドメイン参加手順も説明されています(実際のセッションでは資料には無いDHCP Options set設定の注意も口頭で補足されていました)。

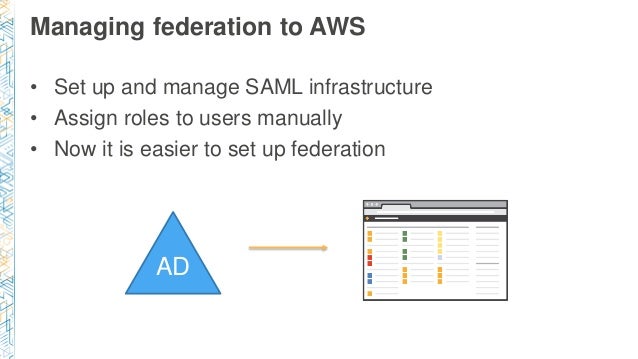

フェデレーション

- SAMLを利用したIDフェデレーションをセットアップ可能

- ユーザを役割に応じてアサイン可能

- セットアップはより簡単に

Cox Automotive社の事例

中古自動車販売等を行っているCox Automotive社の事例が紹介されていました。

- マスターとなるBillingアカウント配下で複数AWSアカウントを管理

- 課題

- アカウントの集中管理なし

- アプリケーションごとに異なるIAMユーザが必要

- 利用者がアカウントの使い分けで混乱

- 解決方法

- IAMロールをADユーザに付与

- ADユーザの認証にてAccessURLにアクセス

- AssumeRoleを利用してAWS Management Consoleにアクセス

- スイッチロールを利用してクロスアカウントアクセス

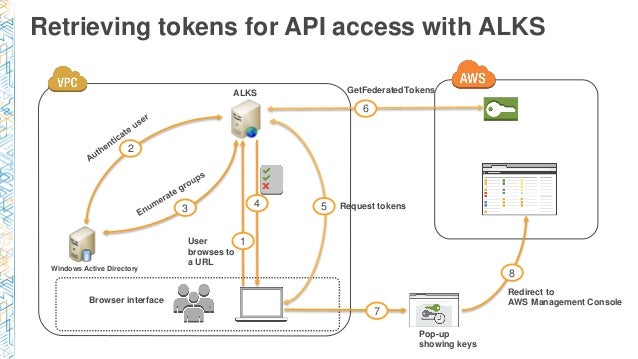

- APIアクセス用にAir Lift Key Services (ALKS)を開発

- 一時認証トークンを作成

- LDAP認証

- 監査ログ取得

- 重要データはDynamoDBに暗号化して保存

- 【新機能】IAMユーザーをManagement Consoleからクロスアカウントで色々なRoleにスイッチする事ができるようになりました。

- Active Directory資産を活用したAWS API認証

- ADFS利用による複数AWSアカウントへのSSO

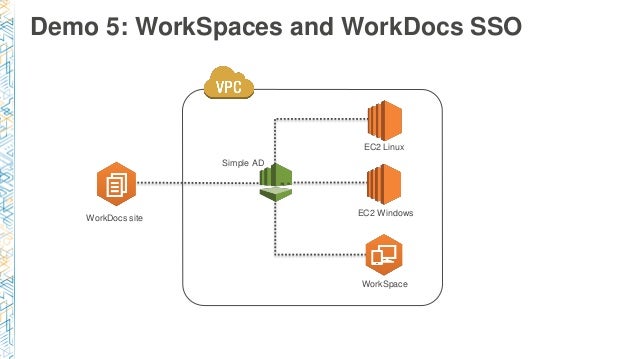

WorkSpaces, WorkDocs, WorkMail

- 連携可能な各アプリケーション用にアクセスURLを生成可能

- WorkSpacesとWorkDocsをSSOから利用するデモの紹介

利用における注意点

- Samba4互換性による注意

- smallではユーザ500、largeではユーザ5000

- Windowsユーザとコンピュータ(ADDC)ツールの互換性から、Windows 2008 R2の利用を推奨

- 以下はサポートされない

- Windows Powershell cmdlets

- Schema extensions

- ドメインフォレスト、ドメイン間の信頼関係

- ドメインコントローラは2つまで

- LDAP over SSLは利用不可

- MFAは利用不可

- AD Connector

- キャッシュ機能はなし(プロキシするだけ)

- ドメインコントローラと複数ポートのファイアウォール解放が必要

- オンプレミス連携の場合にはネットワーク帯域に依存

- API利用

- CloudTrailにて監査ログを取得

- AWS CLIによるSimple AD作成デモ

- 対応リージョン

- 米国東部(バージニア)

- 米国西部(オレゴン)

- 欧州(アイルランド)

- アジアパシフィック(シンガポール)

- アジアパシフィック(シドニー)

- アジアパシフィック(東京)

まとめ

資料の最後には画面付きでデモの概要が紹介されていました。注目しているサービスだけに新しいアップデートを期待したのですが残念。ADDCの利用では、Windows Server 2008 R2利用が推奨されていることは知りませんでした。エンタープライズ環境での利用では、アカウント管理は必須となりますので、活用したいサービスであることには間違いありません。今後もアップデートにも期待しましょう。