Okta Access Requests でセルフサービスな権限申請してみた

Okta Access Requestsとは

Okta Access Requestsは、ユーザーがSaaSアプリケーションやグループなどのリソースへのアクセス権限をセルフサービスで申請・取得できるワークフロー機能です。

従来は情シスや管理者が手動で行っていたアクセス権の付与・削除を、自動化・効率化することができます。

※この機能を利用するためには、Okta Identity Governance(OIG)ライセンスが必要です。

メリット

-

アクセス申請・承認の自動化

承認フローを事前に構築しておくことで、ユーザーが申請したアクセス権限を自動で付与・剥奪することができます。これにより、情シスや管理者の手作業が不要になり、業務効率が大幅に向上します。

-

一時的なアクセスの付与が可能

アクセス権限に有効期限を設定できるため、「必要なときだけ使える」セキュアな運用が可能になります。一定時間後に自動で権限をリボーク(剥奪)されるため、棚卸しや削除忘れのリスクを軽減できます。

ユースケース1. 特定のSaaS利用に申請・承認フローを導入

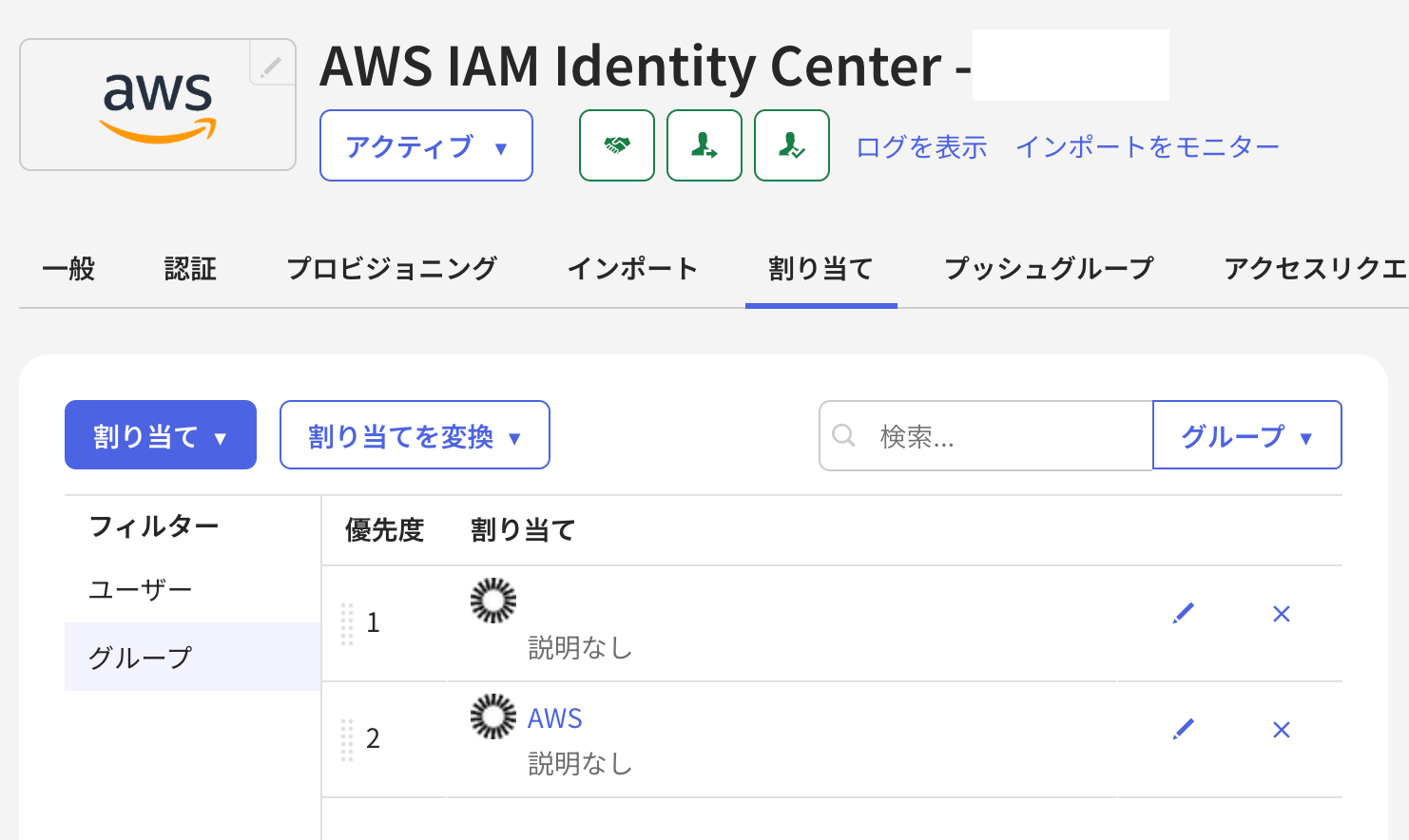

- 今回は、グループ「AWS」に所属するとAWS IAM Identity CenterからAWSコンソールにアクセスできるケースを想定します。

- 例えば、新入社員がAWSコンソールにアクセス権限の申請を行うケースです。

Okta上でアプリとグループを用意

- AWS IAM Identity CenterとのSSO設定をしておきます。

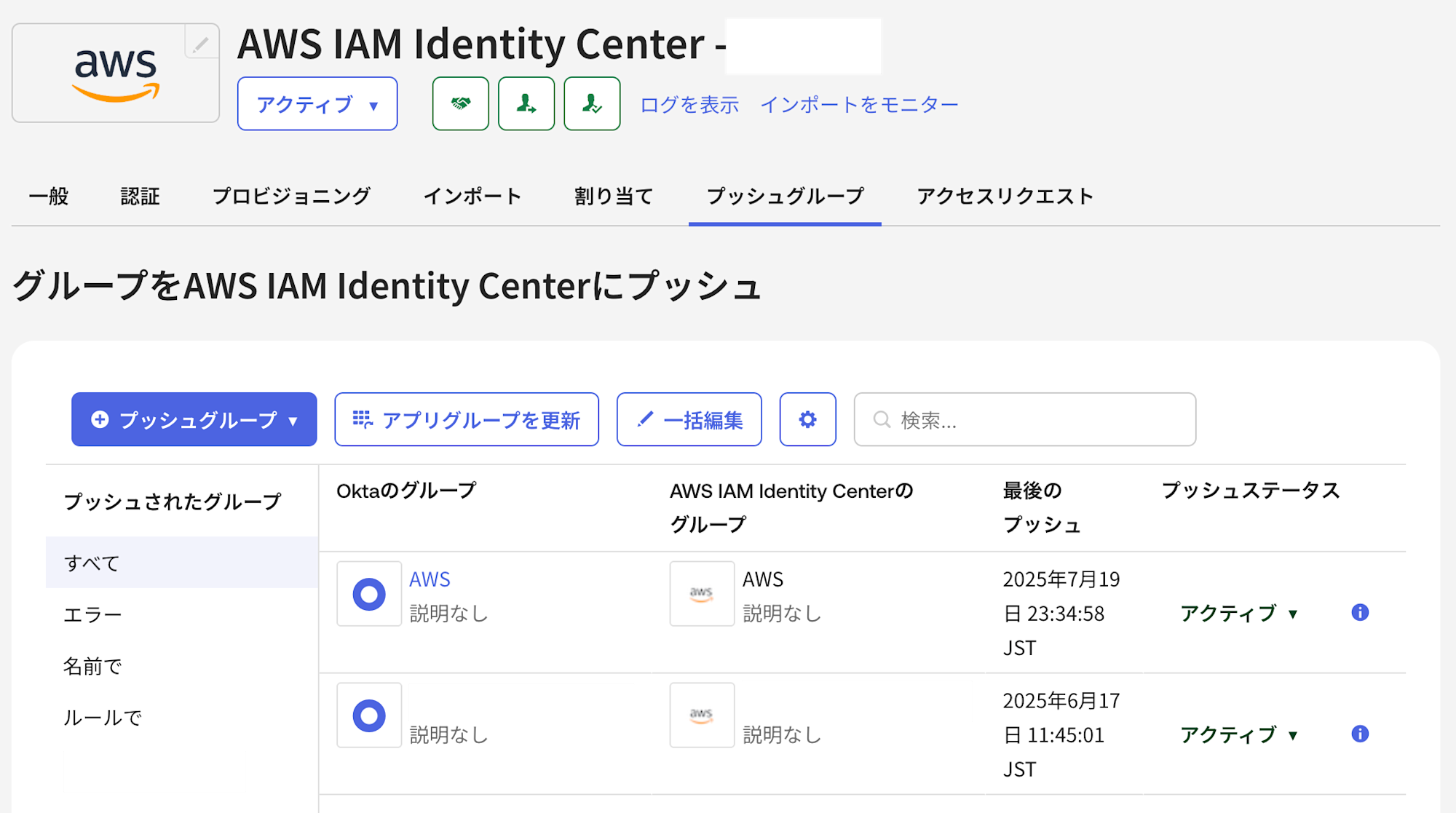

- AWSグループプッシュも忘れずに

このあたりの接続設定は、過去記事を御覧ください。

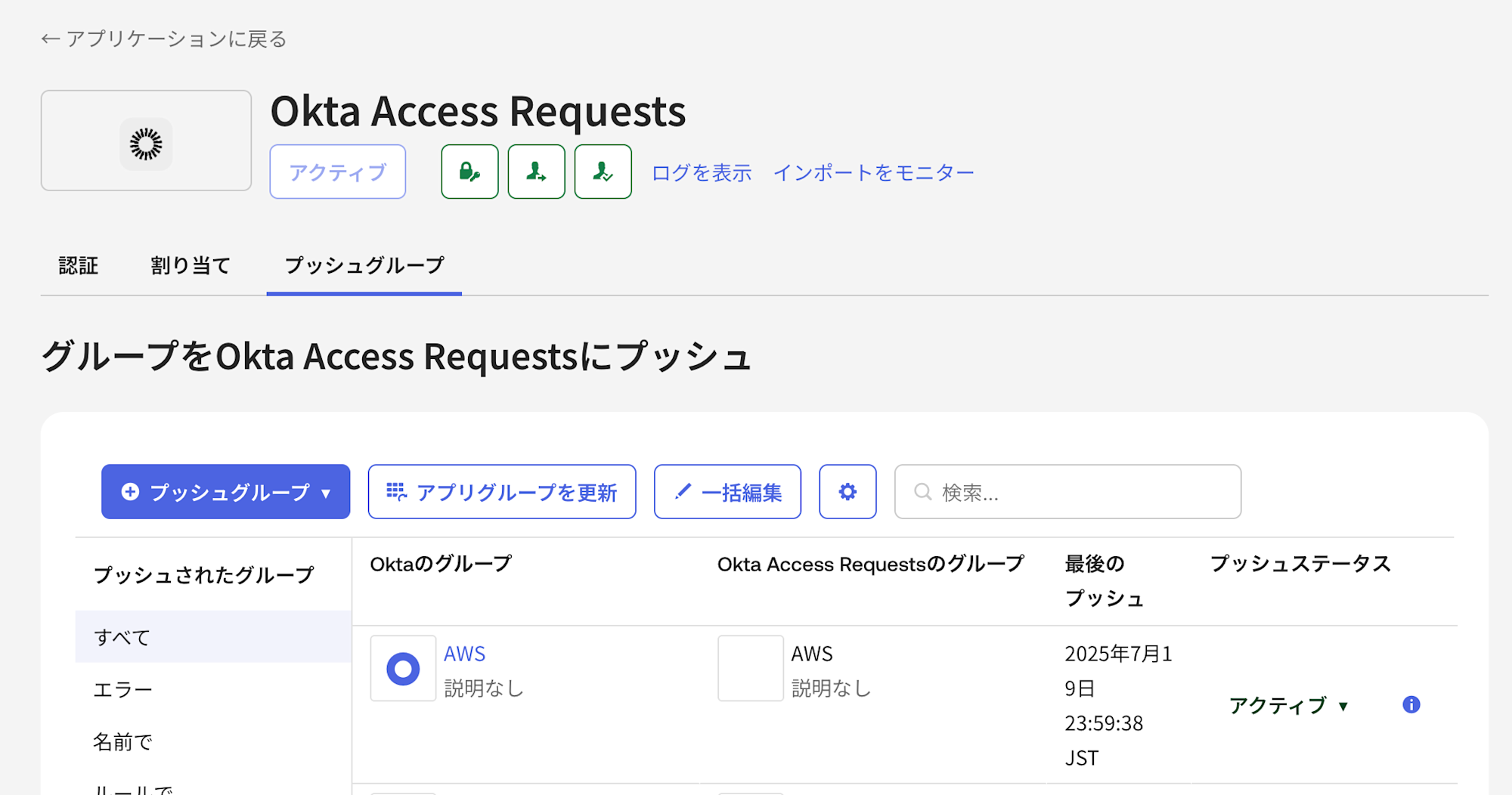

- ついでにAccess Requestにもグループプッシュしておきましょう。これをしておくことでAccess Requestの申請フォームを誰に表示するか、制御できるようになります。

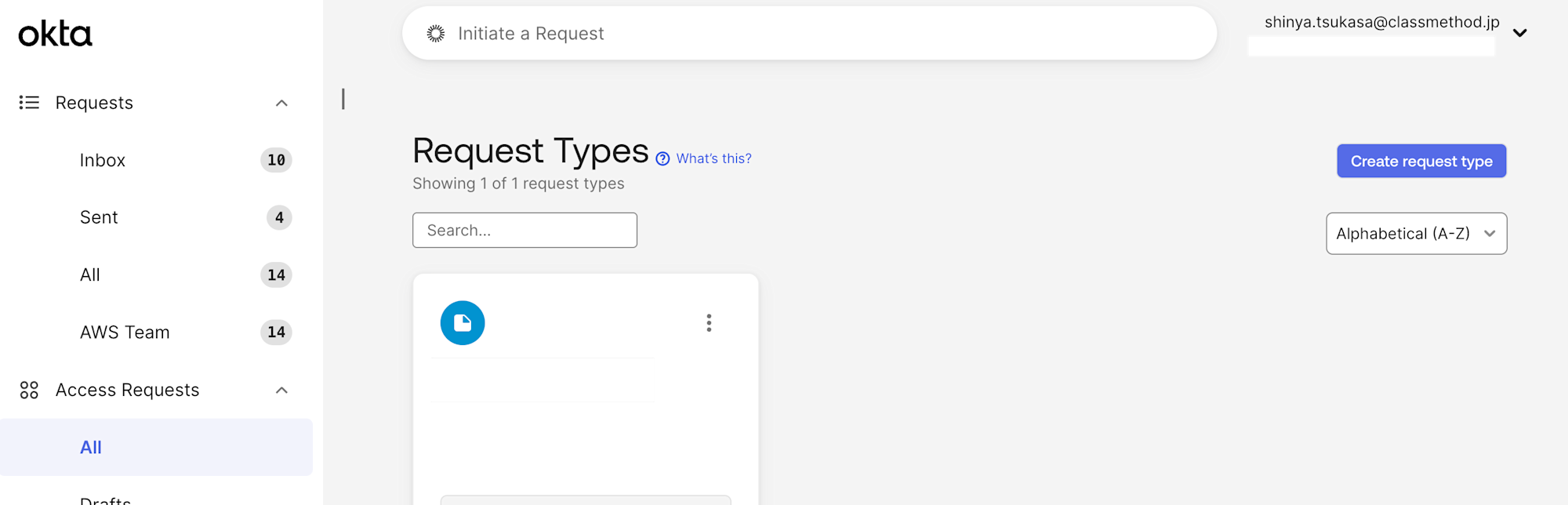

Access Requestで申請フォーム、承認者、アクションを設定

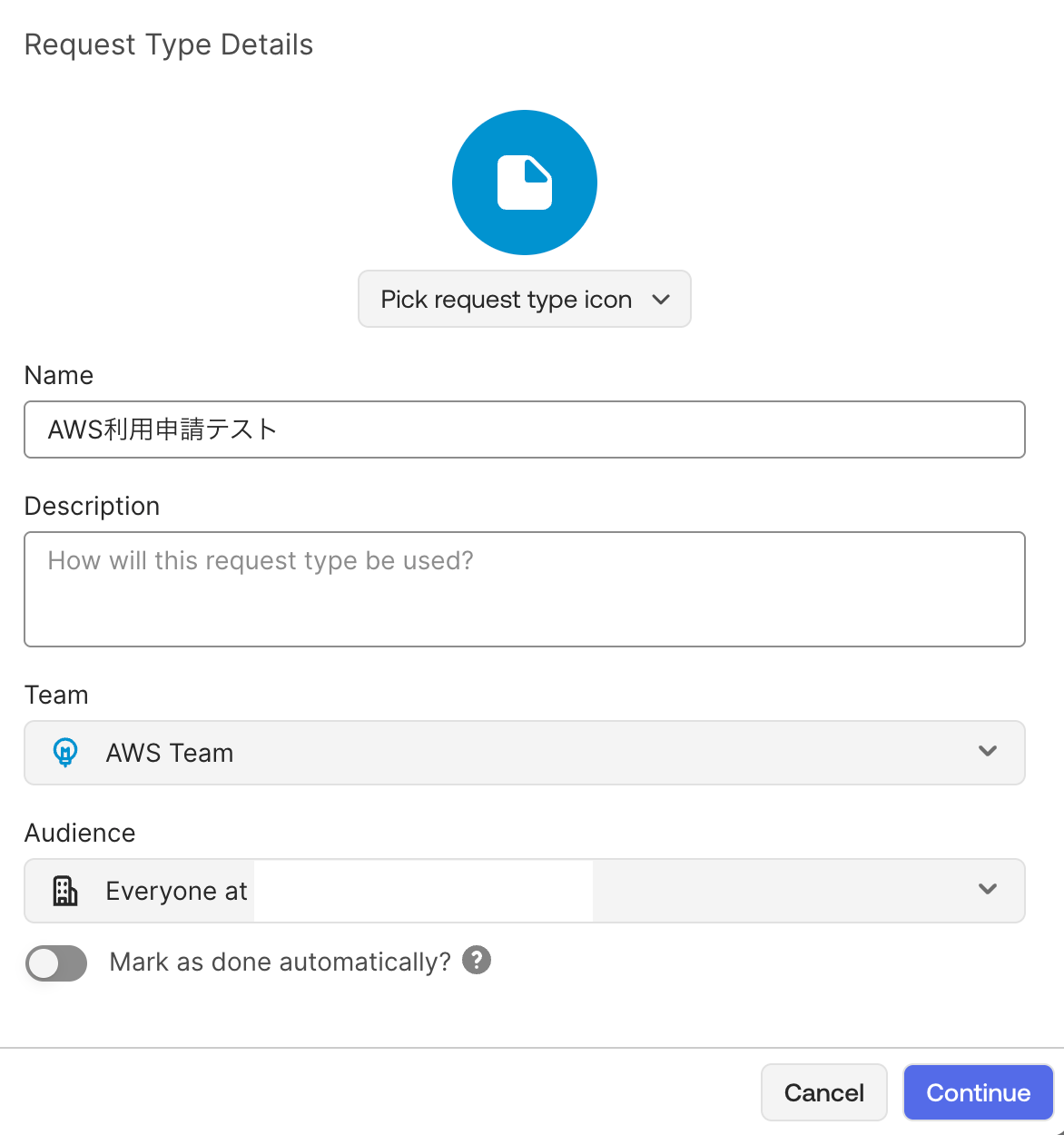

- Okta管理画面のメニューからアクセスリクエストを開き、Access Requests > Create request type を選択して申請フォームを作成します。

申請フォームを request type と呼ぶのですね。

続けて、基本項目を入力します。

Teamはこのリクエストの設定を行うことができるグループを指定します。要するにこの申請フォームの管理者ですね。

Audienceはこのリクエストを利用できるユーザーを指定します。先ほどのグループプッシュをしていれば、そのグループを選択できるようになります。

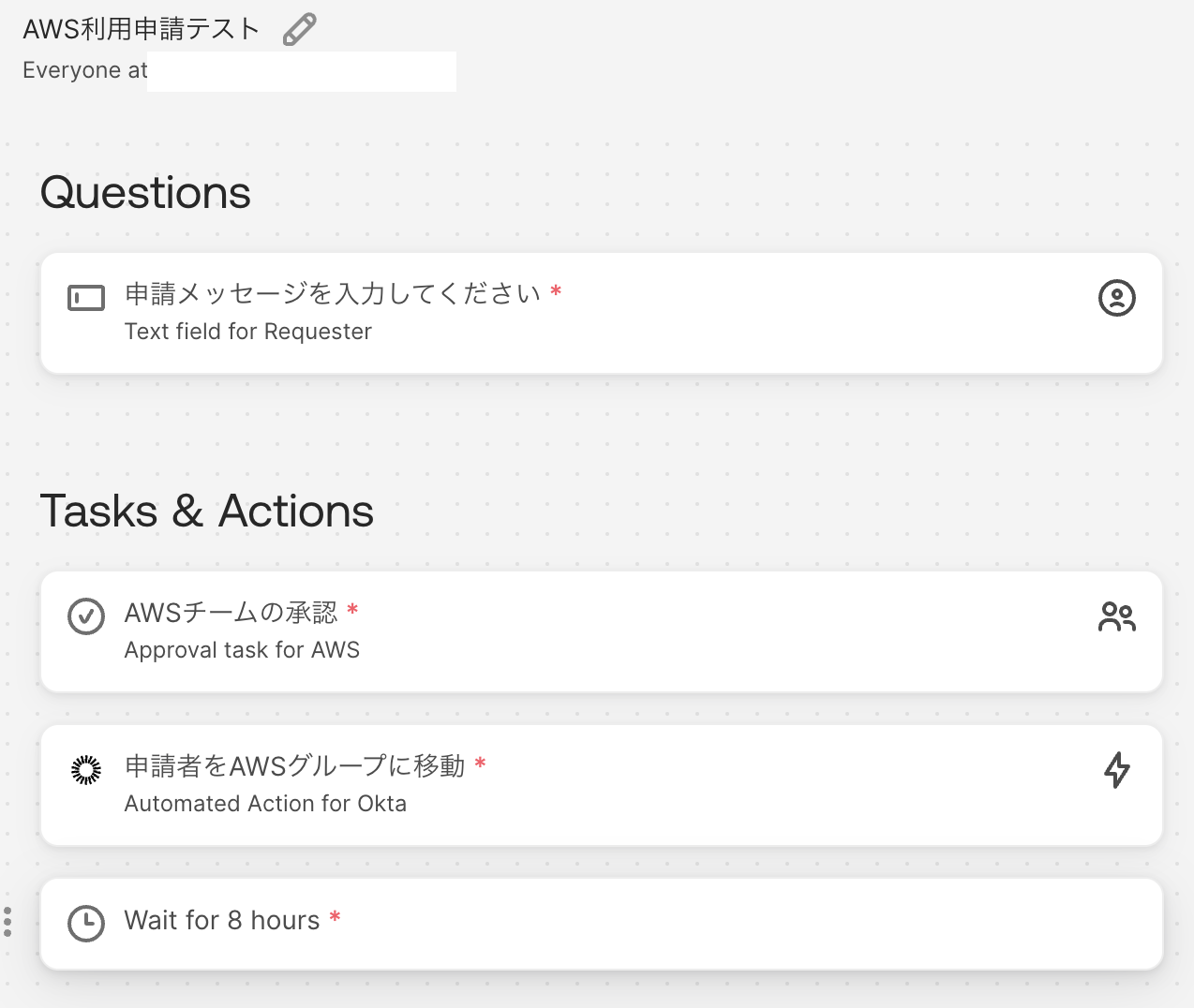

申請フォームの中身はこのようにしました。

Questionsは申請フォーム開始時に申請者に入力を求めるコンポーネントです。

Approvalはこの申請フォームの承認するか否かのコンポーネントです。

Task(Action)は承認されたら実行されるタスクです。今回は申請者をAWSグループへの移動させます。

Oktaダッシュボードから申請→承認→自動アサインが完了

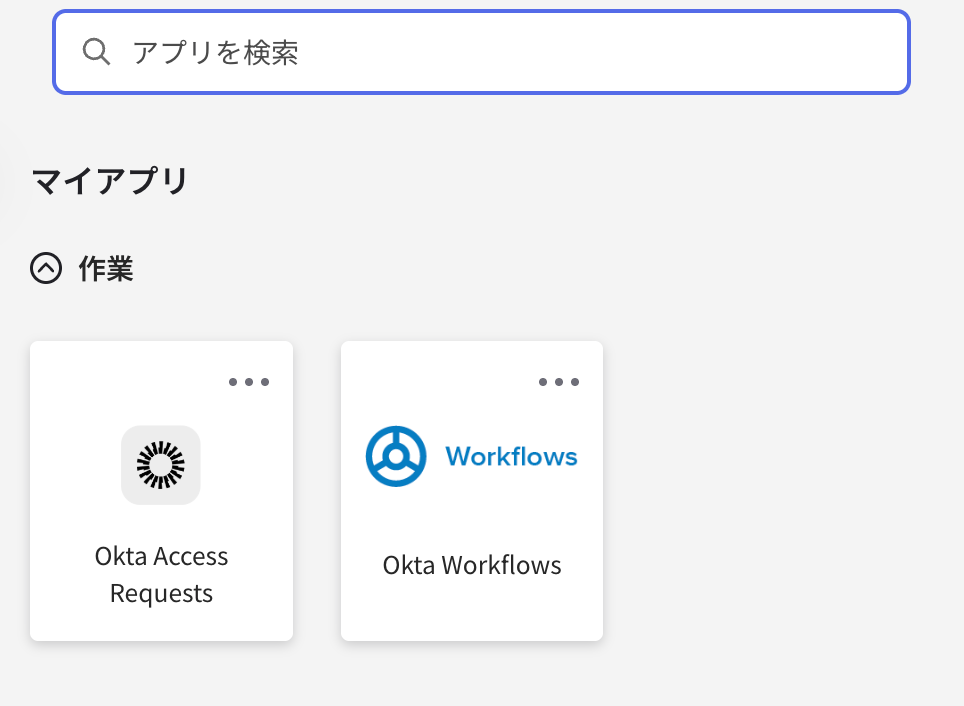

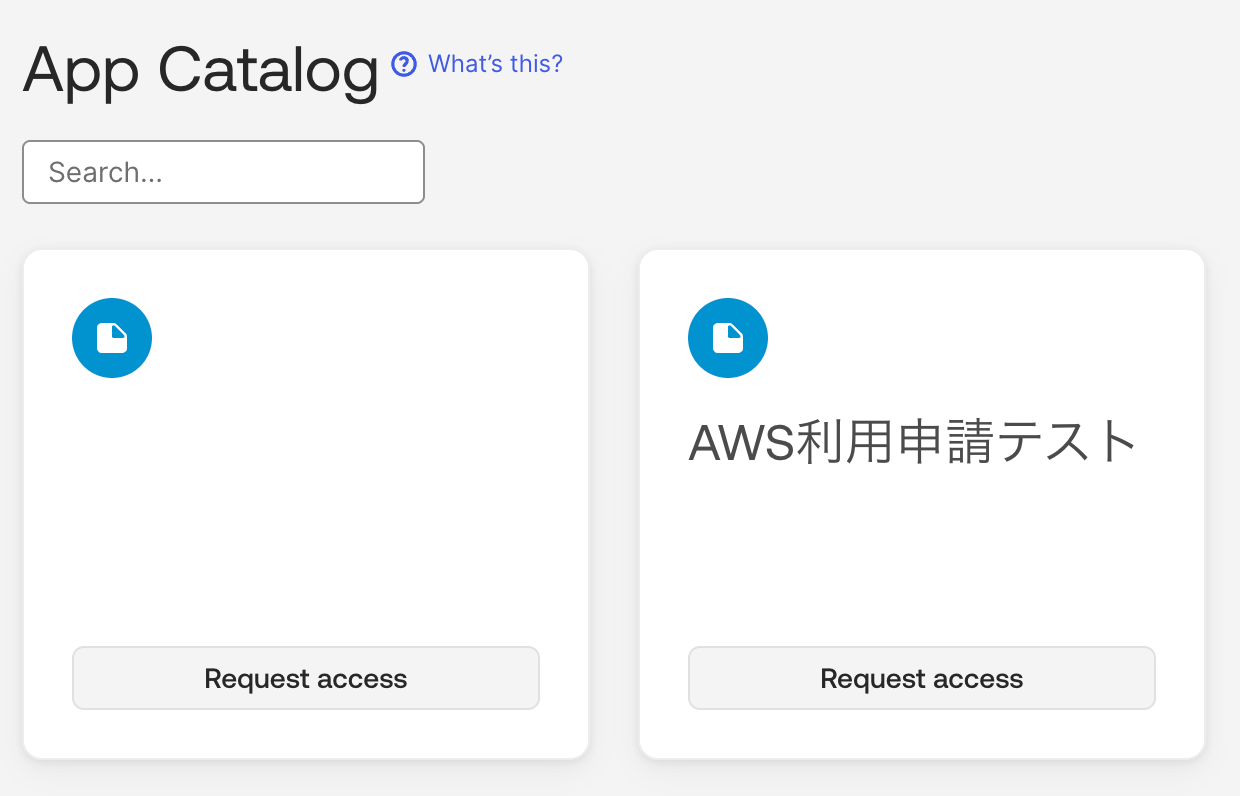

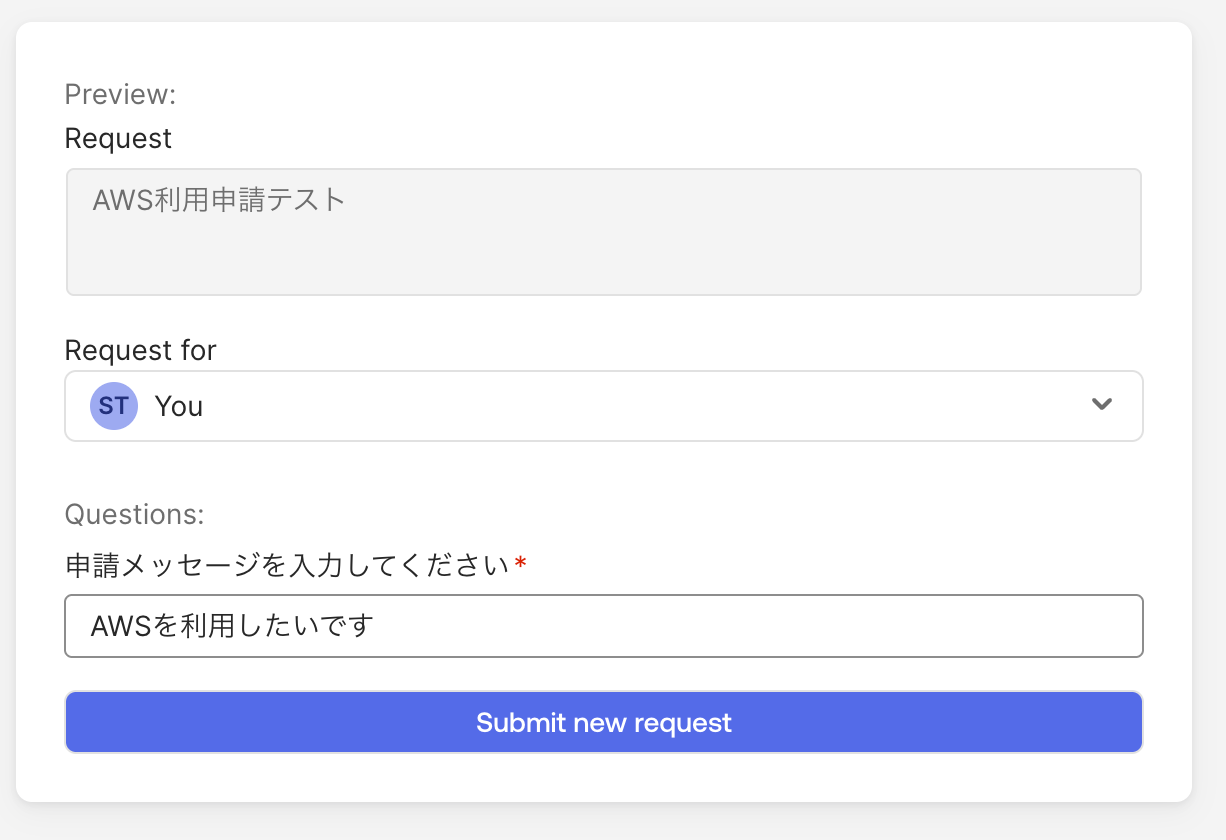

- 申請者は、ダッシュボードからAccess Requestより申請開始

- 申請します。

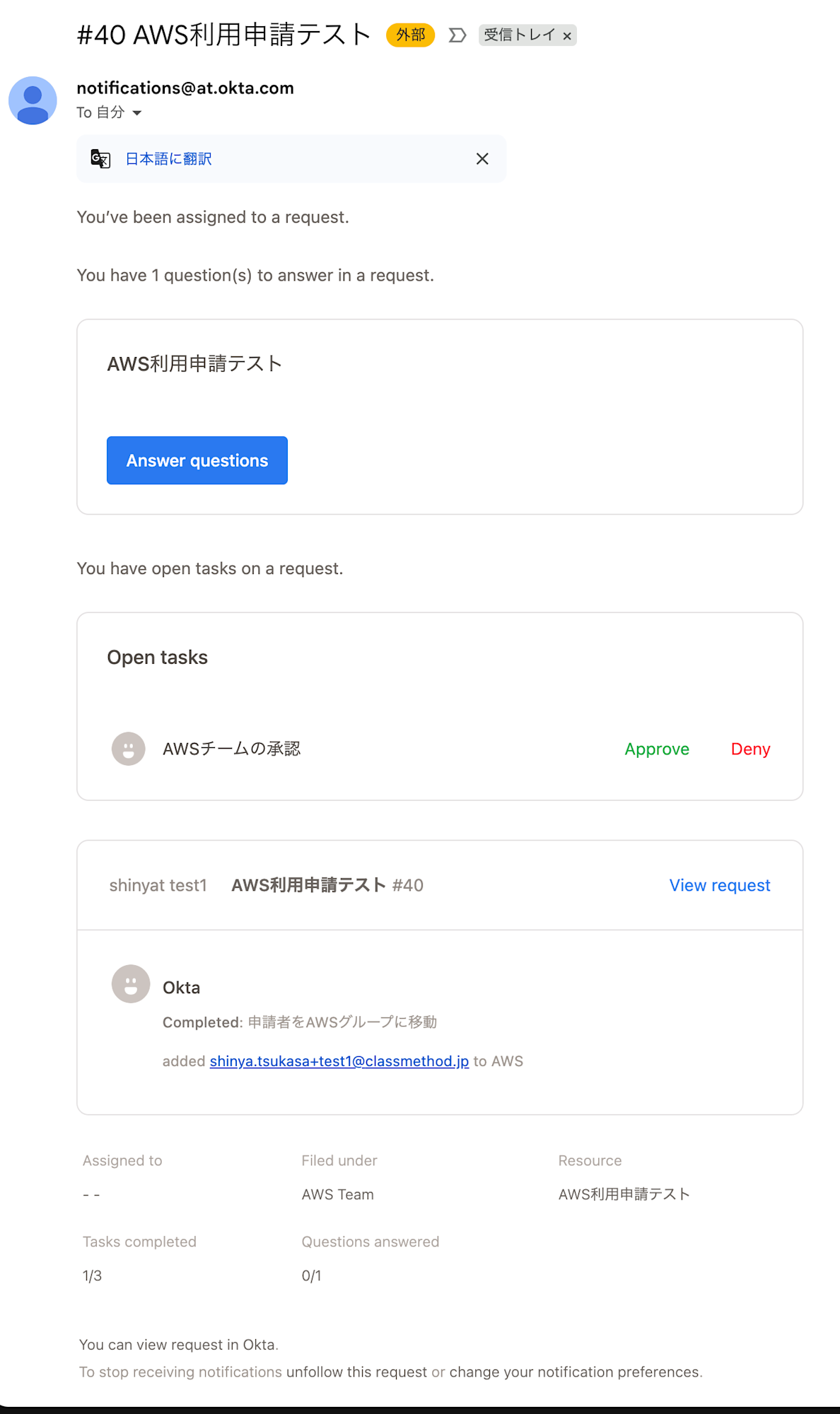

- 承認者に通知が届きます。ここは設定次第ですが、デフォルトはメールで通知されます。

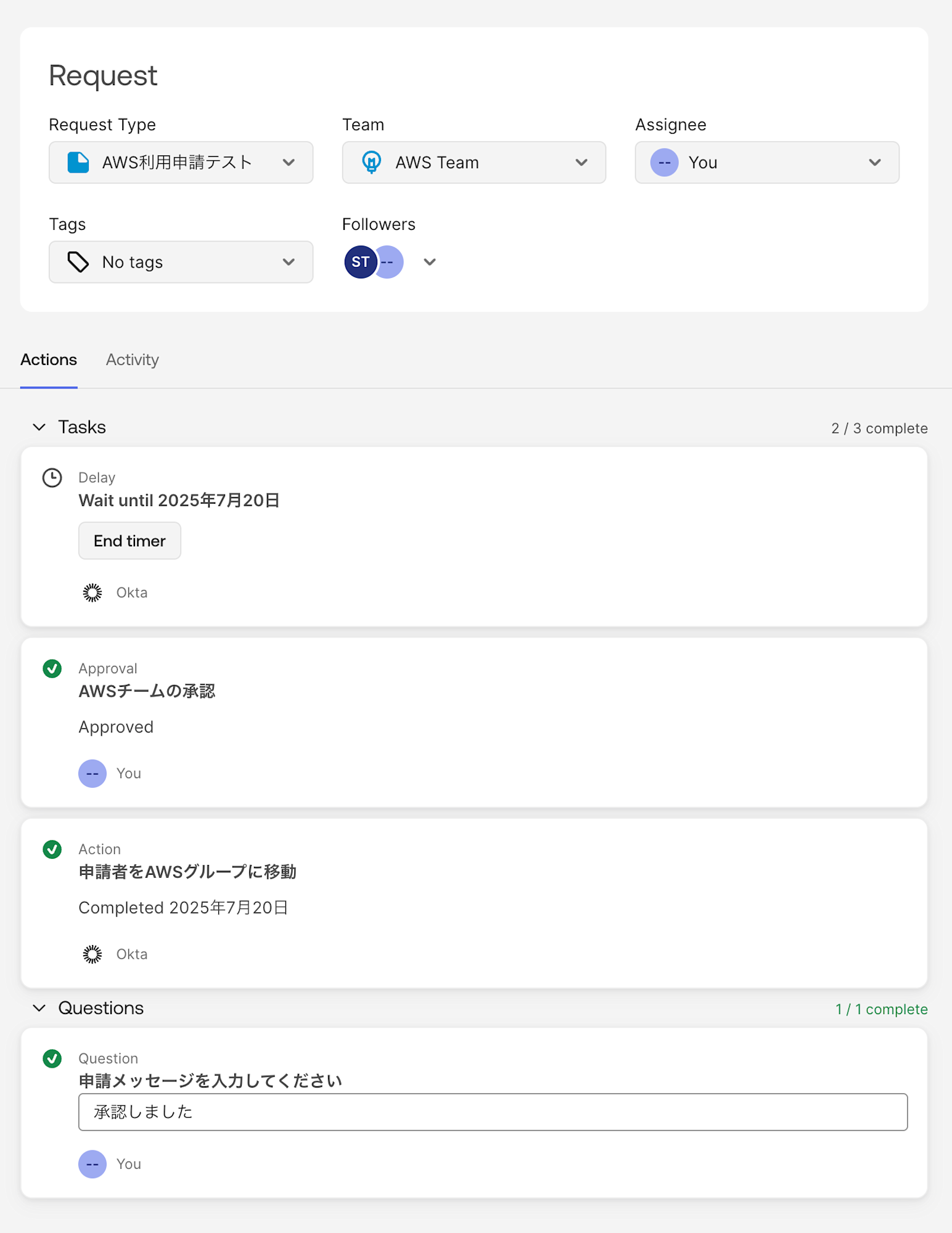

- Approveを押すと承認されたことを示す画面に遷移して、内容を確認できます。

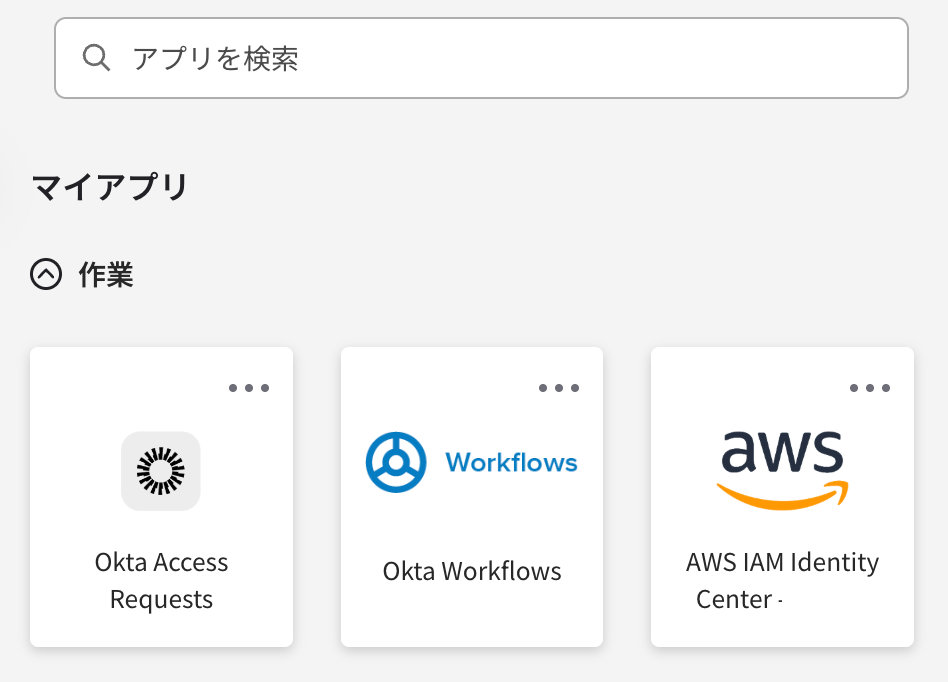

- AWSへのアクセス権が付与されました。

ユースケース2. 一時的なアクセス権限を設定

このアクセス権付与は、時間設定を設けることが出来ます。

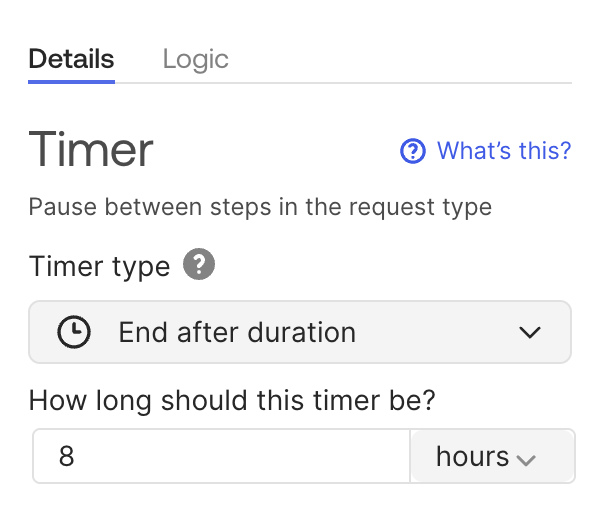

Actionに「Add a time limit」を設定

- Timeコンポーネントを設定します、今回は8時間後に自動でアクセス権をリボーク

これで、指定時間後にグループ移動がもとに戻ります。

最短は1分、最長は90日まで設定可能です(20250720時点)

さいごに

この機能を利用すると単なるアプリの利用申請だけでなく、一時的な権限昇格にも応用ができます。その本質は、利用申請にもとづくユーザーのグループ移動です。グループに設定しているアプリや権限に応じた権限制御が可能になります。