OktaのFIDO2(WebAuthn)を設定してシングルサインオンする際に生体認証でログインできるようにしてみた

この記事は公開されてから1年以上経過しています。情報が古い可能性がありますので、ご注意ください。

FIDO2(WebAuthn)とは?

FIDO2(WebAuthn)は、パスワードを使わずに安全に認証できる仕組みです。

Oktaでは、以下の認証方法を利用できます。

- セキュリティキー(YubiKey、Google Titanなど)

- 生体認証(Windows Hello、Apple Touch IDなど)

メリット

- パスワードレスで認証できる

- フィッシング耐性が向上する

- 多要素認証(MFA)としても利用可能

モチベーション

いわゆるパスキーをOktaでも導入してみようという試みです。

公式マニュアルはこちら

FIDO2(WebAuthn)の設定手順

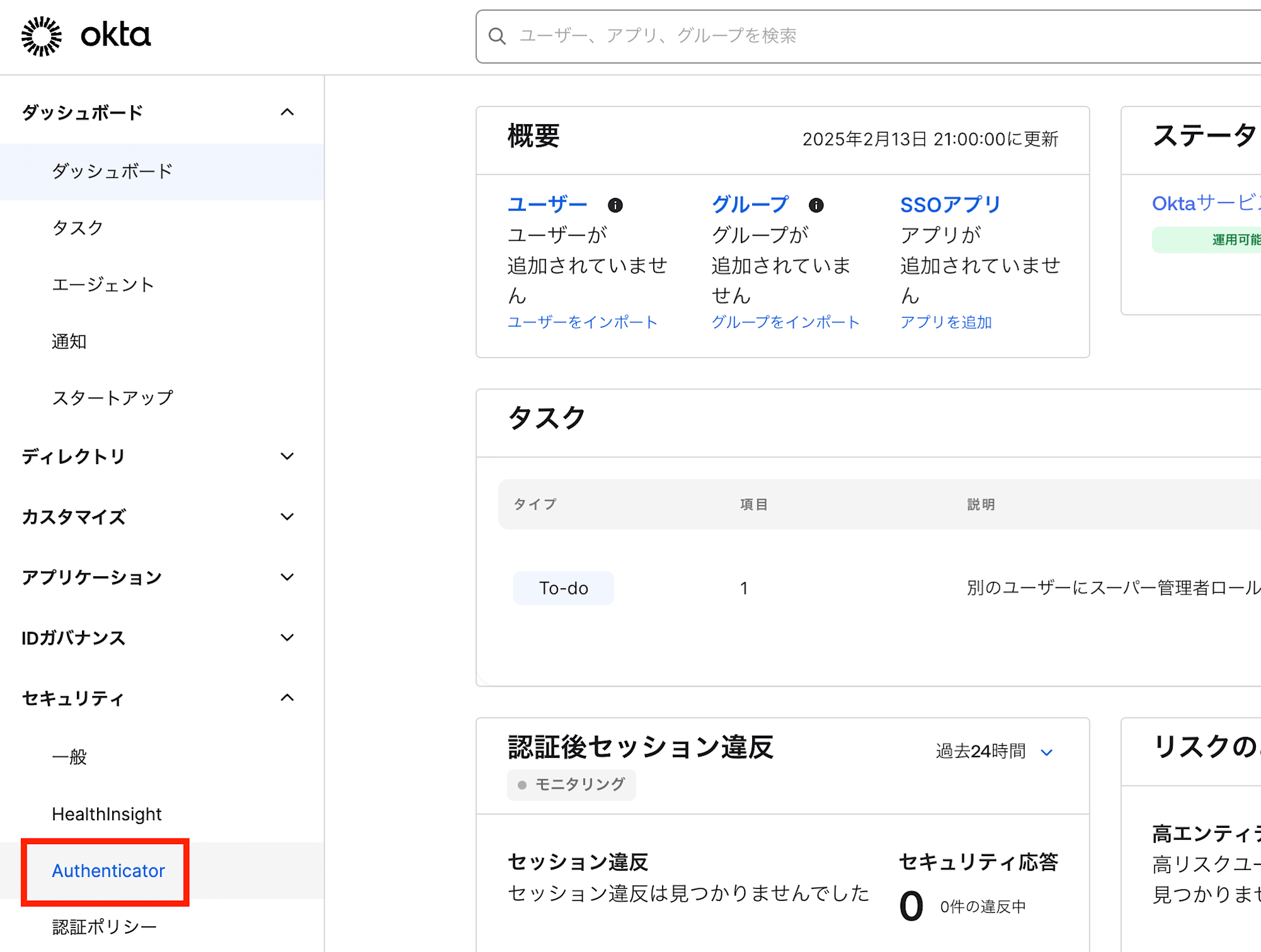

1.Okta管理コンソールにログイン

まずは Oktaの管理画面(Admin Console) にアクセスし、管理者アカウントでログインします。

- Okta Admin Console にサインイン

- Oktaは30日間のフリートライアルがあります

- [セキュリティ]→[Authenticator] に移動

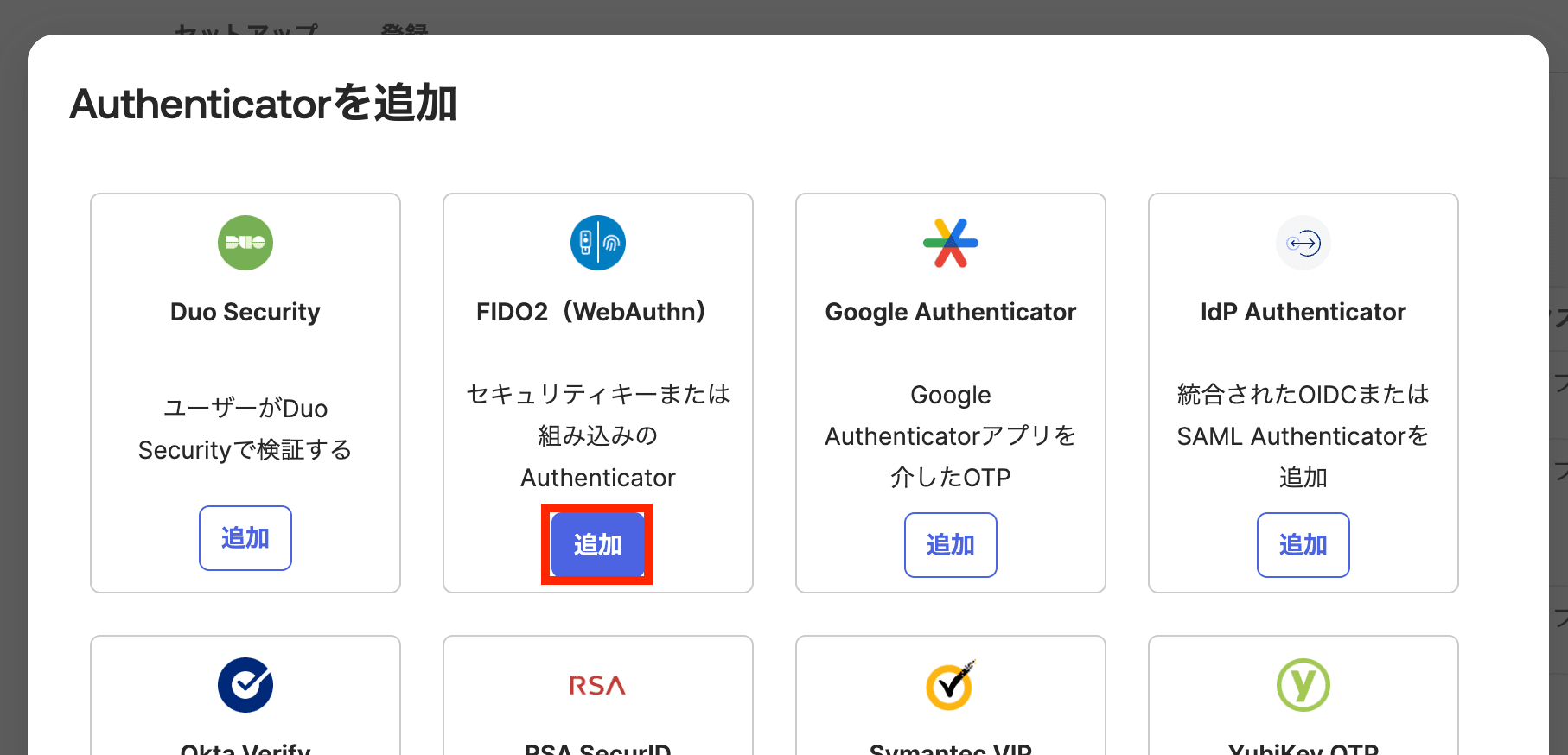

2.FIDO2(WebAuthn)を追加

次に、FIDO2(WebAuthn)をAuthenticatorとして追加します。

- [Authenticatorを追加]をクリック

- 「FIDO2(WebAuthn)」を選択し、[追加]をクリック

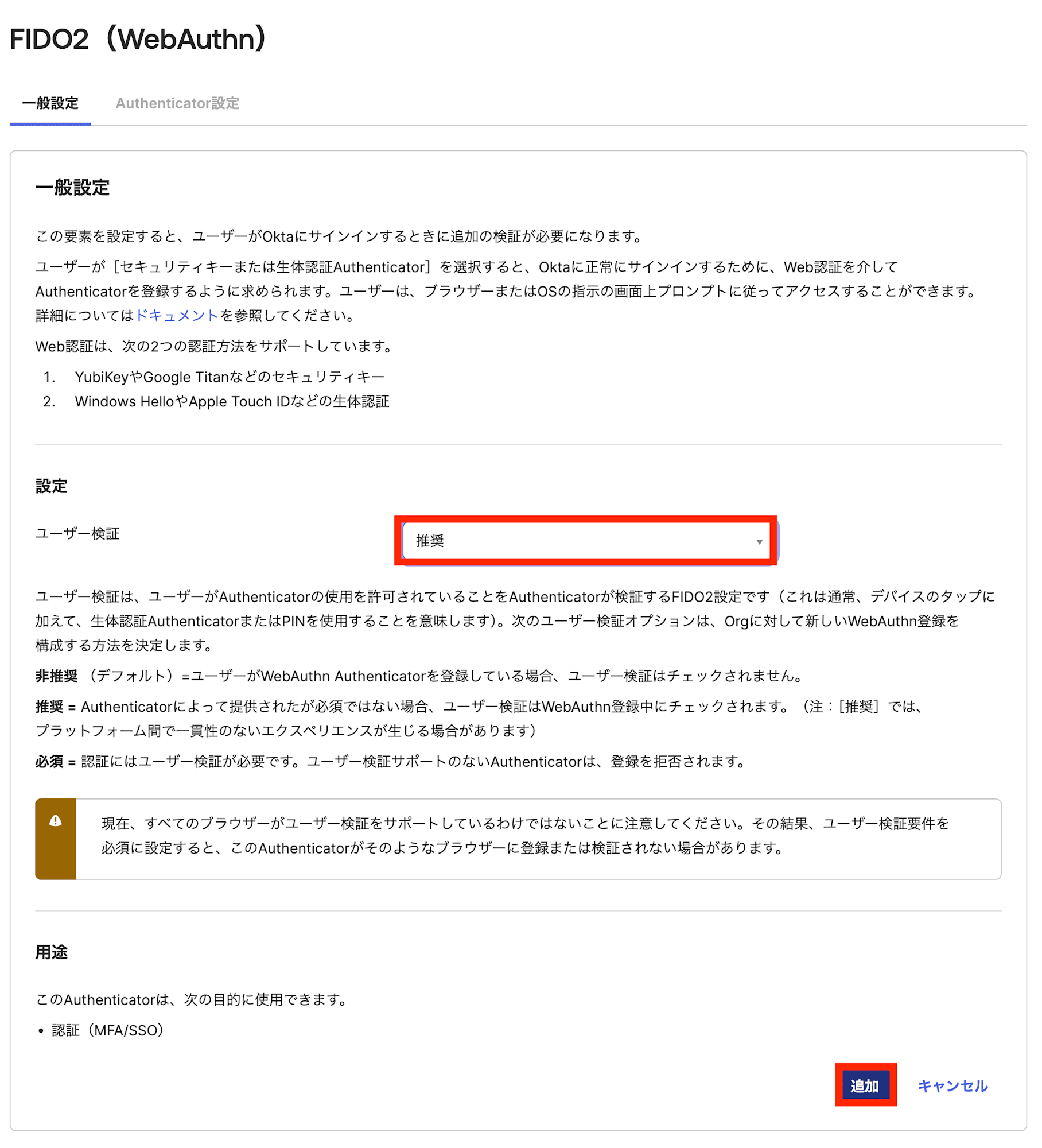

3.ユーザー検証の設定

ユーザーがFIDO2(WebAuthn)を使う際に、追加の認証(PIN入力や生体認証)を求めるかを設定できます。

これで設定完了です。

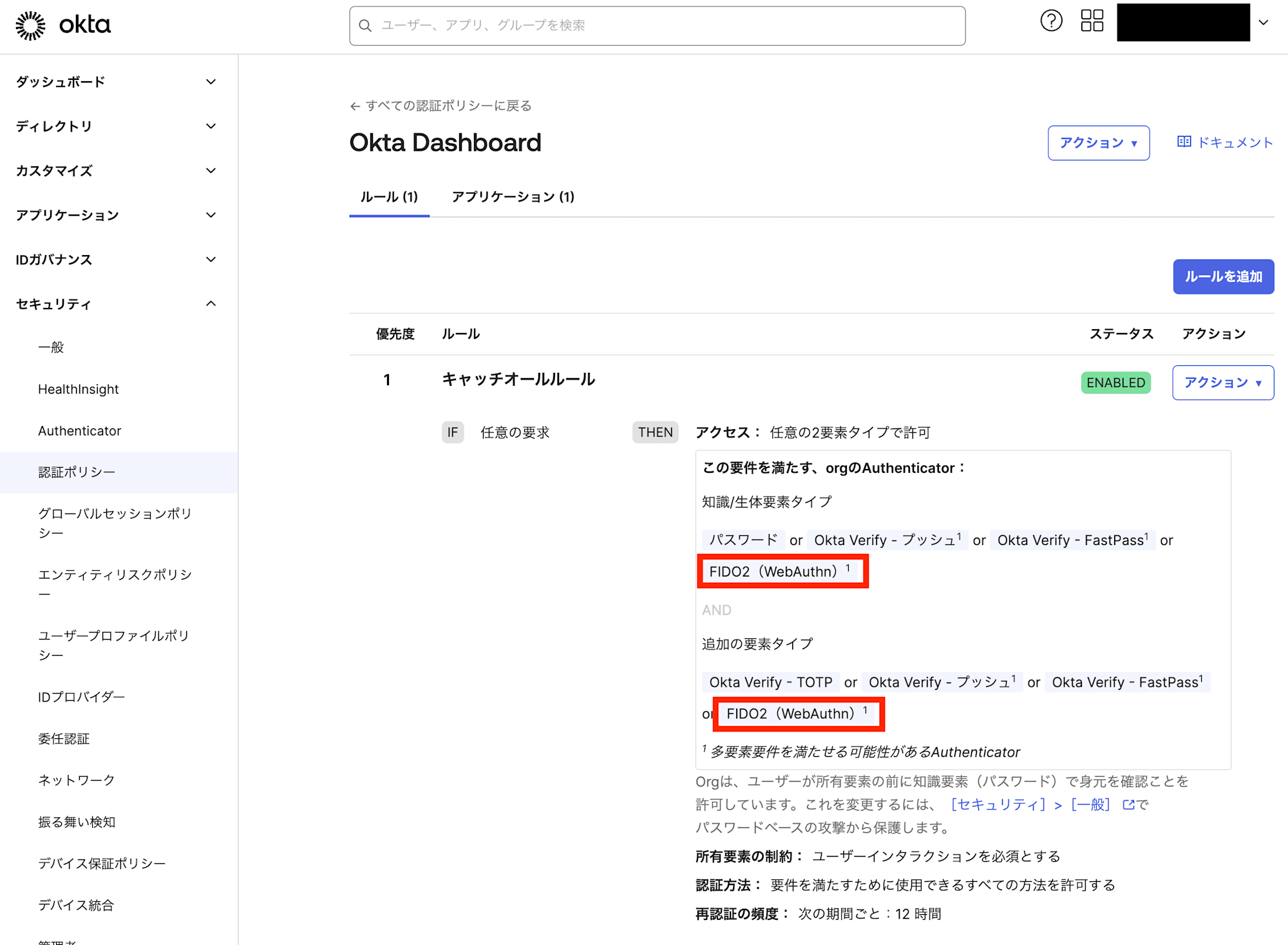

[セキュリティ]→[認証ポリシー]→[Okta Dashboard]にFIDO2(WebAuthn)が追加されています。

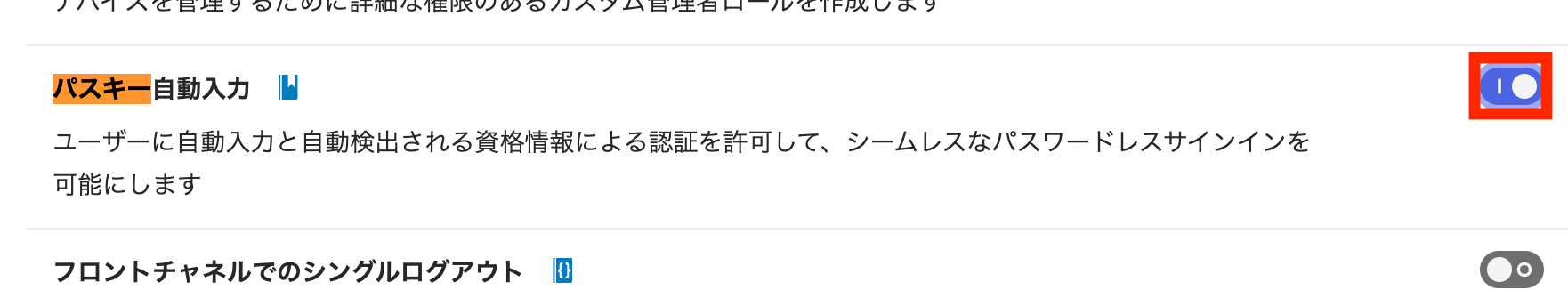

4.パスキー自動入力の設定(オプション)

パスキーを自動入力できるようにすると、サインイン時に登録済みのパスキーが表示される ようになります。

- [設定]→[機能]を選択

- 早期アクセスから[パスキー自動入力]を有効化

- [保存]をクリック

動作確認

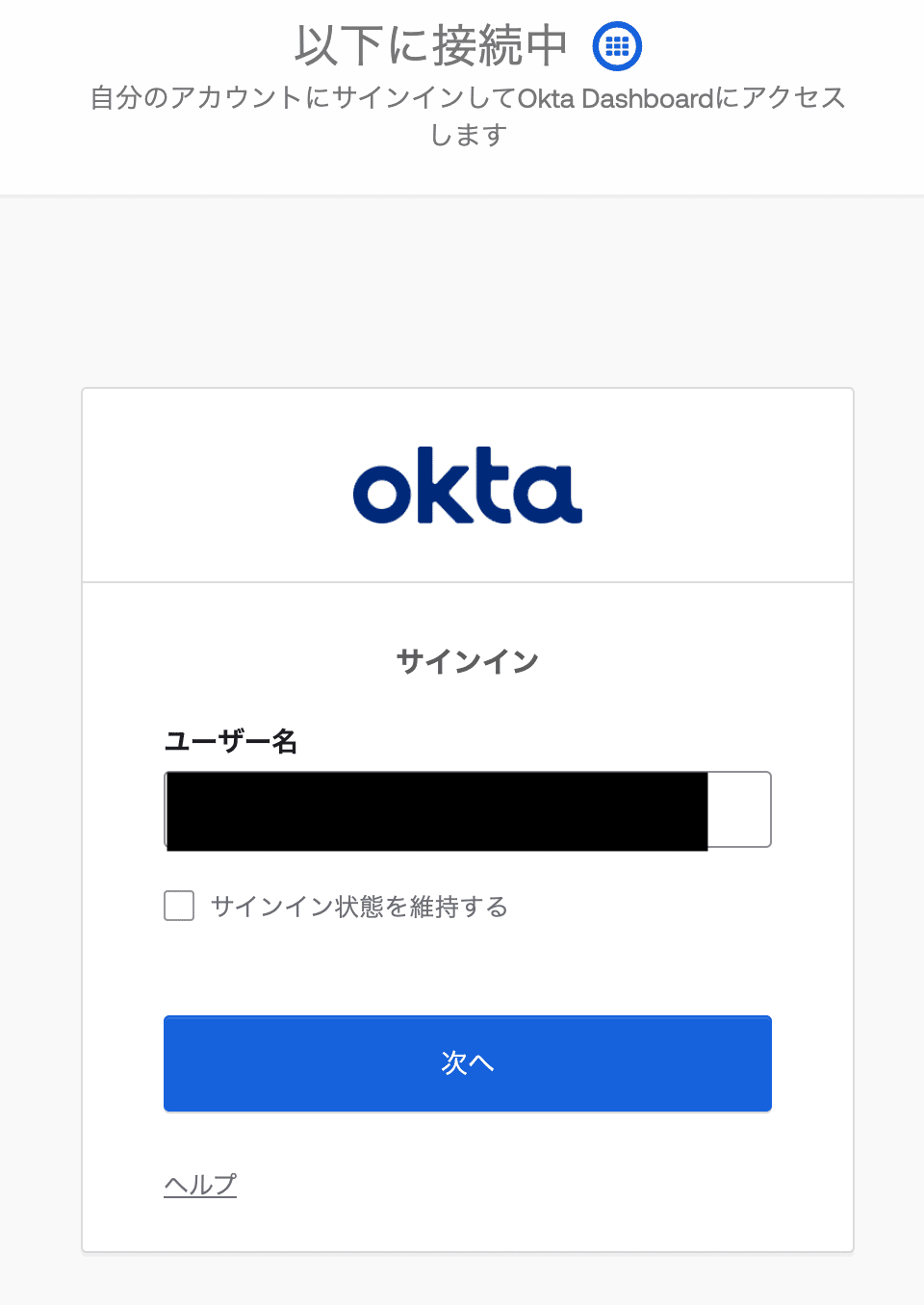

ユーザーを追加し、そのユーザーでOktaエンドユーザーダッシュボードにアクセスします。

ユーザー追加とシングルサインオンの設定方法は割愛しますが、エンドユーザーダッシュボードのURLは https://{your_domain}.okta.com/

からアクセスできます。

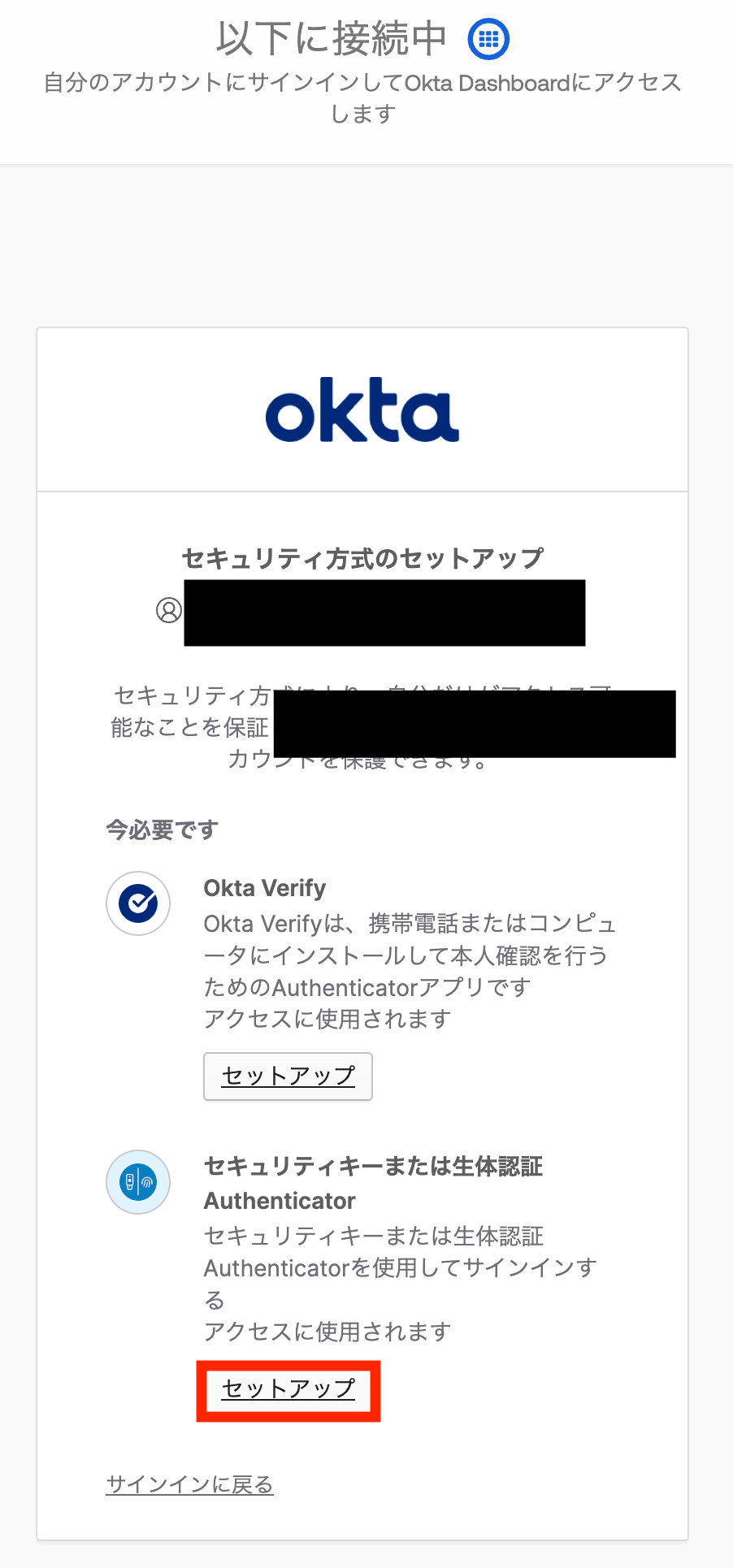

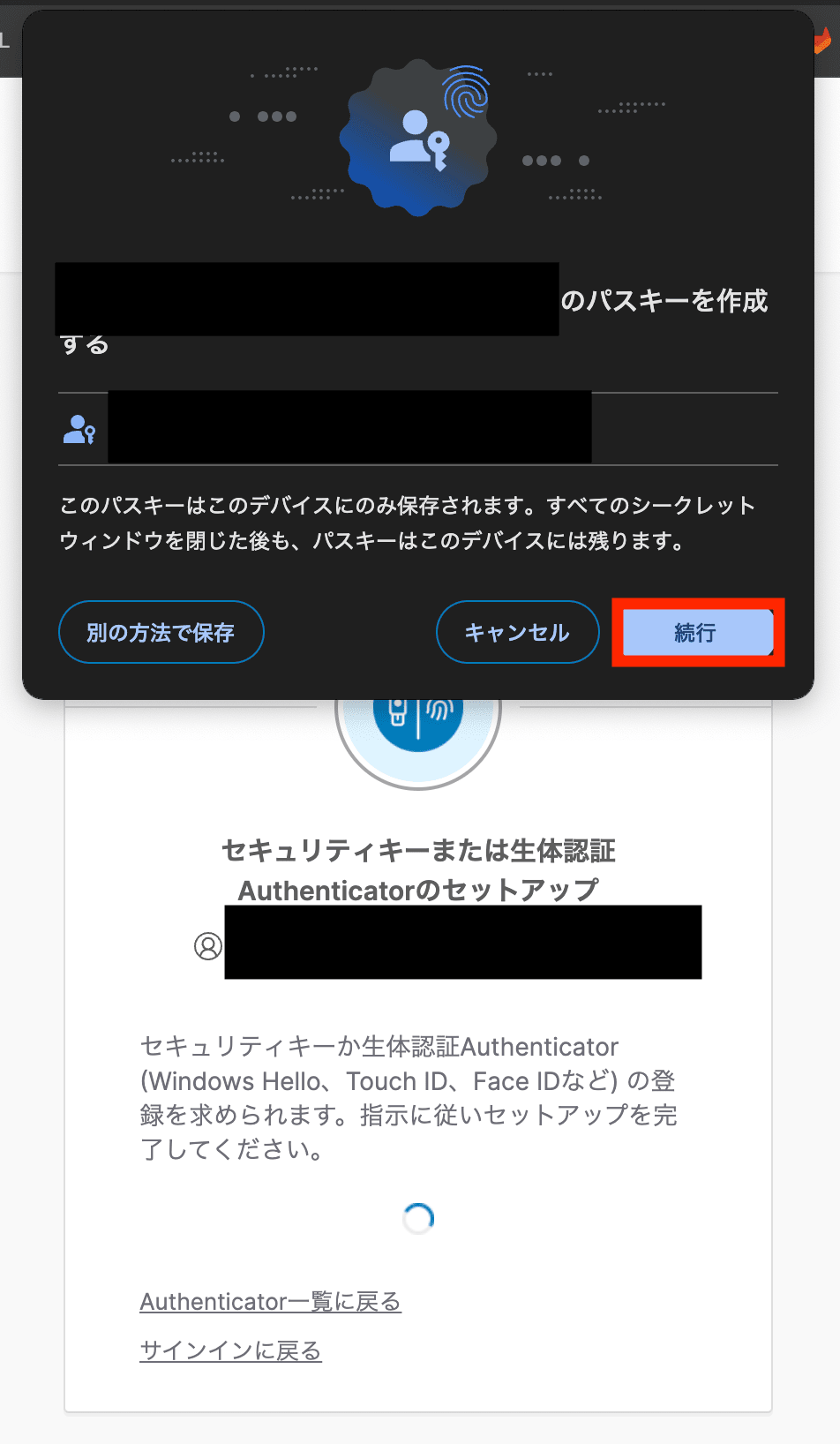

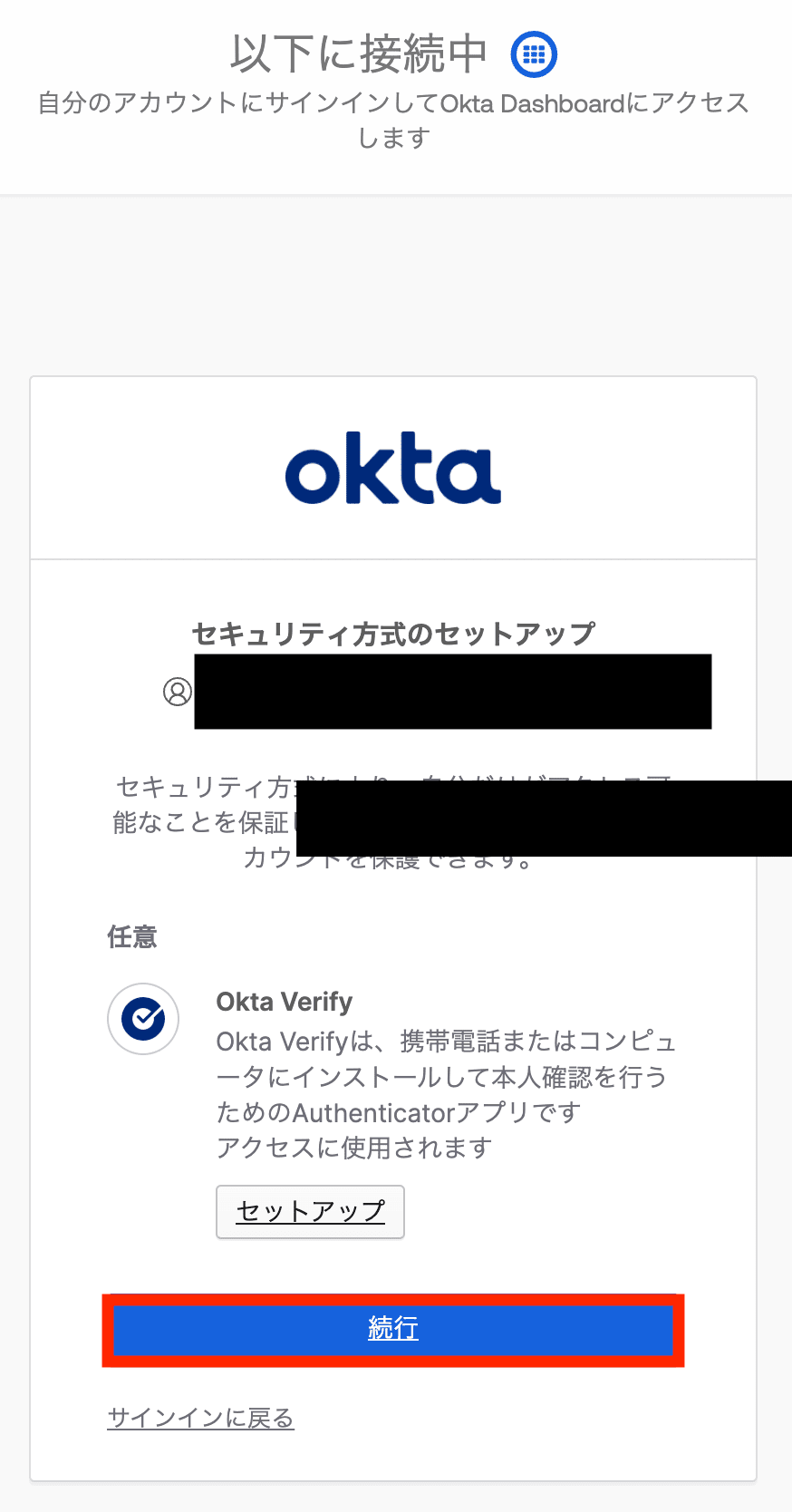

パスワード設定を完了させると次に多要素認証のセットアップが表示されます。

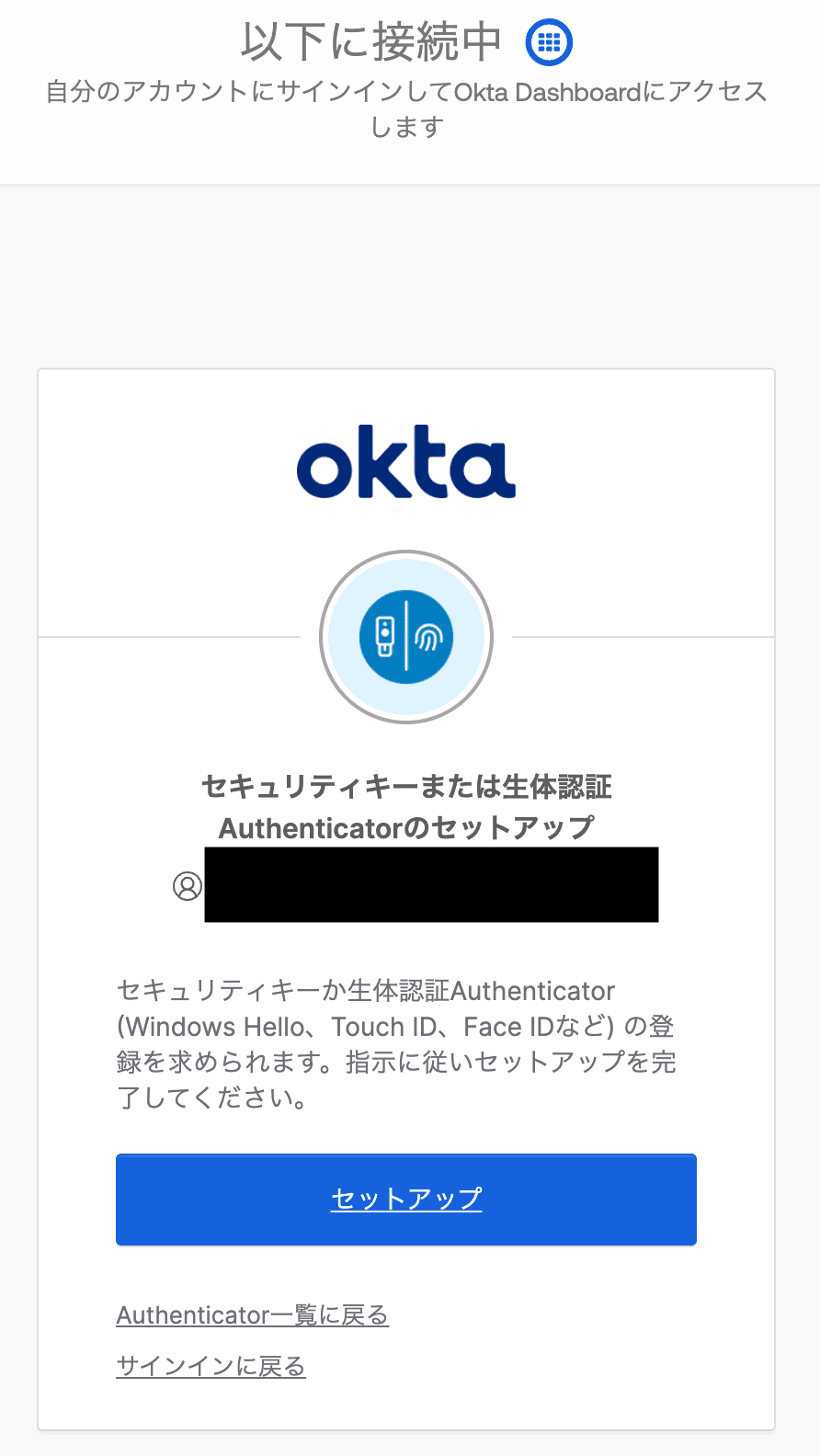

[セキュリティキーまたは生体認証Authenticator セットアップ]を選択します。

画面の指示に従ってパスキーを登録します。

設定が完了すると続行できます。

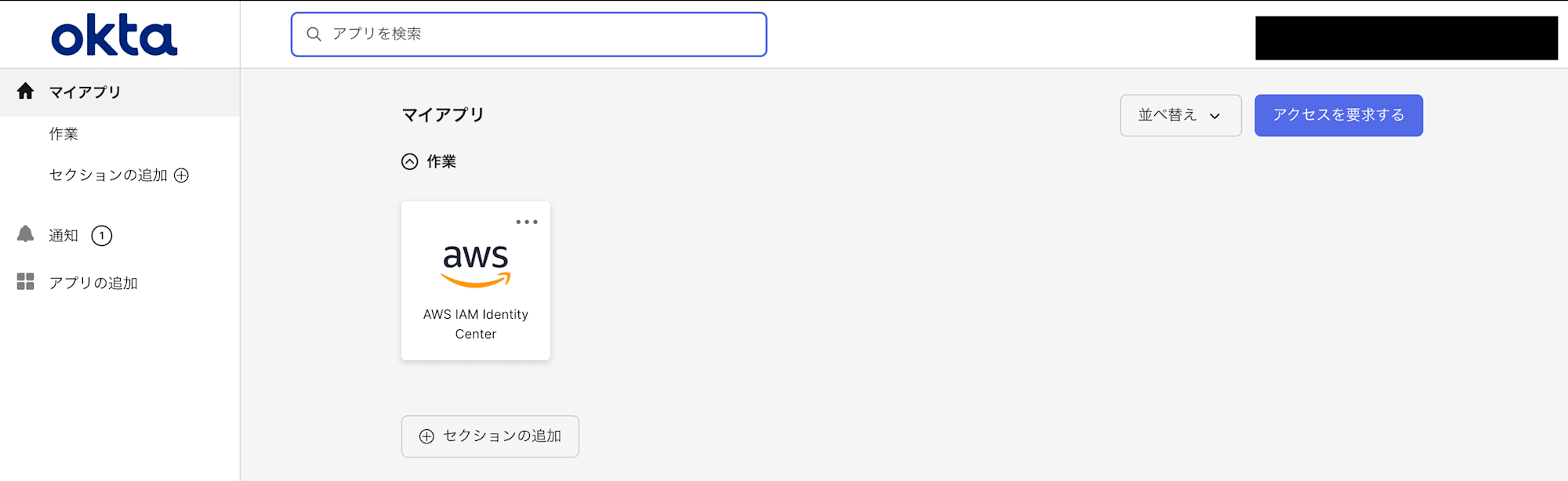

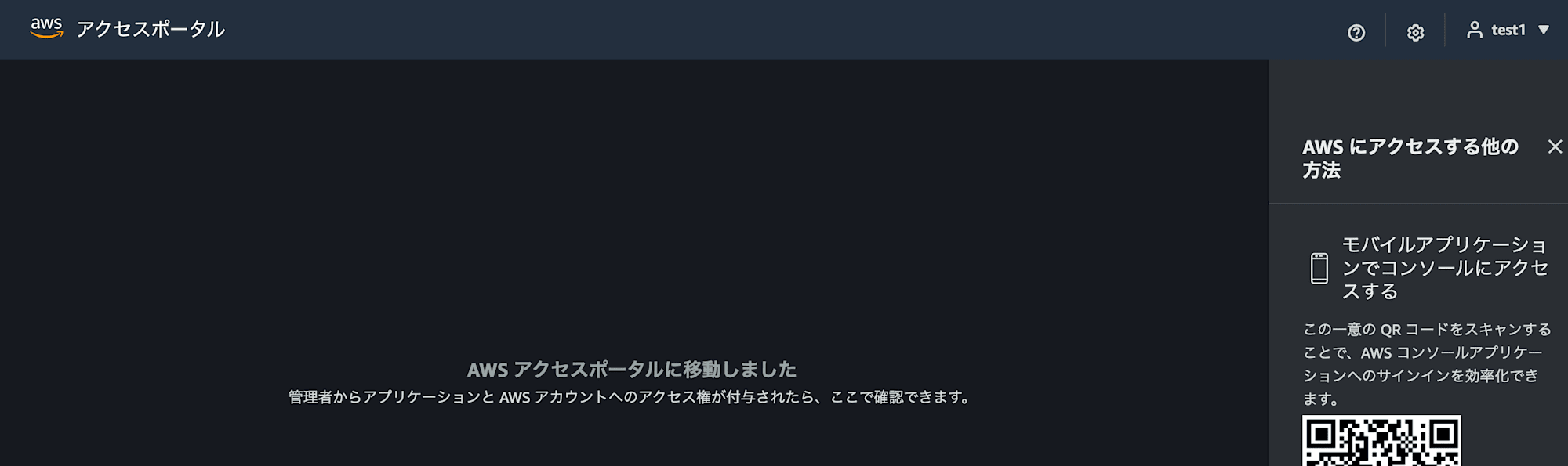

エンドユーザーダッシュボードに着地します。

AWSアイコンをクリックするとシングルサインオンができました。

注意点

- 最新のChrome(ブラウザ)を使用することを推奨

- パスキー登録だけでなく複数の認証要素(Okta VerifyやSMSなど)を設定しておくと、トラブル発生時に運用を止めずに済む