![【Security Hub修復手順】[Kinesis.3] Kinesisストリームは適切なデータ保持期間が必要です](https://images.ctfassets.net/ct0aopd36mqt/wp-thumbnail-e71a738589e583b65670923628e8b6f4/45568b9fd457506bd2f3d6fd304d4b6a/aws-security-hub?w=3840&fm=webp)

【Security Hub修復手順】[Kinesis.3] Kinesisストリームは適切なデータ保持期間が必要です

皆さん、お使いのAWS環境のセキュリティチェックはしていますか?

当エントリでは、AWS Security HubによるAWS環境のセキュリティ状況スコアリングに該当する項目についての修復手順をご紹介します。

本記事の対象コントロール

[Kinesis.1] Kinesisストリームは適切なデータ保持期間が必要です

[Kinesis.1] Kinesis streams should have an adequate data retention period

前提条件

本記事はAWS Security Hubで「AWS基礎セキュリティのベストプラクティススタンダード」を利用されている方向けの内容となります。

AWS Security Hubの詳細についてはこちらのブログをご覧ください。

対象コントロールの説明

本コントロールは、Amazon Kinesis Data Streams(以下、KDS)のデータ保持期間が指定された時間枠以上であるかをチェックします。

データ保持期間が指定時間未満の場合、このコントロールは失敗と判定します。

データ保持期間のカスタムパラメータを指定しない場合、Security Hub のデフォルト値は 168 時間(7日)です。有効な範囲は 24~8,760 時間です。

KDS は、データレコードを順序付けられたシーケンスとして管理し、リアルタイムでの書き込み・読み取りを前提としています。

データレコードはシャードに一時的に保存され、レコードが追加されてからアクセスできなくなるまでの期間を「保持期間」と呼びます。

保持期間を短縮すると、新しい保持期間よりも古いレコードはアクセス不能になるため、設定変更には注意が必要です。

一方で、例えば保持期間を 24 時間から 48 時間に延長すると、24 時間前に追加されたレコードはさらに 24 時間利用可能になります。

KDS の保持期間については、プロジェクトごとに定められたデータ保持ポリシーに基づき、適切な対応方針を検討してください。

修復手順

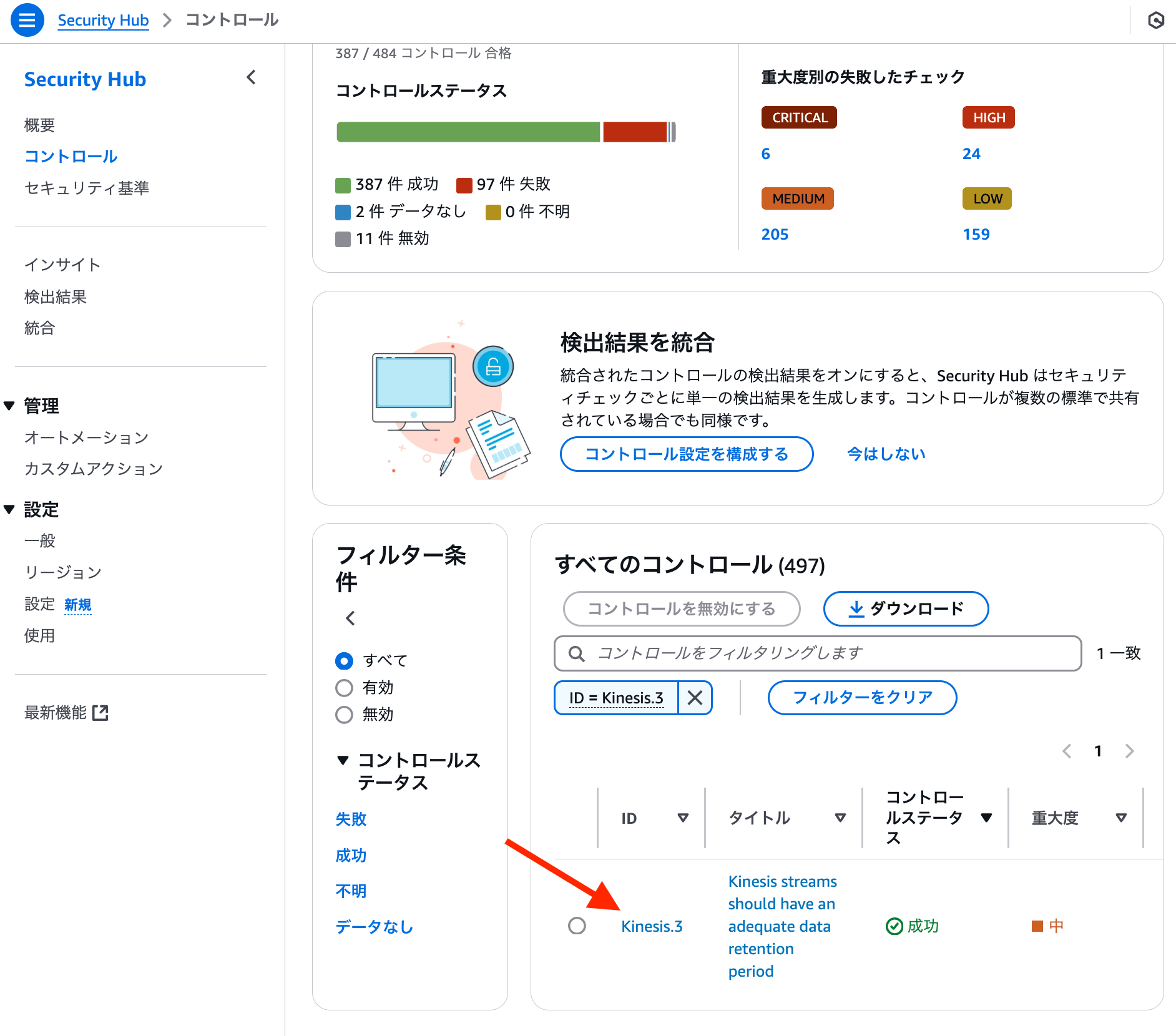

1 コントロールの確認方法

- AWSマネージメントコンソールにログインし、AWS 基礎セキュリティのベストプラクティス v1.0.0にて、「Kinesis.3」を検索し、タイトルを選択します。

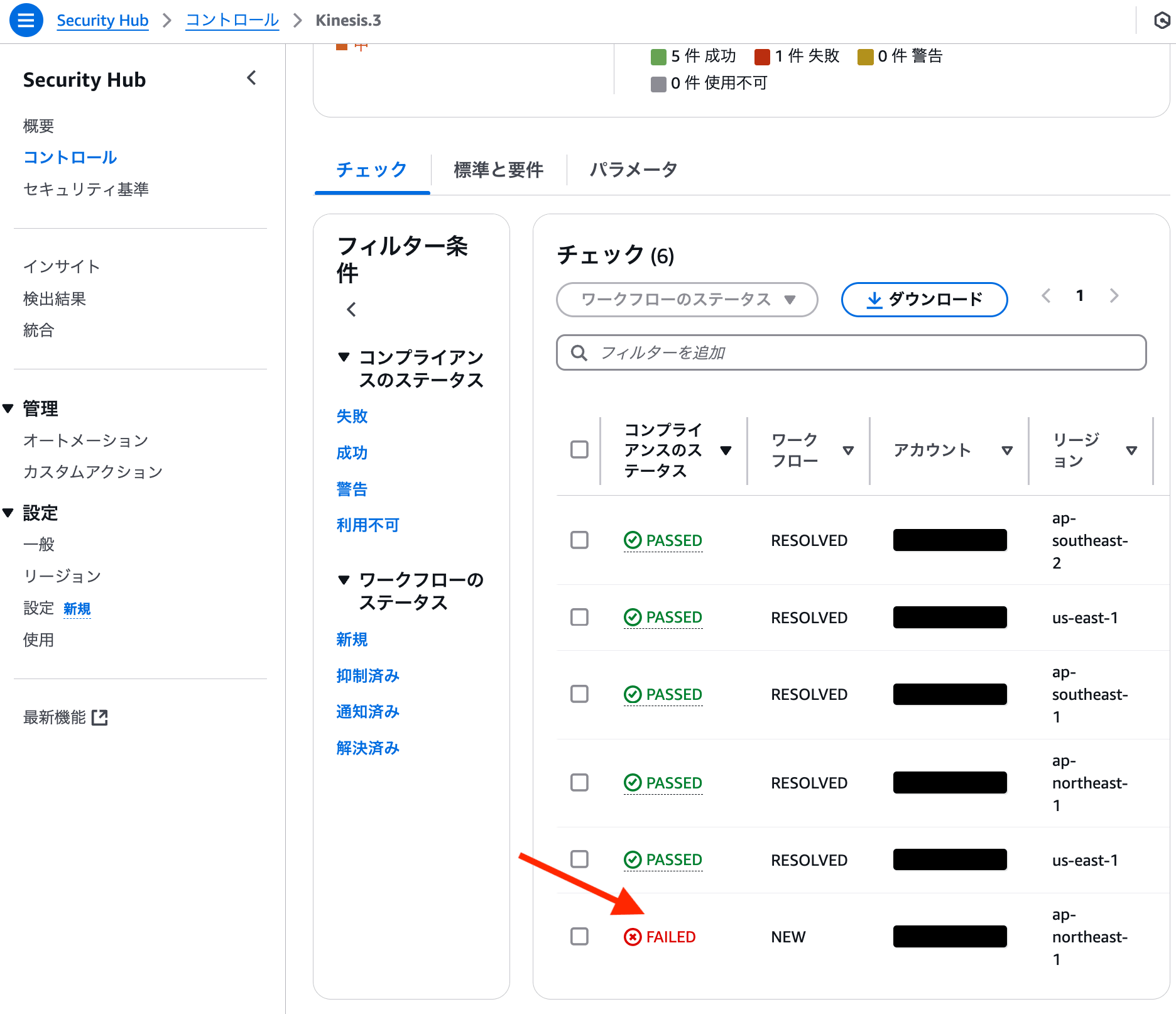

- リソースの欄から失敗が確認できます。

2 ステークホルダーに確認

ステークホルダー(リソースの作成者や管理している部署などの関係者)に以下の点を確認します。

- データストリームの保持期間を変更してよいか

- 対応しない場合は、その理由を確認し、Security Hubで当該コントロールを「抑制済み」に設定します。

また、保持期間のパラメータを変更することで、コントロールを成功させることも可能です。

Security Hubの「Kinesis.3」のパラメータタブから、保持期間の設定を変更できます。

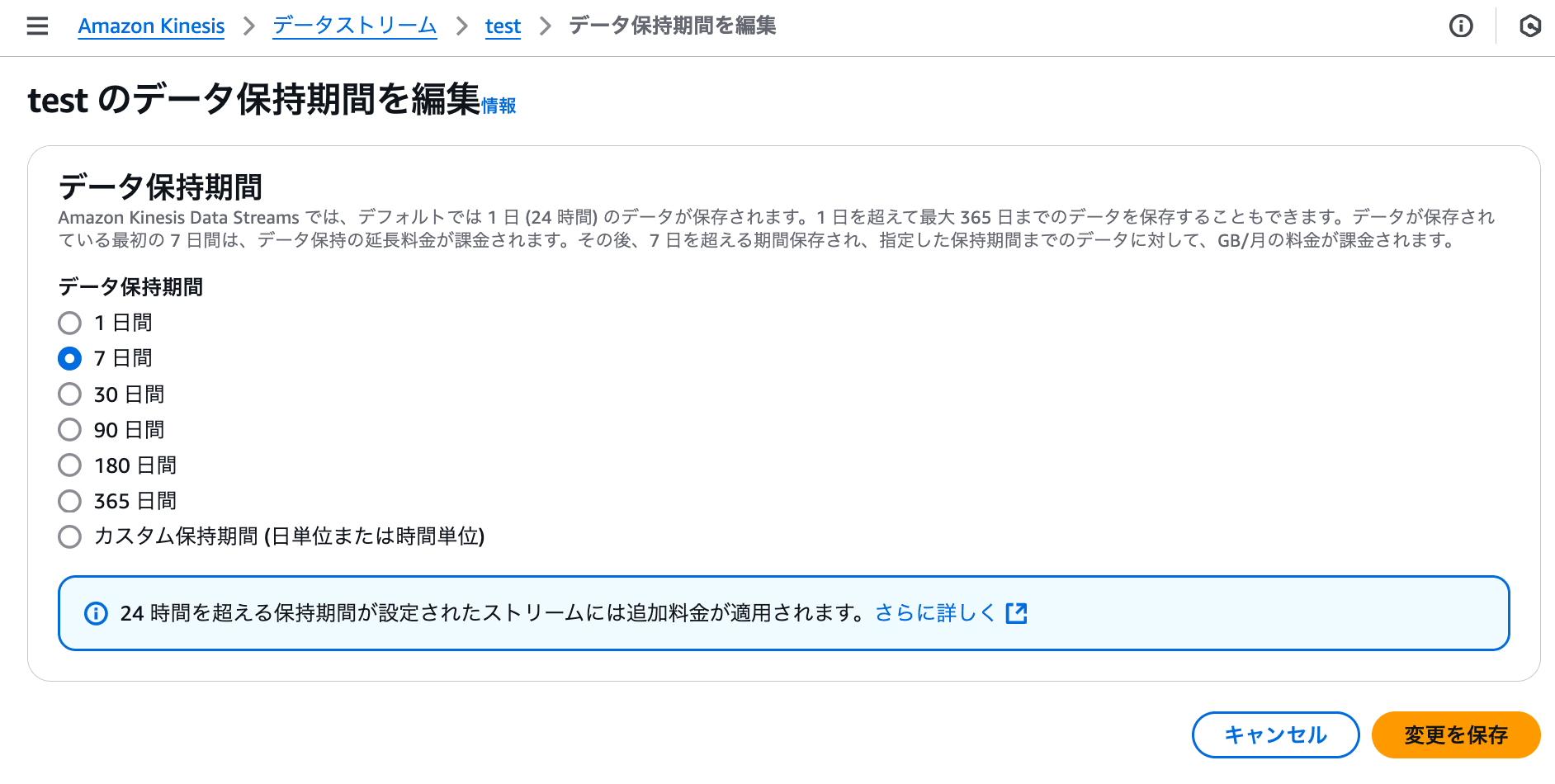

3 保持期間を変更する

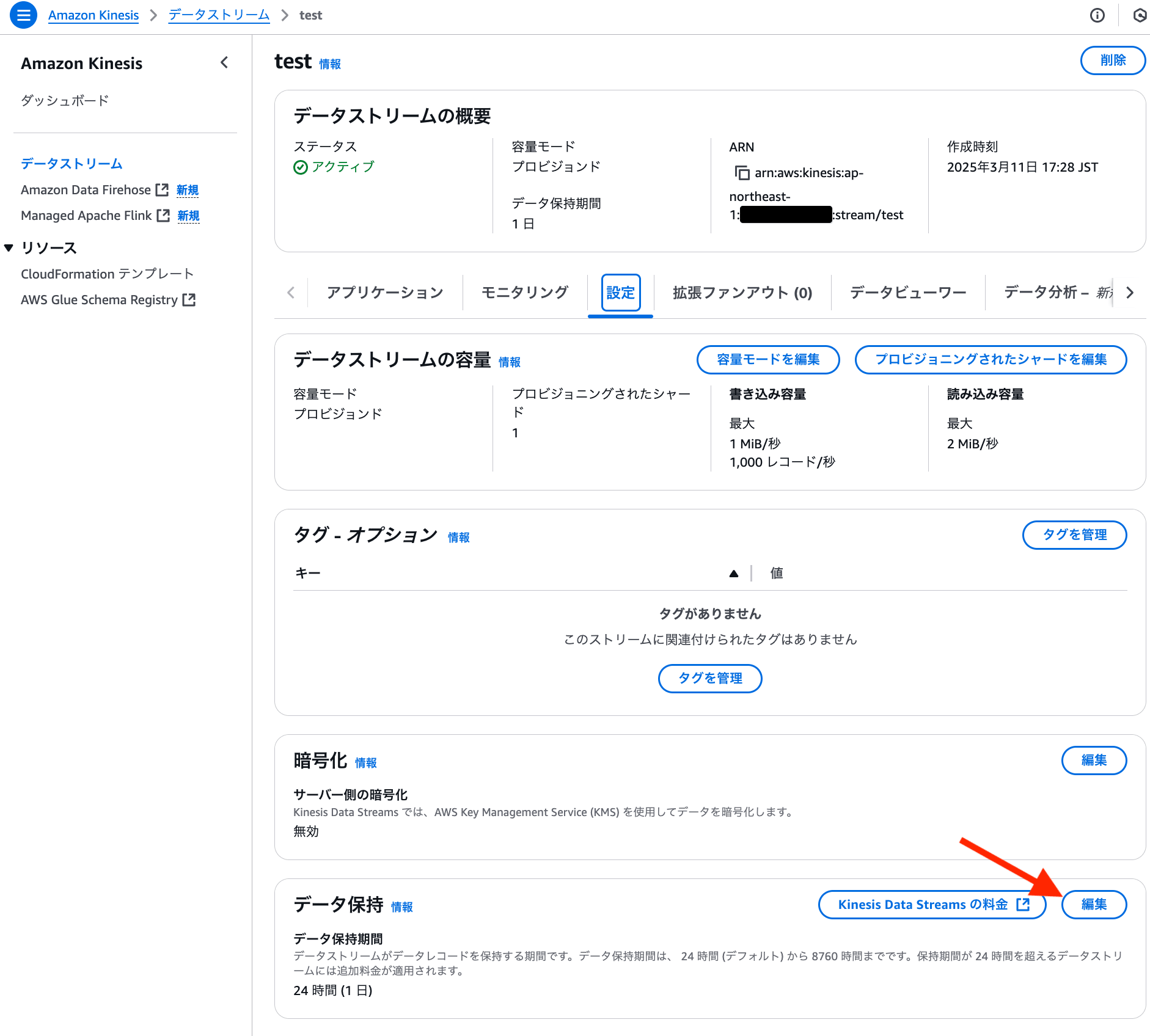

今回は、既存のデータストリームの保持期間を24時間から7日間(168時間)に変更します。

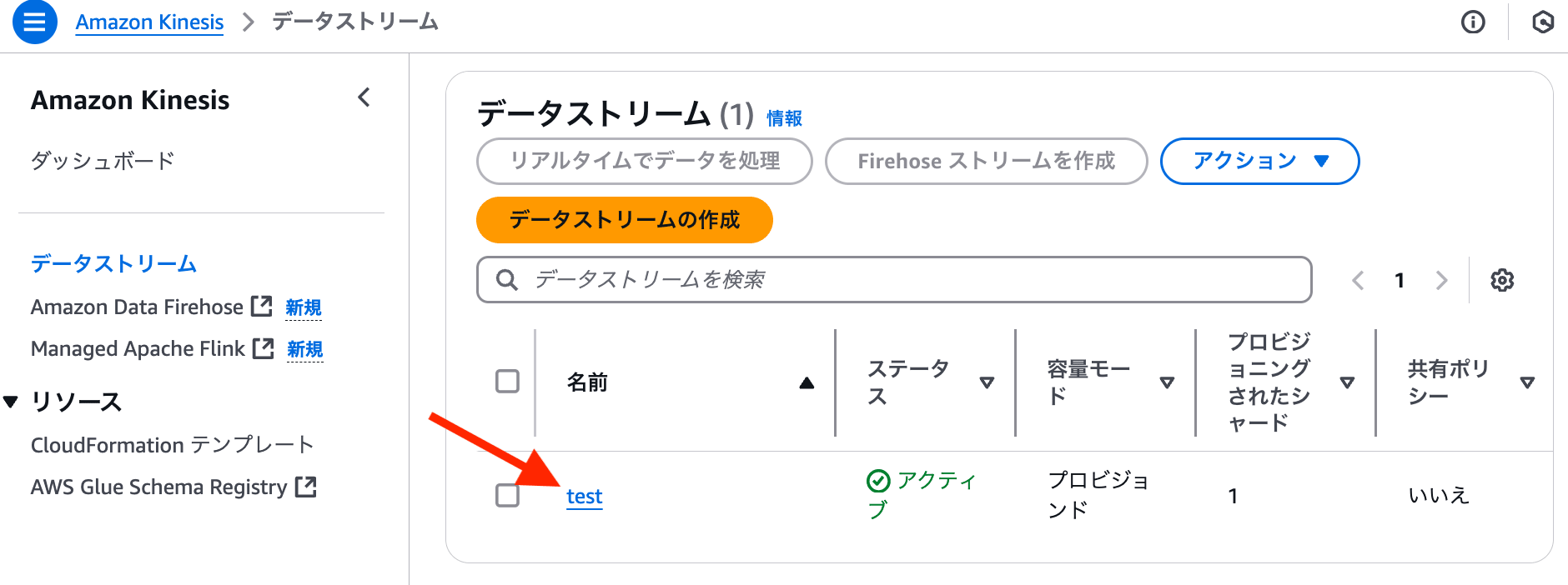

- 既存のデータストリームを選択します。

- [データ保持]を編集します。

- 7日間(168時間)に変更します。

これで保持期間の設定変更が完了です。

最後に

今回は、AWS Security HubによるAWS環境のセキュリティ状況スコアリングに該当する項目についての修正手順をご紹介しました。

コントロールを修正して、お使いのAWS環境のセキュリティをパワーアップさせましょう!

最後までお読みいただきありがとうございました!どなたかのお役に立てれば幸いです。