![【Security Hub修復手順】[ SSM.1 ] EC2 インスタンスは、AWS Systems Manager で管理する必要があります](https://images.ctfassets.net/ct0aopd36mqt/wp-thumbnail-e71a738589e583b65670923628e8b6f4/45568b9fd457506bd2f3d6fd304d4b6a/aws-security-hub?w=3840&fm=webp)

【Security Hub修復手順】[ SSM.1 ] EC2 インスタンスは、AWS Systems Manager で管理する必要があります

この記事は公開されてから1年以上経過しています。情報が古い可能性がありますので、ご注意ください。

皆さん、お使いのAWS環境のセキュリティチェックはしていますか?

当エントリでは、AWS Security HubによるAWS環境のセキュリティ状況スコアリングに該当する項目についての修復手順をご紹介します。

本記事の対象コントロール

[SSM.1] EC2 インスタンスは、AWS Systems Manager で管理する必要があります

[SSM.1] Amazon EC2 instances should be managed by AWS Systems Manager

前提条件

本記事はAWS Security Hubで「AWS基礎セキュリティのベストプラクティススタンダード」を利用されている方向けの内容となります。

AWS Security Hubの詳細についてはこちらのブログをご覧ください。

対象コントロールの説明

本コントロールは、EC2インスタンスがAWS Systems Manager(SSM)によって適切に管理(マネージドインスタンス化)されているかを確認します。

SSMによる管理が行われていない(アンマネージド状態の)EC2インスタンスは、コントロールチェックで失敗と判定されます。

本コントロールの成功と失敗のパターンは以下の通りです。

| インスタンスの状態 | SSMエージェントの状態 | コントロール結果 |

|---|---|---|

| 稼働中 | 動作中 | 成功 |

| 稼働中 | 停止中 | 失敗 |

| 稼働中 | 未インストール | 失敗 |

| 停止中 | インストール済み | 成功 |

| 停止中 | 未インストール | 失敗 |

EC2インスタンスが停止状態であっても、SSMエージェントが正しくインストールされている場合は、マネージドインスタンスとして評価されます。

マネージドインスタンス化には、以下のようなメリットがあります。

-

セキュアなリモートアクセス

- セッションマネージャーを使用し、Webブラウザから直接OSに接続できます

- 踏み台サーバーの構築・運用が不要になります

-

一元的なパッチ管理

- パッチマネージャーでOSやアプリケーションのパッチを統合管理できます

- パッチの適用状況を一括で把握・制御できます

-

運用管理の効率化

- State Managerで定常的なタスクを自動化できます

- Run Commandで複数のEC2インスタンスに対して一括でコマンドを実行できます

本番環境においては、セキュリティやオペレーションの観点から、SSMによる一元管理を推奨します。

修復手順

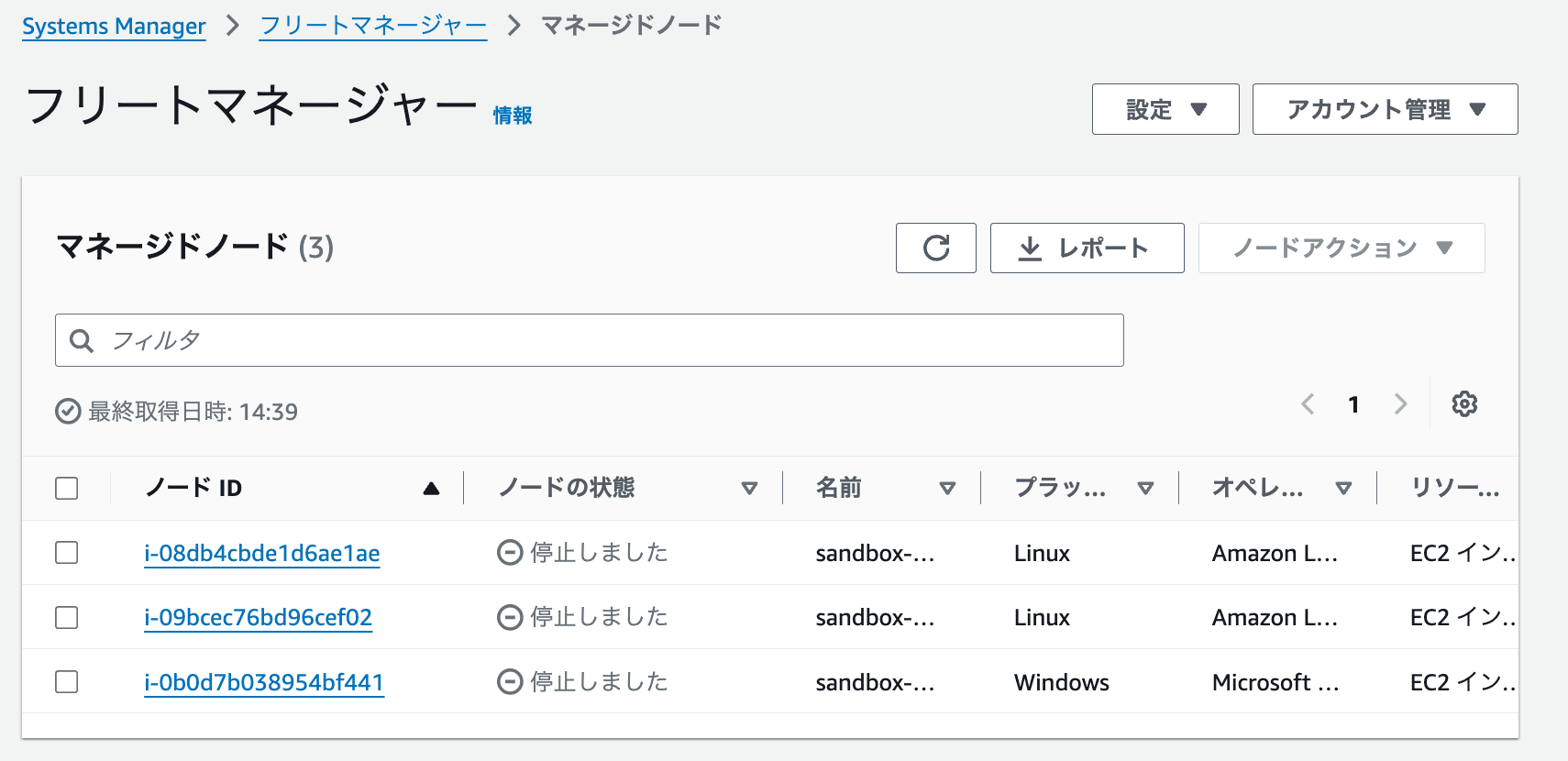

1 コントロールの確認方法

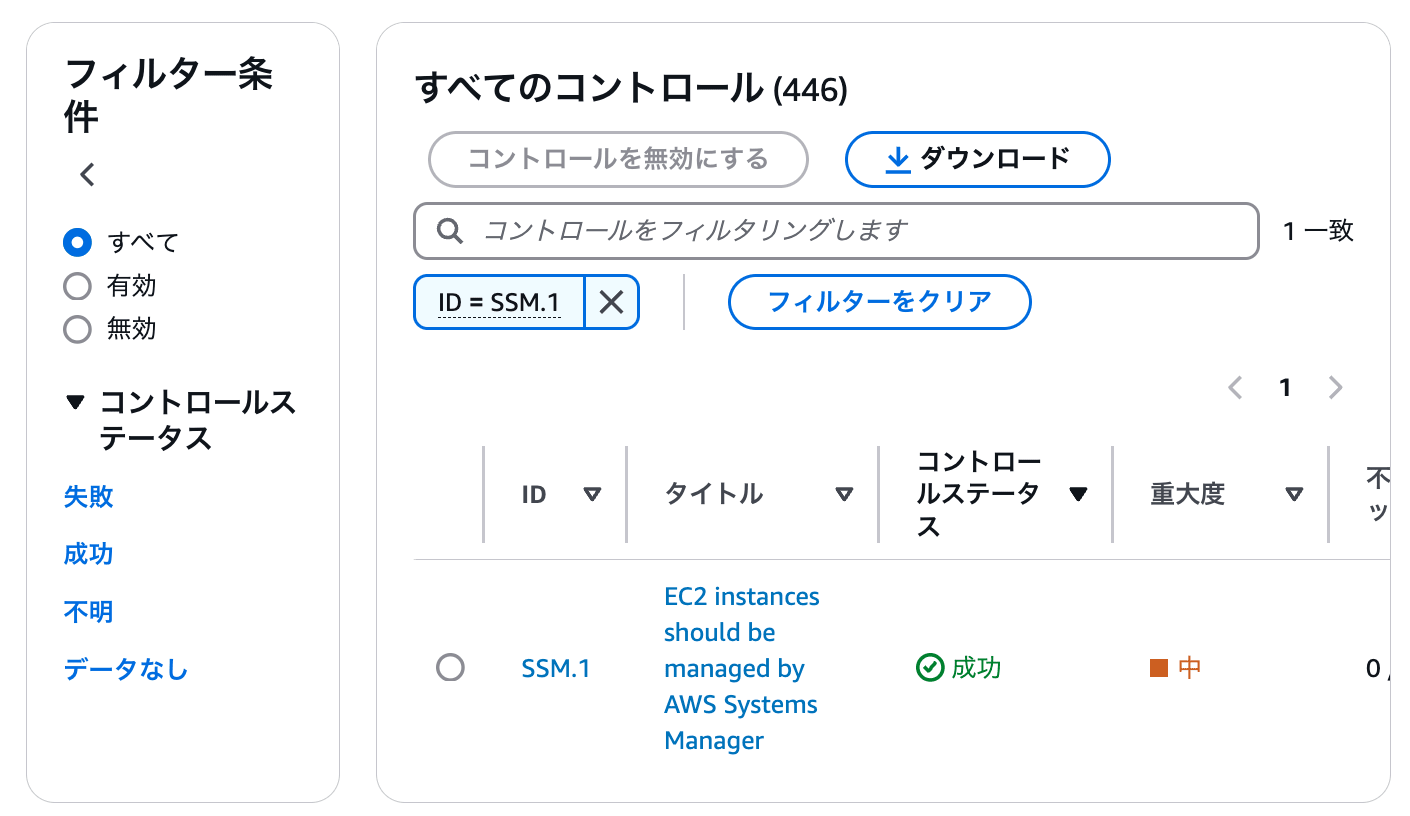

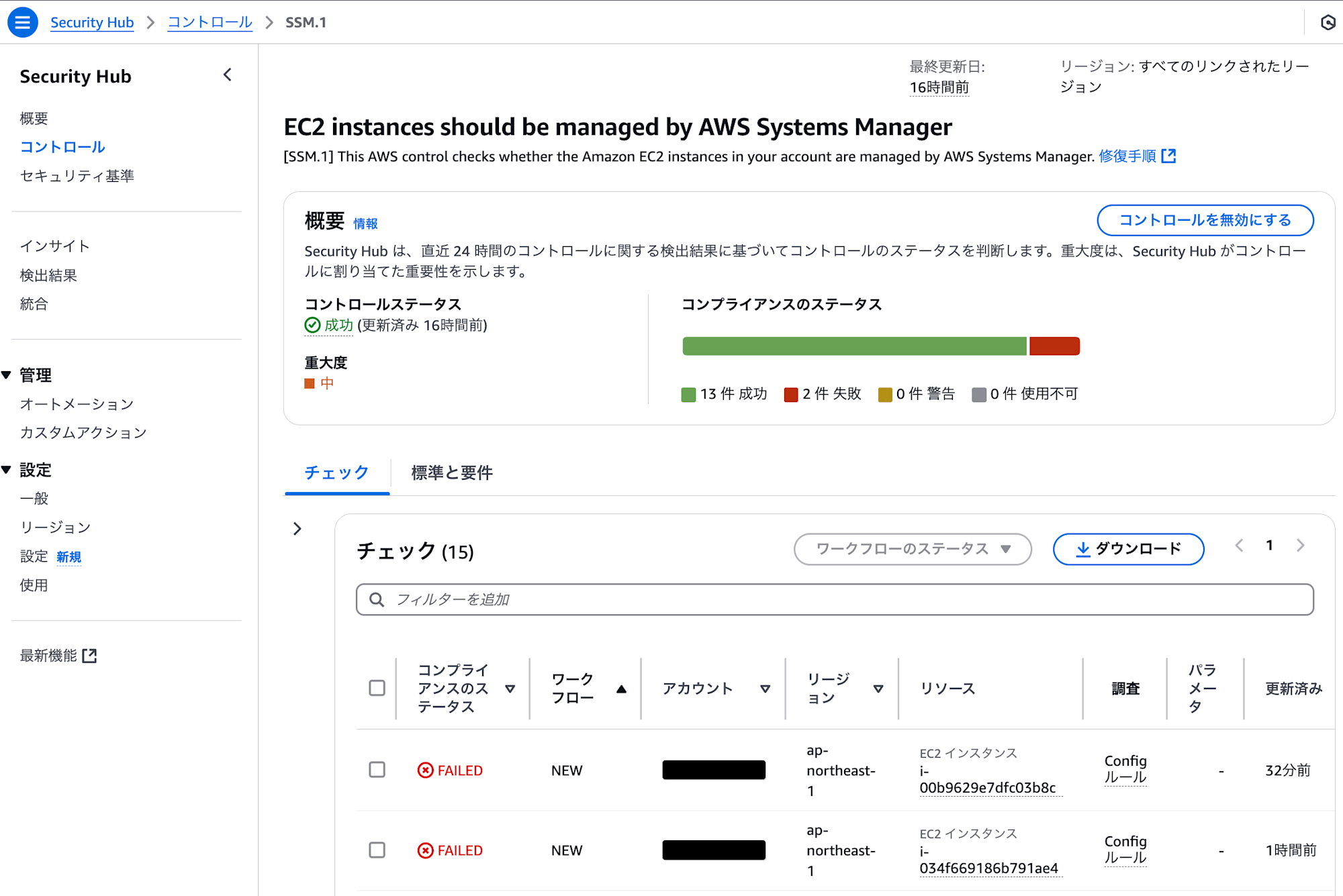

- AWSマネージメントコンソールにログインし、AWS 基礎セキュリティのベストプラクティス v1.0.0にて、「SSM.1」を検索し、タイトルを選択します。

- リソースの欄から失敗が確認できます。

2 ステークホルダーに確認

ステークホルダー(リソースの作成者や管理している部署などの関係者)に以下の点を確認します。

- マネージドインスタンス化してよいか

- 対応しない場合は、その理由を確認し、Security Hubで当該コントロールを「抑制済み」に設定します。

3 マネージドインスタンス化する

マネージドインスタンス化には、以下の条件を満たす必要があります。

- EC2インスタンスに適切なインスタンスプロファイルを設定

- EC2インスタンスからSSMへの通信経路の確保

- SSMエージェントのインストールと設定

詳細な要件については、以下のドキュメントをご参照ください。

- https://docs.aws.amazon.com/ja_jp/systems-manager/latest/userguide/troubleshooting-ssm-agent.html

- https://dev.classmethod.jp/articles/tsnote-support-ssm-001/

マネージドインスタンス化の実現方法として、従来はEC2インスタンスにインスタンスプロファイルを設定する必要がありましたが、SSMクイックセットアップのDefault Host Management Configurationを利用することで、アカウントや組織全体で設定が不要になりました。

SSM統合エクスペリエンスを有効化すると、組織内の全EC2インスタンスの管理状態(マネージド/アンマネージド)を一元的に把握できます。

有効化した場合、本コントロールが失敗したアンマネージドインスタンスの原因の確認や是正が可能ですので、利用をご検討ください。

私の場合、上記の対応後、EC2インスタンスが停止している場合でも、一度起動するとマネージドインスタンスとして認識されました。その後、EC2インスタンスを再び停止しても、マネージドインスタンスの状態が維持され、本コントロールは成功しました。

最後に

今回は、AWS Security HubによるAWS環境のセキュリティ状況スコアリングに該当する項目についての修正手順をご紹介しました。

コントロールを修正して、お使いのAWS環境のセキュリティをパワーアップさせましょう!

最後までお読みいただきありがとうございました!どなたかのお役に立てれば幸いです。