AWS DevOps Agent(Preview)のWebアプリにIAM Identity Centerのユーザーでアクセスしてみた #AWSreInvent

こんにちは。大阪オフィスの林です。

はじめに

re:Invent 2025のキーノートで AWS DevOps Agent のプレビューが発表されました

弊社ブログでも AWS DevOps Agent に関連する記事がいくつか投稿されています

AWS DevOps Agent Webアプリとは?

そもそも AWS DevOps Agent Webアプリ とは何でしょうか?

用意されているインターフェースの違いから探っていきたいと思います

AWS DevOps Agent では2つのユーザーインターフェースが用意されています

- AWS マネジメントコンソール

- AWS DevOps Agent Webアプリ

それぞれ主な使い分けや用途としては以下の通りです

| 項目 | AWS マネジメントコンソール | AWS DevOps Agent Webアプリ |

|---|---|---|

| 対象ユーザー | 管理者 | 運用者(オペレーター) |

| 用途 | Agentスペースのセットアップや管理 | 日常のインシデント対応 |

| 主な機能 | ・Agentスペースの作成 ・AWSサービス接続 ・サードパーティツール連携 ・アクセス権限管理 |

・インシデント調査の開始 ・自然言語チャットでエージェント操作 ・アプリケーショントポロジ確認 ・インシデント防止策の推奨確認 |

| 役割 | 初期設定・環境構築 | 実運用・障害対応 |

端的に言ってしまうと、AWS DevOps Agent Webアプリは 運用者(オペレーター)が日常のインシデント対応等に使うツール といったところでしょうか

AWS DevOps Agent Webアプリで提供されている機能をもう少し見てみましょう

AWS DevOps Agent Webアプリで提供されている機能

| 機能 | 用途 | 内容 |

|---|---|---|

| インシデント対応 | 障害発生時の調査・解決 | インシデント調査の作成・追跡、軽減計画の生成 |

| インシデント防止 | 再発防止・改善提案 | 可観測性・デリバリープロセス・インフラ改善の推奨事項表示 |

| DevOps Center | リソース可視化 | アカウント内リソースと関係性をインタラクティブに表示 |

AWS DevOps Agent Webアプリは、 システム全体の構成の把握に活用できたり、今起きているインシデントの解決を補助したり、次のインシデントを防ぐための改善案を提供してくれる 機能を持っていることが分かります

AWS DevOps Agent Webアプリの認証方法

AWS DevOps Agent Webアプリ ですが、もちろん認証を経てアクセスします

その認証の方法には2つの手段が用意されていますので紹介していきます

-

IAM Identity Center認証

一元的なユーザー管理、外部IDプロバイダーとの統合、最大12時間のセッションを提供します -

IAM認証

管理者がアクセスする用途を想定した認証方法であり、セッションは30分に制限されています

それぞれの違いをまとめてみましょう

| 項目 | IAM Identity Center認証 | 管理者アクセス(IAM認証) |

|---|---|---|

| 使い分け | 運用者(オペレーター)での利用 | 管理者による一時的なアクセス・動作確認 |

| セッション時間 | 最大12時間 | 30分 |

| ユーザー管理 | 一元管理可能 | 個別のIAMロール |

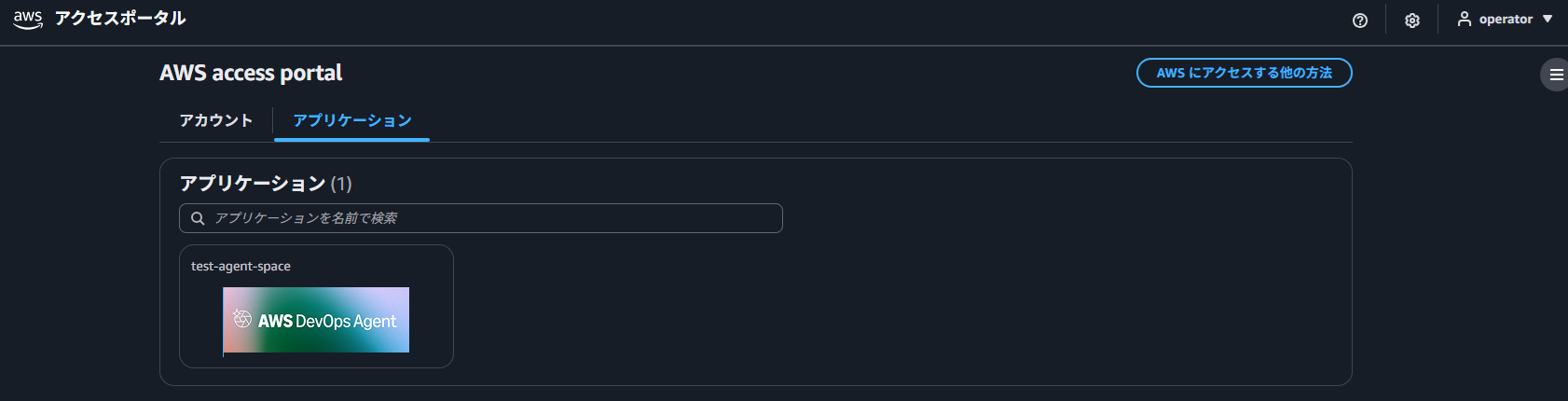

IAM Identity Center 認証で構成した場合は、下記の画像の様にアプリケーションタブに AWS DevOps Agent のWebアプリが表示される仕組みとなります

IAM認証を使って運用者(オペレーター)が AWS DevOps Agent のWebアプリにアクセスすることも設定可能ですが、対象の運用者(オペレーター)の数が多くなればなるほど設定の負担やメンテナンスの手間が高まります

IAM Identity Center を使う場合、ユーザーの追加(まだ居ない場合)とアプリケーションの紐付けだけ でAWS DevOps Agent のWebアプリの利用においては完結するため利用開始までスムーズに設定が可能ともいえます。この辺りの運用面も考慮しどちらの認証方法を採用するか判断していくのが良さそうです

やってみた

前提

- AWS DevOps Agent のスペースは作成済み

- IAM Identity Center は未構成

それでは実際に操作して検証を進めていきたいと思います

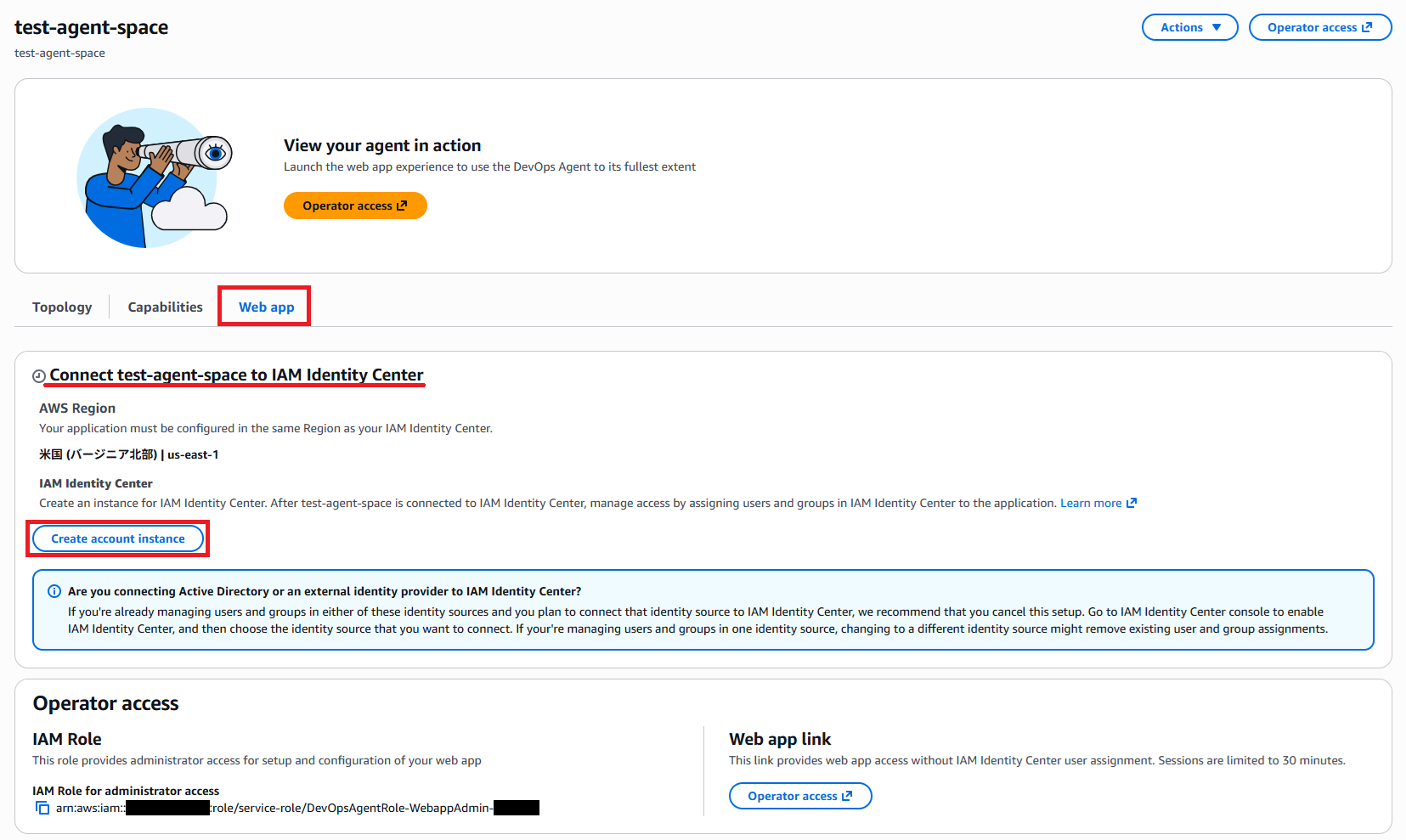

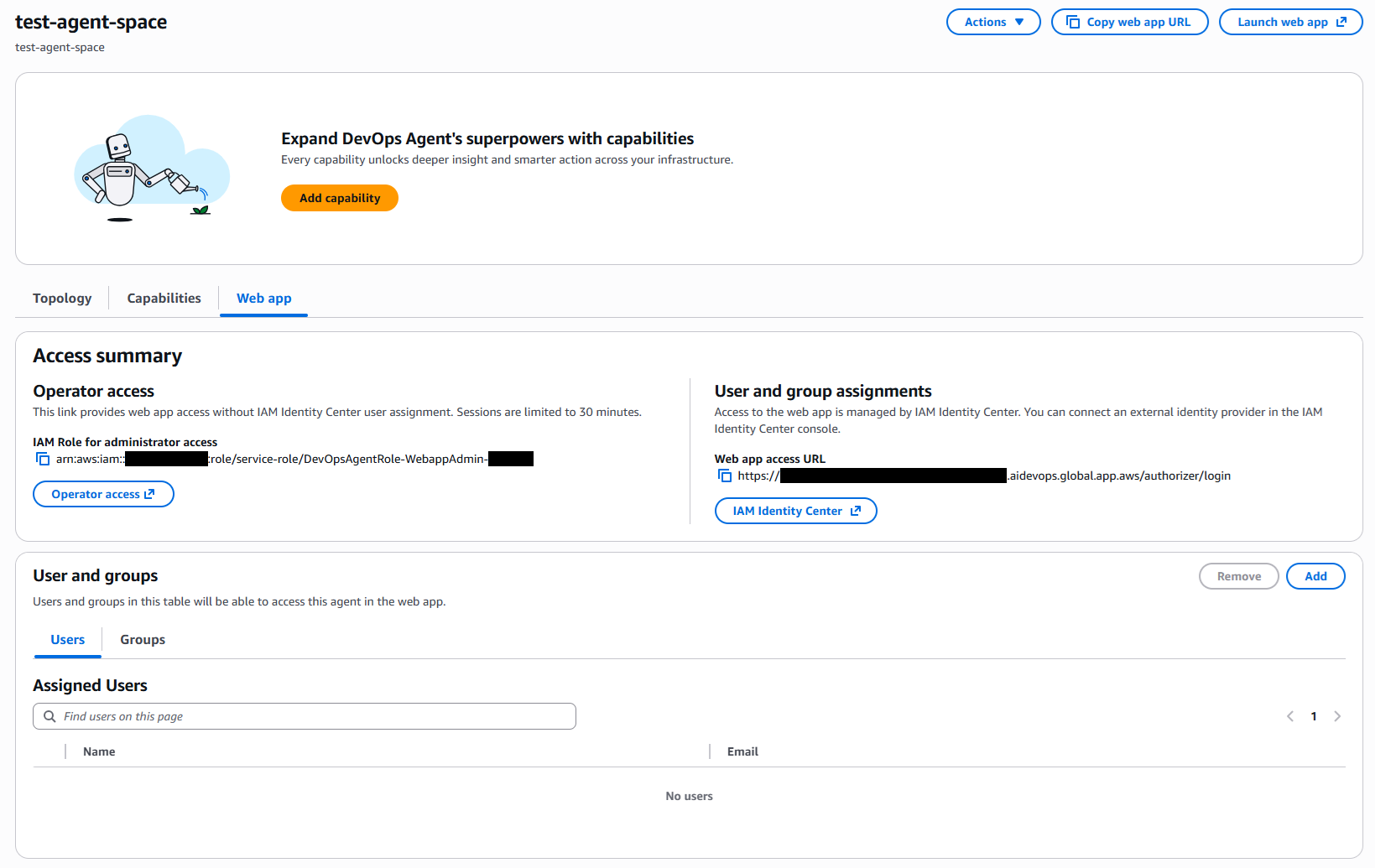

AWS DevOps Agent のスペースにアクセス後、 Web app タブを選択し Connect [Agentスペース名] to IAM Identity Center のエリアで Create account instance を選択します

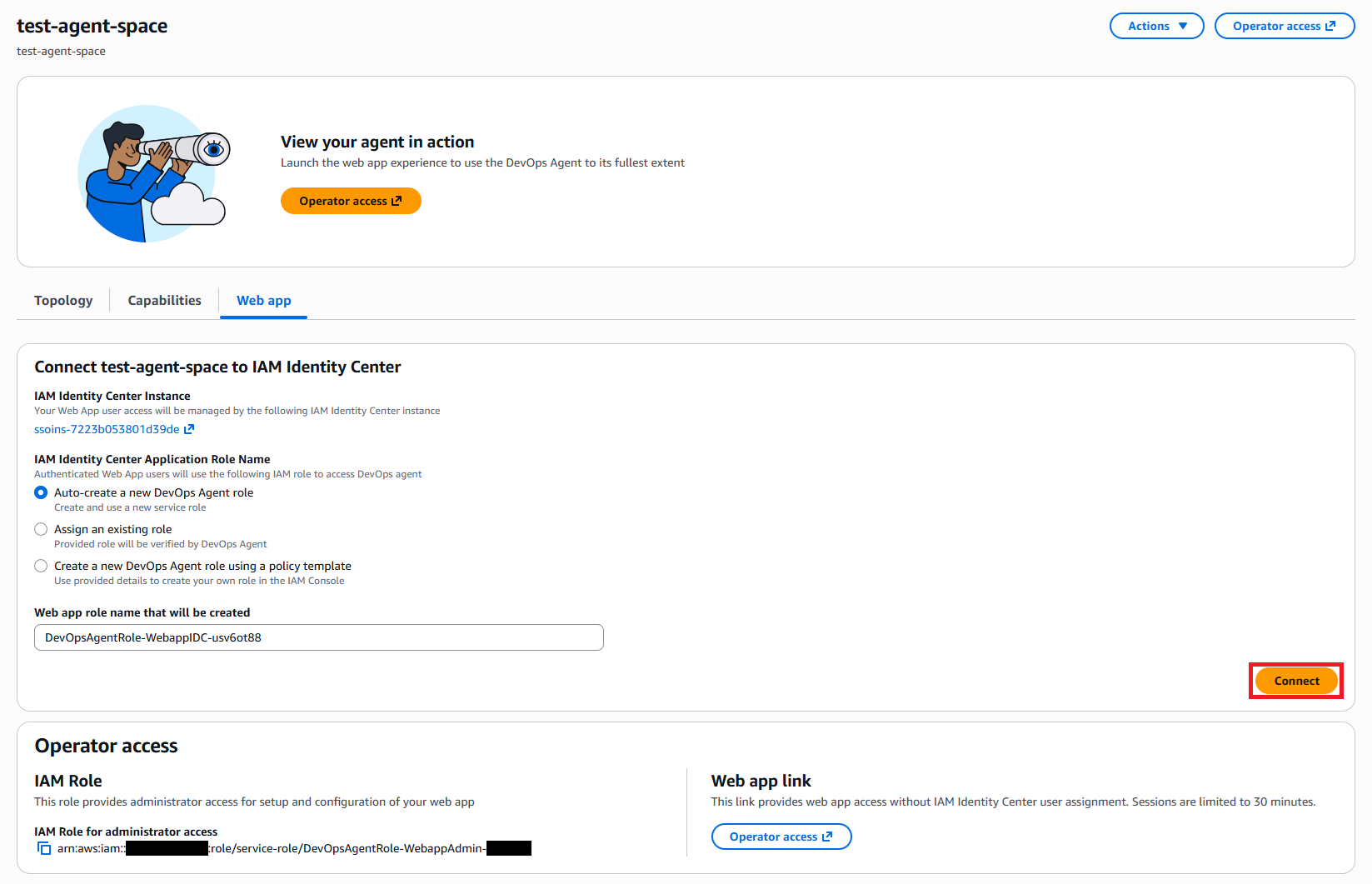

Connect を選択します

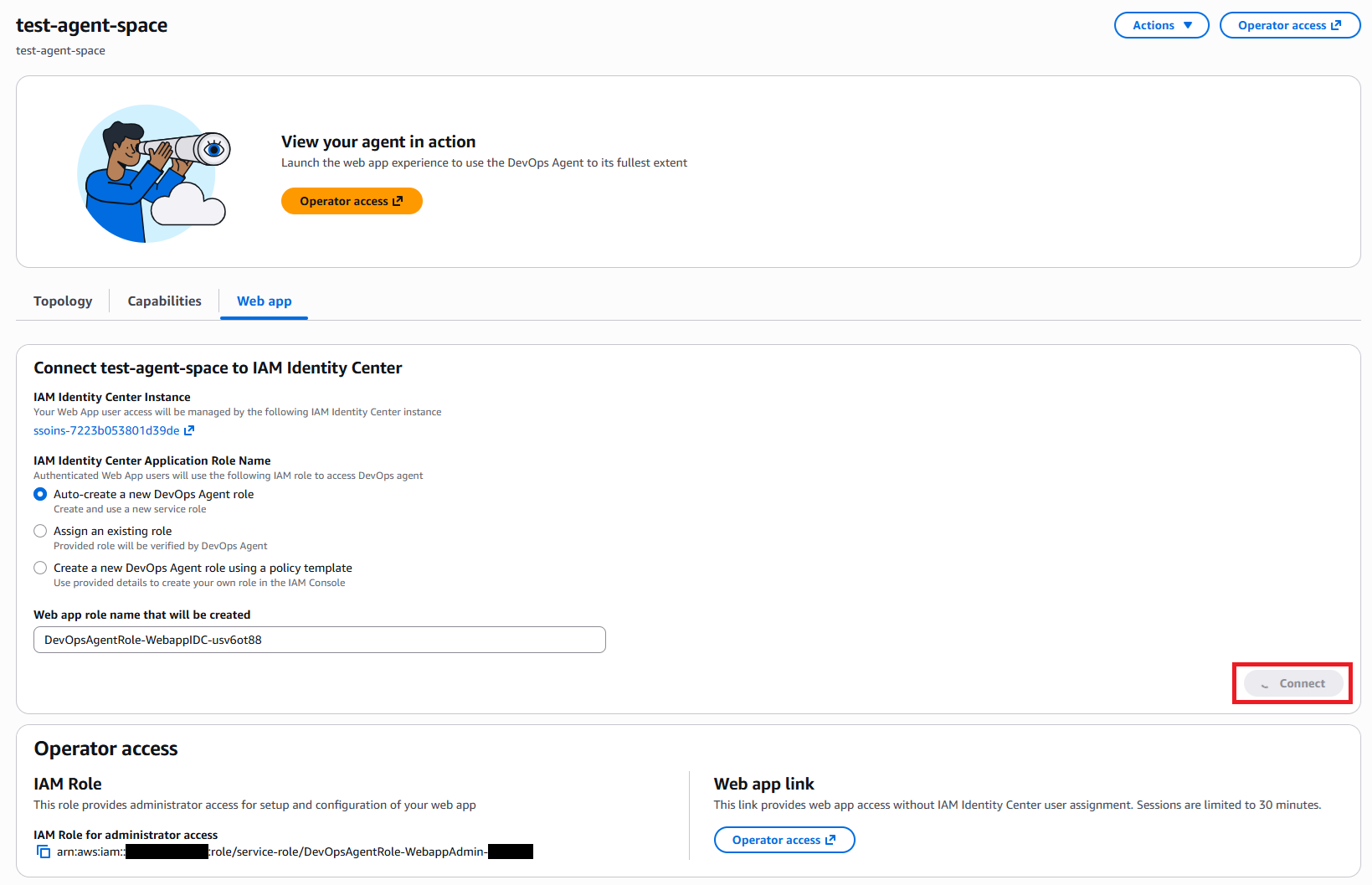

処理を待ちます

作成完了後にサマリーが表示されます

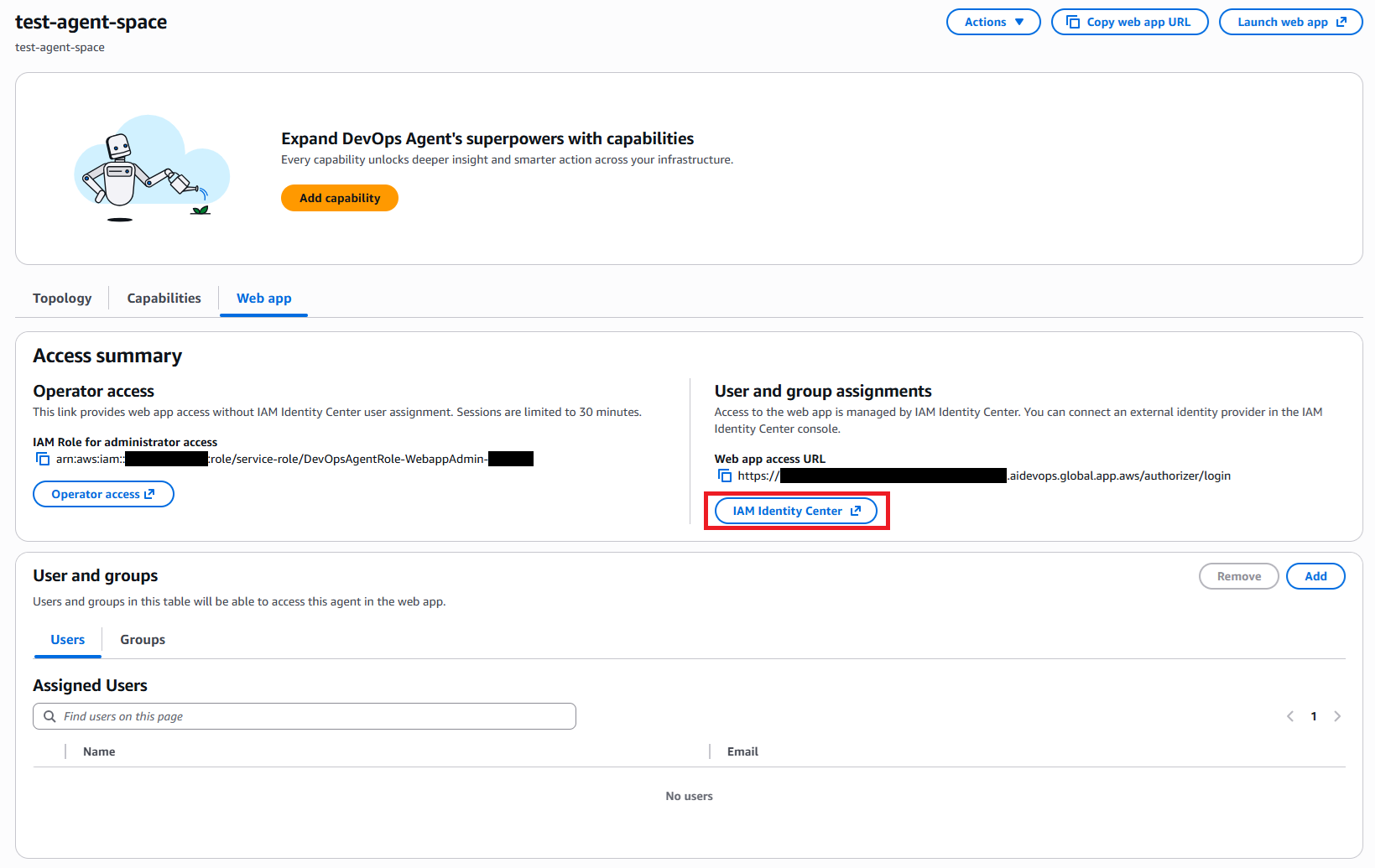

IAM Identity Center を選択します

IAM Identity Center に移動します

左ペインの ユーザー から ユーザーを追加 を選択します

必要情報を入力後 次へ を選択します

グループ追加は今回省略します。 次へ を選択します

内容を確認後、 ユーザーを追加 を選択します

ユーザーが作成されました

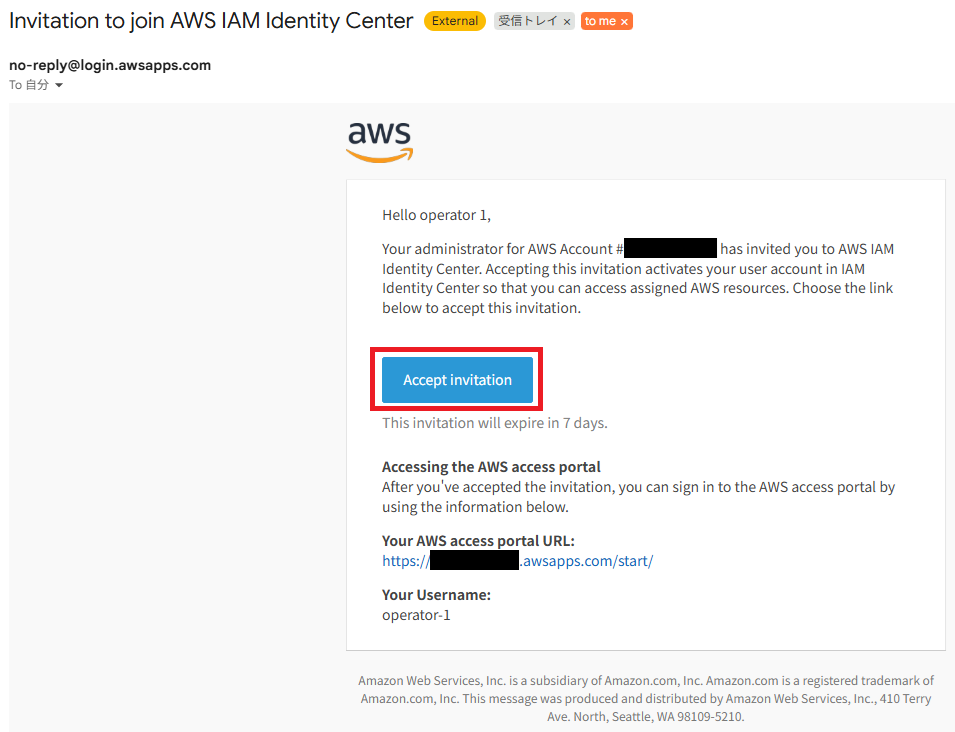

ユーザー作成時に入力したメールアドレス宛にメールが届いていますので、 Accept invitation を選択します

パスワードを設定して 新しいパスワードを設定 を選択します

少し待ちます

ユーザー名を入力して 次へ を選択します

パスワードを入力して サインイン を選択します

初回ログインなのでMFAデバイスを登録していきます

設定して MFAを割り当て を選択します

完了 を選択します

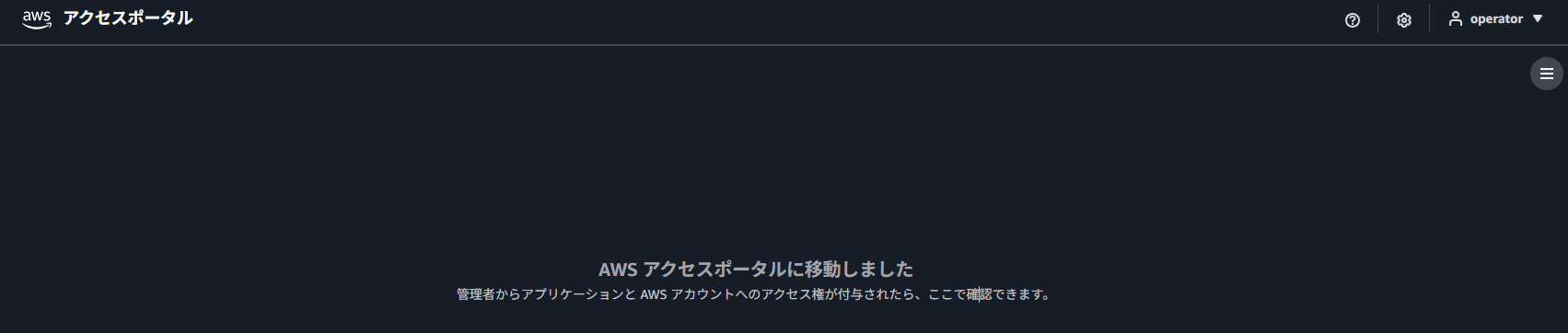

まだ AWS DevOps Agent との紐付けをしていないので何も表示されません

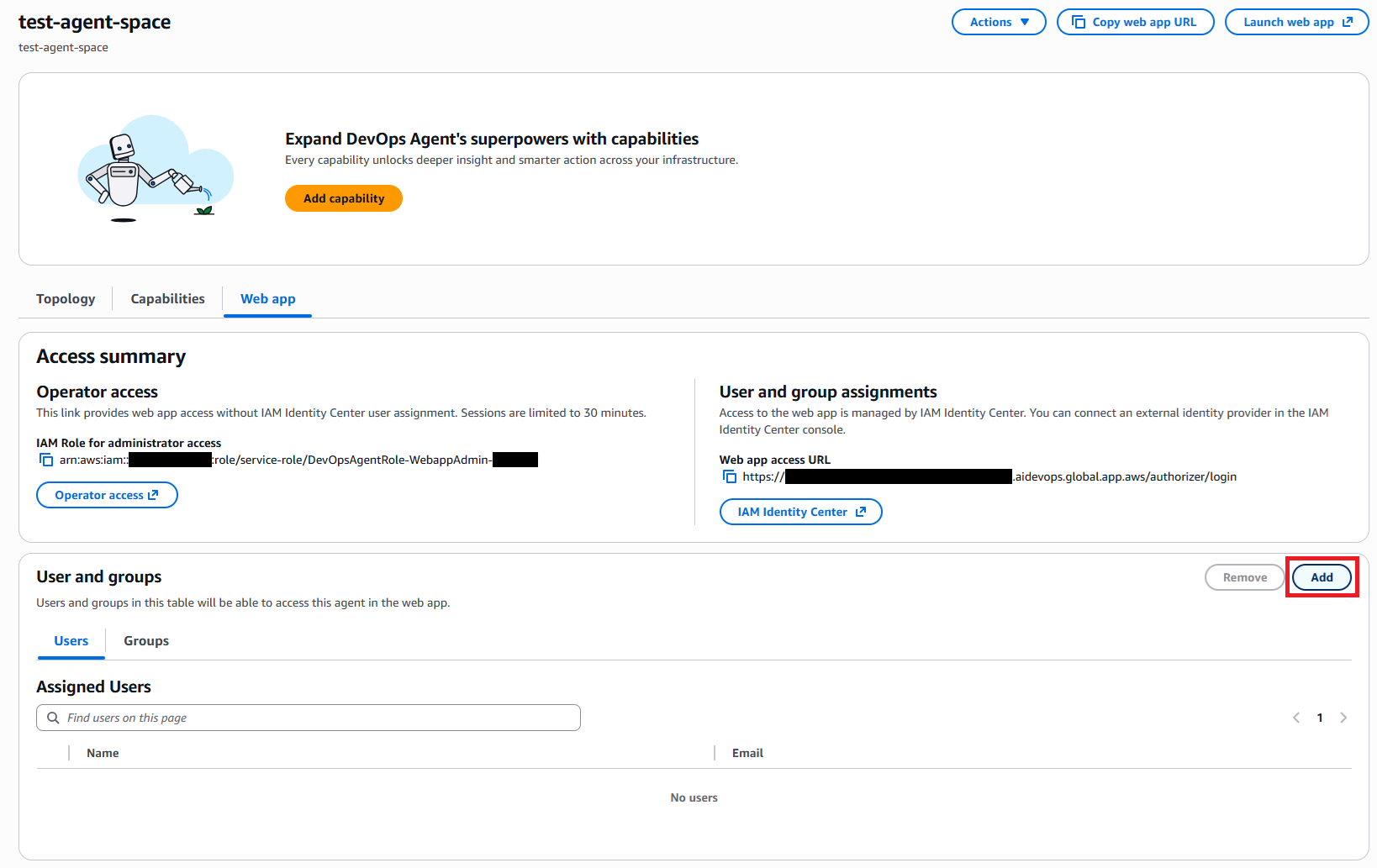

AWS DevOps Agent の画面に戻り User and groups エリアで Add を選択します

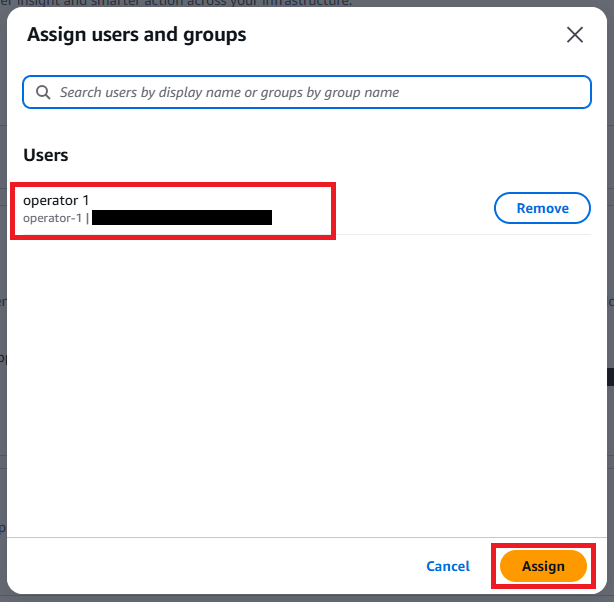

作成したユーザーを選択し Assign を選択します

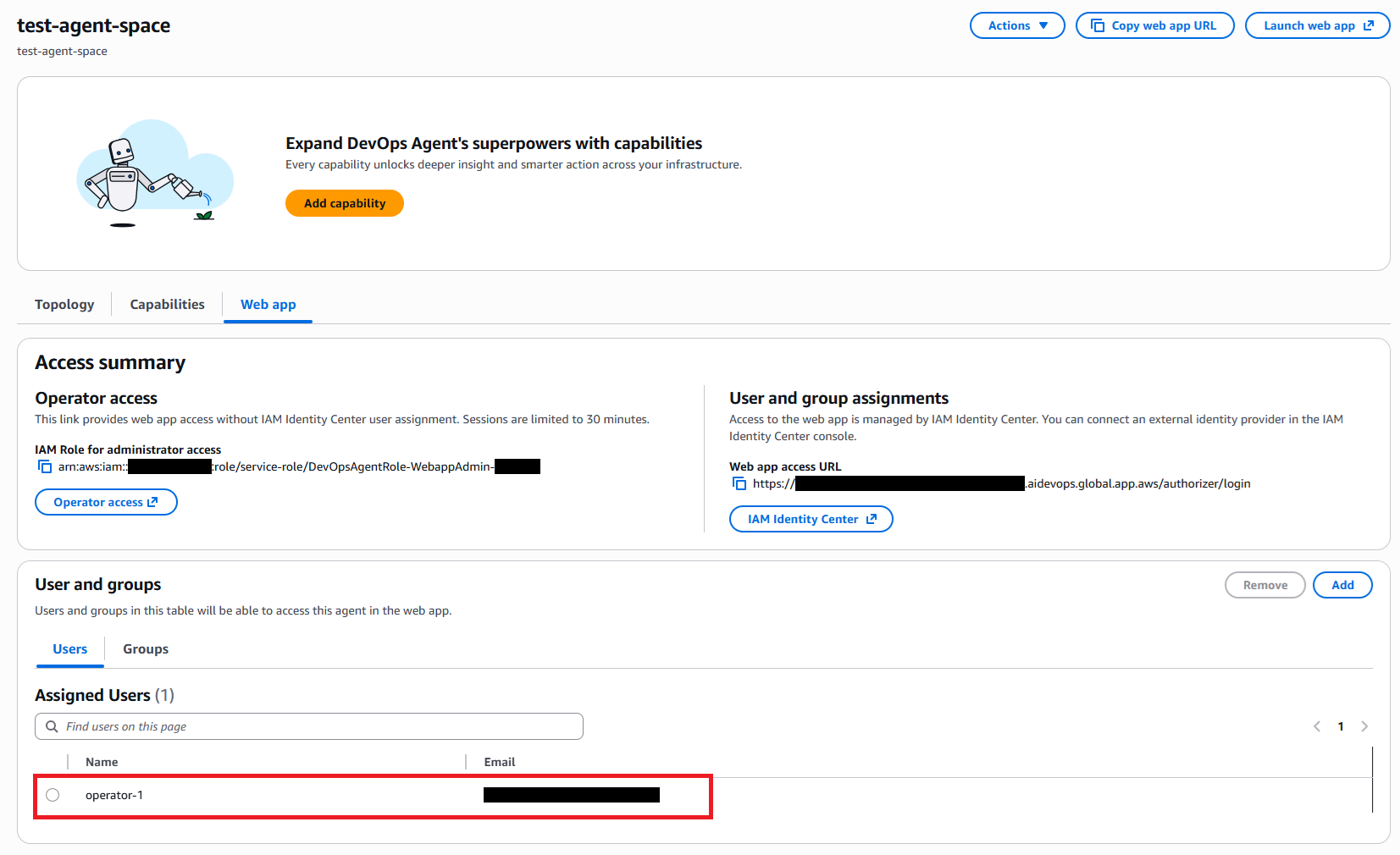

ユーザーがアサインされました

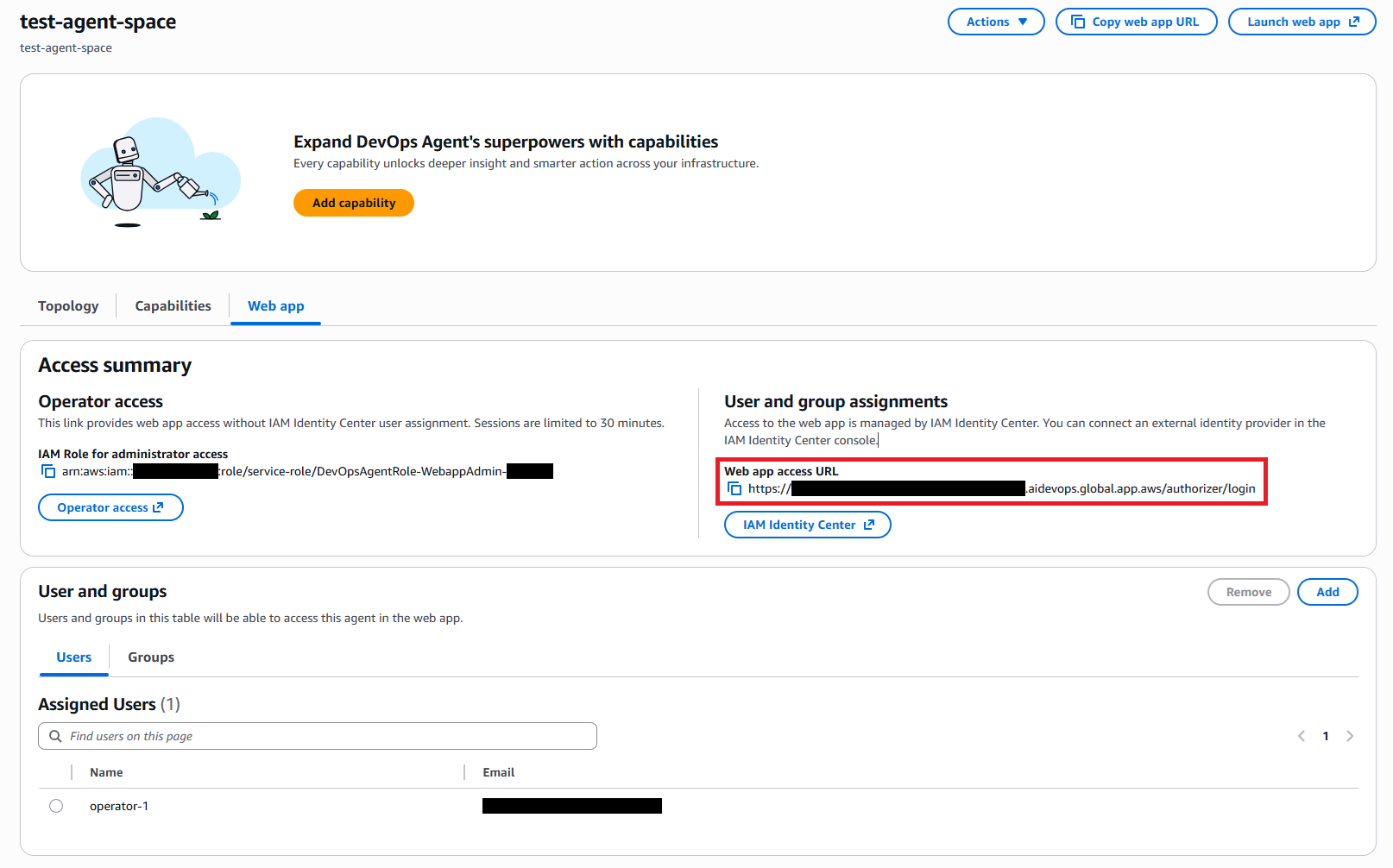

Web app access URL が発行されているのでURLをコピーしてアクセスします

ユーザー名を入力して 次へ を選択します

パスワードを入力して サインイン を選択します

MFAコードを入力して サインイン を選択します

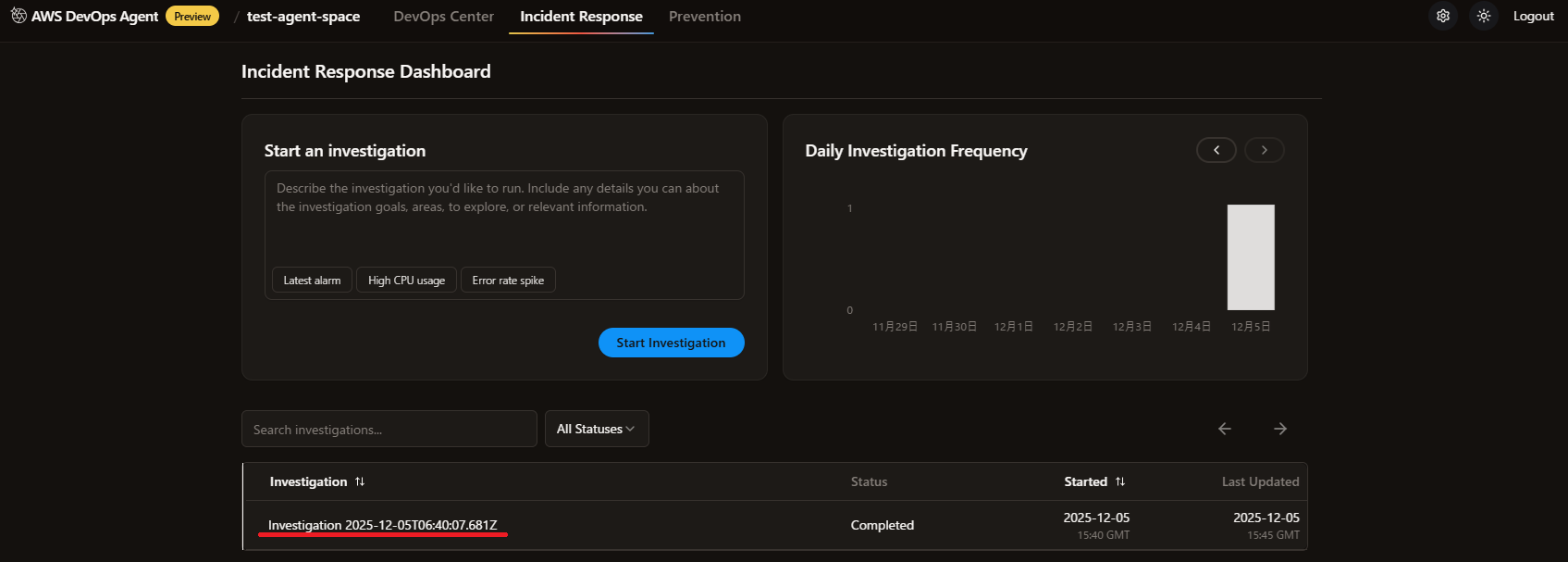

アクセスできました。これがAWS DevOps Agent のWebアプリコンソールです

もちろん過去のInvestigation(調査)も見れます

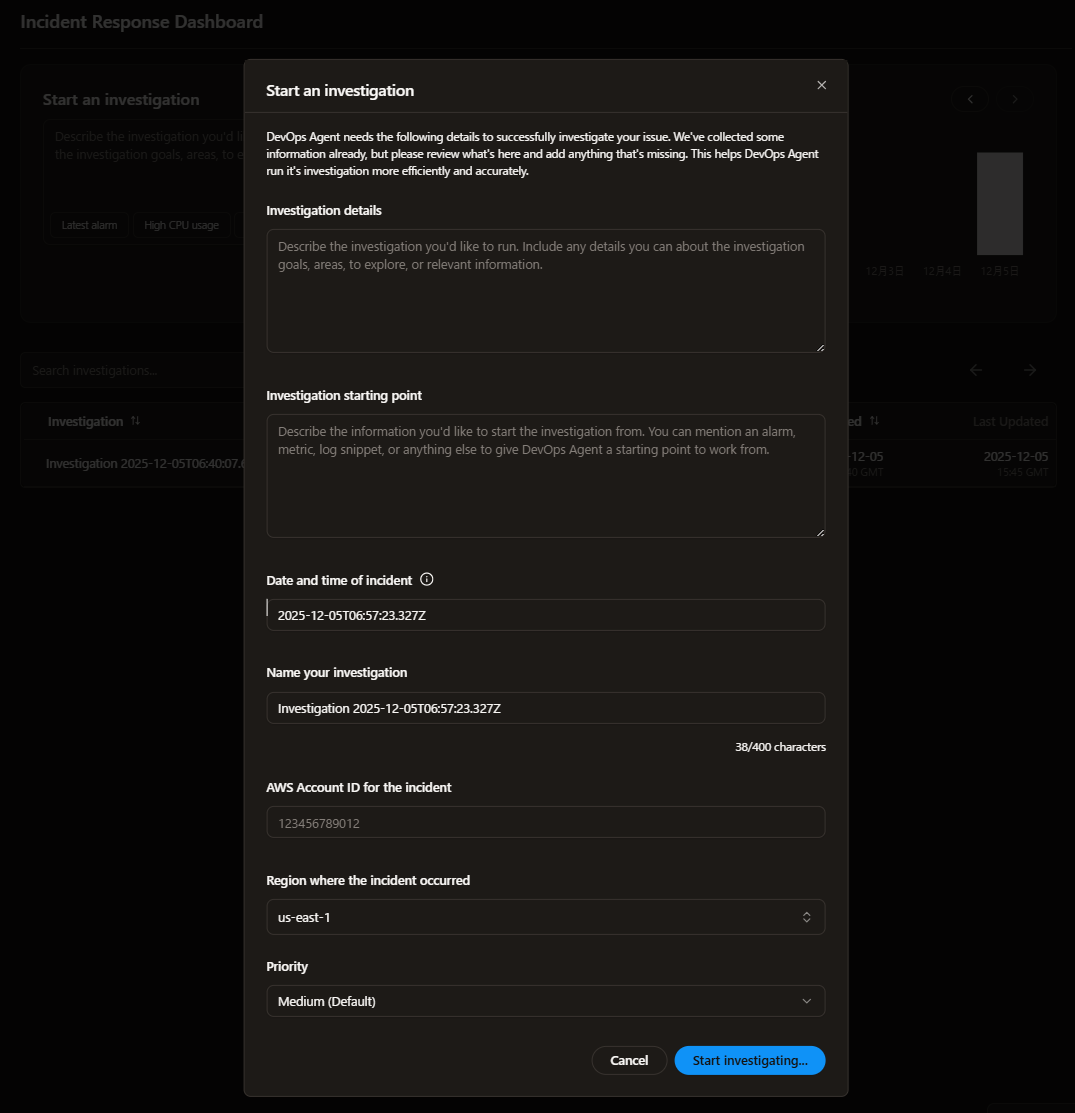

新しいInvestigation(調査)も作成できそうです

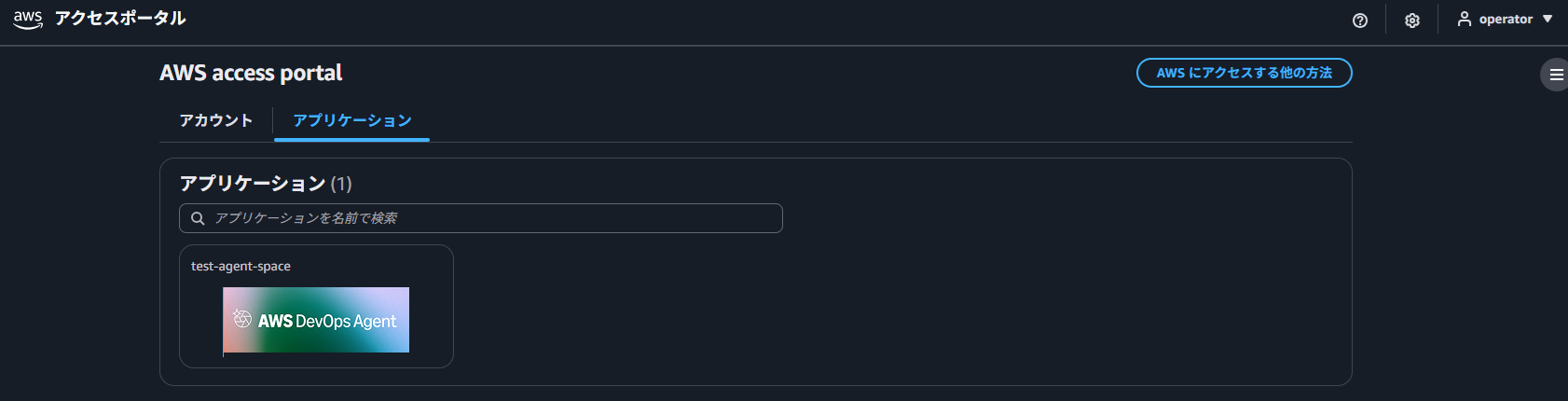

なお、IAM Identity Center のポータルURLにアクセスするとアプリケーションに AWS DevOps Agent が紐づいていることが確認できます

複数のAgentスペースを作っている場合は簡単にスイッチできるのも便利な点と言えます

まとめ

今回の投稿では AWS DevOps Agent の基本的な機能から少し視点を変え、AWS DevOps Agent で用意されている Webアプリの認証方法にフォーカスを当てて まとめつつ、検証していきました

本件の認証方法において状況を無視してどちらが正解ということはありませんが、手段が複数あるということを知っておくのは重要と考えます

本記事がどなたかの参考になれば幸いです

以上、大阪オフィスの林がお送りしました